- •Лекция 12.

- •Основные виды атак, нарушающих синхронизацию ПСП:

- •Рассмотрим общие принципы защиты от таких атак.

- •Использование преобразований инвариантных к вращению (вложение ЦВЗ в амплитуды DFT). При одновременном вращении

- •4. Искривление изображения. (См. “Checkmark Benchmarking Tool.” [ ])

- •Метод выделения “безмолвных точек” (silent points - SP) [ ].

- •6. Коалиционные атаки.

- •Цели атаки:

- •Если K Sc (то есть в коалицию не входит kй пользователь), то E{

- •2. Атака для одинаковых ПО, но различных ЦВЗ.

- •Пример. c2 2500, 5, 2 5, N 1024. На рис. ниже представлены

- •Замечание 1. Аналогично предыдущему могут быть выведены формулы для расчета надежности обнаружения при

- •Замечание 3. Помимо коалиционной атаки при помощи усреднения ЦВЗ (см. (27)) можно использовать

- •Антикоаллиционные коды. (ACC)

- •Пример (7,3,1,3) BIBD: (124,136,157,235,267,347,456). Для BIBDs справедливы соотношения:

- •Пример построения АСС на основе (7,3,1) BIBD.

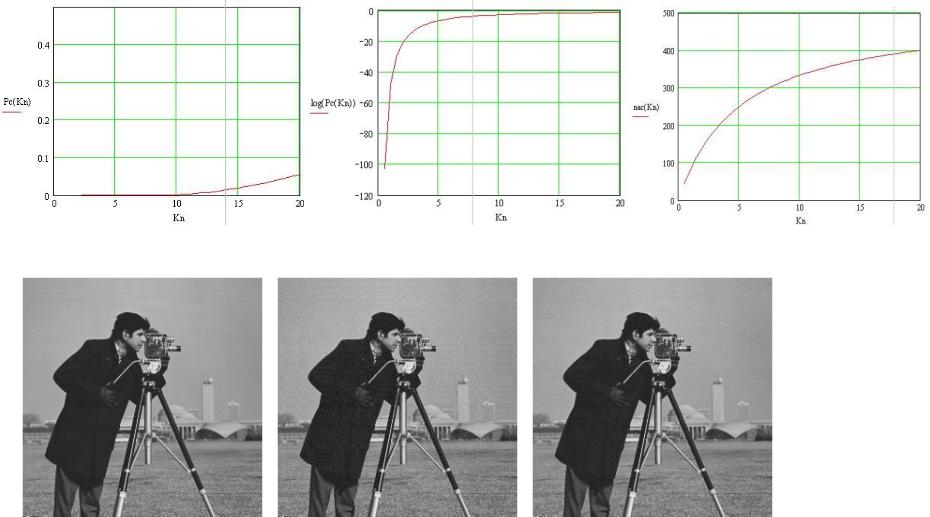

Пример. c2 2500, 5, 2 5, N 1024. На рис. ниже представлены |

|

ai |

формулам |

зависимости p и от размеров коалиции K, рассчитанные по |

|

(34) и (35). |

|

а) Изображение до |

б) Изображение после |

в) Изображение после вложения ЦВЗ |

вложения ЦВЗ |

вложения ЦВЗ |

и коалиционной атаки при K = 5 14 |

Замечание 1. Аналогично предыдущему могут быть выведены формулы для расчета надежности обнаружения при использовании “слепого”

декодера.

Замечание 2. Вместо порогового декодера, который был рассмотрен выше, для обнаружения “предателей” может быть использован, так

называемый максимальный декодер, который работает по следующему алгоритму:

-i (предатель, входящий в коалицию) = argmaxΛi, если argmaxΛi,≥ λ,

-i , если argmaxΛi,< λ (т.е. “предатели” не обнаруживаются).

Сравнение эффективности этих двух декодеров можно найти в [ ].

15

Замечание 3. Помимо коалиционной атаки при помощи усреднения ЦВЗ (см. (27)) можно использовать и другие атаки, например:

- минимальная атака: |

Cw (n) min Cwi (n) |

|

|

|

i Sc |

|

(n) |

- максимальная атака: Cw (n) max Cwi |

|

i Sc |

|

- атака “вырезанием и вставками”: |

|

Cw (n) Cwi (n),i Si ,

где Si – выбирается детерминировано (например, по половине

изображения для K = 2) или случайно

- другие виды коалиционных атак см. в [ ].

Однако, как показано в [ ], эффективность этих атак относительно обнаружения “предателей” оказывается примерно одинаковой для всех видов, включая и атаку усреднением.

Замечание 4. Значительное улучшение надежности обнаружения для коалиционных атак можно получить при знании более или менее вероятных групп “предателей” (Group oriented fingerprinting [ ]).

16

Антикоаллиционные коды. (ACC)

Недостатки FP с ортогональными ЦВЗ:

-энергия каждого ЦВЗ после атаки обратно пропорциональна |Sc|,

-количество ортогональных ЦВЗ ограничено их размерностью (N).

Основная идея использования ACC:

Умышленно ввести корреляцию при формировании сигналов ЦВЗ.

Метод реализации основной идеи:

Использовать АСС на основе конструкции, известной в комбинаторике, как

уравновешенная неполная сбалансированная блок схема (balanced incomplete block designs - BIBDs).

Определение. BIBD c параметрами (V, K, λ, r) называется множество наборов (блоков) длины K, каждая позиция которых принадлежит множеству X чисел (1, 2 … V) при условии, что пара чисел из Х встречается точно в λ блоках и каждый элемент из Х встречается точно в r блоках.

17

Пример (7,3,1,3) BIBD: (124,136,157,235,267,347,456). Для BIBDs справедливы соотношения:

(V 1) r(K 1) r (V 1) /(K 1) n (V 2 V ) /(K 2

|

n – число блоков, |

|

|

|

|

|

r – количество блоков, которые содержат |

(38) |

|

каждый из элементов X. |

|

K) |

|

|

Каждая BIBD может быть однозначно описана своей VxV матрицей инциденций А = {aij}, в которой aij = 1, если iый элемент Х принадлежит jму блоку, противном

случае aij = 0.

Матрица инциденций для приведенного выше примера:

11100001001100

0101010

A 1000011

00110010100101

0010110

18

Пример построения АСС на основе (7,3,1) BIBD.

Построим матрицу С дополнительную к рассмотренной ранее матрице инциденций А:

|

0001111 |

|

|

Выберем столбцы C как ЦВЗ для 7ми пользователей, |

||||

|

0110011 |

|

|

|||||

|

заменяя 0 на -1 и оставляя 1. Тогда получим: |

|||||||

|

|

|

||||||

|

1010101 |

|

|

w1 11 |

12 |

13 14 |

15 16 |

17 |

|

|

|

||||||

C |

0111100 |

|

(39) |

w2 11 |

12 |

13 14 |

15 16 |

17 |

|

1100110 |

|||||||

|

|

|

... |

|

|

|

|

|

|

1011010 |

|

|

|

|

|

|

|

|

|

|

w7 11 |

12 |

13 14 |

15 16 |

17 |

|

|

1101001 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Данная система ЦВЗ обнаруживает предателей из любых коалиций размером K ≤ 2. Действительно, при атаке усреднением (wi + wj)/2 всегда можно

однозначно определить номера предателей i и j по расположению +1 в полученном векторе. Так, если в коалиции участвуют 1й и 2й пользователи, то из (39) получаем:

(w1 w2 ) / 2 ( 1,0,0,0,1,0,1),

где положение +1иц на 5ом и 7ом местах однозначно определяют 1го и 2го пользователя.

Методы построения на основе BIBDs для большого числа пользователей и

больших размеров коалиций можно посмотреть в [ ]. |

19 |

|