- •Лекция 12.

- •Основные виды атак, нарушающих синхронизацию ПСП:

- •Рассмотрим общие принципы защиты от таких атак.

- •Использование преобразований инвариантных к вращению (вложение ЦВЗ в амплитуды DFT). При одновременном вращении

- •4. Искривление изображения. (См. “Checkmark Benchmarking Tool.” [ ])

- •Метод выделения “безмолвных точек” (silent points - SP) [ ].

- •6. Коалиционные атаки.

- •Цели атаки:

- •Если K Sc (то есть в коалицию не входит kй пользователь), то E{

- •2. Атака для одинаковых ПО, но различных ЦВЗ.

- •Пример. c2 2500, 5, 2 5, N 1024. На рис. ниже представлены

- •Замечание 1. Аналогично предыдущему могут быть выведены формулы для расчета надежности обнаружения при

- •Замечание 3. Помимо коалиционной атаки при помощи усреднения ЦВЗ (см. (27)) можно использовать

- •Антикоаллиционные коды. (ACC)

- •Пример (7,3,1,3) BIBD: (124,136,157,235,267,347,456). Для BIBDs справедливы соотношения:

- •Пример построения АСС на основе (7,3,1) BIBD.

Лекция 12.

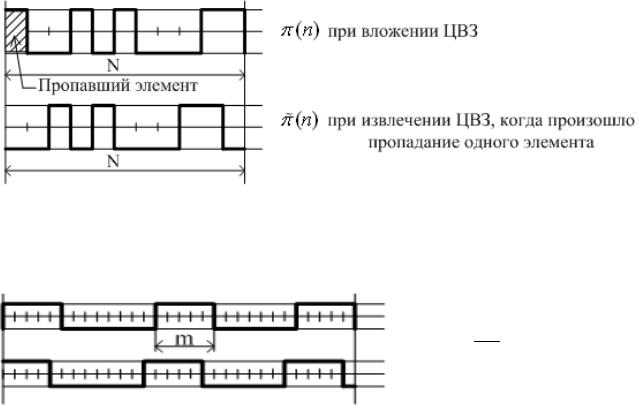

5. Атаки, нарушающие синхронизацию сигналов ЦВЗ.

Необходимость синхронизации:

-ПСП π(n), n=1,2… для вложения с использованием ШПС,

-ПСП π(n), n=1,2… для вложения с использованием принципа ППРЧ.

Нарушение синхронизации:

|

1 |

N |

|

Декодер: |

(n) (n) 0 (ЦВЗ не выделяется). |

||

|

|||

|

N n 1 |

||

Общий метод защиты (код с повторением на блоках):

(n) 1 N (n) (n) 1

(n) N n 1

Недостатки: |

|

- уменьшение скорости вложения в m раз, |

|

- ухудшается защита от атак оцениванием ПСП. |

1 |

Основные виды атак, нарушающих синхронизацию ПСП:

1)Изменение размеров (для изображений) (resize),

2)Удаление части стеганограммы (cropping),

3)Вращение (для изображений) (rotation),

4)Искривление (для изображений) (warping),

5)Проектирование (для изображений) (projective),

6)Повторение строк и (или) столбцов (для изображений) (raw-column copy), или повторение отсчетов (для аудио ПО),

7)Удаление строк и (или) столбцов (для изображений) (raw-column blanking), или удаление отсчетов (для аудио ПО).

2

Рассмотрим общие принципы защиты от таких атак.

1. Изменение размеров изображения.

(Сначала изменяются размеры в сторону уменьшения или увеличения, а затем восстанавливается изображение в первичных размерах с использованием техники интерполяции).

СГС оказывается робастной к этой атаке при вложении избыточного ЦВЗ (например, binaryLogo) в DWT коэффициенты [ ].

2. Удаление части изображения.

Здесь изображение не может быть интерполировано. СГС оказывается робастной при тех же условиях, что и при 1-й атаке [ ].

3. Вращение изображения.

При вращении на 90 и 180 градусов ЦВЗ надежно извлекается при вложении после DWT [ ].

При малых углах поворота и вложении в область пикселей используется переборный метод поиска пилот-сигнала, позволяющего определить угол поворота. Пилот сигнал может быть последовательностью пиков или коротким ШПС-сигналом, вырабатываемым и выделяемым по секретному ключу.

3

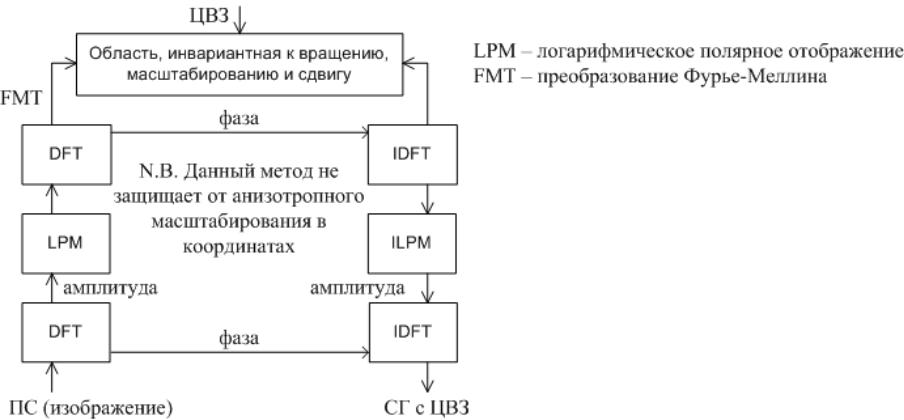

Использование преобразований инвариантных к вращению (вложение ЦВЗ в амплитуды DFT). При одновременном вращении и масштабировании по пространственным координатам используется вложение ЦВЗ после преобразования Фурье-Меллина, которое показано ниже.

4

4. Искривление изображения. (См. “Checkmark Benchmarking Tool.” [ ])

ЦВЗ надежно извлекается при его большой избыточности и вложении после преобразования DWT, где в качестве функций Уолша выбрана функция Хаара [ ].

5. Проектирование. (Изображение преобразуется к 3D-изображению, а затем используется перспективная проекция для возвращения к 2D-изображению.) ЦВЗ извлекается при тех же методах, что и в п.4.

6. Повторение или удаление строк, столбцов изображения или отсчетов аудио сигнала.

Рассмотрим далее защиту аудио ЦВЗ от такой атаки.

5

Метод выделения “безмолвных точек” (silent points - SP) [ ].

Главная идея – выбрать такие отсчеты аудио сигнала, удаление которых вызвало бы большие искажения. Эти точки (SP) затем используются для синхронизации ПСП при вложении ЦВЗ.

Основной критерий нахождения SP – резкое изменение энергии отсчетов ПО:

|

Ea (n0 ) |

|

1 |

r 1 |

|

Если |

1 и |

Ea 2, где Eb (n0 ) C2 (n0 |

i), Ea (n0 ) C2 (n0 i), |

||

Eb (n0 ) |

|||||

|

|

i r |

i 0 |

где λ1, λ2, r – некоторые заданные параметры, то n0 полагается “кандидатом” в SP.

Далее производится формирование группы кандидатов в SP, и в качестве истинной SP выбирается отсчет n0, имеющий максимальное “возрастание

энергии” Ea(n0)/Eb(n0).

6

6. Коалиционные атаки.

Два основных типа коалиционных атак:

1.При использовании одной и той же ЦВЗ для разных ПО.

2.При использовании различных ЦВЗ для одного и того же ПО. (Отпечатки пальцев (Fingerprinting)).

1.Один и тот же ЦВЗ для разных ПО.

|

|

|

|

|

|

Атака: |

|||

C |

|

(n) C (n) w(n) |

|

|

|

|

|

||

w1 |

|

Cwi (n) Cwi (n) w(n) (n), |

|||||||

|

|

1 |

|

|

(23) |

||||

|

|

|

|

|

|

|

|||

Cw2 (n) |

C2 |

(n) w(n) |

где |

w(n) |

1 |

Cwj (n), |

|||

|

|||||||||

... |

|

|

|

|

|

|

K j Sc |

||

|

|

|

|

Sc |

множество номеров пользователей, |

||||

|

|

|

|

|

|||||

CwL (n) |

|

|

|

||||||

|

|

|

входящих в коалицию размером K, |

||||||

CL (n) w(n) |

(n) |

||||||||

n 1,2,...N;w(n) { 1,1},i.i.d. |

аддитивный шум. |

||||||||

где К – число пользователей, участвующих в атаке.

7

Цели атаки:

1.Сделать невозможным выделение ЦВЗ.

2.Не позволить обнаружить участников коалиции.

Оценка эффективности достижения 1й цели:

C |

(n) C |

|

(n) w(n), где |

w(n) |

1 |

|

|

C |

|

(n) |

1 |

|

C |

|

|

||||||||

wi |

|

wj |

|

j |

|||||||||||||||||||

|

wi |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

(C |

(n) C (n))w(n) (C |

|

K j Sc |

|

|

|

K j Sc |

|

|

|

|||||||||||

wi |

(n) w(n) C (n))w(n) |

||||||||||||||||||||||

i |

|

|

wi |

|

i |

|

|

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

||

|

|

n |

|

|

|

|

1 |

|

|

n |

|

|

|

|

|

|

|

|

|

1 |

|

|

|

(Ci (n) w(n) w(n) |

|

Cj (n) Ci (n))w(n) ( |

|

|

|||||||||||||||||||

|

|

|

|

K |

|||||||||||||||||||

|

n |

|

|

|

|

|

K j Sc |

|

|

|

|

|

|

|

|

n |

|||||||

S(n)w(n), где S(n) |

|

1 |

|

Cj (n). |

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

n |

|

|

|

|

|

|

K j Sc |

|

|

|

|

|

|

|

|

|

|

|

|

|||

(n) w(n)

Cj (n))w(n)

j Sc

Вывод: Поскольку S(n), n=1,2,…N не связано с w(n), то обнаруживание ЦВЗ невозможно.

Оценка эффективности достижения 2й цели:

|

|

1 |

Cj (n))Ck (n) |

|

|

||

iK (Cwi (n) Ci (n))Ck (n) ( |

|

||

n |

n |

K j Sc |

|

(24)

(25)

Если K Sc |

(то есть в коалицию входит kй пользователь), то |

|

||||

E{ |

|

} |

N |

2 |

0. |

|

ik |

|

8 |

||||

|

|

K |

c |

|

||

|

|

|

|

|

|

|

Если K Sc (то есть в коалицию не входит kй пользователь), то E{ ik } 0.

Вывод: Обнаружение kго пользователя в составе коалиции возможно, но собственнику ПО юридически невозможно доказать, что в Ci(n)

производилось вложение ЦВЗ.

Замечание 1: Вывод, сформулированный выше, остается справедливым, независимо от того, входит ли iй пользователь в коалицию или нет. (В последнем случае участники коалиции могут получить Cwi(n) и без согласия iго

пользователя.)

Замечание 2: Если собственник использует для обнаружения kго пользователя

в |

составе коалиции “слепой” декодер, то есть |

|||

|

|

|

1 |

Cj (n))Ck (n), |

|

|

|

||

|

ik Cwi (n)w(n) (Ci (n) |

|

||

|

n |

n |

K j Sc |

|

|

то эффективность обнаружения и, кроме того, iй пользователь всегда |

|||

будет признан участником коалиции.

Отношение S/N после атаки:

a |

|

|

c2 |

K, (если C (n) взаимно независимы). |

(26) |

|

|

1 |

|

|

|||

Var{ |

Cj (n)} |

j |

|

|||

|

|

|||||

|

|

|

||||

|

|

K j Sc |

|

|

||

Из (26) видно, что качество ПО значительно ухудшается при малых K.

9

2. Атака для одинаковых ПО, но различных ЦВЗ. |

|

|

|

|

|

|||||||

Cw1(n) C(n) w1(n) |

Атака: |

|

|

|

|

|

|

|

||||

|

|

1 |

Cwj (n) |

(n), |

|

Sc |

|

K, |

||||

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

||||||

|

|

|

Cw (n) |

|

|

|

||||||

Cw2 |

(n) C(n) w2 |

(n) |

|

|

K j Sc |

|

|

|

|

(27) |

||

|

|

|

|

|||||||||

... |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

(n) i.i.d., E{ (n)} 0,Var{ (n)} 2. |

||||||||||

C |

wL |

(n) C(n) w (n) |

|

|

|

|

|

|

|

|

|

|

|

L |

|

|

|

|

|

|

|

|

|

|

|

n 1,2,...N;wi (n) { , }

Информированный декодер для обнаружения присутствия iго пользователя в

коалиции атакующих.N |

N |

1 |

|

|

|

i i Sc |

|

|

wi (n) (n))wi (n), |

|

|

|

|

|

|

||

i (Cwi (n) Ci (n))wi (n) ( |

|

|

|||

i i Sc |

n 1 |

n 1 |

K j Sc |

(28) |

|

i1 N(E{ i1},Var{ i1}), i0 N(E{ i0},Var{ i0}), |

|

||||

|

|

||||

где i1 i Sc , i0 i Sc .

10

|

E{ |

} |

|

|

вероятность необнаружения i |

го |

(29) |

|

Pmi Q |

|

i1 |

|

|

пользователя. |

|||

|

Var{ |

} |

|

|

|

|

|

|

|

|

|

i1 |

|

|

|

|

|

Pfai 1 |

|

E{ i0} |

|

вероятность ложного обнаружения iго пользователя |

||||

Q |

|

|

|

|

|

коалиции, когда i Sc . |

(30) |

|

Var{ |

|

|

||||||

|

|

|

} |

|

||||

|

|

|

i0 |

|

|

|

|

|

|

N |

|

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

2 N |

|

|||

E{ i1} E{ ((( |

|

|

|

wj (n)) |

(n))wi (n))} |

K |

, |

||||||||||||||

|

|

|

|||||||||||||||||||

|

n 1 |

|

K j Sc |

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

2 |

|

2 |

|

|

4 |

(K 1) |

|

|

|

|

|

|

|

|||||||

Var{ } |

N ( |

|

|

|

|

|

|

|

|

|

|

|

|

), |

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

i1 |

|

|

|

|

|

|

|

|

|

|

K 2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

4 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2 |

|

2 |

|

). |

|

|

||||

E{ i0} 0,Var{ i0} N( |

|

|

K |

|

|

||||||||||||||||

|

|

|

2 N |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

Pmi Q( |

|

|

|

|

K |

|

|

|

|

|

), |

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

2 |

|

2 |

|

|

4 |

(K 1) |

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

N( |

|

|

|

|

|

|

|

|

|

|

|

) |

|

|

|

|

|

|||

|

|

|

|

|

|

K 2 |

|

|

|

|

|

|

|

||||||||

Pfa i 1 Q( |

|

|

|

|

|

|

|

|

|

|

). |

|

|

|

|

|

|

|

|||

N( |

2 |

2 |

|

|

4 |

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

) |

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

K |

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

(31)

(32)

(33)

11

P P |

P Q( |

|

2 N |

|

|

|

|

|

|

) Q(1 |

|

N |

|

) Q(1 |

N |

|

), (34) |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

2 |

|

2 |

|

||||||||||

mi |

fai |

|

|

|

|

|

|

|

|

|

4 |

|

2 |

|

2 |

|

2 |

K |

|

||||||

|

|

|

|

|

|

|

|

|

2 2 |

|

) |

K |

|

K |

K |

|

|||||||||

|

|

|

|

|

|

2K N( |

K |

|

|

|

2 |

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

если |

|

|

2 N |

, K 1 |

|

|

|

|

|

2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

2K |

и |

. |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

2 |

|

|

|

|

|

|

|

|

|

|

|

|

|

||

Расчет отношения S/N после коалиционной атаки: |

|

|

|

|

|||||||||||||||||||||

a |

|

|

|

|

c2 |

|

|

|

|

c2 |

|

|

|

. |

|

|

|

|

|

|

|

(35) |

|||

|

|

|

|

|

|

|

|

2 |

|

|

2 |

|

|

|

|

|

|

|

|||||||

|

Var{C(n) Cw (n)} |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

K |

|

|

|

|

|

|

|

|

|

|

|||||

Вывод. Коалиционная атака дает при 2 0 даже улучшение качества ПО, по сравнению с ее отсутствием, в то время как надежность распознавания участников коалиции ухудшается.

12

Использование ортогональных сигналов wi(n), n=1,2…

N |

|

|

2 N,i j, |

|

|

|

|

|

|

|

|

||||||

wi (n)wj (n) |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

n 1 |

|

|

0,i j. |

|

|

|

|

|

|

|

|

|

|||||

|

2 N |

|

|

|

|

|

|

|

|

|

|

|

2 2 |

2 2 |

, |

||

E{ i1} |

K |

, E{ i0} 0,Var{ i1} N |

,Var{ i0} N |

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Подставляя (36) в (34), получим |

|

|

|

|

|

|

|||||||||||

P Q(1 |

|

N |

|

) Q( |

|

|

N |

|

|

|

|

), |

|

|

|||

|

|

|

4K 2 ( 1) |

|

|

||||||||||||

2 K 2 |

|

|

|

|

|||||||||||||

|

|

|

|

2 |

|

|

|

2 |

|

|

|

|

|

|

|||

где |

w |

, w |

c2 , a |

|

|

|

|

c |

|

. |

|

|

|

||||

|

|

2 |

|

|

2 |

|

|

|

|||||||||

a |

|

|

|

|

|

|

|

|

|

|

|||||||

Вывод. Переход к ортогональным ЦВЗ несколько улучшает надежность обнаружения, но по сравнению с информированным декодером при отсутствии коалиционной атаки, наличие последней требует увеличения 4K2 раз.

(36)

N в

13