- •Лекция

- •Протоколы защиты информации на различных уровнях протокола TCP/IP

- •1.Основные сведения о протоколе IPSec

- •Security Association (SA) Безопасная ассоциация Контекст безопасности

- •Установление безопасных ассоциации

- •IP-пакет до и после применения протокола ESP

- •IP-пакет после применения протокола АН в транспортном и туннельном режимах

- •Internet Key Exchange (IKE)

- •Алгоритм Диффи-Хеллмана

- •Атака человек посредине

- •Начальный обмен IKE_UNIT_ SA

- •Обмен IKE_AUTH

- •Формат заголовка IKE

- •Типы блоков данных

- •Блок данных Контекст Безопасности

- •Подструктура Преобразование

- •Блок Аутентификация

- •Обмен IKE_AUTH

- •Содержимое поля Аутентификационные данные при аутентификации с использованием цифровых подписей

- •Содержимое поля Аутентификационные данные при аутентификации с использованием заранее распределенного ключа

- •Генерация ключевого материала для IKE_SA

- •Принципы обеспечения безопасности протокола IKE

- •Алгоритм Диффи-Хеллмана

- •Атака человек посредине

- •Базовые требования к протоколу обмена ключами

- ••Конфиденциальность ключа.

- •Эволюция

- •Протокол ISO

- •Протокол SIGMA

- •Защита идентификаторов

- •Защита идентификаторов

- •SIGMA-R в IKE

- •2. Протокол, SSL

- •SSL (Secure Socket Layer – протокол защищенных сокетов)

- •Протокол обеспечивает

- •Архитектура протокола SSL (TLS)

- •Обработка фрагментов данных в протоколе SSL

- •Алгоритмы шифрования SSL

- •Вычисление кода аутентичности

- •Схема обмена сообщениями при установке логического соединения между клиентом и сервером

- •1 Этап. Инициализация логического соединения и

- •Способы формирования ключа в SSL протоколе

- •2 Этап. Аутентификация и обмен ключами сервера

- •3 Этап. Аутентификация и обмен ключами клиента

- •Сообщения, передаваемые на 2, 3 этапах

- •Создание главного секретного ключа

- •Главный ключ находится из предварительного ключа с помощью

- •4 Этап. Завершение

- •Особенности протокола TLS v.1.1

- ••Проводя анализ протокола SSL/TLS с позиции выполнения требований по обеспечению безопасности распределения ключей

Создание главного секретного ключа

Pre_master_secret 48 байт (384 бита) :

1)генерируется клиентом и передается в зашифрованном виде серверу на его открытом ключе RSA.

2)Обмен ключами по методу DH.

Схема вычисления главного ключа:

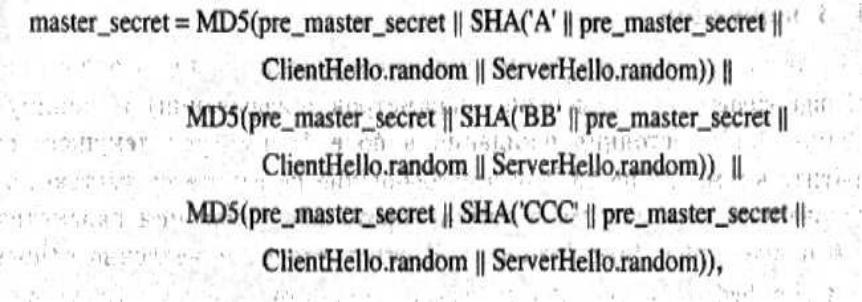

Главный ключ находится из предварительного ключа с помощью

двух хэш-функций MD5 и SHA-1

master _ secret MD5( pmk SHA(A pmk Rc Rs MD5( pmk SHA(BB pmk Rc Rs )) MD5(pmk SHA(CCC pmk Rc

где Nc , Ns - случайные числа в сообщениях Client Hello и Server Hello соответственно, pmk pre _ master _ key .

Ключи шифрования, аутентификации и хэш-функции вычисляются по вышеприведенной формуле, в которой следуем заменить pmk на

. Процедура выполняется до тех пор, пока не будет сгенерирована последовательность достаточной длины для получения всех ключей.

4 Этап. Завершение

Change_ cipher_spec – Копирование параметров cipher_spec из состояния ожидания в текущее состояние

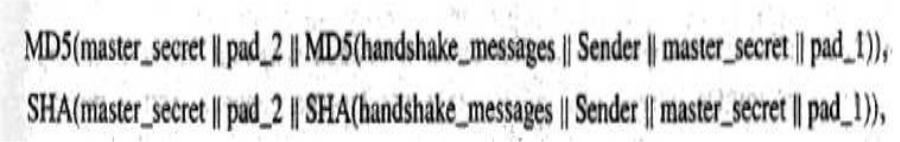

Finished - сообщение зашифрованное новым ключем:

Особенности протокола TLS v.1.1

1.Вычисление значений MAC выполняется по алгоритму HMAC.

2.Для вычисления ключей применяется псевдослучайная функция prf.

3.Определен дополнительный ряд кодов-извещений.

4.В сообщениеи certificate_verify (проверка сертификата) хэш-коды вычисляются только для сообщений.

5.Вычисления мастер-ключа и ключей для протокола записи осуществляется по другой схеме.

6.Имеется возможность использования расширений функциональности в TLS. Эти расширения разработаны для того, чтобы TLS мог максимально эффективно функционировать в новых окружениях, в частности в беспроводных сетях.

•Проводя анализ протокола SSL/TLS с позиции выполнения требований по обеспечению безопасности распределения ключей можно сделать такие выводы.

•Конфиденциальность формирования ключей обеспечивается, поскольку для способа RSA предварительный ключ передается в зашифрованном виде. Для способа DH конфиденциальность выполняется при передаче значений Диффи-Хеллмана в составе сертификата или в подписанном виде. При этом устраняется атака человек посредине и обеспечивается имитозащищенность передаваемых сообщений. Для анонимного способа ни конфиденциальность ни имитозащищенность не обеспечиваются.

•Требования обеспечения взаимной связности сторон, формирующих ключ, и их анонимности не выполняются. Также для способа RSA, существует опасность имитационной атаки на зашифрованный ключ при его передаче от клиента к серверу.