Cisco / Cisco - Атака и Защита

.docxМИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ КЫРГЫЗСКОЙ РЕСПУБЛИКИ

КЫРГЫЗСКИЙ ГОСУДАРСТВЕННЫЙ ТЕХНИЧЕСКИЙ

УНИВЕРСИТЕТ ИМ. И. РАЗЗАКОВА

Лабораторная работа

Бишкек 2021

Лабораторная работа на тему:

DHCP Snooping это технология безопасности для защиты от атак с использованием DHCP. Атака с подменой DHCP – сервера в сети заставляет выдать все существующие на сервере адреса злоумышленнику. А, DHCP Snooping предотвращает несанкционированные (мошеннические) DHCP-серверы, предлагающие IP-адреса DHCP-клиентам.

Функция DHCP Snooping выполняет следующие действия:

защитить клиентов в сети от получения адреса от неавторизованного DHCP-сервера.

регулировать какие сообщения протокола DHCP отбрасывать, какие перенаправлять и на какие порты.

Для правильной работы DHCP snooping, необходимо указать какие порты коммутатора будут доверенными, а какие — нет (в дальнейшем — ненадёжными):

Ненадёжные — порты, к которым подключены клиенты. DHCP-ответы, приходящие с этих портов отбрасываются коммутатором. Для ненадёжных портов выполняется ряд проверок сообщений DHCP и создаётся база данных привязки DHCP (DHCP snooping binding database).

Доверенные — порты коммутатора, к которым подключен другой коммутатор или DHCP-сервер. DHCP-пакеты полученные с доверенных портов не отбрасываются.

От теории к практике

Для имитации атаки и защиты мы выбрали Cisco Pocket Tracer.

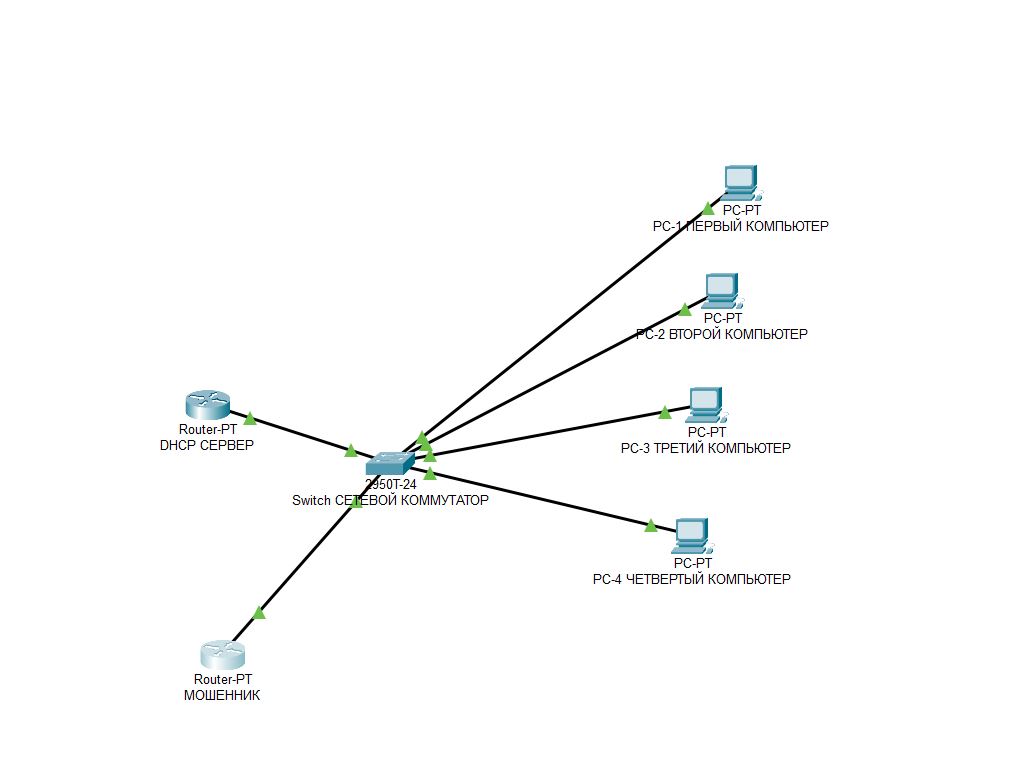

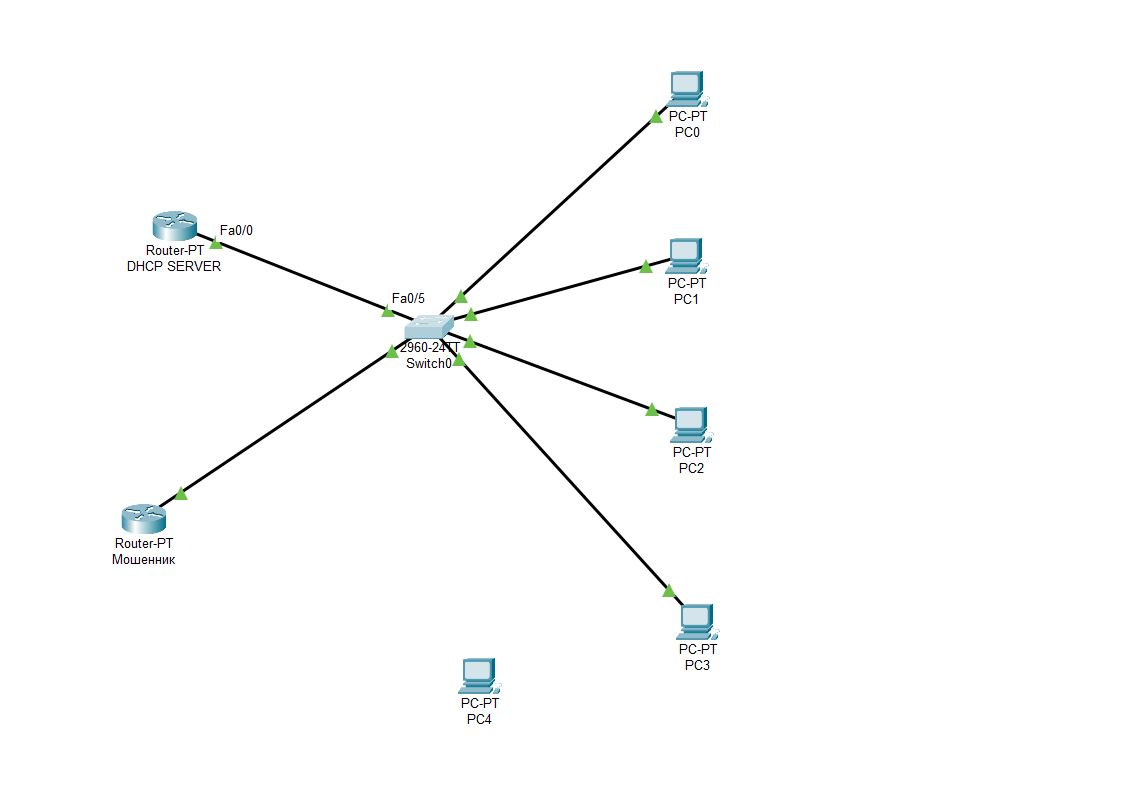

Рис 1. На первом этапе нам нужно поставить и соединить все нужные аппаратуры. Как видно: Четыре компьютера, один DHCP сервер (далее, сервер) и Сетевой коммутатор

Рис 2. На втором этапе мы задаем параметры серверу

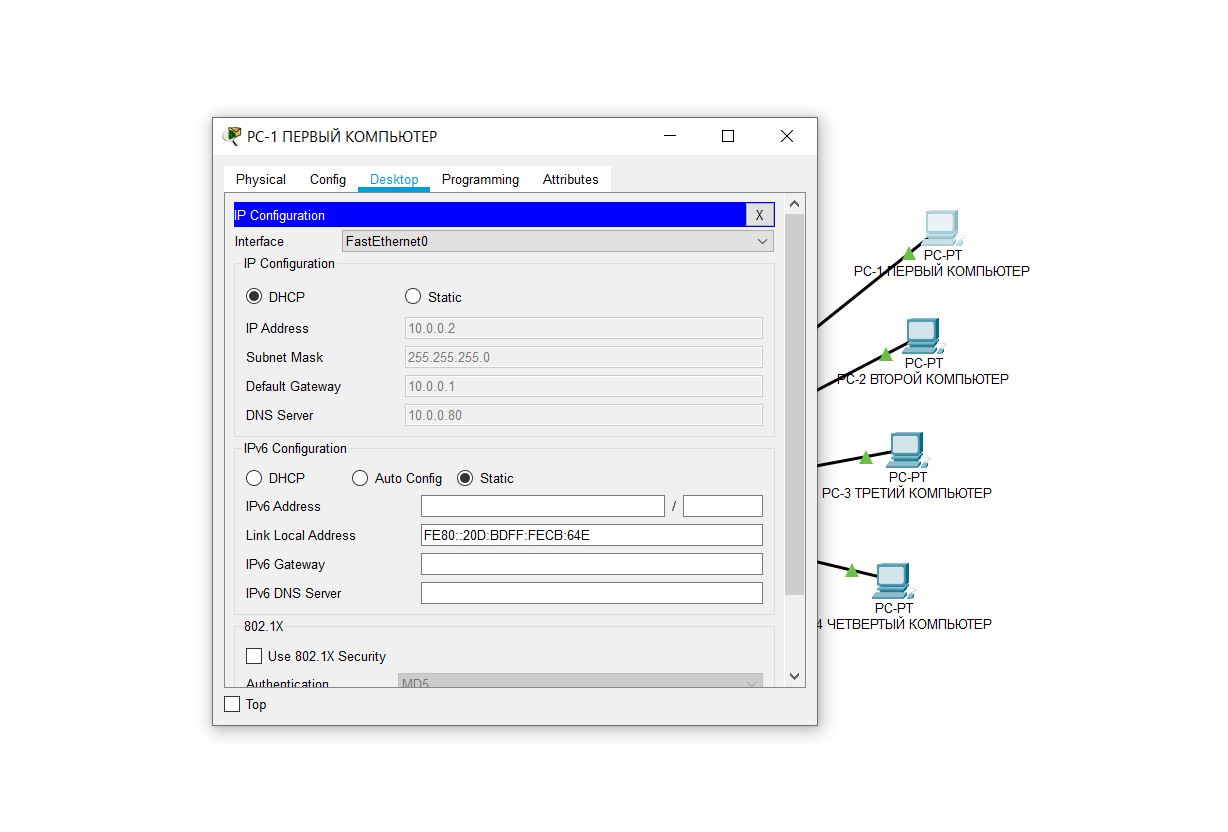

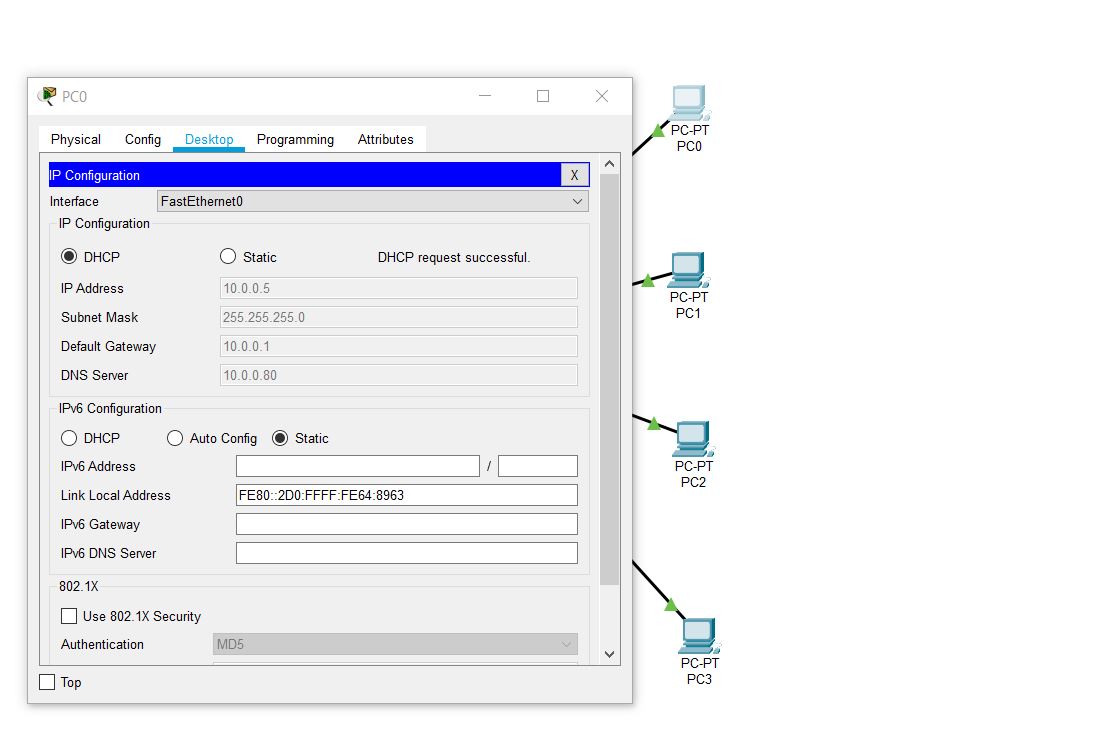

Рис 3. Как видим на картинке, первый компьютер успешно взял конфигурацию сервера

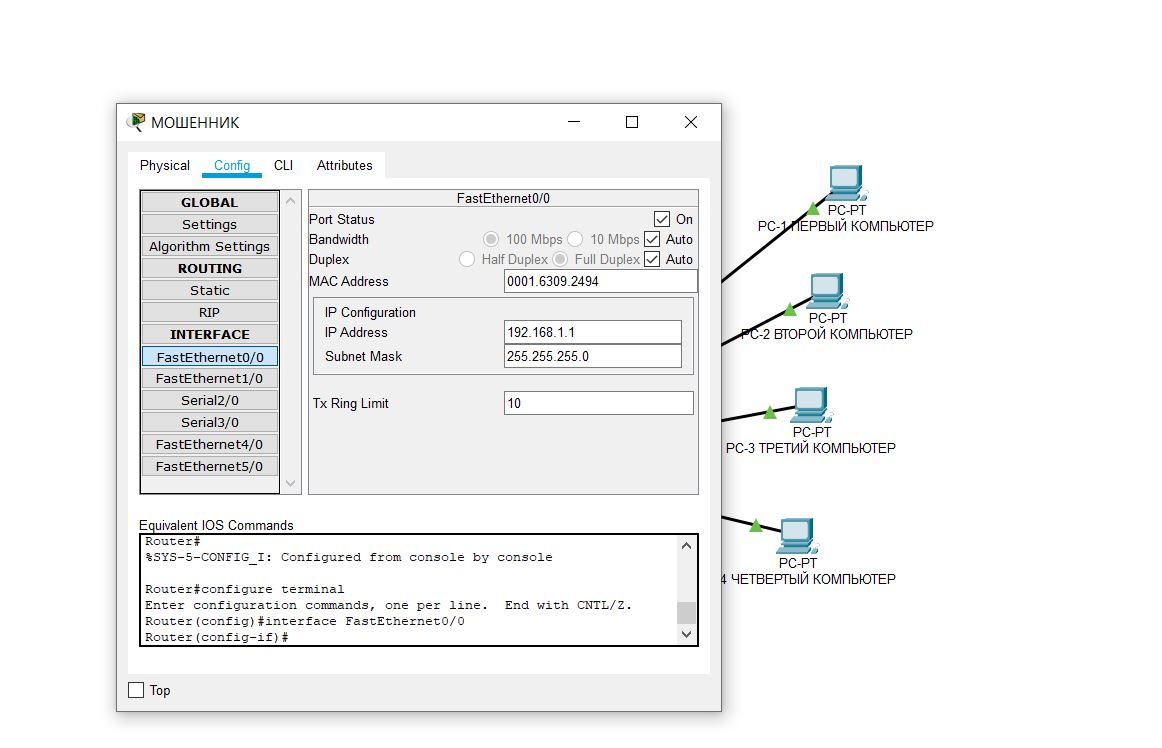

Рис 4. Теперь создаем сервер «мошенник» для перехвата

Рис 5.

Рис 6. Задаем параметры для сервера «мошенника»

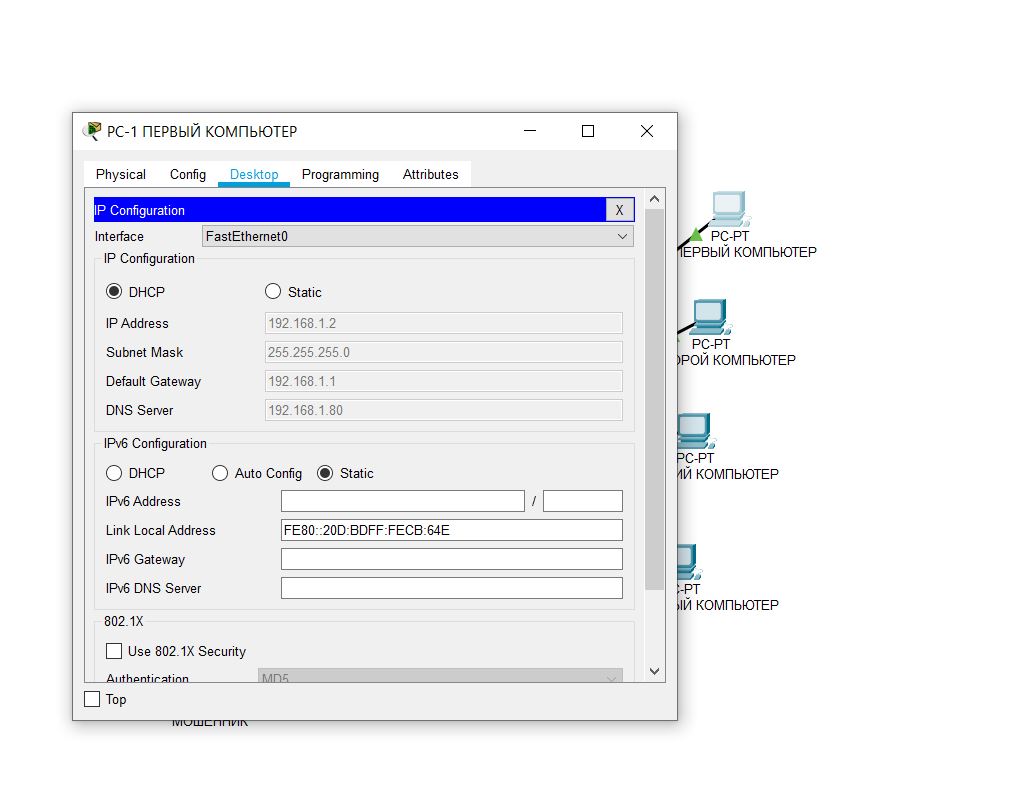

Рис 7. Попробуем обновить первый компьютер, вуаля!, первый компьютер уже перехвачен

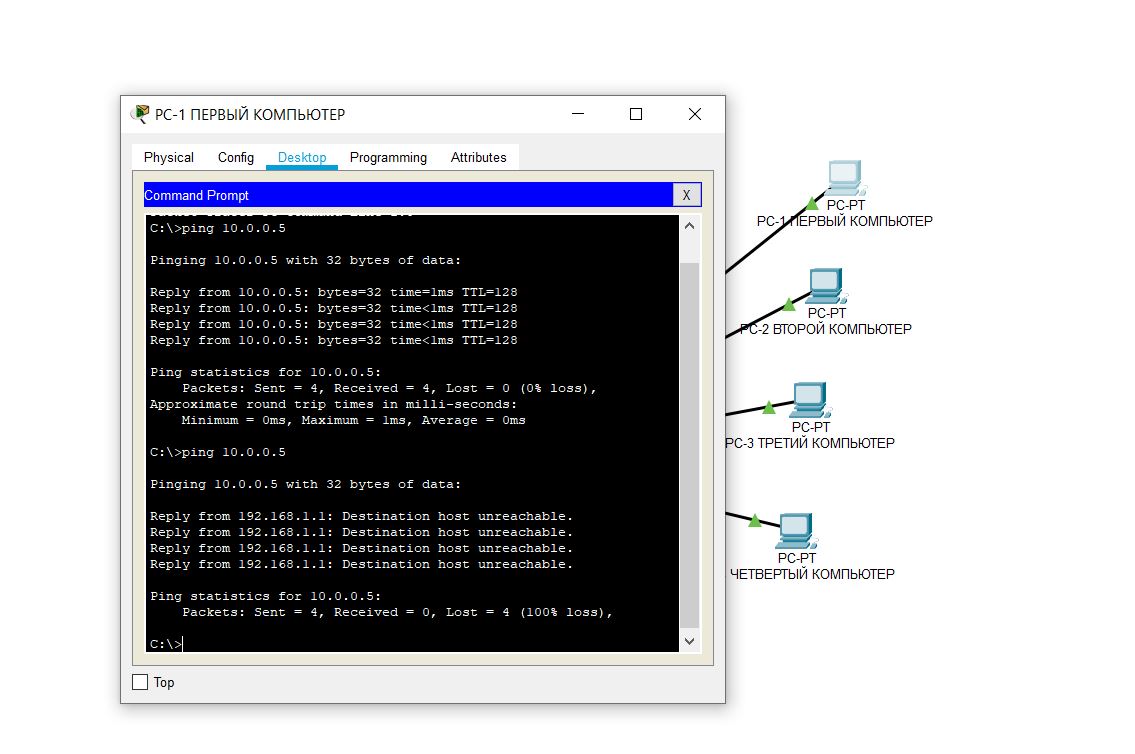

Рис 8. Попробуем проверить, видим что не может пинговать по адресу 10.0.0.5

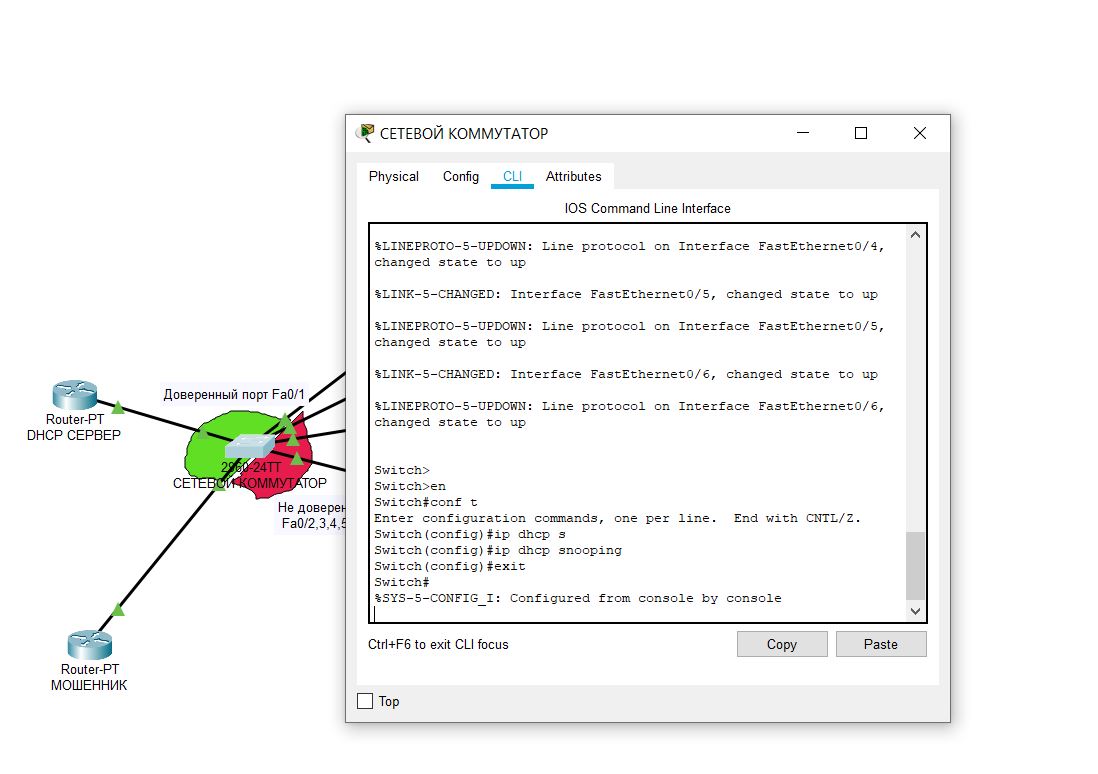

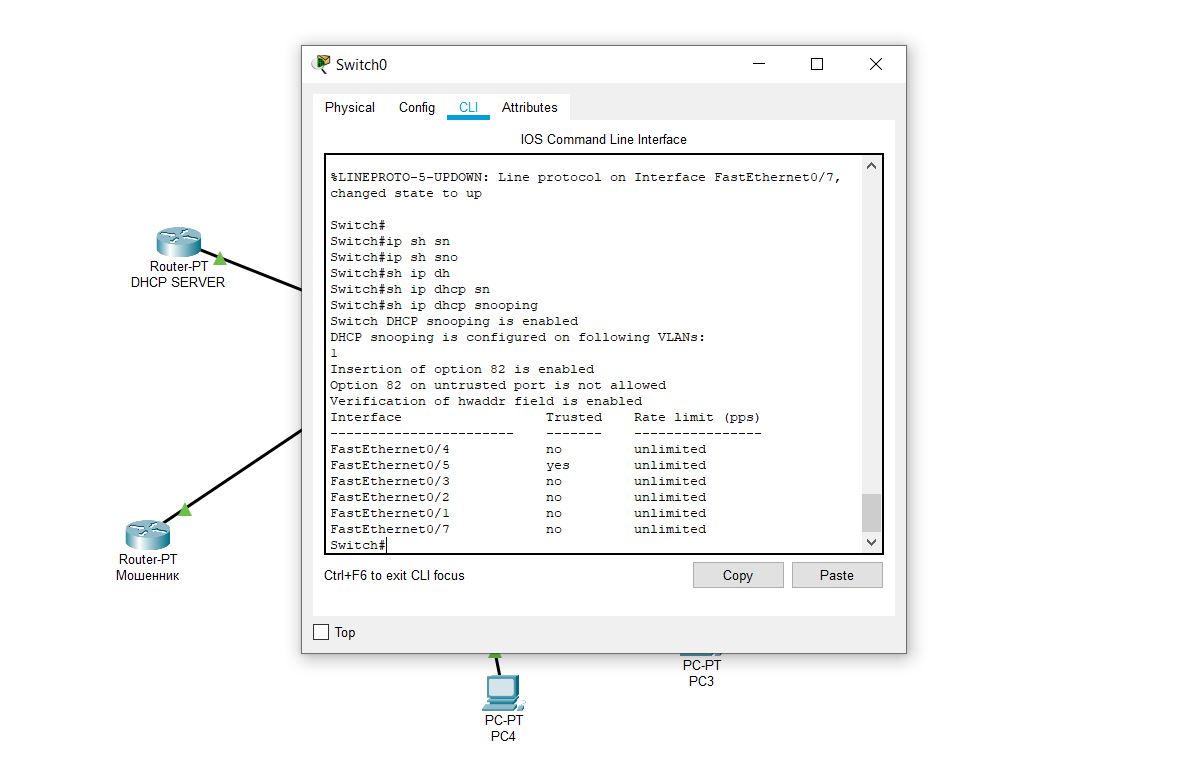

Рис 9. Настраиваем сетевой коммутатор и предаем параметры для DHCP Snooping’а

Рис 10. Видим, что первый компьютер теперь работает под рабочим и доверенным ip адресом и конфигурациями

Рис 11. На коммутаторе указано, какие подключения доверительные

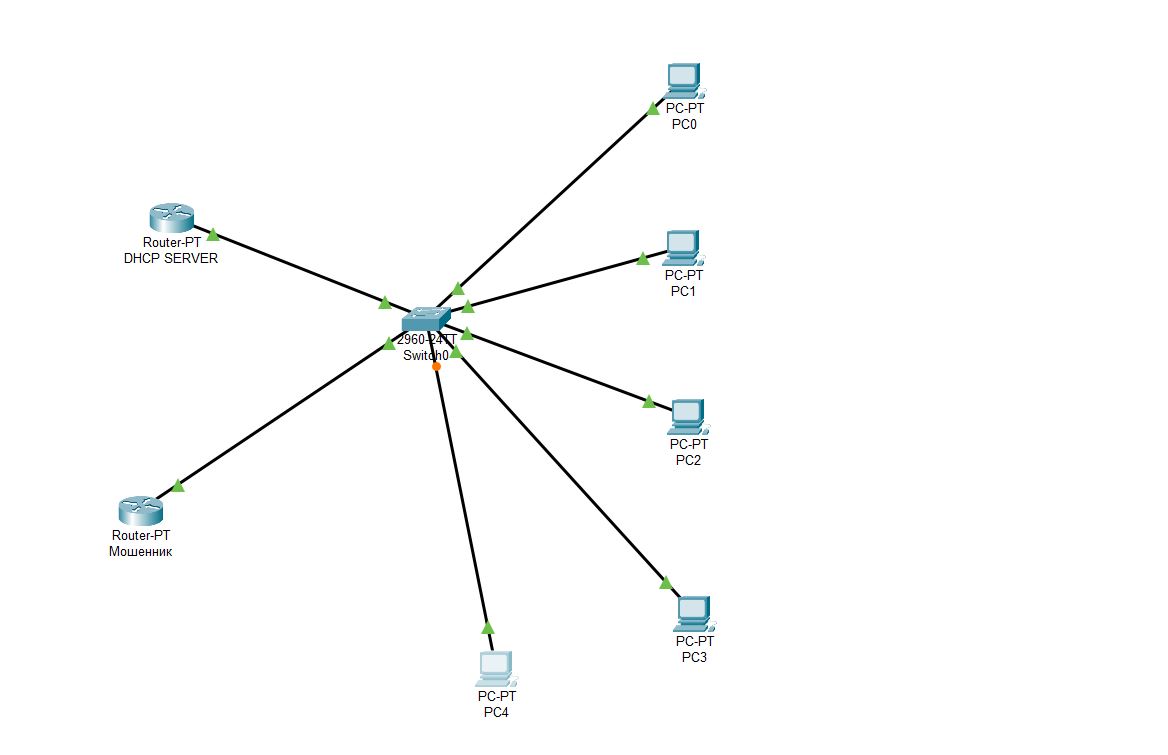

Рис 12. Попробуем подключить новый компьютер

Рис 13. Подключили

Рис 14. В итоге видим, что новый компьютер тоже защищен.

Атака, предотвращаемый DHCP Snooping

DHCP спуфинг происходит, когда злоумышленник пытается ответить на запросы DHCP и пытается указать себя (spoof) как шлюз по умолчанию или DNS-сервер, следовательно, инициируя атаку через посредника. При этом возможно, что они могут перехватывать трафик от пользователей перед пересылкой на реальный шлюз или выполнять DoS, заполняя реальный DHCP-сервер запросами на засорение ресурсов IP-адресов. Также, применим только к проводным пользователям. Как функция безопасности уровня доступа, она в основном включена на любом коммутаторе, содержащем порты доступа VLAN, обслуживаемой DHCP. При развертывании DHCP Snooping необходимо настроить доверенные порты, через которые будут проходить допустимые сообщения DHCP-сервера, прежде чем включать DHCP Snooping в VLAN, которую вы хотите защитить.