- •Общие сведения и сценарий

- •Необходимые ресурсы

- •Откройте файл pcap и следуйте за злоумышленником, атаковавшим базу данных sql.

- •Откройте Wireshark и загрузите файл pcap.

- •Просмотр атаки с внедрением sql-кода.

- •Атака с внедрением sql-кода продолжается...

- •Атака с внедрением sql-кода предоставляет информацию о системе.

- •Атака с внедрением sql-кода и табличная информация.

- •Атака с внедрением sql-кода завершается.

- •Вопросы для повторения

Лабораторная работа. Атака на базу данных mySQL

Задачи

В этой лабораторной работе мы рассмотрим файл PCAP из предыдущей атаки на базу данных SQL.

Общие сведения и сценарий

Атаки с внедрением SQL-кода позволяют хакерам вводить инструкции SQL в веб-сайт и получать ответы из базы данных. Это позволяет злоумышленникам манипулировать текущими данными в базе данных, подменять удостоверения и совершать прочие вредоносные действия.

Файл PCAP была создан для просмотра предыдущей атаки на базу данных SQL. В этой лабораторной работе вы рассмотрите атаки на базу данных SQL и ответите на вопросы.

Необходимые ресурсы

Виртуальная машина рабочей станции CyberOps

Доступ к Интернету

Откройте файл pcap и следуйте за злоумышленником, атаковавшим базу данных sql.

Вы воспользуетесь программой Wireshark, распространенным сетевым анализатором пакетов, чтобы выполнить анализ сетевого трафика. После запуска Wireshark вы откроете ранее сохраненные данные из сети и шаг за шагом проследите атаку с внедрением SQL-кода против базы данных SQL.

Откройте Wireshark и загрузите файл pcap.

Приложение Wireshark можно открыть с помощью различных методов на рабочей станции Linux.

Запустите виртуальную машину рабочей станции CyberOps.

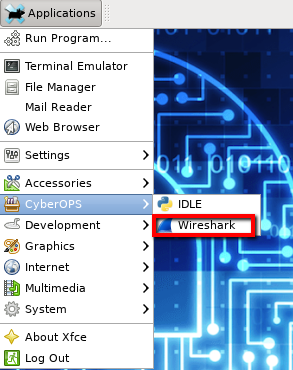

Нажмите Applications > CyberOPS > Wireshark (Приложения > CyberOPS > Wireshark) на рабочем столе и найдите приложение Wireshark.

В программе Wireshark щелкните Open (Открыть) в середине приложения в разделе Files (Файлы).

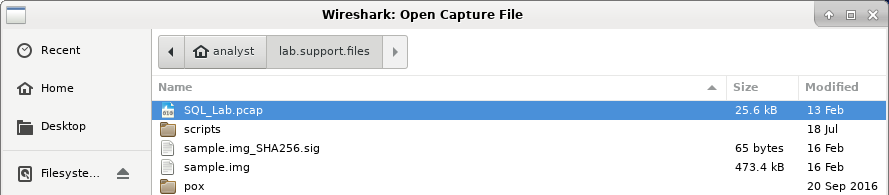

Просмотрите каталог /home/analyst/ и найдите lab.support.files. В каталоге lab.support.files откройте файл SQL_Lab.pcap.

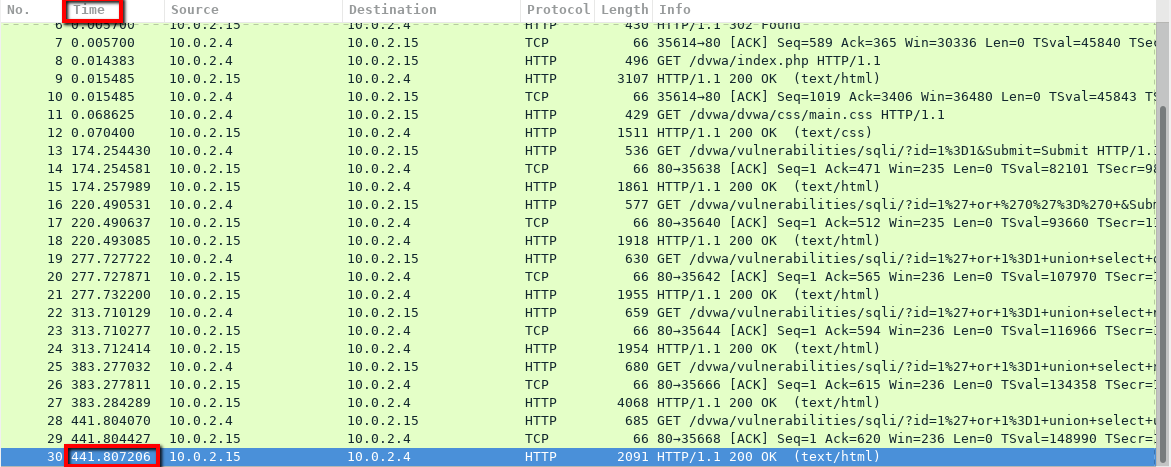

Файл PCAP открывается в программе Wireshark и показывает собранный сетевой трафик. Этот файл сбора данных распространяется на период протяженностью 8 минут (441 секунду) ― длительность этой атаки с внедрением SQL-кода.

Назовите два IP-адреса, задействованные в этой атаке с внедрением SQL-кода, на основе показанной информации.

10.0.2.4 и 10.0.2.15

Просмотр атаки с внедрением sql-кода.

На этом этапе вы увидите начало атаки.

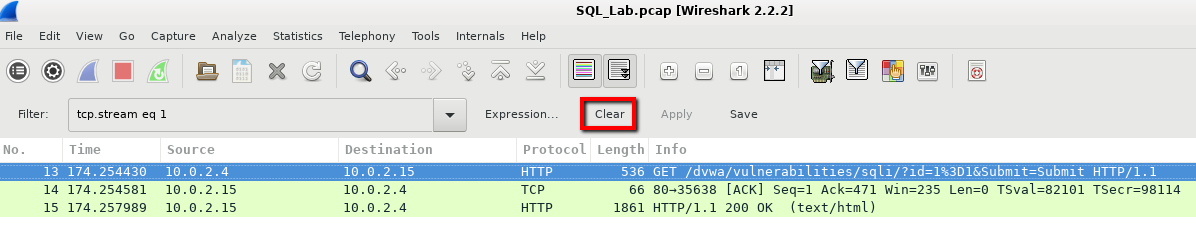

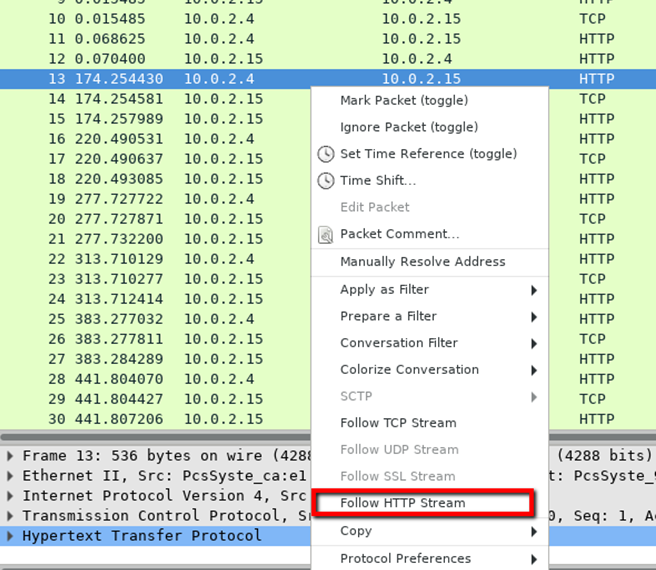

В данных, собранных программой Wireshark, щелкните правой кнопкой мыши по строке 13 и выберите Follow HTTP Stream (Отслеживать поток HTTP). Строка 13 выбрана потому, что это HTTP-запрос GET. Его очень удобно использовать в следующем потоке данных, так как уровни приложения видят его, что приводит к проверке запроса на внедрение SQL-кода.

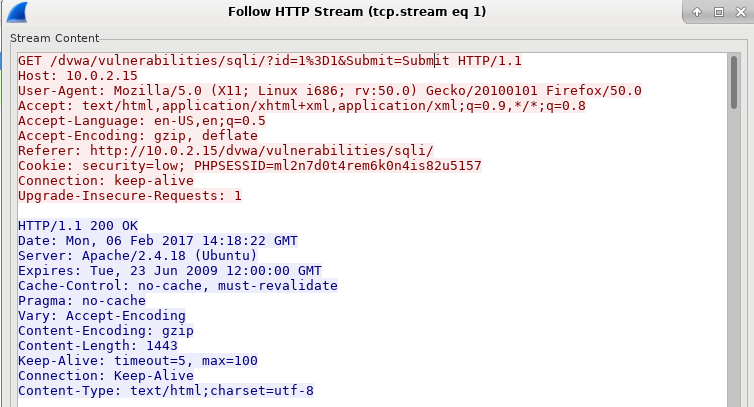

Трафик источника показан красным цветом. Источник отправил запрос GET на хост 10.0.2.15. Синим показано, как устройство назначения отвечает источнику.

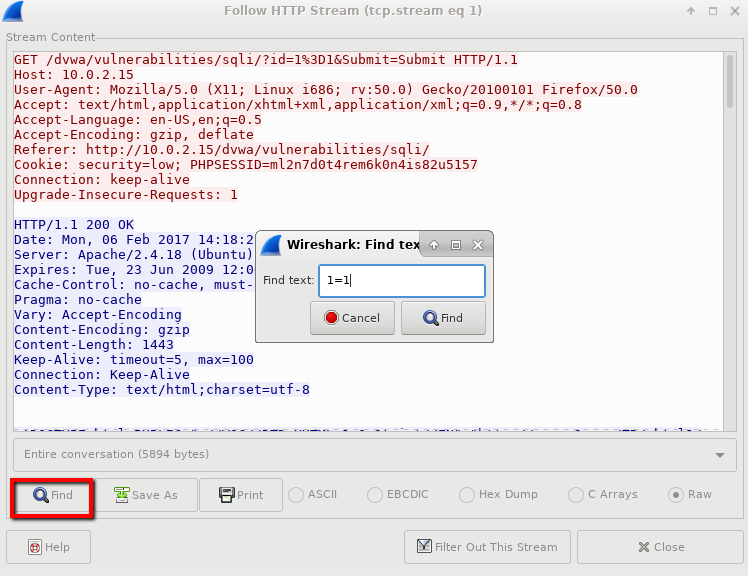

Щелкните Find (Поиск) и введите 1 = 1. Выполните поиск данной записи. Когда текст найден, нажмите кнопку Cancel (Отмена) в поле поиска текста. Строка 1 = 1

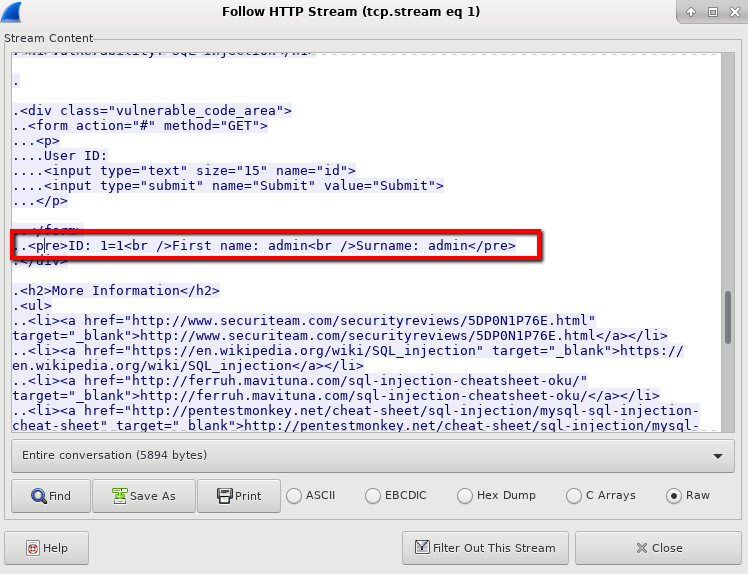

На целевой машине 10.0.2.15 злоумышленник ввел запрос (1 = 1) в поле поиска идентификатора пользователя, чтобы выяснить, уязвимо ли приложение к внедрению SQL-кода. Вместо того чтобы ответить сообщением об ошибке входа в систему, приложение выдало запись из базы данных. Злоумышленник убедился, что может вводить команды SQL и получать ответы базы данных. Строка поиска 1=1 создает инструкцию SQL, которая всегда имеет значение true. В этом примере не имеет значения, что вводится в поле; значение всегда будет true.

Закройте окно Follow HTTP Stream (Отслеживать поток HTTP).

Нажмите кнопку Clear (Очистить), чтобы показать весь сеанс связи Wireshark.