3 курс (заочка) / Практические работы / Практическая работа 2 / Презентация

.pdf

Известные асимметричные криптосистемы

Известные криптосистемы с открытым ключом: RSA,

ElGamal, McEliece.

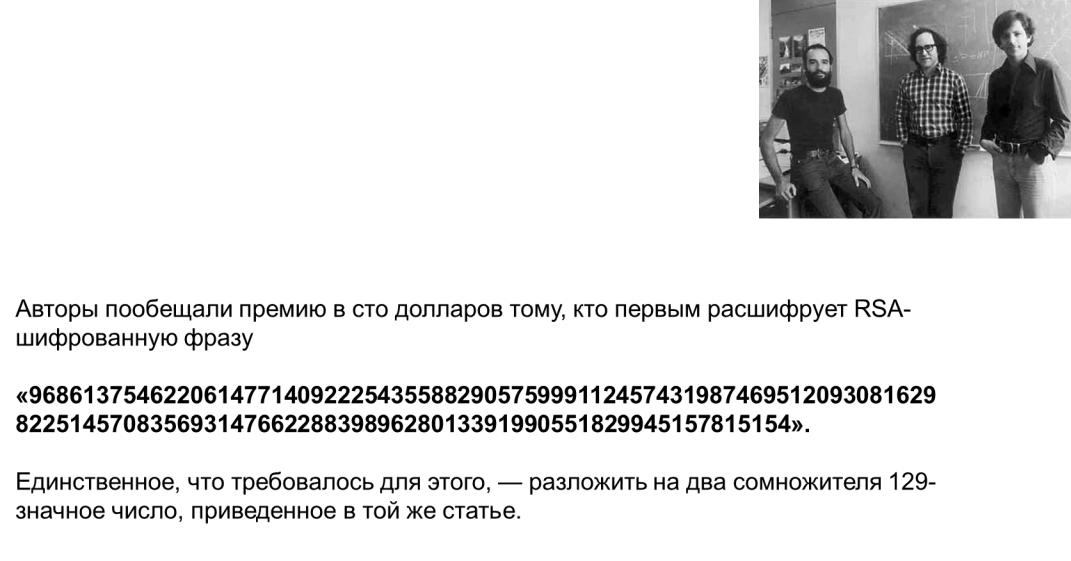

Криптосистема RSA (создатели: Р. Ривест, А. Шамир и Л. Адлеман(1977 г.)) – одна из надёжных криптосистем.

1978 г. - статья Роналда Л. Ривеста, Ади Шамира и Леонарда

Адлемана об изобретенной ими системе шифрования RSA.

Угрозы и уязвимость информации

Под угрозой безопасности информации понимаются потенциальная возможность возникновения такого явления или события, следствием которого могут быть негативные воздействия на информацию, нарушающие доступность, целостность или конфиденциальность информации.

• Информационные угрозы:

-нарушения адресности и своевременности информационного обмена, противозаконного сбора и использования информации;

-осуществления несанкционированного доступа к информационным ресурсам и их противоправного использования;

-хищения информационных ресурсов из банков и баз данных;

нарушения технологии обработки информации.

• Программное-математические угрозы:

-внедрения в аппаратные и программные изделия компонентов, реализующих функции, не описанные в документации на эти изделия;

-разработки и распространения программ, нарушающих нормальное функционирование информационных систем или их систем защиты информации.

Угрозы и уязвимость информации

• Физические угрозы реализуются в виде:

-уничтожения, повреждения, радиоэлектронного подавления разрушения средств и систем обработки информации, телекоммуникации и связи;

-уничтожения, повреждения, разрушения или хищения машинных и других носителей информации;

-хищения программных или аппаратных ключей и средств криптографической защиты информации;

-перехвата информации в технических каналах связи и телекоммуникационных системах;

-внедрения электронных устройств перехвата информации в технические средства связи и телекоммуникационные системы, а так же в служебные помещения;

-перехвата, дешифрования и навязывания ложной информации в сетях передачи данных и линиях связи;

-воздействия на парольно-ключевые системы защиты средств обработки и передачи информации.

• Организационные угрозы реализуются в виде:

-невыполнения требований законодательства в информационной сфере;

-противоправной закупки несовершенных или устаревших информационных технологий, средств информатизации, телекоммуникации и связи.

Угрозы и уязвимость информации

Реализация угроз возможна через уязвимости, которые могут быть использованы нарушителем для преодоления системы защиты и, как следствие, приводящие к нанесению определенного ущерба пользователю, оператору системы или государству. Количество и специфика уязвимых мест зависит от вида решаемых задач, характера обрабатываемой информации, аппаратно-программных особенностей ИТКС, наличия средств защиты и их характеристик. Любая успешная атака нарушителя, направленная на реализацию угрозы, непременно будет опираться на полученные нарушителем знания об особенностях построения и уязвимостях данной ИТКС.

Причины появления уязвимостей :

–нарушение технологии процесса передачи информации пользователя;

–нарушение технологии системы управления ИТКС;

–внедрение в объекты ИТКС компонентов, реализующих не декларированные функции;

–внедрение в объекты ИТКС программ, нарушающих их нормальное функционирование;

–необеспеченность реализованными механизмами защиты заданных требований к процессу обеспечения информационной безопасности, либо предъявление к механизмам защиты непродуманного набора требований, делающие ИТКС незащищенной;

–внесение нарушителем преднамеренных уязвимостей:

при разработке алгоритмов и программ ИТКС; при разработке защищенных процедур, протоколов и интерфейсов взаимодействия пользователей, операторов и администраторов с аппаратно-программным обеспечением ИТКС;

при реализации проектных решений по созданию системы обеспечения информационной безопасности ИТКС, делающих не эффективными реализованные в ней механизмы защиты;

–неадекватное реагирование системы обеспечения информационной безопасности ИТКС на информационные воздействия нарушителя в процессе эксплуатации ИТКС;

–использование не сертифицированных в соответствии с требованиями безопасности отечественных и зарубежных информационных технологий, средств информатизации и связи, а также средств защиты информации и контроля их эффективности и т. д.

Для защиты от угроз различных типов на современном этапе применяются следующие основные технологии защиты:

1.Идентификация и аутентификация пользователей (в том числе многофакторная и биометрическая);

2.Программно–аппаратные системы разграничения доступа;

3.Программно–аппаратные средства криптографической защиты информации;

4.Аппаратно–программные средства защиты от НСД (электронные замки);

5.Программно–аппаратные средства организации безопасного сетевого взаимодействия и удаленного доступа;

6.Средства управления мобильными устройствами;

7.Аппаратно–программные средства защиты от утечек (DLP системы);

8.Аппаратно–программные средства обнаружения и предотвращения вторжений (IPS/IDS).

Каналы реализации угроз и современные программно– аппаратныесредства защиты информации

Выделяют следующие основные способы реализации угроз и каналы утечек информации:

1.Внешние угрозы:

•через НСД и (или) воздействие на объекты на аппаратном уровне;

•через НСД и (или) воздействие на объекты на общесистемном уровне;

•через НСД и (или) воздействие на объекты на прикладном уровне;

•через НСД и (или) воздействие на объекты на сетевом уровне;

•через физический НСД и (или) воздействие на линии (каналы) связи, технические средства, машинные носители информации;

•через воздействие на пользователей, администраторов безопасности, администраторов информационной системы или обслуживающий персонал (социальная инженерия) [21].

2. Внутренние угрозы:

•Мобильные устройства;

•Съемные носители;

•Интернет;

•Электронная почта;

•Кража/потеря оборудования;

•Бумажные документы.

СПАСИБО ЗА ВНИМАНИЕ !