- •Список vlan

- •План подключения оборудования по портам

- •Схемы сети

- •Порты доступа (access)

- •Транковые порты (trunk)

- •Сеть управления

- •Виды acl

- •Входящий и исходящий трафик

- •Практика

- •А) Доступ на web-сервер

- •Б)Доступ на файловый сервер

- •В) Доступ на почтовый сервер

- •Е) Права пользователей из сети Other

- •Ё) Сеть управления

- •Ж) Более никаких ограничений

- •Маска и обратная маска

- •Типы nat Статический

- •Динамический

- •Перенаправление портов

- •Слабости и силости nat

- •Практика nat

- •1) Сеть управления

- •2) Хосты из сети пто

- •3)Бухгалтерия

- •6) Филиалы в Санкт-Петербурге и Кемерово

- •7) Cервера

- •Б) Файловый сервер

- •В) Почтовый сервер

- •8) Доступ по rdp к компьютерам админа и нашему

- •Безопасность

- •Физика и логика процесса межвланной маршрутизации

- •Планирование расширения

- •Настройка

- •Москва. Арбат

- •Провайдер

- •Санкт-Петербург. Васильевский остров

- •Санкт-Петербург. Озерки

- •Кемерово. Красная горка

- •Дополнительно

- •Широковещательный шторм

- •Состояния портов

- •Виды stp

- •Агрегация каналов

- •Практика

Виды acl

Ладно, забудем на время эту лирику. Вообще говоря, списки доступа бывают разными: — Стандартные — Расширенные — Динамические — Рефлексивные — Повременные Мы своё внимание остановим сегодня на первых двух, а более подробно обо всех вы можете прочитать у циски.

Входящий и исходящий трафик

Для почину давайте-ка

разберёмся с одной вещью. Что понимать

под входящим и исходящим трафиком? Это

нам в будущем понадобится. Входящий

трафик — этот тот, который приходит на

интерфейс извне.

Исходящий

— тот, который отправляется с интерфейса

вовне.

Исходящий

— тот, который отправляется с интерфейса

вовне.

Список

доступа вы можете применить либо на

входящий трафик, тогда неугодные пакеты

не будут даже попадать на маршрутизатор

и соответственно, дальше в сеть, либо

на исходящий, тогда пакеты приходят на

маршрутизатор, обрабатываются им,

доходят до целевого интерфейса и только

на нём дропятся.

Стандартный

список доступа проверяет только адрес

отправителя. Расширенный- адрес

отправителя, адрес получателя, а также

порт. Стандартные ACL рекомендуется

ставить как можно ближе к получателю

(чтобы не порезать больше, чем нужно), а

расширенные- ближе к отправителю (чтобы

как можно раньше дропнуть нежелательный

трафик).

Список

доступа вы можете применить либо на

входящий трафик, тогда неугодные пакеты

не будут даже попадать на маршрутизатор

и соответственно, дальше в сеть, либо

на исходящий, тогда пакеты приходят на

маршрутизатор, обрабатываются им,

доходят до целевого интерфейса и только

на нём дропятся.

Стандартный

список доступа проверяет только адрес

отправителя. Расширенный- адрес

отправителя, адрес получателя, а также

порт. Стандартные ACL рекомендуется

ставить как можно ближе к получателю

(чтобы не порезать больше, чем нужно), а

расширенные- ближе к отправителю (чтобы

как можно раньше дропнуть нежелательный

трафик).

Практика

Давайте сразу к практике. Что бы нам такого наограничивать в нашей маленькой сети “Лифт ми Ап”? а) WEB-сервер. Разрешить доступ всем по порту TCP 80 (протокол HTTP). Для того устройства, с которого будет производиться управление (у нас же есть админ) нужно открыть telnet и ftp, но ему мы дадим полный доступ. Всем остальным отбой. б) Файловый сервер. На него у нас должны попадать резиденты Лифт ми Ап по портам для общих папок, а все остальные по FTP. в) Почтовый сервер. Тут у нас запущены SMTP и POP3, то есть порты TCP 25 и 110. Так же для админа открываем доступ на управление. Других блокируем. г) Для будущего DNS-сервера нужно открыть порт UDP 53 д) В сеть серверов разрешить ICMP-сообщения е) Поскольку сеть Other у нас для всех беспартийных, кто не вошёл в ФЭО, ПТО и Бухгалтерию, то мы их всех ограничим, а некоторым только дадим доступ (в числе них мы и админ) ё) В сеть управления нужно пускать опять же только админа, ну и конечно себя любимого. ж) Не будем строить препоны общению между собой сотрудников отделов.

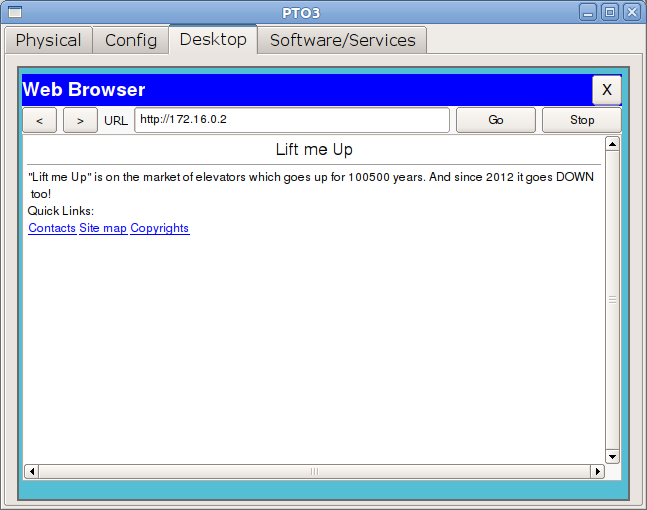

А) Доступ на web-сервер

Тут у нас работает политика запрещено всё, что не разрешено. Поэтому нам сейчас надо кое-что открыть, а всё остальное закрыть. Поскольку мы защищаем сеть серверов, то и лист будем вешать на интерфейс, идущий в сторону них то есть, на FE0/0.3 Вопрос только на in или на out нам нужно это делать? Если мы не хотим пускать пакеты в сторону серверов, которые уже оказались на маршрутизаторе, то это будет исходящий трафик. То есть адреса назначения (destination) у нас будут в сети серверов (из них мы будем выбирать на какой именно сервер идёт трафик), а адреса источников (source) могут быть любыми — как из нашей корпоративной сети, так и из интернета. Ещё одно замечание: поскольку фильтровать мы будем в том числе по адресу назначения (на WEB-сервер одни правила, на почтовый — другие), то список контроля доступа нам понадобится расширенный (extended), только он позволяет делать это. Правила в списке доступа проверяются по порядку сверху вниз до первого совпадения. Как только одно из правил сработало, независимо от того permit это или deny, проверка прекращается и обработка трафика происходит на основе сработавшего правила. То есть если мы хотим защитить WEB-сервер, то в первую очередь нам нужно дать разрешение, потому что, если мы в первой же строке настроим deny ip any any — то оно всегда будет срабатывать и трафик не будет ходить вообще. Any — это специальное слово, которое означает адрес сети и обратную маску 0.0.0.0 0.0.0.0 и означает, что под правило подпадают абсолютно все узлы из любых сетей. Другое специальное слово — host — оно означает маску 255.255.255.255 — то есть именно один единственный указанный адрес. Итак, первое правило: разрешить доступ всем по порту 80

msk-arbat-gw1(config)# ip access-list extended Servers-out msk-arbat-gw1(config-ext-nacl)# remark WEB msk-arbat-gw1(config-ext-nacl)# permit tcp any host 172.16.0.2 eq 80

Разрешаем (permit) TCP-трафик от любого узла (any) на хост (host — именно один адрес) 172.16.0.2, адресованный на 80-й порт. Пробуем повесить этот список доступа на интерфейс FE0/0.3:

msk-arbat-gw1(config)# int fa0/0.3 msk-arbat-gw1(config-subif)# ip access-group Servers-out out

Проверяем с любого

из наших подключенных компьютеров:

Как

видите страничка открывается, но что

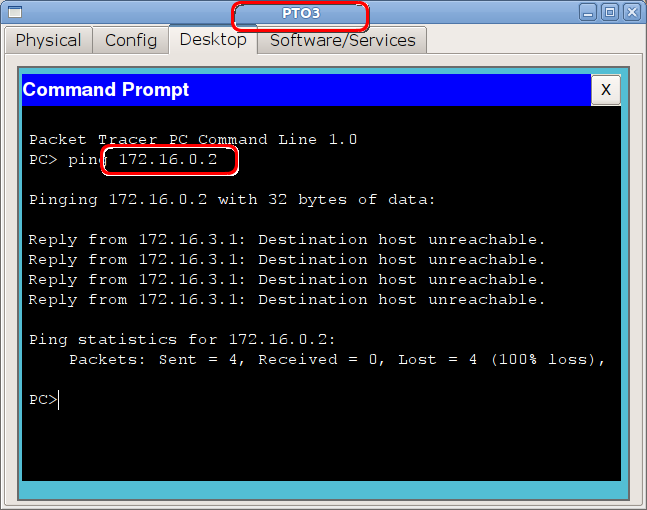

там у нас с пингом?

Как

видите страничка открывается, но что

там у нас с пингом?

И

так с любого другого узла?

Дело в

том, что после всех правил в цисковских

ACL в конце дописывается неявное deny ip

any any (implicit deny). Что для нас это означает?

Любой пакет, выходящий с интерфейса и

не отвечающий ни одному правилу из ACL,

подпадает под implicit deny и отбрасывается.

То есть хоть пинг, хоть фтп, хоть что

угодно здесь уже не пройдёт.

Идём

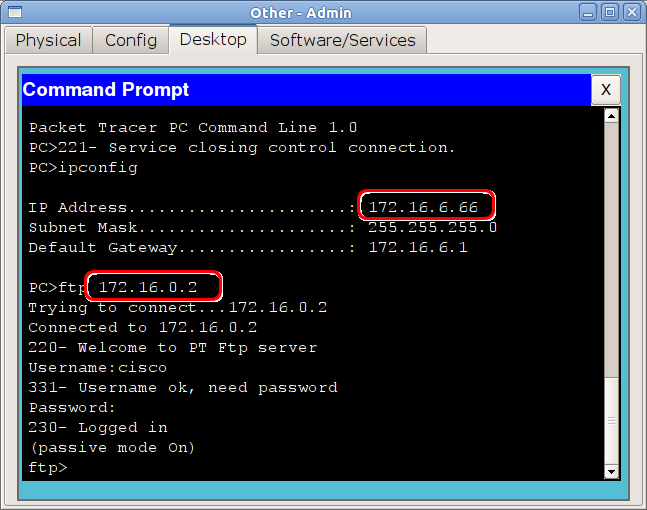

дальше: надо дать полный доступ компьютеру,

с которого будет производиться управление.

Это будет компьютер нашего админа с

адресом 172.16.6.66 из сети Other.

Каждое

новое правило добавляется автоматически

в конец списка, если он уже существует:

И

так с любого другого узла?

Дело в

том, что после всех правил в цисковских

ACL в конце дописывается неявное deny ip

any any (implicit deny). Что для нас это означает?

Любой пакет, выходящий с интерфейса и

не отвечающий ни одному правилу из ACL,

подпадает под implicit deny и отбрасывается.

То есть хоть пинг, хоть фтп, хоть что

угодно здесь уже не пройдёт.

Идём

дальше: надо дать полный доступ компьютеру,

с которого будет производиться управление.

Это будет компьютер нашего админа с

адресом 172.16.6.66 из сети Other.

Каждое

новое правило добавляется автоматически

в конец списка, если он уже существует:

msk-arbat-gw1(config)# ip access-list extended Servers-out msk-arbat-gw1(config-ext-nacl)# permit tcp host 172.16.6.66 host 172.16.0.2 range 20 ftp msk-arbat-gw1(config-ext-nacl)# permit tcp host 172.16.6.66 host 172.16.0.2 eq telnet

Вот и всё. Проверяем

с нужного узла (поскольку серверами в

РТ не поддерживается телнет, проверяем

на FTP):

То

есть FTP-сообщение пришло на маршрутизатор

и должно уйти с интерфейса FE0/0.3.

Маршрутизатор проверяет и видит, что

пакет подходит под добавленное нами

правило и пропускает его.

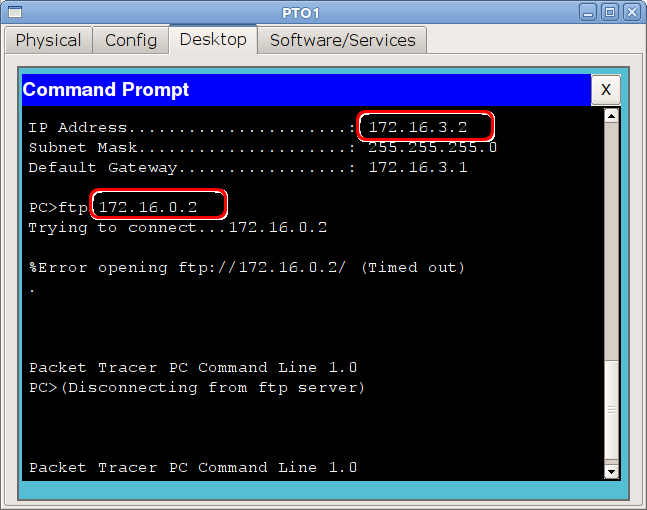

А с

постороннего узла

То

есть FTP-сообщение пришло на маршрутизатор

и должно уйти с интерфейса FE0/0.3.

Маршрутизатор проверяет и видит, что

пакет подходит под добавленное нами

правило и пропускает его.

А с

постороннего узла

пакет

FTP не попадает ни под одно из правил,

кроме неявного deny ip any any и отбрасывается.

пакет

FTP не попадает ни под одно из правил,

кроме неявного deny ip any any и отбрасывается.