- •Список vlan

- •План подключения оборудования по портам

- •Схемы сети

- •Порты доступа (access)

- •Транковые порты (trunk)

- •Сеть управления

- •Виды acl

- •Входящий и исходящий трафик

- •Практика

- •А) Доступ на web-сервер

- •Б)Доступ на файловый сервер

- •В) Доступ на почтовый сервер

- •Е) Права пользователей из сети Other

- •Ё) Сеть управления

- •Ж) Более никаких ограничений

- •Маска и обратная маска

- •Типы nat Статический

- •Динамический

- •Перенаправление портов

- •Слабости и силости nat

- •Практика nat

- •1) Сеть управления

- •2) Хосты из сети пто

- •3)Бухгалтерия

- •6) Филиалы в Санкт-Петербурге и Кемерово

- •7) Cервера

- •Б) Файловый сервер

- •В) Почтовый сервер

- •8) Доступ по rdp к компьютерам админа и нашему

- •Безопасность

- •Физика и логика процесса межвланной маршрутизации

- •Планирование расширения

- •Настройка

- •Москва. Арбат

- •Провайдер

- •Санкт-Петербург. Васильевский остров

- •Санкт-Петербург. Озерки

- •Кемерово. Красная горка

- •Дополнительно

- •Широковещательный шторм

- •Состояния портов

- •Виды stp

- •Агрегация каналов

- •Практика

Сеть управления

Настроим IP-адрес

для управления.

В наших лабах они не

понадобятся, потому что мы настраиваем

устройство через окно РТ. А вот в реальной

жизни это вам жизненно необходимо.

Для

этого мы создаём виртуальный интерфейс

и указываем номер интересующего нас

влана. А далее работаем с ним, как с самым

обычным физическим

интерфейсом.

msk-arbat-dsw1:

msk-arbat-dsw1(config)#interface

vlan 2 msk-arbat-dsw1(config-if)#description Management

msk-arbat-dsw1(config-if)#ip address 172.16.1.2 255.255.255.0

msk-arbat-asw3:

msk-arbat-asw3(config)#interface

vlan 2 msk-arbat-asw3(config-if)#description Management

msk-arbat-asw3(config-if)#ip address 172.16.1.5 255.255.255.0

С

msk-arbat-asw3 запускаем пинг

до msk-arbat-dsw1:

msk-arbat-asw3#ping

172.16.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP

Echos to 172.16.1.2, timeout is 2 seconds: ..!!! Success rate is 60

percent (3/5), round-trip min/avg/max = 4/4/4 ms

Первые

пару пакетов

могут потеряться

на работу

протокола ARP:

определение соответствия

IP-адрес — MAC-адрес.

При этом MAC-адрес, порт и номер влана

добавляются в таблицу коммутатора.

Самостоятельно

настройте IP-адреса сети управления на

остальных коммутаторах и проверьте их

доступность

Собственно вот и вся

магия. Зачастую к подобного рода действиям

и сводится вся настройка, если вы не

работаете в провайдере. С другой стороны,

если вы работаете в провайдере, то,

наверняка, такие вещи вам объяснять не

нужно.

Если желаете знать больше об

этом, читайте: VTP,

QinQ,

зарезервированные

номера VLAN

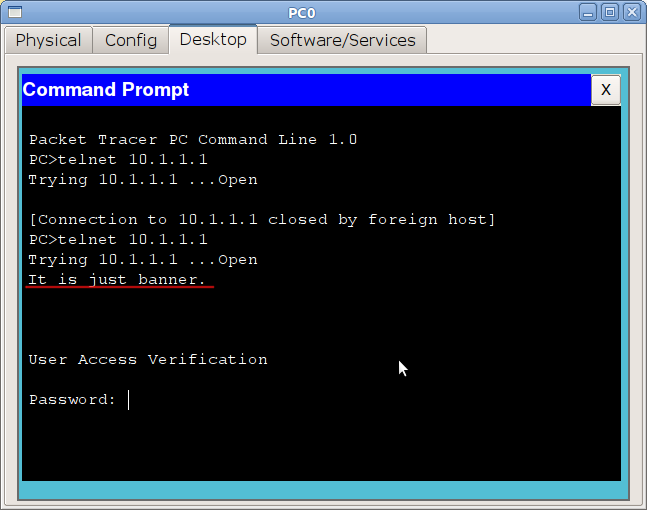

Ещё один небольшой

инструмент, который может немного

увеличить удобство работы: banner. Это

объявление, которое циска покажет перед

авторизацией на устройство.

Switch(config)#banner

motd q Enter TEXT message. End with the character 'q'. It is just

banner. q Switch(config)#

После motd вы

указываете символ, который будет служить

сигналом о том, что строка закончена. В

это примере мы поставили “q”.

Относительно содержания баннера. Существует такая легенда: хакер вломился в сеть, что-то там поломал\украл, его поймали, а на суде оправдали и отпустили. Почему? А потому, что на пограничном роутере(между интернет и внутренней сетью), в banner было написано слово “Welcome”. “Ну раз просят, я и зашел”)). Поэтому считается хорошей практикой в баннере писать что-то вроде “Доступ запрещен!”.

Для упорядочивания знаний по пунктам разберём, что вам необходимо сделать: 1) Настроить hostname. Это поможет вам в будущем на реальной сети быстро сориентироваться, где вы находитесь. Switch(config)#hostname HOSTNAME 2) Создать все вланы и дать им название Switch(config)#vlan VLAN-NUMBER Switch(config-vlan)#name NAME-OF-VLAN 3) Настроить все access-порты и задать им имя Switch(config-if)#description DESCRIPTION-OF-INTERFACE Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan VLAN-NUMBER Удобно иногда бывает настраивать интерфейсы пачками: msk-arbat-asw3(config)#interface range fastEthernet 0/6 — 10 msk-arbat-asw3(config-if-range)#description FEO msk-arbat-asw3(config-if-range)#switchport mode access msk-arbat-asw3(config-if-range)#switchport access vlan 102 4) Настроить все транковые порты и задать им имя: Switch(config-if)#description DESCRIPTION-OF-INTERFACE Switch(config-if)#switchport mode trunk Switch(config-if)#switchport trunk allowed vlan VLAN-NUMBERS 5) Не забывайте сохраняться: Switch#copy running-config startup-config Итого: чего мы добились? Все устройства в одной подсети видят друг друга, но не видят устройства из другой. В следующем выпуске разбираемся с этим вопросом, а также обратимся к статической маршрутизации и L3-коммутаторам. В общем-то на этом данный урок можно закончить. В видео вы сможете ещё раз увидеть, как настраиваются вланы. В качестве домашнего задания настройте вланы на коммутаторах для серверов.

ACL и NAT

1) учимся настраивать различные списки контроля доступа (Access Control List) 2) пытаемся понять разницу между ограничением входящего и исходящего трафика 3) разбираемся с тем, как работает NAT, его плюсы, минусы и возможности 4) на практике организуем подключение к Интернету через NAT и увеличим безопасность сети, используя списки доступа.

Access Control List

Итак, что мы имеем

сказать по спискам доступа? Вообще-то

тема относительно простая и только

ленивыми из курса CCNA не скопипащена. Но

не разрывать же нам наше удивительное

повествование из-за каких то предрассудков?

Каково предназначение списков

доступа? Казалось бы, совершенно очевидный

ответ — для ограничения доступа: кому-то

что-то запретить, например. Вообще —

это верно, но понимать нужно в более

широком смысле: речь не только о

безопасности. То есть, изначально,

вероятно, так оно и было, отсюда permit

и deny при настройке. Но на самом деле

ACL — это универсальный и мощный механизм

фильтрации. С их помощью можно определить

на кого навешивать определённые политики,

а на кого нет, кто будет участвовать в

неких процессах, а кто нет, кого

ограничиваем в скорость до 56k, а кого до

56M.

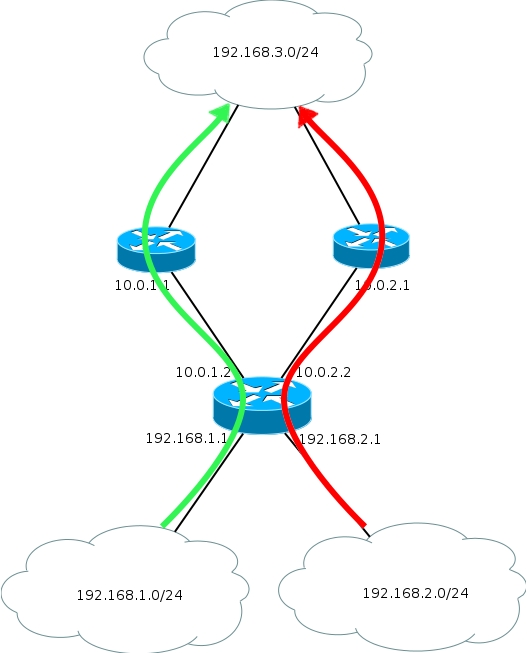

Чтобы было чуть-чуть понятнее,

приведём простой пример. Опираясь на

списки доступа, работает Policy-Based Routing

(PBR). Можно сделать здесь так, чтобы пакеты

приходящие из сети 192.168.1.0/24 отправлялись

на next-hop 10.0.1.1, а из сети 192.168.2.0/24 на

10.0.2.1 (заметим, что обычная маршрутизация

опирается на адрес назначения пакета

и автоматически все пакеты отправляются

на один next-hop):

В

конце статьи пример настройки PBR

и ограничения

скорости на основе ACL.

В

конце статьи пример настройки PBR

и ограничения

скорости на основе ACL.