- •Список vlan

- •План подключения оборудования по портам

- •Схемы сети

- •Порты доступа (access)

- •Транковые порты (trunk)

- •Сеть управления

- •Виды acl

- •Входящий и исходящий трафик

- •Практика

- •А) Доступ на web-сервер

- •Б)Доступ на файловый сервер

- •В) Доступ на почтовый сервер

- •Е) Права пользователей из сети Other

- •Ё) Сеть управления

- •Ж) Более никаких ограничений

- •Маска и обратная маска

- •Типы nat Статический

- •Динамический

- •Перенаправление портов

- •Слабости и силости nat

- •Практика nat

- •1) Сеть управления

- •2) Хосты из сети пто

- •3)Бухгалтерия

- •6) Филиалы в Санкт-Петербурге и Кемерово

- •7) Cервера

- •Б) Файловый сервер

- •В) Почтовый сервер

- •8) Доступ по rdp к компьютерам админа и нашему

- •Безопасность

- •Физика и логика процесса межвланной маршрутизации

- •Планирование расширения

- •Настройка

- •Москва. Арбат

- •Провайдер

- •Санкт-Петербург. Васильевский остров

- •Санкт-Петербург. Озерки

- •Кемерово. Красная горка

- •Дополнительно

- •Широковещательный шторм

- •Состояния портов

- •Виды stp

- •Агрегация каналов

- •Практика

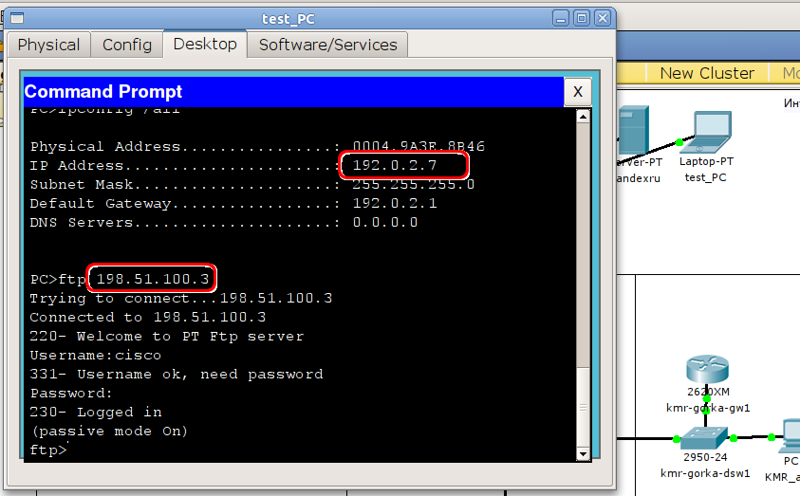

Б) Файловый сервер

msk-arbat-gw1(config)# ip nat inside source static tcp 172.16.0.3 20 198.51.100.3 20 msk-arbat-gw1(config)# ip nat inside source static tcp 172.16.0.3 21 198.51.100.3 21

Вот для этого в

ACL Servers-out мы открывали также и 20-21-й порты

для всех

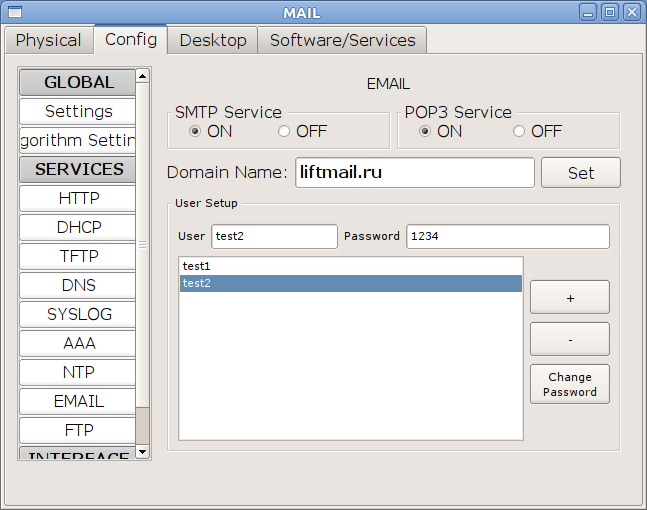

В) Почтовый сервер

msk-arbat-gw1(config)# ip nat inside source static tcp 172.16.0.4 25 198.51.100.4 25 msk-arbat-gw1(config)# ip nat inside source static tcp 172.16.0.4 110 198.51.100.4 110

Проверить также

не сложно. Следуйте инструкциям:

Сначала

настраиваем почтовый сервер. Указываем

домен и создаём двух пользователей.

Далее

вносим домен в DNS. Этот шаг необязательный

— можно к серверу обращаться и по IP, но

почему бы и нет?

Далее

вносим домен в DNS. Этот шаг необязательный

— можно к серверу обращаться и по IP, но

почему бы и нет?

Настраиваем

компьютер из нашей сети:

Настраиваем

компьютер из нашей сети:

Из

внешней:

Из

внешней:

Готовим

письмо:

Готовим

письмо:

На

локальном хосте нажимаем Receive:

На

локальном хосте нажимаем Receive:

8) Доступ по rdp к компьютерам админа и нашему

msk-arbat-gw1(config)# ip nat inside source static tcp 172.16.6.61 3389 198.51.100.10 3389 msk-arbat-gw1(config)# ip nat inside source static tcp 172.16.6.66 3389 198.51.100.10 3398

Безопасность

На последок одно замечание. Скорее всего натирующее устройство, у вас смотрит своим ip nat outside интерфейсом наружу — в Интернет. Поэтому на этот интерфейс не помешало бы повешать ACL, где вы запретите, разрешите, то что вам нужно.

InterVlan Routing

Чуточку практики

для взбадривания.

В предыдущий

раз мы настроили коммутаторы нашей

локальной сети. На данный момент

устройства разных вланов не видят друг

друга. То есть фактически ФЭО и ПТО,

например, находятся в совершенно разных

сетях и не связаны друг с другом. Так же

и серверная сеть существует сама по

себе. Надо бы исправить эту досадную

неприятность.

В нашей московской

сети для маршрутизации между вланами

мы будем использовать роутер cisco 2811.

Иными словами он будет терминировать

вланы. Кадры здесь заканчивают свою

жизнь: из них извлекаются IP-пакеты, а

заголовки канального уровня

отбрасываются.

Процесс

настройки маршрутизатора очень прост:

0)

Сначала закончим с коммутатором

msk-arbat-dsw1. На нём нам нужно настроить

транковый порт в сторону маршрутизатора,

чего мы не сделали в прошлый раз.

Процесс

настройки маршрутизатора очень прост:

0)

Сначала закончим с коммутатором

msk-arbat-dsw1. На нём нам нужно настроить

транковый порт в сторону маршрутизатора,

чего мы не сделали в прошлый раз.

msk-arbat-dsw1(config)#interface FastEthernet0/24 msk-arbat-dsw1(config-if)# description msk-arbat-gw1 msk-arbat-dsw1(config-if)# switchport trunk allowed vlan 2-3,101-104 msk-arbat-dsw1(config-if)# switchport mode trunk

1) Назначаем имя маршрутизатора командой hostname, а для развития хорошего тона, надо упомянуть, что лучше сразу же настроить время на устройстве. Это поможет вам корректно идентифицировать записи в логах.

Router0#clock set 12:34:56 7 august 2012 Router0# conf t Router0(config)#hostname msk-arbat-gw1

Желательно время на сетевые устройства раздавать через NTP (любую циску можно сделать NTP-сервером, кстати) 2) Далее переходим в режим настройки интерфейса, обращённого в нашу локальную сеть и включаем его, так как по умолчанию он находится в состоянии Administratively down.

msk-arbat-gw1(config)#interface fastEthernet 0/0 msk-arbat-gw1(config-if)#no shutdown

3) Создадим виртуальный интерфейс или иначе его называют подинтерфейс или ещё сабинтерфейс (sub-interface).

msk-arbat-gw1(config)#interface fa0/0.2 msk-arbat-gw1(config-if)#description Management

Логика тут простая. Сначала указываем обычным образом физический интерфейс, к которому подключена нужная сеть, а после точки ставим некий уникальный идентификатор этого виртуального интерфейса. Для удобства, обычно номер сабинтерфейса делают аналогичным влану, который он терминирует. 4) Теперь вспомним о стандарте 802.1q, который описывает тегирование кадра меткой влана. Следующей командой вы обозначаете, что кадры, исходящие из этого виртуального интерфейса будут помечены тегом 2-го влана. А кадры, входящие на физический интерфейс FastEthernet0/0 с тегом этого влана будут приняты виртуальным интерфейсом FastEthernet0/0.2.

msk-arbat-gw1(config-if)#encapsulation dot1Q 2

5) Ну и как на обычном физическом L3-интерфейсе, определим IP-адрес. Этот адрес будет шлюзом по умолчанию (default gateway) для всех устройств в этом влане.

msk-arbat-gw1(config-if)#ip address 172.16.1.1 255.255.255.0

Аналогичным образом настроим, например, 101-й влан:

msk-arbat-gw1(config)#interface FastEthernet0/0.101 msk-arbat-gw1(config-if)#description PTO msk-arbat-gw1(config-if)#encapsulation dot1Q 101 msk-arbat-gw1(config-if)#ip address 172.16.3.1 255.255.255.0

и теперь убедимся,

что с компьютера из сети ПТО мы видим

сеть управления:

Работает

и отлично, настройте пока все остальные

интерфейсы. Проблем с этим возникнуть

не должно.

Работает

и отлично, настройте пока все остальные

интерфейсы. Проблем с этим возникнуть

не должно.