- •Список vlan

- •План подключения оборудования по портам

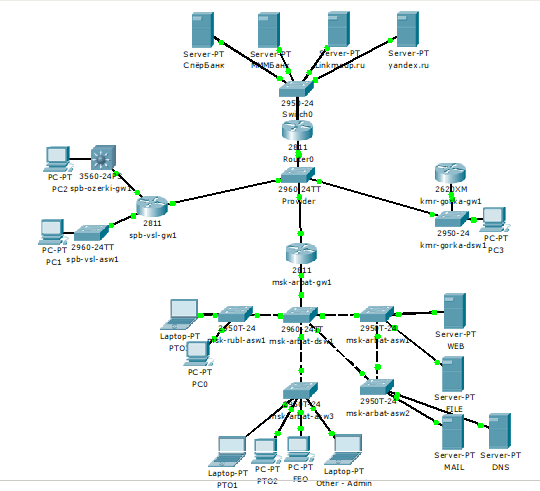

- •Схемы сети

- •Порты доступа (access)

- •Транковые порты (trunk)

- •Сеть управления

- •Виды acl

- •Входящий и исходящий трафик

- •Практика

- •А) Доступ на web-сервер

- •Б)Доступ на файловый сервер

- •В) Доступ на почтовый сервер

- •Е) Права пользователей из сети Other

- •Ё) Сеть управления

- •Ж) Более никаких ограничений

- •Маска и обратная маска

- •Типы nat Статический

- •Динамический

- •Перенаправление портов

- •Слабости и силости nat

- •Практика nat

- •1) Сеть управления

- •2) Хосты из сети пто

- •3)Бухгалтерия

- •6) Филиалы в Санкт-Петербурге и Кемерово

- •7) Cервера

- •Б) Файловый сервер

- •В) Почтовый сервер

- •8) Доступ по rdp к компьютерам админа и нашему

- •Безопасность

- •Физика и логика процесса межвланной маршрутизации

- •Планирование расширения

- •Настройка

- •Москва. Арбат

- •Провайдер

- •Санкт-Петербург. Васильевский остров

- •Санкт-Петербург. Озерки

- •Кемерово. Красная горка

- •Дополнительно

- •Широковещательный шторм

- •Состояния портов

- •Виды stp

- •Агрегация каналов

- •Практика

Практика nat

Чего от нас требует

реальность?

1) Сеть управления не

имеет доступа в интернет вообще

2)

Хосты из сети ПТО имеют доступ только

к профильным сайтам, например,

Linkmeup.ru

3) Милым дамам из бухгалтерии

нужно вырубить окно в мир клиент-банков.

4)

ФЭО не выпускать никуда, за исключением

финансового директора

5) В сети Other

наш компьютер и компьютер админа — им

дадим полный доступ в интернет. Всем

остальным можно открывать по письменному

запросу.

6) Не забудем про филиалы в

Питере и в Кемерово. Для простоты настроим

полный доступ для эникиев из этих

подсетей.

7) С серверами отдельная

песня. Для них мы настроим перенаправление

портов. Всё, что нам нужно:

а) WEB-сервер

должен быть доступен по 80-му порту

б)

Почтовый сервер по 25-му и 110-му

в)

Файловый сервер доступен из мира по

FTP.

8) Компьютеры админа и наш должны

быть доступны из Интернета по RDP. Вообще-то

это неправильный путь — для удалённого

подключения нужно использовать

VPN-подключение и уже будучи в локальной

сети использовать RDP, но это тема отдельной

совсем другой статьи.

Сначала

подготовим тестовую площадку:

Подключение

к Интернету будет организовано через

существующий линк, который предоставляет

провайдер.

Он уходит в сеть провайдера.

Напоминаем, что всё в этом облаке — это

абстрактная сеть, которая на деле может

состоять из десятков маршрутизаторов

и сотен коммутаторов. Но нам нужно нечто

управляемое и предсказуемое, поэтому

водружаем сюда ещё маршрутизатор. С

одной стороны в него линк из коммутатора,

с другой сервера в Интернете.

Сервера

нам понадобятся следующие:

1. Два

клиент-банка для бухгалтеров (sperbank.ru,

mmm-bank.ru)

2. Linkmeup.ru для ПТОшников

3.

яндекс (yandex.ru)

Для

такого подключения мы поднимем ещё один

влан на msk-arbat-gw1. Его номер, разумеется,

согласуется с провайдером. Пусть это

будет VLAN 6

Предположим, провайдер

предоставляет нам подсеть 198.51.100.0/28.

Первые два адреса используются для

организации линка (198.51.100.1 и 198.51.100.2), а

оставшиеся мы используем, как пул для

NAT’a. Впрочем, никто совершенно нам не

мешает использовать и адрес 198.51.100.2 для

пула. Так и сделаем: пул:

198.51.100.2-198.51.100.14

Для простоты

предположим, что публичные сервера у

нас находятся в одной подсети:

192.0.2.0/24.

Как

настроить линк и адреса вы вполне уже

в курсе.

Поскольку у нас только один

маршрутизатор в сети провайдера, и все

сети подключены непосредственно к нему,

то необходимости настраивать маршрутизацию

нету.

А вот наш msk-arbat-gw1 должен знать

куда отправлять пакеты в Интернет,

поэтому нам нужен маршрут по умолчанию:

Для

такого подключения мы поднимем ещё один

влан на msk-arbat-gw1. Его номер, разумеется,

согласуется с провайдером. Пусть это

будет VLAN 6

Предположим, провайдер

предоставляет нам подсеть 198.51.100.0/28.

Первые два адреса используются для

организации линка (198.51.100.1 и 198.51.100.2), а

оставшиеся мы используем, как пул для

NAT’a. Впрочем, никто совершенно нам не

мешает использовать и адрес 198.51.100.2 для

пула. Так и сделаем: пул:

198.51.100.2-198.51.100.14

Для простоты

предположим, что публичные сервера у

нас находятся в одной подсети:

192.0.2.0/24.

Как

настроить линк и адреса вы вполне уже

в курсе.

Поскольку у нас только один

маршрутизатор в сети провайдера, и все

сети подключены непосредственно к нему,

то необходимости настраивать маршрутизацию

нету.

А вот наш msk-arbat-gw1 должен знать

куда отправлять пакеты в Интернет,

поэтому нам нужен маршрут по умолчанию:

msk-arbat-gw1(config)# ip route 0.0.0.0 0.0.0.0 198.51.100.1

Теперь по порядку Во первых настроим пул адресов

msk-arbat-gw1(config)# ip nat pool main_pool 198.51.100.2 198.51.100.14 netmask 255.255.255.240

Теперь собираем ACL:

msk-arbat-gw1(config)# ip access-list extended nat-inet

1) Сеть управления

не имеет доступа в интернет вообще Готово

2) Хосты из сети пто

Имеют доступ только к профильным сайтам, например, Linkmeup.ru

msk-arbat-gw1(config-ext-nacl)# permit tcp 172.16.3.0 0.0.0.255 host 192.0.2.2 eq 80