лр1

.docxФЕДЕРАЛЬНОЕ АГЕНТСТВО СВЯЗИ

Ордена Трудового Красного Знамени федеральное

государственное бюджетное образовательное

учреждение высшего образования

Московский технический университет

связи и информатики

──────────────────────────────────────

Кафедра информационной безопасности

ЛАБОРАТОРНАЯ РАБОТА № 1

«Сбор информации в компьютерных сетях»

по дисциплине

«Системы обнаружения вторжений в компьютерные сети»

Выполнил:

Москва, 2020

Цель работы:

В данном работе исследуются действия по сбору информации о целевой системе для проведения тестирования на проникновение. Практикум нацелен на получения навыков по работе с программным обеспечением для сбора информации.

Выполнение лабораторной работы:

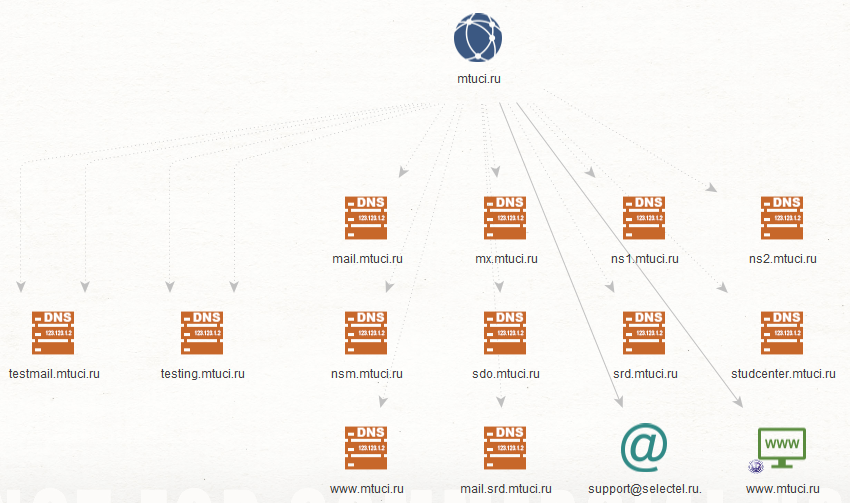

Для анализа был выбран ресурс «mtuci.ru». С помощью программы «Maltego» был построен граф поддоменов ресурса, изображенный на рисунке 1. Работа программы выполнена в режим «Footprint L1» который производит быстрый анализ домена.

Рис.1 Изображение графа взаимосвязи между доменными именами ресурса «mtuci.ru»

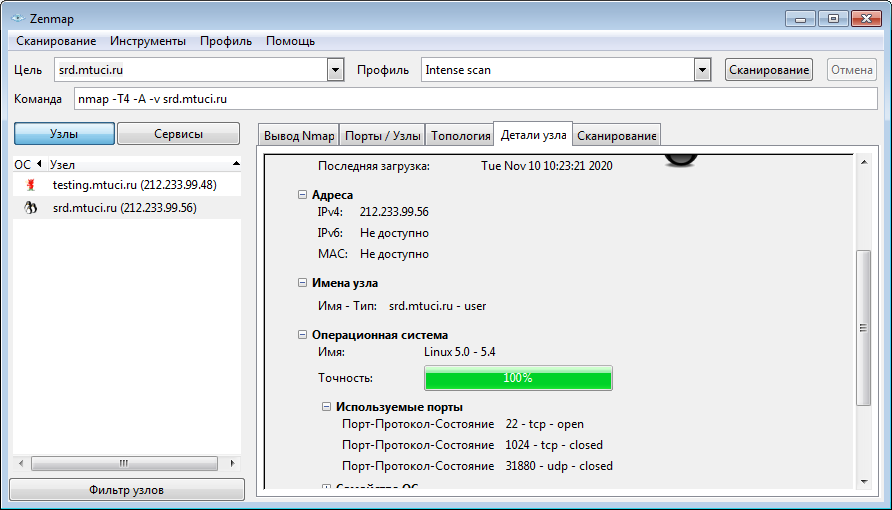

Используя найденные имена поддоменов произведено сканирование в различных режимах утилитой «Nmap». Пример сканирования поддомена «srd.mtuci.ru» утилитой «Nmap» изображен на рисунке 2 и 3.

На рисунке 2 продемонстрирована работа утилиты «Nmap», а именно: номера портов, какие протоколы используются, состояние порта, тип сервиса, версии используемого ПО поддомена «srd.mtuci.ru».

Рис 2. Результаты сканирования поддомена «srd.mtuci.ru» (список портов)

На рисунке 3 показаны детали узла такие как: ОС и ее версия, IP-адрес узла и т.д.

Рис 3. Результаты сканирования поддомена «srd.mtuci.ru» (детали узла)

Вывод: При анализе поддомена «srd.mtuci.ru»: портов, используемых программных обеспечений и их версий на сайте «https://www.exploit-db.com», который содержит базу данных эксплойтов, уязвимостей не было обнаружено.

Контрольные вопросы:

Для чего используется сбор информации?

Сбор информации фактически является начальным этапом в тестировании и нацелен на получение сведений о характеристиках атакуемой сети, используемом программном обеспечении, открытых сетевых портах, используемой операционной системой и многом другом. На основе полученных сведений происходит выработка вектора атаки. Например, при известном программном обеспечении, работающем на открытом порту, может быть найдена подходящая уязвимости для проведения атаки.

Для чего предназначена утилита Nmap?

Nmap - утилите с открытым исходным кодом для исследования сети и проверки безопасности. Она была разработана для быстрого сканирования больших сетей. Nmap использует IP пакеты, чтобы определить какие хосты доступны в сети, какие службы (название приложения и версию) они предлагают, какие операционные системы (и версии ОС) они используют, какие типы пакетных фильтров/брандмауэров используются и многое другое.

Объяснить предназначение флагов -PS, -PA, -PR.

-PS <список_портов> (TCP SYN пингование):

Установленные флаг SYN указывает удаленной системе, что вы пытаетесь установить соединение. Если порт назначения закрыт, то в ответ посылается RST (сброс) пакет. Если порт открыт, то удаленная система предпримет второй шаг в 3-ех этапной последовательности установки TCP соединения путем ответа SYN/ACK TCP пакетом. Система, на которой работает Nmap, сбрасывает почти установленное соединение отвечая RST пакетом вместо ACK, что привело бы к установке полного соединения. RST пакет посылается ядром системы, на которой работает Nmap, в ответ на непредвиденный SYN/ACK пакет, а не самой Nmap.

Nmap не важно открыт порт или закрыт. Ответы пакетами RST или SYN/ACK описанными выше, указывают Nmap на то, что хост доступен и может отвечать на запросы.

-PA <список_портов> (TCP ACK пингование):

Этот тип пингования очень похож на TCP SYN. Разница состоит в том, что вместо установки SYN флага устанавливается TCP ACK флаг. Такой ACK пакет имеет своей целью распознавание данных во время установленного TCP соединения, но такого соединения не существует, поэтому удаленные хосты всегда будут отвечать на такой запрос RST пакетом, тем самым выдавая свое существование.

-PR (ARP пингование):

ARP сканирование позволяет Nmap вместо ARP запросов использовать свои собственные оптимизированные алгоритмы. И если Nmap получает ответ, то ей даже нет необходимости беспокоиться о других типах обнаружения хостов, основанных на IP пакетах. Этот делает ARP сканирование более быстрым и надежным. Поэтому оно применяется по умолчанию для сканирования локальных сетей. Даже если указаны другие типы сканирования (как -PE или -PS), Nmap все равно использует ARP сканирование для машин локальной сети. Если вы абсолютно не хотите использовать такой тип сканирования, то задайте опцию --send-ip.

Для чего используется программного обеспечение Maltego.

Maltego – это программа, которая способна строить взаимосвязи между доменными именами, компаниями, группами людей, адресами электронной почты и многим другим, используя общедоступную информацию из сети Интернет.

Что такое уязвимость? Что такое эксплойт?

В компьютерной безопасности термин «уязвимость» используется для обозначения недостатка в системе, используя который, можно намеренно нарушить её целостность и вызвать неправильную работу. Уязвимость может быть результатом ошибок программирования, недостатков, допущенных при проектировании системы, ненадежных паролей, вирусов и других вредоносных программ, скриптовых и SQL-инъекций. Некоторые уязвимости известны только теоретически, другие же активно используются и имеют известные «эксплойты». Эксплойт - компьютерная программа, фрагмент программного кода или последовательность команд, использующие уязвимости в программном обеспечении и применяемые для проведения атаки на вычислительную систему. Целью атаки может быть как захват контроля над системой (повышение привилегий), так и нарушение её функционирования (DoS-атака), также эксплойты используются для моделирования атаки с целью ее предотвращения.

Список литературы.

Практикум по дисциплине СИСТЕМЫ ОБНАРУЖЕНИЯ ВТОРЖЕНИЙ В КОМПЬЮТЕРНЫЕ СЕТИ (для студентов направлений подготовки 11.04.02, 09.04.01)

Справочное руководство Nmap (Man Page). URL: https://nmap.org/man/ru/index.html

Maltego: Homepage. URL: https://www.maltego.com/

Exploit Database - Exploits for Penetration Testers. URL: https://www.exploit-db.com/