arsirii_ea_setevye_tekhnologii-1

.pdf

131

Существует несколько распространенных алгоритмов вычисления контрольной суммы, отличающихся вычислительной сложностью и способностью обнаруживать ошибки в данных.

Контроль по паритету . Этот метод представляет собой наиболее простой метод контроля данных и наименее мощный алгоритм контроля, так как с его помощью можно обнаружить только одиночные ошибки в проверяемых данных. Метод заключается в суммировании по модулю 2 всех бит контролируемой информации. Например, для данных 100101011 результатом контрольного суммирования будет значение 1.

Результат суммирования также представляет собой один бит данных, который пересылается вместе с контролируемой информацией. При искажении при пересылке любого одного бита исходных данных (или контрольного разряда) результат суммирования будет отличаться от принятого контрольного разряда, что говорит об ошибке.

Однако двойная ошибка, например 110101010, будет неверно принята за корректные данные. Поэтому контроль по паритету применяется к небольшим порциям данных, как правило, к каждому байту, что дает коэффициент избыточности для этого метода 1/8. Метод редко применяется в вычислительных сетях из-за его большой избыточности и невысоких диагностических способностей.

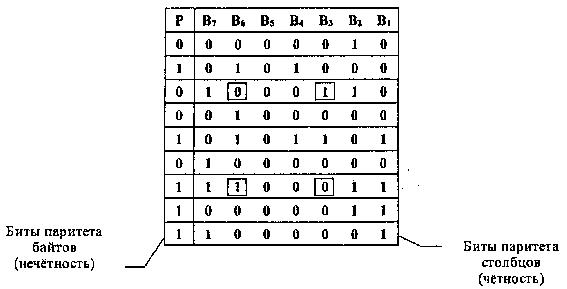

Вертикальный и горизонтальный контроль по паритету

представляет собой модификацию описанного выше метода. Его отличие состоит в том, что исходные данные рассматриваются в виде матрицы, строки которой составляют байты данных. Контрольный разряд подсчитывается отдельно для каждой строки и для каждого столбца матрицы.

Рис. 6.5 Метод вертикального и горизонтального контроля по паритету

132

Этот метод обнаруживает большую часть двойных ошибок, однако обладает еще большей избыточностью. На практике сейчас также почти не применяется.

Циклический избыточный контроль (Cyclic Redundancy Check, CRC)

Этот метод является в настоящее время наиболее популярным методом контроля в вычислительных сетях (и не только в сетях, например, этот метод широко применяется при записи данных на диски и дискеты). Метод основан на рассмотрении исходных данных в виде одного многоразрядного двоичного числа. Например, кадр, состоящий из 1024 байт, будет рассматриваться как одно число, состоящее из 8192 бит. В качестве контрольной информации рассматривается остаток от деления этого числа на известный делитель R. Обычно в качестве делителя выбирается семнадцатиили тридцати трехразрядное число, чтобы остаток от деления имел длину 16 разрядов (2 байт) - CRC16, или 32 разряда (4 байт) - CRC32.

При получении кадра данных снова вычисляется остаток от деления на тот же делитель R, но при этом к данным кадра добавляется и содержащаяся в нем контрольная сумма. Если остаток от деления на R равен нулю, то делается вывод об отсутствии ошибок в полученном кадре, в противном случае кадр считается искаженным. Этот метод обладает более высокой вычислительной сложностью, но его диагностические возможности гораздо выше, чем у методов контроля по паритету. Метод CRC обнаруживает все одиночные ошибки, двойные ошибки и ошибки в нечетном числе бит. Метод обладает также невысокой степенью избыточности. Например, для кадра размером в 1024 байт контрольная информация длиной в 4 байт составляет только 0,4 %.

6.5Адресация пакетов.

Каждый абонент (узел) локальной сети должен иметь свой уникальный адрес (идентификатор, МАС-адрес), чтобы ему можно было адресовать пакеты.

Существуют две основные системы присвоения адресам абонентам:

1. При установке сети каждому абоненту присваивается аппаратно (с помощью переключателей на плате адаптера) или программно. При этом количество разрядов адреса определяется как 2n>Nmax, где n - количество разрядов адреса; Nmax – максимально возможное число абонентов сети (Например, n=8, если Nmax=255, один адрес используется для адресации пакетов всем абонентам сети – широковещательной передачи). Реализован в Arcnet. Достоинства: простота и малый объем служебной информации в пакете, а также простота аппаратуры адаптера, распознающей адрес пакета. Недостаток: трудоемкость задания адресов и возможность ошибки (например, двум абонентам сети может быть присвоен один и тот же адрес).

133

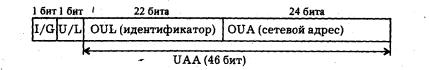

2. Разработан международной организацией IEEE, используется в большинстве сетей. Уникальный сетевой адрес присваивается каждому адаптеру сети еще на этапе его изготовления. Был выбран 48-битный формат адреса, что соответствует примерно 280 триллионам различных адресов. Чтобы распределить возможные диапазоны адресов между многочисленными изготовителями сетевых адаптеров, была предложена следующая структура адреса, которая представлена на рис 6.6

Рис. 6.6. Структура 48-битного стандартного адреса

Младшие 24 разряда кода адреса называются OUA (Organizationally Unique Address) - организационно уникальный адрес. Именно их присваивает производитель сетевого адаптера. Всего возможно свыше 1 б миллионов комбинаций.

Следующие 22 разряда кода называются OUI (Organizationally Unique Identifier) - организационно уникальный идентификатор. IEEE присваивает один или несколько OUI каждому производителю сетевых адаптеров. Это позволяет исключить совпадения адресов адаптеров от разных производителей. Всего возможно свыше 4 миллионов разных OUI. Вместе

OUA и OUI называются UAA (Universally Administered Address) -

универсально управляемый адрес или IEEE-адрес.

Два старших разряда адреса являются управляющими и определяют тип адреса, способ интерпретации остальных 46 разрядов.

Старший бит I/G (Individual/Group) определяет, индивидуальный это адрес или групповой. Если он установлен в 0, то мы имеем дело с индивидуальным адресом, если установлен в 1, то с групповым (многопунктовым или функциональным) адресом. Пакеты с групповым адресом получают все имеющие его сетевые адаптеры, причём групповой адрес определяется всеми 46 младшими разрядами.

Второй управляющий бит U/L (Universal/Local) называется флажком универсального/местного управления и определяет, как был присвоен адрес данному сетевому адаптеру. Обычно он установлен в 0. Установка бита U/L в 1 означает, что адрес задан не производителем сетевого адаптера, а организацией, использующей данную сеть. Это довольно редкая ситуация.

Для широковещательной передачи используется специально выделенный сетевой адрес, все 48 битов которого установлены в единицу. Его принимают все абоненты сети независимо от их индивидуальных и групповых адресов.

Данной системы адресов придерживаются, например, такие популярные сети, как Ethernet, Fast Ethernet, Token-Ring, FDDI, 100VG-AnyLAN.

134

Ее недостатки - высокая сложность аппаратуры сетевых адаптеров, а также большая доля служебной информации в передаваемом пакете (адрес источника и адрес приемника требуют уже 96 (48+48) битов пакета, или 12 байт).

Во многих сетевых адаптерах предусмотрен так называемый циркулярный режим. В этом режиме адаптер принимает все пакеты, приходящие к нему, независимо от значения поля адреса приемника. Этот режим используется, например, для проведения диагностики сети, измерения ее производительности, контроля за ошибками передачи. В этом случае один компьютер принимает и контролирует все пакеты, проходящие по сети, но сам ничего не передает. В этом же режиме работают сетевые адаптеры мостов и коммутаторы, которые должны обрабатывать перед ретрансляцией все приходящие к ним пакеты.

6.6. Методы управления обменом.

6.6.1 Классификация методов управления обменом.

Сеть всегда объединяет несколько абонентов, каждый из которых имеет право передавать свои пакеты. Но по одному кабелю не может одновременно передаваться два пакета, иначе возможен конфликт (коллизия), что приведет к искажению и потере обоих пакетов. Следует установить очередность доступа к сети (захвата сети) всеми абонентами, желающими передавать.

Поэтому в любой сети применяется тот или иной метод управления обменом (он же метод доступа, он же метод арбитража), разрешающий или предотвращающий конфликты между абонентами. От эффективности выбранного метода зависит очень многое: скорость обмена информацией между компьютерами, нагрузочная способность сети, время реакции сети на внешние события и т.д.

Метод управления - это один из важнейших параметров сети. Тип метода управления обменом во многом определяется особенностями топологии сети.

Методы управления обменом делятся на две группы:

-Централизованные методы, при которых все управление сосредоточенно в одном месте - центре. Недостатки таких методов: неустойчивость к отказам центра, малая гибкость управления. Достоинство - отсутствие конфликтов.

-Децентрализованные методы, при которых отсутствует центр управления. Достоинства таких методов: высокая устойчивость к отказам и большая гибкость, а недостатки - возможны конфликты, которые надо разрешать.

Децентрализованные методы делятся на:

-Детерминированные методы, которые определяют четкие правила чередования захвата сети абонентами. Абоненты имеют различные при-

135

оритеты. При этом конфликты полностью исключены (или маловероятны), но некоторые абоненты могут дожидаться своей очереди слишком долго. К детерминированным методам относится, например, маркерный доступ, при котором право передачи передается по эстафете от абонента к абоненту.

Случайные методы, которые определяют случайное чередование передающих абонентов. В этом случае имеется возможность конфликтов, но предлагаются способы их разрешения. Случайные методы работают хуже, чем детерминированные, при больших информационных потоках в сети (при большом графике сети) и не гарантируют абоненту величину времени доступа (это интервал между возникновением желания передавать и получением возможности передать свой пакет). Пример случайного метода -

стандартный метод CSMA/CD (Carrier-Sense Multiple Access with Collision Detection) МНДК/ОК (множественный доступ с контролем несущей и обнаружением коллизий (столкновений)).

Рассмотрим три наиболее типичных метода управления обменом, характерных для трех основных топологий.

6.6.2 Управление обменом в сети типа «звезда».

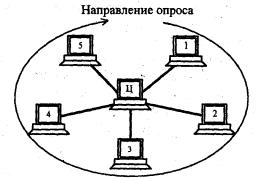

Речь идет только об активной истинной звезде. Чаще всего центральный абонент может производить обмен только с одним периферийных абонентов. Поэтому в любой момент времени нужно выделить только одного абонента ведущего передачу. Здесь возможны два решения:

1.Активный центр. Ц посылает запросы (управляющие пакеты) по очереди всем АП. АП, который хочет передавать (первый из опрошенных) посылает ответ и сразу же начинает передавать. После окончания сеанса Ц продолжает опрос по кругу. АП имеют географические приоритеты: максимальный приоритет у того, кто ближе к последнему абоненту, закончившему обмен. Ц передает без всякой очереди.

2.Пассивный центр. Ц не опрашивает, а слушает всех АП по очереди (т.е. принимает пакеты только от одного из них.) АП посылают запросы и ждут ответа. Когда центр принимает запрос, он отвечает запросившему АП (разрешает ему передачу).

Управление обменом централизованное.

Рис. 6.7. Централизованный метод управления обменом в сетях топологией «звезда»

136

Преимущества:

−невозможность конфликтов между абонентами.

−гарантированное время доступа, т.е. время между возникешим желанием передать до момента предачи.

Недостатки:

−низкая устойчивость к отказам (если Ц выходит из строя)

−недостаточная гибкость (Ц всегда работает по жестко заданному алгоритму)

−низкая скорость управления (если работает только один ему приходится ждать пока опросят всех).

6.6.3.Управление обменом в сети типа «шина».

Тоже возможны два решения: Централизованное и децентрализованное

Централизованное управление, как и в звезде (физически шина, но логически звезда). Ц посылает всем АП запросы, выясняя, кто хочет предать, разрешая ему передачу. После окончания передачи АП посылает сообщение, что он закончил и Ц начинает опрос снова. Единственное отличие от звезды, что Ц не перекачивает информацию от одного АП к другому, а только управляет обменом.

Однако гораздо чаще в шине используется децентрализованное случайное управление - при этом все абоненты имеют равный доступ к сети, т.к. аппаратные средства всех АП одинаковы, и они имеют одинаковые права доступа к сети. Решение о том, когда можно передавать свой пакет, принимается каждым абонентом исходя из анализа состояния сети. Возникает конкуренция за захват сети и, следовательно, возможны искажения передаваемых сигналов из-за наложения пакетов.

Существует множество алгоритмов доступа или сценариев доступа. Рассмотрим некоторые:

Децентрализованный кодовый приоритетный арбитраж. Его смысл состоит в распознавании столкновений двух или более пакетов в начале передачи и прекращения в случае столкновения передачи всеми абонентами кроме одного. Т.е. нужно определить, занята или свободна сеть, для этого передаваемые пакеты снабжаются начальной (кодовой) информацией. Идет жесткая привязка к коду передачи информации.

137

Децентрализованный временной приоритетный арбитраж. Основная идея данного метода состоит в том, чтобы свести вероятность столкновений к пренебрежимо малой величине. Предлагается следующий алгоритм. Сначала все абоненты следят за состоянием сети. Если она свободна, то передача начинается сразу же после возникновения заявки на нее. Если сеть занята, то сразу же после ее освобождения все абоненты отсчитывают свой собственный уникальный временной интервал, пропорциональный коду сетевого адреса данного абонента. Таким образом абонент 0 начинает передачу сразу, абонент с 1-м адресом через время t со вторым через время 2t и т.д. Если к концу временного интервала сеть все еще остается свободной, то абонент начинает передачу. В противном случае ждет освобождения сети.

При большой загрузке сети абонентам с малыми приорететами приходится долго ждать. Приоритет определяетмя исходя из времени задаржки начала передачи минимальное время - максимальный приоритет. О гарантированном времени доступа к сети для всех абонентов и говорить не приходится. Этот метод полностью не исключает столкновений (заявки на передачу при свободной сети могут возникнуть одновременно).

Третий метод можно считать развитием второго и он получил название

множественный доступ с контролем несущей и обнаружением коллизий

(столкновений). (МНДК/ОК CSMA/CD Carrier-Sense Multiple Access/Collision Detection). Один из самых популярных, используемый в сетях Ethernet, Fast Ethernet. Относится к децентрализованным случайным (точнее квазислучайным) методам. Подробнее о названии метода. В сети работавшей с 1970 года на Гавайских островах, использовался Радиоканал и установленный на спутнике ретранслятор – отсюда слово «несущая» в названии метода. В этой сети был реализован множественный доступ с контролем несущей без обнаружения коллизий. В сетях Ethernet, Fast Ethernet в качестве несущей частоты выступает синхросигнал «подмешиваемый» в передаваемые данные.

Идея метода состоит в том , чтобы уравнять в правах всех абонентов, т.е. чтобы не было фиксированных приоритетов, и абоненты не могли надолго заблокировать обмен. Для этого время задержки вычисляется каждым абонентом самостоятельно. Информация передается абонентами кадрами или пакетами (для МНДК/ОК понятия кадр и пакет не различаются). Алгоритм МНДК/ОК можно представить следующим образом:

1.Абонент желающий передавать следит за состоянием сети (контроль несущей частоты Мачестер 2). Если сеть свободна, то передача начинается после того, как прошло время, составляющее межкадровый интервал - промежуток времени между передаваемыми пакетами (блок

1, 2).

2.После освобождения сети абонент сразу же начинает передавать и одновременно после передачи каждого бита контролирует состояние сети (обнаружение коллизий), если столкновений не обнаруживается, то передача доводится до окончания пакета. В этом случае считается, что передача прошла успешно.

138

3.Если после передачи какого либо бита столкновение обнаружено, то передача пакета прекращается. Абонент усиливает коллизию передавая 32-битный сигнал ПРОБКА. Увеличивает значение счетчика попыток. Максимальное число попыток не более 16. Если счетчик переполнился, то считается, сто сеть сильно перегружена, в ней сильно много коллизий, ситуация аварийная и обрабатывается на более высоких уровнях протоколов обмена.

4.После прекращения неудачной передачи абонент вычислчет время задержки по некоторой формуле, где присутствует генератор случайных чисел. Выдерживает выбранный промежуток времени и повторяет попытку(п. 1)

5.Если в момент возникновения заявки на передачу сеть занята, то абонент ждет освобождения сети.

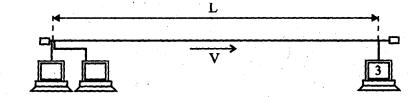

При любом случайном методе управления обменом возникает вопрос о том, какой должна быть минимальная длительность пакета, чтобы коллизию обнаружили все начавшие предавать абоненты. Минимально допустима длительность пакета в сети должна составлять Dmin=2L/V, где L – полная длина сети; V- скорость распространения сигнала в используемом кабеле. Это время называют двойным или круговым временем задержки сигнала в пути или PVD (Path Delay Value). Этот временной интервал можно рассматривать как универсальную меру одновременности любых событий в сети.

Рис. 6 8 Расчет минимальной длительности пакета

Например, абонент 1 закончил свою передачу, а абоненты 2 и 3 захотели передавать во время передачи абонента 1. После освобождения сети абонент 3 узнает об этом событии и начинает свою передачу через временной интервал прохождения сигнала по всей длине сети, то есть через время L/V, а абонент2 начнет передавать сразу после освобождения сети. Пакет от абонента 3 дойдет до абонента 2 еще через временной интервал L/V после начала передачи абонентом 3 (обратный путь сигнала). К этому моменту передача пакета абонентом 2 ни в коем случае не должна еще закончиться, иначе абонент 2 так и не узнает столкновении пакетов (о коллизии).

Отдельно стоит остановиться на том, как сетевые адаптеры распознают коллизию, то есть столкновение пакетов. Ведь простое сравнение передаваемой абонентом информации с той, которая реально присутствует в сети, возможно только в случае самого простого кода NRZ, используемого довольно редко. При применении кода Манчестер-2, который обычно подразумевается в случае метода управления обменом CSMA/CD, требуется принципиально другой подход.

139

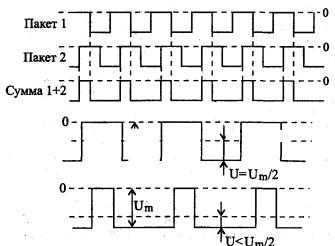

Сигнал в коде Манчестер-2 всегда имеет постоянную составляющую, равную половине размаха сигнала (если один из двух уровней сигнала нулевой). Однако в случае столкновения двух и более пакетов (коллизии) это правило выполняться не будет. Постоянная составляющая суммарного сигнала в сети будет обязательно больше или меньше половины размаха (рис. 6.9). Ведь пакеты всегда отличаются друг от друга и к тому же сдвинуты друг относительно друга во времени. Именно по выходу уровня постоянной составляющей за установленные пределы и определяет каждый сетевой адаптер наличие коллизии в сети.

Рис 6.9 Определение факта коллизии при использовании кода Манчестер-2

6.6.4. Управление обменом в сети типа «кольцо».

Кольцевая топология имеет свои особенности при выборе управления обменом. Важным фактором является то, что любой пакет, посланный по кольцу последовательно пройдя всех абонентов, через некоторое время возвратится в ту же точку - топология замкнутая. Здесь нет одновременного распространения сигнала в обе стороны как по шине. Отметим, что сети типа кольцо бывают однонаправленными и двунаправленными. Мы будем рассматривать только однонаправленные, как более распространенные.

Наиболее популярными методами управления обменом в сетях типа кольцо считаются маркерные (эстафетные) методы, которые используют небольшой специальный управляющий пакет – маркер.

Маркерный метод управления относится, как и методы опроса (централизованые), к детерминированным. В отличие от рассмотренных случайных детерминированные методы принципиально исключают любые конфликты в сети, т.к. в них предусмотрен механизм временного распределения сети между абонентами. При случайных методах АП могут начать передачу в любой момент времени поэтому там конфликты неизбежны.

140

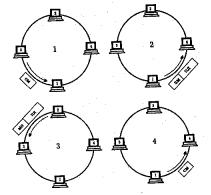

СМсвободный маркер; ЗМзанятый маркер; ПМ-занятый маркер с подтверрждением; ПД – пакет данных

Рис. Маркерный метод управления обменом

Идея метода состоит в том, что по кольцу запускается специальный пакет, называемый маркером, который отмечает время возможного начала пакета. Маркер ходит по кольцу, синхронизируя работу абонентов сети.

Алгоритм управления предполагает следующую последовательность действий:

1.А1, желающий передать ждет свободный маркер (пакет, помеченный как свободный). Получив его А1 помечает его как занятый, добавляя к нему свой пакет и отправляет полученный блок следующему по кольцу абоненту.

2.Каждый абонент кольца (А1,А2,А3) получив блок маркер+пакет проверяет ему ли адресован пакет и если пакет не его отправляют дальше по кольцу.

3.Абонент, распознавший пакет (пусть это будет А3) принимает пакет и устанавливает в маркере бит подтверждение и отправляет посылку маркер + пакет дальше.

4.Передававший абонент (А1) получает обратно свою посылку освобождает маркер и снова посылает маркер в сеть.

Приоритет в данном случае географический, т.е. право передачи переходит к следующему за передававшим по кольцу. Здесь нет выделенного центра, однако один и АП или спец. устройство должен следить за тем, чтобы маркер не потерялся. Надежность в этом случае снижается. Однако основным преимуществом является гарантированное время доступа. Следует отметить, что метод маркерного доступа используется не только в кольце

IBM Token Ring, но и в шине Arcnet-BUS, и в звезде Arcnet-STAR. В этих случаях используется логическое кольцо.

Метод кольцевых сегментов - слотов. Примером сети, использующий этот метод может служить Cambridge Ring. Основное отличие этого метода от маркерного состоит в том, что нескольким абонентам разрешена передача одновременно и в любой момент. Вместо одного маркера в сети используются несколько так называемых слотов (от 2 до 8), которые выполняют туже функцию, что и маркер. Эти слоты идут довольно часто, временной интервал между ними невелик и поэтому информации между ними может уместиться немного обычно от 8 до 32 байт. При этом каждый