Федеральное агентство по образованию

Санкт-Петербургский государственный

электротехнический университет «ЛЭТИ»

Кафедра АСОИУ

Курсовая работа по дисциплине

«Методы и средства защиты компьютерной информации»

Выполнил:

Группа:

Санкт-Петербург

2013 Оглавление

Оглавление 2

1.Описание локальной сети предприятия, ее структура 3

2.Угрозы и риски 4

3.Среда Security Analyze 5

4.Комплекс мер по защите 11

5.Анализ эффективности защитных мер 13

6.Политика безопасности предприятия 14

7.Профиль пользователя 16

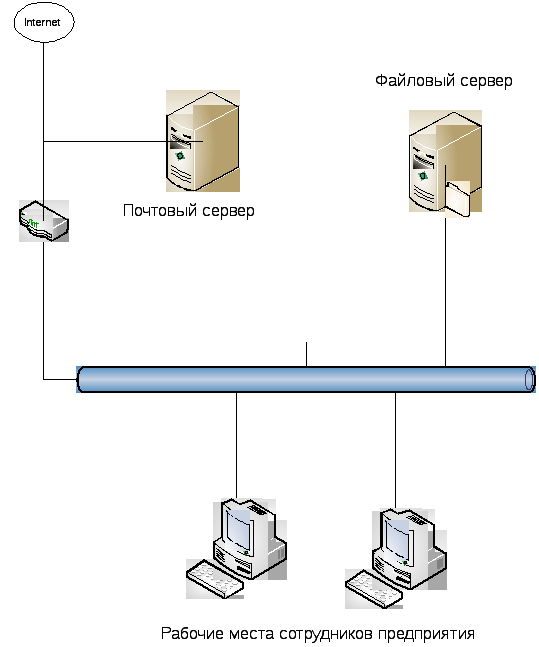

Описание локальной сети предприятия, ее структура

Локальная сеть предприятия, состоящая из 10 рабочих мест, файлового сервера и почтового сервера, имеющая доступ к сети Internet.

Рабочие места находятся под управлением ОС Windows7, установлен комплект программMSOffice, а в качестве обозревателя сетиInternetиспользуетсяIE. Используются одиночные жесткие диски.

Файловый сервер работает под управлением MSWindowsServer2008, почтовый сервер –FreeBSD9.0,Sendmail. Жесткие диски объединены вRAID-1.

Пользователи сети имеют доступ к внутренним ресурсам сети, в частности к файловому серверу. А также к глобальной сети Internetи почтовому серверу компании.

Структурная схема локальной сети.

Угрозы и риски

Источники угроз можно разделить на два класса – внешние и внутренние:

внутренние:

зарегистрированные пользователи ИС

сотрудники, которые не имеют доступ к ИС

обслуживающий персонал

руководители

внешние:

бывшие сотрудники предприятия

представители организаций, которые производят техническое обслуживание

клиенты предприятия

конкуренты

члены преступных организаций

Угрозы ИБ делятся на 3 класса по природе возникновения: антропогенные, техногенные и естественные.

Антропогенные угрозы как правило обусловленные деятельностью человека:

хищение информации (вредоносное ПО)

утрата информации (деструктивные действия)

модификация информации (уязвимости ПО)

навязывание ложной информации (спам)

Техногенные угрозы обусловлены воздействиями на объект физических процессов техногенного характера:

перебой в электропитании

потеря канала связи (доступ к Internet)

Естественные угрозы обусловлены воздействиями на объект процессов природного характера, стихийных явлений, которые не обусловлены деятельностью человека

События риска

изменение данных

потеря данных

чтение конфиденциальной информации

снижение эффективности работы локальной сети

СредаSecurity Analyze

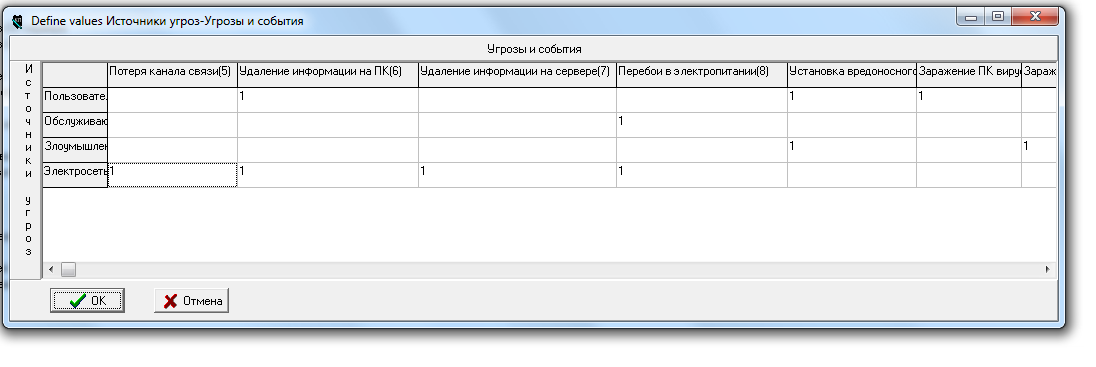

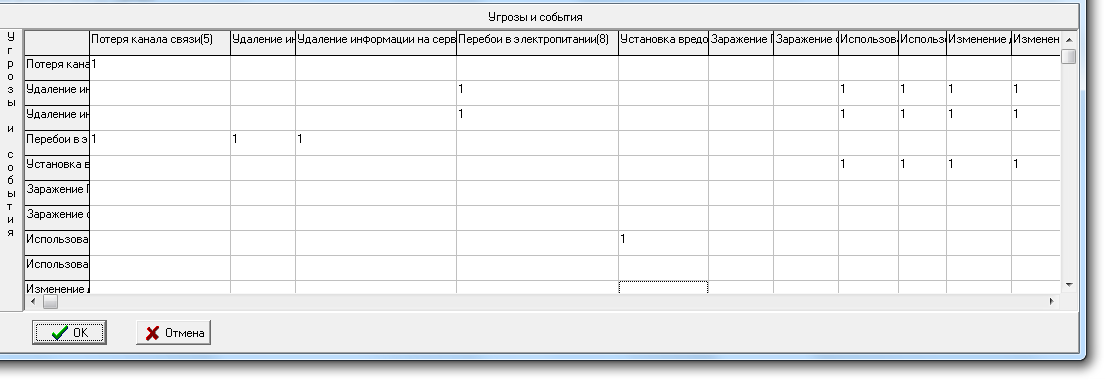

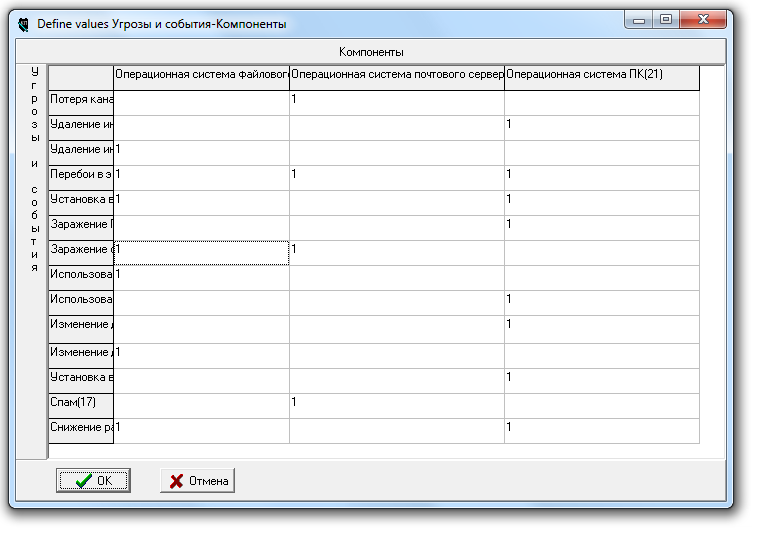

Ниже будут приведены фрагменты таблиц из программы.

Подготовленная модель безопасности

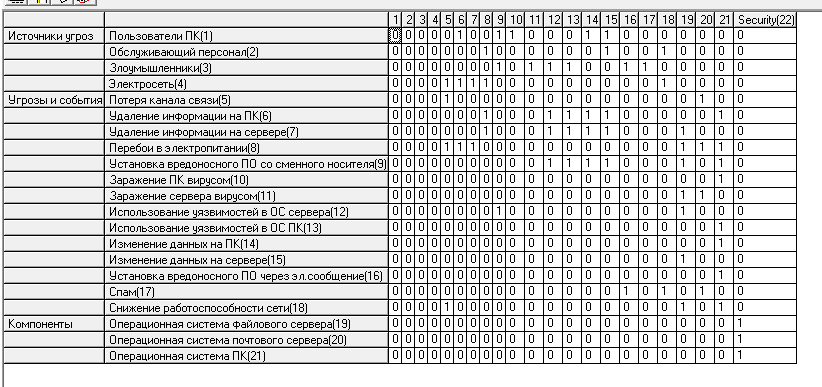

Таблица «источники угроз – угрозы и события»

Таблица «угрозы и события»

Таблица «Угрозы и события – Компоненты»

Матрица W

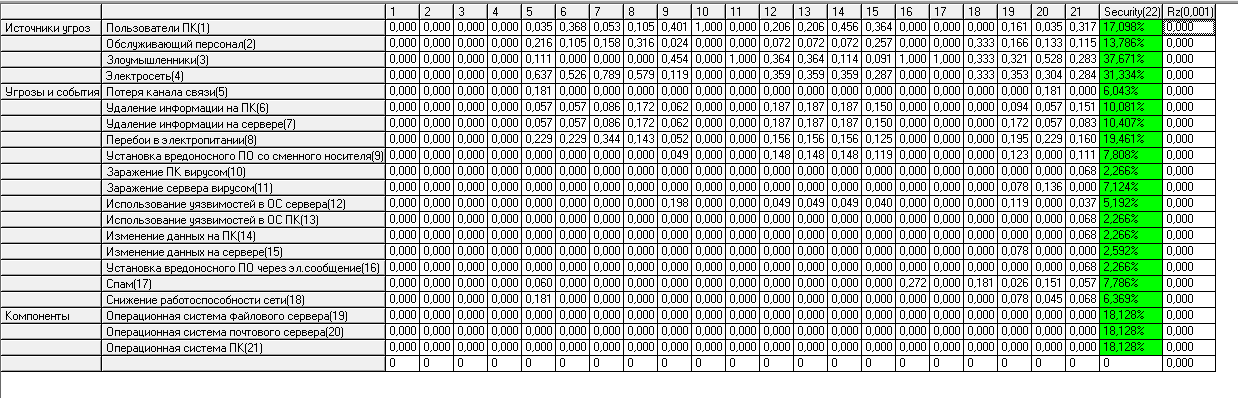

Матрица результата

На основе полученных данных построим диаграммы для удобства восприятия (значения округлены до целых):

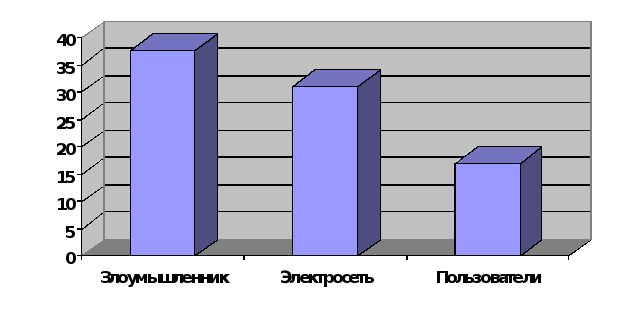

Диаграмма источников угроз:

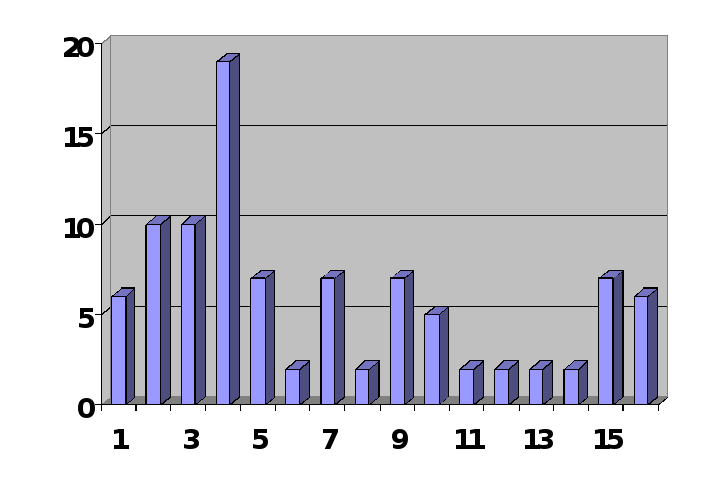

Диаграмма гроз и событий

Построенные диаграммы наглядно показывают, что в основном на систему безопасности данной модели будут влиять следующие угрозы:

перебои в электропитании (19%)

удаление информации на сервере (11%)

удаление информации на ПК (10%)

заражение вирусами ОС (10%)

использование уязвимостей ОС (9%)