- •1.1. Введение. Понятие политики безопасности

- •Рис. 1. Основные каналы утечки информации при ее обработке на отдельной ПЭВМ

- •1.2. Модель компьютерной системы. Понятие доступа и монитора безопасности

- •Рис. 2. Порождения субъекта и понятие потока

- •Рис. 3. Примеры потоков в КС

- •1.3. Описание типовых политик безопасности

- •1.3.1. Модели на основе дискретных компонент

- •1.3.1.1. Модель АДЕПТ-50

- •1.3.1.2. Пятимерное пространство безопасности Хартстона

- •1.3.1.3. Резюме по моделям Адепт и Хартстона

- •1.3.2. Модели на основе анализа угроз системе

- •1.3.2.1. Игровая модель

- •1.3.2.2. Модель системы безопасности с полным перекрытием

- •1.3.2.3. Резюме по моделям анализа угроз

- •1.3.3. Модели конечных состояний.

- •1.3.3.1. Модель Белла-ЛаПадула.

- •1.3.3.2. Модель low-water-mark (LWM)

- •Таблица 1. Операции в модели LWM

- •1.3.3.3. Модель Лендвера

- •Определение 10

- •1.3.3.4. Резюме по моделям состояний

- •1.4. Обеспечение гарантий выполнения политики безопасности

- •Утверждение 1 (достаточное условие гарантированного выполнения политики безопасности в КС 1).

- •Утверждение 2 (достаточное условие гарантированного выполнения политики безопасности в КС 2).

- •Утверждение 3 (базовая теорема ИПС)

- •Рис. 5. Классическая модель ядра безопасности

- •Рис. 6. Ядро безопасности с учетом контроля порождения субъектов

- •1.5. Метод генерации изолированной программной среды при проектировании механизмов гарантированного поддержания политики безопасности

- •Таблица 2. Иерархия уровней при загрузке ОС

- •Утверждение 4 (условие одинакового состояния КС).

- •Утверждение 5 (достаточное условие ИПС при ступенчатой загрузке).

- •Утверждение 6 (требования к субъектному наполнению изолированной программной среды).

- •Утверждение 7 (достаточное условие чтения реальных данных).

- •1.6. Реализация гарантий выполнения заданной политики безопасности

- •Утверждение 8 (условия генерации ИПС при реализации метода доверенной загрузки).

- •1.7. Опосредованный несанкционированный доступ в компьютерной системе. Модель опосредованного НСД

- •Таблица 3. Полная группа событий в системе «ПП-РПВ»

- •Утверждение 9 (условия невозможности опосредованного НСД в ИПС).

- •Литература к первой части

- •Часть 2. Модели безопасного субъектного взаимодействия в компьютерной системе. Аутентификация пользователей. Сопряжение защитных механизмов

- •2.1. Введение

- •2.1. Процедура идентификации и аутентификации

- •Таблица 1. Объект-эталон для схемы 1

- •Таблица 2. Объект-эталон для схемы 2

- •Утверждение 1 (о подмене эталона).

- •2.2. Формализация задачи сопряжения. Методы сопряжения

- •Утверждение 2. (необходимое условие корректного взаимодействия сопрягаемых субъектов)

- •Утверждение 3. (о свойствах модуля сопряжения)

- •Рис. 1. Методы эмуляции органов управления и замены аутентифицирующего субъекта

- •2.3. Типизация данных, необходимых для обеспечения работы средств сопряжения

- •Таблица 3. Структура объекта вторичной аутентификации

- •Утверждение 4 (о свойствах объекта первичной аутентификации).

- •Утверждение 5 (об изменении информации пользователя в АНП).

- •2.4. Использование внешних субъектов при реализации и гарантировании политики безопасности

- •2.5. Понятие внешнего разделяемого сервиса безопасности. Постановка задачи

- •Рис. 2. Схема взаимодействия МРЗФ с МБО И МБС

- •2.6. Понятие и свойства модуля реализации защитных функций

- •Утверждение 6 (о потенциальной возможности некорректного возврата результата из МРЗФ)

- •Утверждение 7 (о потенциально возможном некорректном вызове МРЗФ)

- •2.7. Проектирование модуля реализации защитных функций в среде гарантирования политики безопасности

- •Утверждение 8 (достаточные условия корректного использования МРЗФ)

- •2.8. Передача параметров при составном потоке

- •Таблица 4. (Свойства составного потока при использовании МРЗФ)

- •2.9. Методика проверки попарной корректности субъектов при проектировании механизмов обеспечения безопасности с учетом передачи параметров

- •Заключение

- •Литература ко второй части

- •Часть 3. Управление безопасностью в компьютерной системе

- •3.1. Введение

- •3.2. Модель управления безопасностью. Термины

- •Утверждение 1 (о корректном управлении в ИПС).

- •Утверждение 2 (условия нарушения корректности управления).

- •Рис. 1. Локализация субъекта и объектов управления в распределенной КС

- •Таблица 1. (локализация управляющего субъекта и объекта управления)

- •3.3. Система удаленного управления безопасностью в отсутствии локального объекта управления

- •Утверждение 3 (необходимое условие 1 для создания системы корректного управления)

- •Утверждение 4 (необходимое условие 2 для создания системы корректного управления)

- •Утверждение 5

- •3.5. Метод “мягкого администрирования”. Автоматизированное формирование списков разрешенных задач и правил разграничения доступа

- •Утверждение 6 (лемма для обоснования метода мягкого администрирования)

- •3.6. Системы управления безопасностью при распределенном объекте управления

- •Утверждение 7 (условия корректности управления при мягком администрировании).

- •Заключение

- •Литература к третьей части

- •Часть 4. Модели сетевых сред. Создание механизмов безопасности в распределенной компьютерной системе

- •4.1. Введение

- •4.2.Модели воздействия внешнего злоумышленника на локальный сегмент компьютерной системы

- •Рис. 1. К моделям воздействия внешнего злоумышленника на локальный сегмент КС

- •4.3. Механизмы реализации политики безопасности в локальном сегменте компьютерной системы

- •Утверждение 1 (о распределенной КС с полным проецированием прав пользователя на субъекты).

- •Утверждение 2 (о доступе в системе с проецированием прав)

- •Таблица 1. Групповые правила разграничения доступа в ЛС КС

- •Таблица 2. Правила разграничения доступа при запрете транспортировки вовне избранных объектов

- •4.4. Метод межсетевого экранирования. Свойства экранирующего субъекта

- •Утверждение 3 (о существовании декомпозиции на подобъекты).

- •Утверждение 4 (Основная теорема о корректном экранировании).

- •Утверждение 6 (о тождестве фильтра сервисов и изолированной программной среды в рамках локального сегмента КС)

- •4.5. Модель политики безопасности в распределенной системе

- •4.6. Архитектура фильтрующего субъекта и требования к нему

- •Таблица 3. Показатели и классы защищенности межсетевого экрана

- •Заключение

- •Литература к четвертой части

- •Часть 5. Нормативные документы для решения задач компьютерной безопасности

- •Введение к пятой части

- •5.1.2. Структура требований безопасности

- •5.1.3. Показатели защищенности средств вычислительной техники от несанкционированного доступа

- •Таблица 1. Требования к защите от НСД СВТ

- •5.1.5. Классы защищенности автоматизированных систем

- •Таблица 2. Требования к защите от НСД АС

- •5.1.6. Выводы

- •5.2. Критерии безопасности компьютерных систем Министерства обороны США (“Оранжевая книга”)

- •5.2.1. Цель разработки

- •5.2.2. Общая структура требований «Оранжевой книги»

- •5.2.3. Классы безопасности компьютерных систем

- •Таблица 3. Требования «Оранжевой книги»

- •5.2.4. Интерпретация и развитие “Оранжевой книги”

- •5.2.5. Выводы

- •5.3. Европейские критерии безопасности информационных технологий

- •5.3.1. Основные понятия

- •5.3.2. Функциональные критерии

- •5.3.3. Критерии адекватности

- •5.3.4. Выводы

- •5.4. Федеральные критерии безопасности информационных технологий

- •5.4.1. Цель разработки

- •5.4.2. Основные положения

- •5.4.3. Профиль защиты

- •Назначение и структура Профиля защиты

- •Этапы разработки Профиля защиты

- •5.4.4. Функциональные требования к продукту информационных технологий

- •Таблица 4. Применение критериев ранжирования

- •5.4.5. Требования к процессу разработки продукта информационных технологий

- •5.4.6. Требования к процессу сертификации продукта информационных технологий

- •5.4.7. Выводы

- •Литература к пятой части

- •Заключение. Процесс построения защищенной компьютерной системы

- •Рис. 1. Взаимосвязь методов проектирования защищенной КС.

- •Список сокращений

- 32 -

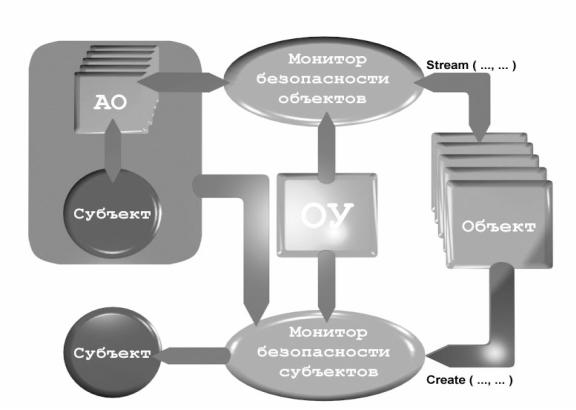

Для учета влияния субъектов в КС необходимо рассматривать расширенную схему взаимодействия элементов системы реализации и гарантирования ПБ.

Рис. 6. Ядро безопасности с учетом контроля порождения субъектов

В рис. 6 подчеркнута роль монитора безопасности субъектов при порождении субъектов из объектов. Взаимодействие субъектов и объектов при порождении потоков уточнено введением ассоциированных с субъектом объектов. Конструкция ОУ на схеме обозначает объект управления, т.е. объект, содержащий информацию о разрешенных значениях отображения Stream (об элементах множества L или N) и Create (элементы множества Е). Объект управления может быть ассоциирован (ассоциированный объект-данные) как с МБО, так и с МБС.

Перейдем к описанию практических методов построения ИПС. Целью рассмотрения практических подходов является иллюстрация тезиса о том, что достаточные условия гарантированной защищенности могут быть практически выполнены в реальных КС.

1.5. Метод генерации изолированной программной среды при проектировании механизмов гарантированного поддержания политики безопасности

Опираясь на утверждение 3 (базовую теорему ИПС), сформулированное и доказанное в предыдущей части, опишем метод субъектно-объектного взаимодействия в рамках ИПС для более конкретной архитектуры КС.