Задания к лабораторным работам / ЛР_5_6

.pdfТеоретические сведения

Беспроводная локальная сеть (Wireless Local Area Network, WLAN) – вид локальной вычислительной сети (LAN), использующий для связи и передачи данных между узлами высокочастотные радиоволны, а не кабельные соединения. Это гибкая система передачи данных, которая применяется как расширение или альтернатива кабельной локальной сети внутри одного здания или в пределах ограниченной территории.

Существуют различные типы беспроводных сетей, отличающиеся друг от друга радиусом действия, поддерживаемыми скоростями соединения,

технологией кодирования данных. Наибольшее распространение получили беспроводные сети стандарта IEEE 802.11a/b/g/n.

Как и все технологии семейства IEEE 802, сети 802.11 работают на нижних двух уровнях модели ISO/OSI: физическом и канальном. Любое сетевое приложение, сетевая операционная система, или протокол (например, TCP/IP), будут так же работать в сети 802.11, как и в сети Ethernet.

Основные принципы, архитектура, особенности и службы 802.11a/b/g/n

определяются в первоначальном стандарте 802.11. Спецификации a/b/g/n

затрагивают только физический уровень, добавляя лишь более высокие скорости доступа.

Стандарт IEEE 802.11 определяет следующие типы оборудования: точка доступа (Access Point) и клиент (рабочая станция, укомплектованная беспроводной сетевой интерфейсной картой (Network Interface Card, NIC)).

Зоной обслуживания (Service Set – SS) беспроводной сети называются логически сгруппированные устройства, обеспечивающие подключение к беспроводной сети. Принимающая станция может находиться в радиусе действия нескольких передающих станций, т.е. зон обслуживания. Для фильтрации получаемых сигналов и выделения нужного используется идентификатор зоны обслуживания (Service Set IDentifier – SSID).

Стандарт IEEE 802.11 определяет два основных режима работы сети:

1

1.Режим Ad-hoc, часто называемый «точка – точка». Простая сеть, в

которой связь между клиентами устанавливается напрямую, без использования специальной точки доступа. Такая конфигурация носит название независимый базовый набор служб (Independent Basic Service Set, IBSS).

2.Режим инфраструктуры (infrastructure mode), часто называемый «клиент /

сервер». Станции взаимодействуют друг с другом через точку доступа

(Access Point). Такая конфигурация носит название базового набора служб («Basic Service Set», «BSS»). Два или более «BSS», образующих единую подсеть, формируют расширенный набор служб («Extended Service Set», «ESS»).

Таблица 1

Стандарты и спецификации IEEE 802.11

|

802.11 |

802.11b |

802.11a |

802.11g |

802.11n |

|

|

|

|

|

|

|

|

Дата принятия стандарта |

Июль |

Сентябрь |

Сентябрь |

Июнь |

Сентябрь |

|

1997г. |

1999г. |

1999г. |

2003г. |

2009г. |

||

|

||||||

|

|

|

|

|

|

|

Используемая полоса |

83,5 |

83,5 |

300 |

83,5 |

40 |

|

пропускания (МГц) |

||||||

|

|

|

|

|

||

|

|

|

|

|

|

|

Полоса частот (ГГц) |

2,4 |

2,4 |

5 |

2,4 |

2,4 и 5 |

|

|

|

|

|

|

|

|

Скорость передачи |

2 |

11 |

54 |

54 |

300 |

|

данных (Мбит/с) |

||||||

|

|

|

|

|

||

|

|

|

|

|

|

|

Технология |

DSSS |

DSSS |

OFDM |

OFDM |

OFDM- |

|

широкополосного сигнала |

FHSS |

DSSS |

MIMO |

|||

|

|

|||||

|

|

|

|

|

|

|

Радиус действия (м) |

|

|

100 |

|

|

|

|

|

|

|

|

|

Методы ограничения доступа

Методов ограничения доступа по сути всего два:

1.Отключение широковещательной рассылки идентификатора сети

(Extended Service Set IDentification, ESSID).

2

2.Фильтрация MAC-адресов.

Впервом случае точка доступа не передаёт в открытую свой BSSID. Для подключения к такой сети нужно знать её BSSID. Если BSSID не известен, то подключиться не удастся.

Во втором случае возможны три варианта конфигурации:

1.Точка доступа принимает соединения со всеми беспроводными устройствами, вне зависимости от их MAC-адреса.

2.Точка доступа не принимает соединения с беспроводными устройствами, MAC-адреса которых заданы в списке на самом устройстве. Все остальные устройства могут подключаться.

3.Точка доступа принимает соединения только с теми устройствами, MAC-адреса которых заданы в списке на точке доступа. Все остальные устройства не могут подключаться.

Методы шифрования в беспроводных сетях

1. WEP шифрование

Протокол WEP (Wired Equivalent Privacy) основан на потоковом шифре

RC4. В настоящее время в шифре RC4 были найдены множественные уязвимости, поэтому использовать WEP не рекомендуется.

WEP шифрование может быть статическим или динамическим. При статическом WEP-шифровании ключ не меняется, при динамическом – после определенного периода происходит смена ключа шифрования.

Существует два стандартных варианта WEP:

1)WEP с длиной ключа 128 бит, при этом 104 бита являются ключевыми и

24 бита в инициализирующем векторе (IV). Этот вариант иногда называют 104-битный WEP.

2)WEP с длиной ключа 64 бит, при этом 40 бит являются ключевыми и 24

бита в инициализирующем векторе (IV). Этот вариант иногда называют

40-битный WEP.

3

Кроме того, существуют варианты с длиной ключа 152 бита и 256 бит,

что в случае WEP не добавляет защищенности.

2.CKIP шифрование

Протокол CKIP (Cisco Key Integrity Protocol) разработан компанией

CISCO для замены WEP. По сути, является ранней версией TKIP. Для

проверки целостности сообщений используется CMIC (Cisco Message

Integrity Check).

3.TKIP шифрование

Протокол шифрования TKIP (Temporal Key Integrity Protocol) использует

тот же шифр RC4 что и WEP, но инициализирующий вектор имеет длину 48

бит, помимо этого добавлен протокол Michael для проверки целостности сообщений (Message Integrity Check – MIC). Если в течении минуты будет послано более двух не прошедших проверку сообщений, то беспроводной клиент будет заблокирован на одну минуту. Однако поскольку RC4 остаётся уязвимым, то и TKIP считается уязвимым.

4. AES-CCMP шифрование

Последний из разработанных стандартов шифрования. Распределение ключей и проверка целостности выполнена в одном компоненте CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol). Для шифрования используется надежный шифр AES.

Методы аутентификации в беспроводных сетях

1.Open system authentication

Вслучае если используется аутентификация типа Open System, то клиент отсылает точке доступа запрос с её идентификатором (MAC-адресом). Точка доступа проверяет, проходит ли клиент по списку MAC-адресов (если включен контроль доступа), затем соответствие WEP-ключей (если включено WEP-шифрование).

Используемые шифры: без шифрования, статический WEP, CKIP.

4

2. Open system authentication with EAP

Предыдущий вариант аутентификации может использоваться совместно с

аутентификацией через протокол EAP на RADIUS сервере.

Используемые шифры: без шифрования, динамический WEP, CKIP.

3.Shared system authentication

В этом случае клиент отсылает запрос на соединение к точке доступа.

Затем точка доступа отсылает клиенту последовательность, которую он шифрует и отсылает обратно. Если последовательность зашифрована верно,

то аутентификация проходит успешно. В этом варианте защита слабее, чем в случае Open System.

Используемые шифры: без шифрования, динамический WEP, CKIP. 4. Wi-Fi protected access (WPA)

Это временный стандарт, о котором договорились производители оборудования, пока не вступил в силу IEEE 802.11i.

WPA = 802.1X + EAP + TKIP + MIC, где:

WPA – технология защищенного доступа к беспроводным сетям (Wi-Fi Protected Access), EAP – расширяемый протокол аутентификации (Extensible Authentication Protocol), TKIP – протокол временной целостности ключей

(Temporal Key Integrity Protocol), MIC – технология криптографической проверки целостности пакетов (Message Integrity Code). Существуют два варианта аутентификации: с помощью RADIUS сервера (WPA-Enterprise) и с помощью предустановленного ключа (WPA-PSK).

Используемые шифры: TKIP, AES-CCMP, WEP. 5. Wi-Fi protected access - 2 (WPA2, IEEE 801.11i)

WPA2 или стандарт 801.11i – это финальный вариант стандарта безопасности беспроводных сетей. В качестве основного шифра был выбран стойкий блочный шифр AES. Также как и в WPA, в WPA2 есть два варианта аутентификации: WPA2-Enterprise с аутентификацией на RADIUS сервере и

WPA2-PSK с предустановленным ключом.

5

Используемые шифры: AES-CCMP, TKIP.

6.Cisco centralized key management (CCKM)

Вариант аутентификации от фирмы CISCO. Поддерживает роуминг

между точками доступа. Клиент один раз проходит аутентификацию на

RADIUS-сервере, после чего может переключаться между точками доступа.

Используемые шифры: WEP, CKIP, TKIP, AES-CCMP.

Технологии широкополосного сигнала

Технологии широкополосного сигнала разработаны специально для беспроводной передачи. Они позволяют повысить помехоустойчивость кода для сигналов малой мощности, что очень важно в мобильных приложениях.

Помехоустойчивость повышается за счет расширения используемой полосы пропускания. К технологиям широкополосного сигнала относятся:

1.Ортогональное частотное мультиплексирование (Orthogonal Frequency Division Multiplexing, OFDM) – технология модуляции с несколькими несущими, когда полоса делится на несколько подканалов, каждый из которых имеет собственную несущую частоту. Соответственно, битовый поток делится на несколько подпотоков, каждый из которых передается с более низкой скоростью. Затем каждый подпоток модулируется с помощью определенной несущей частоты, которая обычно кратна основной несущей частоте. Модуляция выполняется с помощью фазовой и частотной манипуляции.

2.Расширение спектра скачкообразной перестройкой частоты (Frequency Hopping Spread Spectrum, FHSS) основано на периодической смене несущей частоты. В течение определенного фиксированного интервала времени передача ведется на неизменной несущей частоте. На каждой несущей частоте для передачи дискретной информации применяются стандартные методы модуляции (фазовая и частотная). Для обозначения начала каждого периода передачи в течение некоторого времени

6

передаются синхробиты. Полезная скорость этого метода оказывается меньше из-за постоянных накладных расходов на синхронизацию.

Несущая частота меняется в соответствии с номерами частотных подканалов, вырабатываемых генератором псевдослучайных чисел.

Если частота смены подканалов ниже, чем скорость передачи данных в канале, то такой режим называют медленным расширением спектра (рис. 1,а); в противном случае мы имеем дело с быстрым расширением спектра (рис. 1,б).

a

б

Рис. 1. Соотношение между битовой скоростью и частотой смены каналов в технологии FHSS: а – скорость передачи данных выше чиповой скорости, б - ниже

7

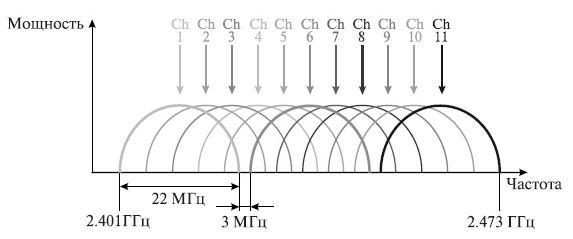

3.Прямое последовательное расширение спектра (Direct Sequence Spread Spectrum, DSSS) основано на параллельной передаче каждого бита данных на нескольких несущих частотах. В методе используется весь частотный диапазон, выделенный для одной беспроводной линии связи.

Весь частотный диапазон занимается за счет того, что каждый бит информации заменяется N битами, поэтому тактовая скорость передачи сигналов увеличивается в N раз. А это означает, что спектр сигнала так же расширяется в N раз.

Код, которым заменяется двоичная единица исходной информации,

называется расширяющей последовательностью, а каждый бит последовательности – чипом. Количество битов в расширяющей последовательности определяет коэффициент расширения.

Рис. 2. Каналы, используемые в технологии DSSS

4.Технология MIMO (Multiple Input Multiple Output) предполагает применение нескольких передающих и принимающих антенн. По аналогии традиционные системы, то есть системы с одной передающей и одной принимающей антенной, называются SISO (Single Input Single Output).

Теоретически MIMO-система с n передающими и n принимающими антеннами способна обеспечить пиковую пропускную способность в n

раз бoльшую, чем системы SISO. Это достигается за счет того, что

8

передатчик разбивает поток данных на независимые последовательности бит и пересылает их одновременно, используя массив антенн. Такая техника передачи называется пространственным мультиплексированием.

Все антенны передают сигнал независимо друг от друга в одном и том же частотном диапазоне.

Рис. 3. Принцип реализации технологии MIMO

Режимы работы сетей Wi-Fi

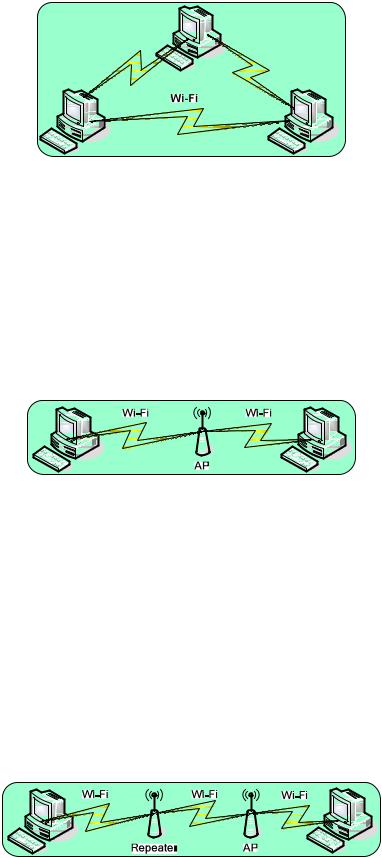

1.Режим Ad-hoc:

1.1.«Точка – точка» – соединение нескольких узлов, непосредственно взаимодействующих друг с другом (т.е. попарно). Например, «компьютер 1» - «компьютер 2». При этом создается только одна зона обслуживания, не имеющая интерфейса для подключения к проводной локальной сети.

Основное достоинство данного режима – простота организации: он

не требует дополнительного оборудования (точки доступа). Режим может применяться для создания временных сетей для передачи данных. Недостатки: ограничение номинальной пропускной способности на уровне 11 Мбит/с (реальная скорость обмена данными будет ниже и составит не более 11/N Мбит/с, где N - число устройств в сети), поддержка только WEP-шифрования.

9

Рис. 4. Пример подключения «точка – точка»

2.Режим инфраструктуры

2.1.«Точка доступа» - взаимодействие узлов беспроводной сети осуществляется транзитом через «центральный» узел – точку доступа. Точку доступа можно рассматривать как беспроводной коммутатор.

Рис. 5. Пример подключения «точка доступа»

2.2.«Повторитель» («Access Point Repeater») – режим повторителя расширяет зону покрытия беспроводной сети за счет установки дополнительной точки доступа. Режим повторителя не включен в стандарт 802.11, поэтому для его реализации рекомендуется использовать оборудование одного производителя и модели. С

появлением WDS (см. ниже) данный режим потерял свою актуальность, потому что WDS заменяет его.

Рис. 6. Пример подключения «Повторитель»

10