- •1.Описание практической работы 3

- •Описание практической работы

- •Типичные уязвимости дбо

- •Проблема № 1 – Идентификаторы

- •Проблема № 2 – Парольная политика

- •Проблема № 3 –Brute Force

- •Проблема № 4 – Восстановление пароля

- •Проблема № 5 – Разграничение привелегий

- •Проблема № 6 –One-Time Password

- •Проблема № 7 – Изменение шаблона платежа

- •Проблема № 8 – Обход аутентификации

- •Проблема № 9 –Race condition

- •Как это было на phDays

- •Примеры практической эксплуатации уязвимостей

- •Уязвимость через helpdesk

- •Уязвимость в восстановлении пароля

- •Слабые сессии

Практическая работа

Анализ защищенности ДБО

АВТОР: Сергей Шербель, эксперт по безопасности компании Positive Technologies

Оглавление

1.Описание практической работы 3

1.1.Типичные уязвимости ДБО 3

1.1.1.Проблема № 1 – Идентификаторы 3

1.1.2.Проблема № 2 – Парольная политика 3

1.1.3.Проблема № 3 – Brute Force 4

1.1.4.Проблема № 4 – Восстановление пароля 4

1.1.5.Проблема № 5 – Разграничение привелегий 6

1.1.6.Проблема № 6 – One-Time Password 6

1.1.7.Проблема № 7 – Изменение шаблона платежа 8

1.1.8.Проблема № 8 – Обход аутентификации 8

1.1.9.Проблема № 9 – Race condition 9

1.1.10.Как это было на PHDays 10

1.2.Примеры практической эксплуатации уязвимостей 10

1.2.1.Уязвимость через helpdesk 10

1.2.2.Уязвимость в восстановлении пароля 12

1.2.3.Слабые сессии 12

Описание практической работы

В практической работе рассматриваются уязвимости систем ДБО (Дистанционное Банковское Обслуживание) на примере PHDays I-Bank. Поскольку безопасность прикладной части ДБО регулируется международными и отраслевыми стандартами, такими как PCI DSS, PA DSS, СТО БР ИББС и требованиями по безопасности Национальной Платежной Системы, навыки анализа защищенности будут полезны практикующим специалистам по ИБ.

PHDays I-Bank не является системой ДБО, которая действительно работает в каком-либо из банков. Эта система разрабатывалась специально для конкурса, который проводился в рамках PHDays 2012. В PHDays I-Bank заложили типичные уязвимости, выявленные экспертами Positive Technologies в ходе работ по анализу защищенности таких систем. Разработка представляет собой типичный интернет-банк с веб-интерфейсом, PIN-кодами для доступа к счету и процессингом. Следует отметить, что уязвимости систем ДБО выходят за рамки классических веб-уязвимостей (таких как XSS или SQL Injection): по большей части уязвимости в PHDays I-Bank логические.

Далее будут рассмотрены типичные уязвимости систем ДБО и уязвимости, включенные в PHDays I-Bank.

Типичные уязвимости дбо

Вкратце рассмотрим основные проблемы систем ДБО, большая часть из которых присутствовала в системе PHDays I-Bank.

Проблема № 1 – Идентификаторы

Предсказуемые идентификаторы пользователей. В PHDays I-Bank, как и почти во всех реальных ДБО, идентификатор пользователя состоит из цифр. Примеры идентификаторов: 1000001, 1000002. Этот недостаток позволяет осуществлять атаки, направленные на подбор (см. проблему № 3).

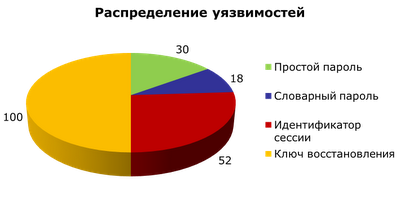

Проблема № 2 – Парольная политика

Слабая парольная политика. Пользователь способен заменить сложный пароль, установленный зачастую по умолчанию, на совсем простой, даже состоящий из одной цифры! Другая распространенная ошибка: системой проверяется только длина пароля, поэтому легко встретить пароли: 1234567 и 12345678. Кроме того, из-за проверки по регулярному выражению часто встречаются словарные пароли вида, например, P@ssw0rd.

Проблема № 3 –Brute Force

Неэффективная защита от атак, направленных на подбор (Brute Force). В системах ДБО, как правило, используется три метода противодействия брутфорсу — блокирование учетной записи, блокирование IP-адреса, а также использование технологии CAPTCHA.

Блокирование, которое происходит после нескольких неудачных попыток аутентификации (обычно 3 или 5), не является оптимальным решением, обойти такую защиту несложно. Хакер может осуществлять атаки на целевого пользователя, а если ему известны все идентификаторы — реализовать масштабную DOS-атаку. В последнем случае подбирается не пароль к идентификатору, а идентификаторы к паролю. Кроме того, как правило, чтобы учетная запись была разблокирована, нужно позвонить в офис банка.

Блокирование IP-адреса — также опрометчивое решение. Во многих компаниях сотрудники «сидят» за одним общим внешний IP-адресом. Множественные попытки аутентификации могут выглядеть как попытка подбора пароля; итог — блокирование внешнего IP-адреса.

Использование «капчи» также подвержено различным рискам (первые две уязвимости присутствуют у PHDays I-Bank): повторная отправка одного и того же значения, передача значений в скрытом поле HTML-формы, передача пустого значения, высокая вероятность некорректной проверки (достаточно, чтобы совпала длина или присутствовали некоторые символы), а также отсутствие проверки CAPTCHA при отправке определенного заголовка.