МОПЗИБ-Т-1ПЗ-6 УММ. Методики и программные продукты для оценки рисков в ИС

Чтобы разобраться

с любой проблемой

безопасности,

необходимо ответить

на четыре вопроса: «Что?», «Почему?», «От

чего?» и «Как защищать?».

Чтобы разобраться

с любой проблемой

безопасности,

необходимо ответить

на четыре вопроса: «Что?», «Почему?», «От

чего?» и «Как защищать?».

Оценка рисков позволяет разобраться с первыми тремя вопросами, а обработка риска - связать первые три вопроса с последним вопросом «Как?».

Все остальные знания в области безопасности посвящены лишь ответу на вопрос «Как защищаться от тех или иных конкретных угроз?».

1.Методика cramm.

Сочетает количественные и качественные (смешанные ) методы анализа рисков, является универсальной и подходит как для крупных, так и для малых организаций, как правительственного, так и коммерческого сектора.

Исследование ИБ системы проводится в три стадии:

1.1.На первой стадии анализируется все, что касается идентификации и определения ценности ресурсов системы (решение задачи определения границ исследуемой системы; идентификация ресурсов -физических, программных и информационных, содержащихся внутри границ системы; построение модели информационной системы с позиции ИБ; для каждого информационного процесса- построение дерева связей используемых ресурсов; определения ценности (восстановления) физических ресурсов…

Ценность данных и программного обеспечения определяется в ситуациях:

-недоступность ресурса в течение определенного периода времени;

-разрушение ресурса - потеря информации, полученной со времени последнего резервного копирования, или ее полное разрушение;

-нарушение конфиденциальности в случаях несанкционированного доступа штатных сотрудников или посторонних лиц;

- модификация - рассматривается для случаев мелких ошибок персонала (ошибки ввода), программных ошибок, преднамеренных ошибок;

- ошибки, связанные с передачей информации: отказ от доставки, недоставка информации, доставка по неверному адресу.

Для оценки возможного ущерба CRAMM рекомендует использовать следующие параметры:

ущерб репутации организации;

нарушение действующего законодательства;

ущерб для здоровья персонала;

ущерб, связанный с разглашением персональных данных отдельных лиц;

финансовые потери от разглашения информации;

финансовые потери, связанные с восстановлением ресурсов;

потери, связанные с невозможностью выполнения обязательств;

дезорганизация деятельности.

Для данных и программного обеспечения выбираются применимые к данной ИС критерии, дается оценка ущерба по шкале со значениями от 1 до 10.

В описаниях CRAMM в качестве примера приводится такая шкала оценки по критерию "Финансовые потери, связанные с восстановлением ресурсов":

2 балла - менее $1000;

6 баллов - от $1000 до $10 000;

8 баллов - от $10 000 до $100 000;

10 баллов - свыше $100 000.

При низкой оценке по всем используемым критериям (3 балла и ниже) считается, что рассматриваемая система требует базового уровня защиты (для этого уровня не требуется подробной оценки угроз ИБ) и вторая стадия исследования пропускается.

1.2.На второй стадии рассматривается все, что относится к идентификации и оценке уровней угроз для групп ресурсов и их уязвимостей. В конце стадии заказчик получает идентифицированные и оцененные уровни рисков для своей системы.

На этой стадии оцениваются зависимость пользовательских сервисов от определенных групп ресурсов и существующий уровень угроз и уязвимостей, вычисляются уровни рисков и анализируются результаты.

Ресурсы группируются по типам угроз и уязвимостей. Например, в случае существования угрозы пожара или кражи в качестве группы ресурсов разумно рассмотреть все ресурсы, находящиеся в одном месте (серверный зал, комната средств связи и т. д.). Оценка уровней угроз и уязвимостей производится на основе исследования косвенных факторов.

Программное обеспечение CRAMM для каждой группы ресурсов и каждого из 36 типов угроз генерирует список вопросов, допускающих однозначный ответ.

Уровень угроз оценивается: как очень высокий, высокий, средний, низкий и очень низкий. Уровень уязвимости оценивается: как высокий, средний и низкий.

На основе этой информации рассчитываются уровни рисков в дискретной шкале с градациями от 1 до 7.

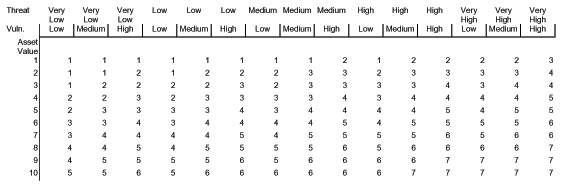

CRAMM объединяет угрозы и уязвимости в матрице риска.

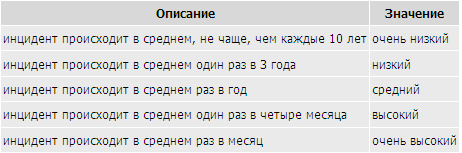

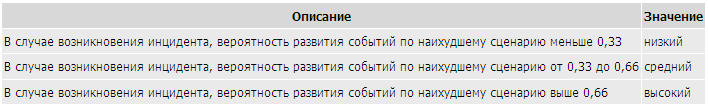

Шкала

оценки уровней угрозы (частота

возникновения).

Шкала оценки уровня уязвимости (вероятность успешной реализации угрозы).

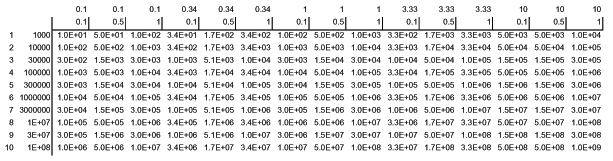

Рис.1. Матрица

ожидаемых годовых потерь.

Рис.1. Матрица

ожидаемых годовых потерь.

На рис. 1 приведен пример матрицы оценки ожидаемый потерь. В ней второй столбец слева содержит значения стоимости ресурса, верхняя строка заголовка таблицы - оценку частоты возникновения угрозы в течение года (уровня угрозы), нижняя строка заголовка - оценку вероятности успеха реализации угрозы (уровня уязвимости).

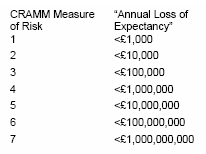

Значения ожидаемых годовых потерь (англ. Annual Loss of Expectancy) переводятся в CRAMM в баллы, показывающие уровень риска, согласно шкале, представлены на рис.2 (в этом примере размер потерь приводится в фунтах стерлингов).

Рис. 2. Шкала оценки уровня рисков.

В соответствии с приведенной ниже матрицей, выводится оценка риска

Рис.

3. Матрица

оценки риска.

Рис.

3. Матрица

оценки риска.

3. Третья стадия исследования заключается в поиске адекватных контрмер.

На этой стадии CRAMM генерирует несколько вариантов мер противодействия, адекватных выявленным рискам и их уровням. Контрмеры можно объединить в три категории: около 300 рекомендаций общего плана; более 1000 конкретных рекомендаций; около 900 примеров того, как можно организовать защиту в данной ситуации.

CRAMM - пример методики расчета, при которой первоначальные оценки даются на качественном уровне, и потом производится переход к количественной оценке (в баллах).

МОПЗИБ-Т-1ПЗ-6 УММ. Методики и программные продукты для оценки рисков в ИС

Чтобы разобраться с любой проблемой безопасности, необходимо ответить на четыре вопроса: «Что?», «Почему?», «От чего?» и «Как защищать?».

Оценка рисков позволяет разобраться с первыми тремя вопросами, а обработка риска - связать первые три вопроса с последним вопросом «Как?».

Все остальные знания в области безопасности посвящены лишь ответу на вопрос «Как защищаться от тех или иных конкретных угроз?».