- •Есеп беру

- •1.Опишите ряд особенностей, которые делают сети уязвимыми

- •2. Перечислите дефекты защиты аису при проектировании сиб организации:

- •3. Опишите трёхуровневую модель параметров оценки защищенности аису

- •4. Расскажите о методологии анализа защищенности аису

- •5. Цели проведения инструментального обследования иб

- •6. Этапы проведения инструментального обследования иб

- •7. Опишите цели инструментальный анализ защищённости технологических уязвимостей в программно-аппаратном обеспечении аису организации

- •8.Расскажите о содержании отчета по результатам аудита иб аису организации

- •9.Стандарты рк и рф аудита иб аису организации (недостатки и достоинства, различие.

Қазақстан Республикасының Білім және Ғылым министрлігі

әл-Фараби атындағы Қазақ Ұлттық Университеті

Есеп беру

Тақырыбы:”9-10 зертханалық жұмыстар ”

Тексерген: Актаева А.У.

Орындағандар: Акбиманова Ж.

Момынова Г.

Тема: Изучение методологии аудита информационной безопасности интегрированной ИС

Цели и задачи: I. Изучить и получить навык применения программно-технических средств контроля выполнения требований политики безопасности организации; Используя полученные знания, спланировать и описать области проверки в рамках аудита информационной безопасности; Получения навыков в создании итоговой документации по результатам проведенного аудита. Закрепление навыков проектирования системы информационной безопасности (СИБ) корпоративных сетей на основе структурных моделей объекта автоматизации и модели требований к КИС

II. Ознакомление с представленными средства инструментального контроля: Изучение возможностей представленных средств контроля; Проведение пробных проверок систем/компьютеров установленных в предприятии;. Получение одного либо нескольких отчётов и подготовка предложений по устранению выявленных несоответствий.

III.Подготовка плана мероприятий по аудиту информационной безопасности: Формулирование требований аудита на основании одного из стандартов информационной безопасности; Разработка плана мероприятий с указанием сроков, подразделений и видов проверок для выбранной; компании.

IV.Разработка итогового отчёта по результатам аудита: Подготовка простейшей методики анализа результатов аудит; Подготовка формы аудиторского отчёта с указанием персонала, его заполняющего, и плана проведения повторных проверок инструментальный аудит информационной безопасности.

Задание 1: Изучить теоретическую часть лабораторной работы

Задание 2:

2.1 Определить основные сетевые службы, требуемые для реализации АИСУ, определить требования к аппаратному обеспечению, построить модель СИБ корпоративной сети.

Сетевая служба использует сервис, предоставляемый областью взаимодействия, и обеспечивает связь прикладных процессов, расположенных в различных абонентских системах сети.

Система административных регламентов и информационная система являются затратной частью системы управления, но их отсутствие не гарантирует качество, оперативность и эффективность управления. При этом технологии и инструменты являются более стабильной компонентой, чем системы управления. Изменения стратегии, политики, методики, исполнителей обычно приводят к изменению системы управления и информационной системы. При этом инструмент, например существующая АИС, может обеспечить решение новых задач, порой с минимальной дополнительной её настройкой. Смена инструмента обычно приводит к изменению работы системы управления. Поэтому при целостном, целенаправленном формировании и функционировании системы управления, следует осуществлять одновременное развитие АИС и административных механизмов управления ей.

Очевидно, что управление сетью, как правило, целесообразно осуществлять с одного рабочего места. Потребность в контроле за сетью с одной управляющей станции способствовала появлению различных архитектур платформ и приложений администрирования. Наибольшее распространение среди них получила двухуровневая распределённая архитектура “менеджер–агенты”. Программа-менеджер функционирует на управляющей консоли, постоянно взаимодействуя с модулями-агентами, запускаемыми в отдельных устройствах сети. На агенты в такой схеме возлагаются функции сбора локальных данных о параметрах работы контролируемого ресурса, внесение изменений в его конфигурацию по запросу от менеджера, предоставление последнему административной информации. Однако её применение в реальной сетевой среде приводит к возрастанию объёмов служебного трафика и, как следствие, снижению эффективной пропускной способности, доступной приложениям.

В качестве частичного решения проблемы исчерпания пропускной способности предлагается трёхуровневая схема, в которой часть управляющих функций делегируется важнейшим сетевым узлам. Инсталлированные в этих узлах программы-менеджеры через собственную сеть агентов управляют работой “подотчётных” им устройств и одновременно сами выступают в роли агентов по отношению к основной программе-менеджеру (менеджеру менеджеров), запущенной на управляющей станции. В результате основная часть служебного трафика оказывается локализованной в отдельных сетевых сегментах, поскольку “общение” локальных менеджеров с административной консолью осуществляется только тогда, когда в этом действительно возникает необходимость.

Одна из современных идей совершенствования технологий администрирования сетью заключается в сведении к минимуму роли человека в процессе администрирования ИС. Она подразумевает создание ПО, необходимого для администрирования ИС, например, совмещение контроля защиты, управления пользователями, маршрутизации, резервного копирования информации в случае сбоев и т.д. Администрирование сети в этом случае осуществляет программа, настраиваемая администратором сети. Такое решение значительно облегчает процесс администрирования, поскольку настройка одной программы намного легче, чем настройка всей сети и всех приложений, связанных с работой в сети.

Другое предложение базируется на использовании беспроводных сетей с высокой скоростью передачи информации, например, на основе информации, передаваемой светом, что позволяет избежать проблем связанных с самим физическим строением сети и значительно увеличить скорость передачи информации, а также избежать ряда проблем имеющихся у проводных сетей.

Еще одна идея заключается в создании для администрирования информационных систем интеллектуального компьютера – нейрокомпьютера. Такое решение позволяет свести на нет роль человека в администрировании информационных систем, в то же время добиться максимального быстродействия сетей, и полного их соответствия заданным целям.

2.2 Определите основные сетевые службы, которые понадобятся для работы АИСУ (firewall, ftp-сервер, print-сервер, сервер БД, сервер приложений, web-сервер и т.д.).

firewall — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами.

Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.

Некоторые сетевые экраны также позволяют осуществлять трансляцию адресов — динамическую замену внутрисетевых (серых) адресов или портов на внешние, используемые за пределами ЛВС.

FTP (англ. File Transfer Protocol — протокол передачи файлов) — стандартный протокол, предназначенный для передачи файлов по TCP-сетям (например, Интернет). FTP часто используется для загрузки сетевых страниц и других документов с частного устройства разработки на открытые сервера хостинга.Протокол построен на архитектуре «клиент-сервер» и использует разные сетевые соединения для передачи команд и данных между клиентом и сервером. Пользователи FTP могут пройти аутентификацию, передавая логин и пароль открытым текстом, или же, если это разрешено на сервере, они могут подключиться анонимно. Можно использовать протокол SSH для безопасной передачи, скрывающей (шифрующей) логин и пароль, а также шифрующей содержимое.

Принт-сервер (англ. print server — сервер печати) — программное обеспечение или устройство, позволяющее группе пользователей проводных и беспроводных сетей совместно использовать принтер дома или в офисе. Имеет высокоскоростной порт USB 2.0, LPT или COM порты для подключения принтера. Как правило, оснащено интерфейсом 10/100BASE Ethernet и часто — высокоскоростным интерфейсом беспроводных сетей 802.11g. Поддерживая множество сетевых операционных систем, придает высокий уровень гибкости и производительности процессу печати.Также принт-сервером может выступать компьютер в сети, с одним или более открытыми в общий доступ принтерами.

Сервер БД выполняет обслуживание и управление базой данных и отвечает за целостность и сохранность данных, а также обеспечивает операции ввода-вывода при доступе клиента к информации.Архитектура клиент-сервер состоит из клиентов и серверов. Основная идея состоит в том, чтобы размещать серверы на мощных машинах, а приложениям, использующим языковые компоненты СУБД, обеспечить доступ к ним с менее мощных машин-клиентов посредством внешних интерфейсов.

2.3 Определите требования к аппаратному обеспечению АИСУ

Автоматизация библиотечного фонда "Библиотека КазНУ"

На современном этапе становления информационного общества одной из основных тенденций развития электронных информационных ресурсов и библиотечно-информационных технологий является разработка библиотечных баз данных и создание электронных библиотек.

Одна из самых больших библиотек Казахстана, главный научно-информационный центр государства. Входит в число десяти самых больших национальных библиотек мира.

Научная библиотека Казахского национального университета имени аль-Фараби (КазНУ) является культурным и духовным центром для студентов, профессорско-преподавательского и учебно-вспомогательного составов. В ней сосредоточены учебники, монографии, замечательные образцы художественной литературы, редкие книги ХVI-ХIХ веков, более 200 тысяч экземпляров периодических изданий.Научная библиотека КазНУ - одна из крупнейших вузовских библиотек в Республике Казахстан, основана в 1934 году.

Научная библиотека была организована одновременно с университетом. Это говорит о том важном месте, которое занимает библиотека в учебном процессе и научно-исследовательской работе университета. Научная библиотека имеет фонд около 2 мл. экземпляров, из них: на казахском языке 439500 экземпляров, на иностранных языках 85 тысяч экземпляров, который ежегодно пополняется новыми изданиями в количестве 40-45 тысяч экземпляров. Читателей в Научной библиотеке 19 тысяч человек, это не только студенты, но и профессорско-преподавательский состав, научные работники, учебно-вспомогательный персонал, другие категории сотрудников университета.

Вся деятельность Научной библиотеки направлена на обеспечение литературой учебного процесса, научно- исследовательской работы, а также культурных запросов своих читателей.

2.4 Постройте модель СИБ корпоративной сети. Обоснуйте свое решение.Укажите размещение сетевых служб на физических узлах корпоративной сети. Обоснуйте свое решение.

В общем виде модель процесса защиты информации в ИС может быть представлена так, как это показано на рисунке

Общая

модель системы защиты информации

Общая

модель системы защиты информации

Злоумышленник, используя некоторый источник угроз, генерирует совокупность угроз, каждая i-я угроза характеризуется вероятностью возникновения Pвоз i и величиной ущерба от воздействия ΔWвоз i на информационную систему. Система защиты информации характеризуется вероятностью устранения i-й угрозы Pпарвоз i.

Введем в систему критерии оптимальности. Предотвращенный ущерб от воздействия i-ой угрозы обозначим ΔWi, а общий предотвращенный ущерб W. При условии независимости и аддитивности угроз:

W=∑ Pвоз i • Pпарвоз i • ΔWвоз i

Задание 3:

Определите меры защиты корпоративной сети:

3.1 Укажите на диаграмме, отображающей модель корпоративной сети, соответствующие службы.

В ходе работы была создана имитационная модель, позволяющая получить данные показатели системы. Схема модели представлена на рисунке

Имитационная модель системы защиты

информации

(рисунок

анимирован, количество кадров - 6; задержка

между кадрами - 200 мс; объем - 89 Кб, размер

- 800x230. Для повторения анимации обновите

страницу)

Имитационная модель системы защиты

информации

(рисунок

анимирован, количество кадров - 6; задержка

между кадрами - 200 мс; объем - 89 Кб, размер

- 800x230. Для повторения анимации обновите

страницу)

Модель состоит из трех блоков: "Нарушитель", "Система защиты", "Ресурсы". Первый блок описывает действия нарушителя, а именно генерацию запросов НСД. Генерация характеризуется интенсивностью λ. Блок "Система защиты" имитирует очередь запросов НСД на входе в систему защиты, обработку каждого запроса, а также с заданной вероятностью отсеивает запросы НСД. Блок "Ресурсы" используется для статистической информации о количестве пропущенных запросов НСД и для их выведения из модели. Эта статистика и позволяет определить основные параметры системы защиты.

Определение уязвимости

Для того чтобы дать определение уязвимости надо рассматривать систему как совокупность прикладных программ и средств защиты. Программы реализуют определенные функции доступа к информации и ресурсам системы. Средства защиты контролируют доступ и могут его разрешить или запретить. Средства защиты спроектированы таким образом, что все разрешаемые ими виды доступа должны переводить систему только в безопасные состояния. Однако на практике это получается не всегда вследствие того, что система не всегда функционирует таким образом, как рассчитывали ее разработчики, поскольку при ее проектировании, реализации и в ходе эксплуатации допускаются ошибки, которые влекут за собой изменение ее функциональных характеристик. Следовательно, уязвимость - расширение возможностей доступа, возникающее в результате ошибок или особенностей проектирования, программирования, эксплуатации, или постороннего вмешательства (модификации в ходе эксплуатации).

Причины возникновения уязвимостей можно свести к четырем основным, соответствующим различным стадиям жизненного цикла системы, на которых была допущена ошибка: отсутствие защиты на этапе разработке требований, недостаточность защиты как результат ошибок проектирования, ошибки при реализации функций защиты, просчеты администрирования безопасности на этапе эксплуатации. Среди источников появления уязвимостей первое место занимает недостаточность средств защиты, далее идут просчеты администрирования безопасности и ошибки программировании функций защиты.

Определение угрозы безопасности

Угроза безопасности информации — потенциально возможное воздействие на информацию, которое прямо или косвенно может нанести урон пользователям или владельцам информации (компьютерной системы).

В соответствии с тремя основными свойствами безопасности информации различают три классические угрозы безопасности информации. Они изображены на рисунке.

Классические угрозы безопасности

информации

Классические угрозы безопасности

информации

Угроза конфиденциальности состоит в нарушении установленных ограничений на доступ к информации. Угроза целостности — несанкционированное изменение информации. Угроза доступности информации осуществляется, когда несанкционированно блокируется доступ к информации (блокирование может быть постоянным или на некоторое время, достаточное, чтобы информация стала бесполезной). Кроме перечисленных угроз выделяют еще одну угрозу, реализация которой, как правило, предшествует реализации любой из классических угроз.— преодоление защиты компьютерной системы, выявление параметров, функций и свойств ее системы безопасности. [8]

Кроме этого классификацию угроз можно проводить по ряду других базовых признаков, например:

по природе возникновения;

по степени преднамеренности проявления;

по непосредственному источнику угроз;

по положению источника угроз;

по степени зависимости от активности АС;

степени воздействия на АС и т.п.

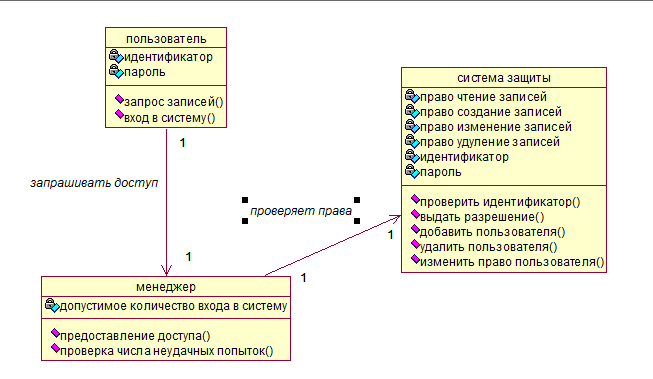

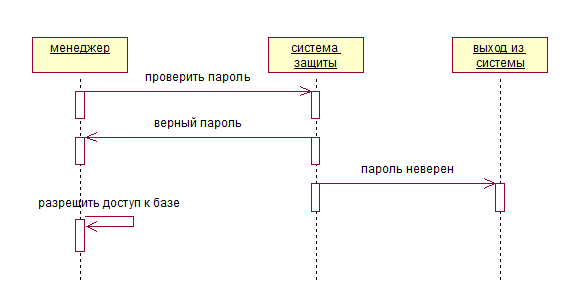

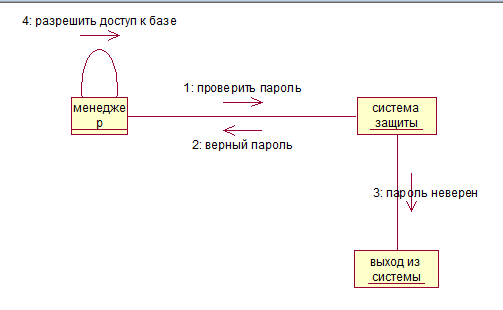

UML модели отображающие защиты системы:

Рис.1 Диаграмма классов «Защита доступа»

Рис.2 Диаграмма последовательностей «Проверка прав»

Рис.3 Кооперативная диаграмма «Проверка прав»

Рассчитать суммарную величину остаточных рисков СИБ АИСУ ТЦ «Библиотека КазНУ»

Расчет качественных значений информационных рисков проводится на примере сервера «Библиотека КазНУ ». Можно предположить, что годовой торговый оборот составляет 50 тыс. долл. США в год. В качестве сервера Web используется ПО Microsoft IIS и СУБД Microsoft SQL Server.

Для упрощения расчета принимается две модели нарушителей: внешний легальный пользователь и внешний хакер.

Первый обознается как A1, второй — A2.

Для категории А1 свойственны следующие черты нарушителя:

достаточная квалификация для эксплуатации возможностей online- магазина;

отсутствие цели нанести ущерб ТЦ;

Для категории А2 свойственны следующие черты нарушителя:

необходимые технические познания для эксплуатации возможностей online-магазина;

навыки и опыт использования уязвимостей и не декларированных возможностей ОС, распространенного прикладного ПО;

опыт взлома подобных систем;

намерение нанести ущерб ТЦ.

В отношении сервера Web могут быть идентифицированы следующие угрозы:

нарушение целостности информации, хранящейся в СУБД

online -магазина;

нарушение доступности сервера Web;

нарушение конфиденциальности информации, хранящейся в СУБД online -магазина.

Каждая из названных угроз может возникнуть в результате проведения атак SQL Injection и Cross-Site Scripting и эскалации привилегий злоумышленника в системе в результате переполнения буфера ОС или СУБД.

Атака наподобие SQL Injection может быть намеренно осуществлена злоумышленником категории A2, но не может быть проведена ни при каких обстоятельствах злоумышленником категории A1.

Атака Cross-Site Scripting может быть предпринята злоумышленником категории A2, но ни в коем случае не злоумышленником категории A1.

Эскалация привилегий прав злоумышленника в системе может произойти в результате намеренных действий злоумышленника категории A2 и ненамеренных действий злоумышленника категории А1.

Создание шторма сетевых пакетов, направленных на сервер Web, может стать следствием намеренных действий злоумышленника категории A2 и ненамеренных действий злоумышленника категории А1 (например, вследствие частого нажатия кнопки «Обновить» обозревателя Internet).

Формирование некорректных пакетов, направленных на сервер Web, влекущих за собой крах службы, может произойти в результате намеренных действий злоумышленника категории A2, но ни при каких обстоятельствах не случится в результате действий злоумышленника категории A1.

Ресурс сервера Web является критичным для функционирования компании, поэтому ему присвоено значение AV = 3. Мере уязвимости ресурса к угрозе нарушения целостности) тоже назначено максимальное значение , так как нарушение целостности хранимых в СУБД данных влечет за собой срыв поставок, если, например, удалены данные об оформленных, но еще не проведенных заказах. Вероятность реализации угрозы нарушения целостности оценена как средняя ввиду того, что не исключается эксплуатация широко известных уязвимостей и недостатков программирования (SQL). Параметры в отношении угроз нарушения конфиденциальности и доступности рассчитывались аналогично. Большинство параметров принимались исходя из экспертного мнения аудитора. Все идентифицированные риски являются высокими, поскольку реализация порождающих эти риски угроз неизбежно нанесет существенный ущерб компании. Таким образом, дальнейшие меры подразумевают снижение идентифицированных рисков.

Для снижения меры уязвимости в части реализации угрозы нарушения доступности рекомендуется пересмотреть исходный код сценариев online -магазина и добавить в него функции фильтрации запросов SQL с целью предотвращения внедрения запросов SQL в запросы http GET. Сходные меры могут быть предприняты в отношении атаки Cross-Site Scripting.

Что касается эскалации привилегий злоумышленника, то на этот случай могут быть приняты такие меры, как установка недавно вышедших обновлений безопасности службы сервера Web, а также постоянный аудит и периодический пересмотр учетных записей пользователей и прав доступа на системном уровне. В результате этих действий автоматически снижается параметр доступности, установка обновлений безопасности уменьшает вероятность реализации описанных угроз. Снижение степени уязвимости и вероятности реализации угрозы в части нарушения конфиденциальности достигается аналогично.

Риск нарушения доступности понижается путем установки обновлений безопасности, размещения межсетевого экрана перед сервером Web с учетом топологии сети и ограничения количества одновременных соединений со службой сервера Web с одного IP-адреса.

После идентификации перечисленных мер произведем расчет остаточных рисков. Их величина снизится от 66 до 83 %, что является приемлемым уровнем. Затраты на внедрение описываемых мер составят: доработка сценариев сервера Web 56 человеко-часов и финансовых вложений 5000 долл. США, установка межсетевого экрана: трудозатраты в 112 человеко-часов и 10 тыс. долл. Таким образом, общие затраты на внедрение предложенных мер — 168 человеко-часов и 15 тыс. долл.

Затраты на снижение информационных рисков будут экономически оправданы, если уровень экономической безопасности предприятия позволит сохранить стабильность рентабельности анализируемого предприятия.

В примере, где годовой оборот online -магазина составляет 100 тыс. долл. и среднегодовой уровень рентабельности 38 %, затраты на информационную безопасность (информационный риск) в размере 15 тыс. долл. хотя и высоки, но вполне оправданы.

Отчет по результатам аудита СИБ АИСУ ТЦ «Библиотека КазНУ»

Требования заказчика:

Для того, чтобы в будущем избежать нежелательных проникновений и атак, а также для формирования стратегии развития бизнеса и сопутствующей модернизации корпоративной информационной системы и системы защиты информации было необходимо:

получить объективную информацию об актуальном состоянии компонентов системы для обеспечения информационной безопасности;

выявить «узкие» места системы информационной безопасности для принятия проактивных мер предотвращения атак;

оценить стоимость развития системы обеспечения информационной безопасности;

оценить зрелость ИТ-инфраструктуры и системы информационной безопасности библиотеки.

Таким образом, руководство библиотеки поставило задачу проведения независимой компанией аудита текущего состояния системы защиты информации и оценки уязвимости корпоративной информационной системы.

Решение:

Задачами аудита текущего состояния системы защиты информации было получение аккумулированных достоверных данных об используемых подходах к обеспечению защиты информации, в том числе и об организационных мерах защиты, а также выявление «узких» мест системы.

В качестве партнера для реализации данного проекта была выбрана «Библиотека КазНУ». Специалисты компании обладают высокой квалификацией, имеют опыт работы с крупными университетами и обладают существенным опытом проведения аудитов систем информационной безопасности.

В ходе работ специалистами было проведено полное обследование компонентов, входящих в состав системы защиты информации в соответствии с требованиями и тестирование информационной системы на нежелательное проникновение со стороны. Наряду с проведением комплексного анализа всей политики безопасности было осуществлено тестирование СЗИ, где специалисты выступали в роли хакеров, имитируя проникновение в сеть, используя всю доступную информацию и соответствующий программный инструментарий.

Кроме того, был проведен анализ существующей документации по ИБ, анализ конфигураций серверов, а также проведена выборочная проверка сотрудников с использованием элементов социальной инженерии.

Таким образом, в рамках проекта были проведены следующие работы:

Анализ организационно-штатной структуры и нормативно-распорядительных документов Заказчика в области информационных технологий и защиты информации;

Анализ конфигурации и топологии автоматизированных систем и систем связи в целом и их отдельных компонентов; физических, функциональных и технологических связей как внутри этих систем, так и с другими системами различного уровня и назначения;

Анализ технических средств и систем, условий их расположения, общесистемного и прикладного программного обеспечения;

Определение угроз безопасности информации и модели вероятного нарушителя применительно к конкретным условиям функционирования;

Анализ угроз и качественная оценка информационных рисков;

Анализ уязвимостей активного сетевого оборудования, серверов, рабочих станций, межсетевых экранов, прикладного программного обеспечения с помощью специальных средств анализа защищенности.

Достигнутые результаты:

Аудит был проведен в соответствии с утвержденным заданием на работы и был успешно завершен в течение недели после инициации проекта.

Отличительной особенностью проведенного аудита стали сжатые сроки решения задач, несмотря на комплексность работ и территориальную распределенность ИТ-инфраструктуры Заказчика.

В ходе работ были обнаружены уязвимости критичных информационных систем компани, в частности:

Системы антивирусной защиты;

Сервера историй online-заказов;

Файловых серверов;

Серверов баз данных;

Бухгалтерской системы.

Контрольные вопросы: