- •Противодействие мошенничеству в банковской сфере с применением высоких технологий

- •Реферат

- •Содержание

- •Обозначения и сокращения

- •Введение

- •1 Обзор информационной безопасности банка

- •1.1 Нормативные и правовые документы соответствующие отраслевым и международным стандартам

- •Отраслевые стандарты

- •1.2 Программно-аппаратное обеспечение и его соответствие отраслевым стандартам

- •1.3 Виды угроз для банков

- •Выводы по главе

- •2 Угрозы информационной безопасности для банков

- •2.1 Банковские трояны

- •Банковские трояны на смартфонах

- •Троян Eurograbber

- •Банковский троян Cridex/Dapato распространяется через WordPress-сайты

- •Троян для Android подслушивает номера кредитных карт

- •Троян oddjob перехватывает банковские сессии

- •Троян iceix и перенаправление телефонных вызовов

- •Троян-вымогатель Reveton обзавёлся звуковыми эффектами

- •2.2 Дистанционное банковское обслуживание: проблемы функционирования в российской банковской практике

- •Системы интернет-трейдинга и брокерского обслуживания под угрозой

- •2.3 Фишинг

- •2.4 Кардинг

- •Кардинг и его виды

- •Скимминг

- •Тепловизоры помогут скиммерам в чтении пин-кодов

- •Шимминг – новый вид мошенничества

- •Найден способ обхода методов авторизации чиповых банковских карт

- •Социальная инженерия при фишинге

- •Объединенные кардеры

- •2.5 Учет и анализ существующих рисков в дистанционном банковском обслуживании

- •Выводы по главе

- •3 Противодействие современным угрозам в банковской сфере

- •3.1 Антискимминг

- •Методы противодействия

- •Активное антискимминговое устройство CardGuard

- •3.2 Защита банкоматов и pos терминалов от троянов

- •3.3 Антифишинг Борьба с фишингом и фармингом

- •3.4 Рекомендации для пользователей

- •Общие рекомендации

- •Рекомендации при совершении операций с банковской картой в банкомате

- •Рекомендации при использовании банковской карты для безналичной оплаты товаров и услуг

- •Рекомендации при совершении операций с банковской картой через сеть Интернет

- •3.5 Юридическая защита держателей банковских карт

- •Проактивная защита в сети интернет для пользователей

- •3.6 Рекомендации для банка Обязательные средства защиты на предприятии

- •Мероприятия, позволяющие влиять на уровень существующих рисков

- •Организационные мероприятия

- •Технические мероприятия

- •Краткие выводы

- •Дистанционное банковское обслуживание

- •3.6 Интернет-банкинг: признаки защищенности

- •Надежный банкинг с помощью антилоггера

- •Выводы по главе

- •Заключение

- •Список использованных источников

- •Приложение а список прикладного программного обеспечения

- •Приложение b список сетевого программного обеспечения

Социальная инженерия при фишинге

Идея фишинга проста — сделать так, чтобы в момент перенаправления интернет-магазином владельца карты на страницу сервера авторизации тот попал на похожую страницу, но принадлежащую кардеру. Жертва, ничего не подозревая, вводит данные о карте в поля формы. Эти данные пересылаются кардеру и только потом отправляются на настоящий сервер авторизации. Сейчас заниматься фишингом становится все труднее, ведь почти все современные браузеры имеют антифишинговую защиту. Расчет делается лишь на человеческую беспечность. Проверка на фишинг увеличивает время загрузки страниц, поэтому многие её просто отключают. Если же афера с фишингом не проходит, кардер пробует внедрение программ троянов-кейлогеров, которые фиксируют нажатия клавиш при совершении транзакции и отсылают их злоумышленнику.

Последний вид кардерства похож работе психотерапевта, поскольку использует методы социальной инженерии (Social Engineering). «Социальные инженеры» умудряются заставить владельца карты самого продиктовать ее данные. Такой мошенник притворяется сотрудником банка, налоговым инспектором или полицейским и спрашивает данные вашей карты по телефону. Жертва, привыкшая доверять официальным лицам, безропотно выдает сведения о карте, не подозревая, что через несколько минут ее счет будет основательно подчищен. Особый вид социальной инженерии — использование коррупционных механизмов. При этом кардеры, пообещав поделиться прибылью, зачастую берут в подельники продавцов магазинов, бухгалтеров, официантов — людей, имеющих доступ к чужим картам или данным о них.

Как же кардеры распоряжаются добытой информацией. При наличии PIN-кода кардер бежит к банкоматам и за несколько транзакций опустошает счет владельца карты. Если же PIN-кода нет, остается только покупать товары и потом сбывать их нечестным путем. Ловят кардеров именно на этом этапе [26].

Объединенные кардеры

По сведениям Ассоциации региональных банков России, за 2009 год со счетов россиян кардерами было украдено более 1 миллиарда рублей. И это в России, где пластиковые карты используются сравнительно недавно.

Однако самый большой урон платежным системам наносят не один кардер, а организованные преступные группировки. Кроме финансового урона, такие группировки ставят под удар репутацию платежных систем: люди зачастую отказываются пользоваться их услугами.

И если операция одного кардера может разорить одного или нескольких человек, то группировки опустошают счета миллионов вкладчиков. Сложность борьбы с организованными кардерами заключается в распределенном характере их деятельности. У кард-группировщиков есть четкое разделение функций. При этом большинство веток системы устроены так, что в случае локального провала остальные части системы не вскрываются, что позволяет ей функционировать в штатном режиме[26].

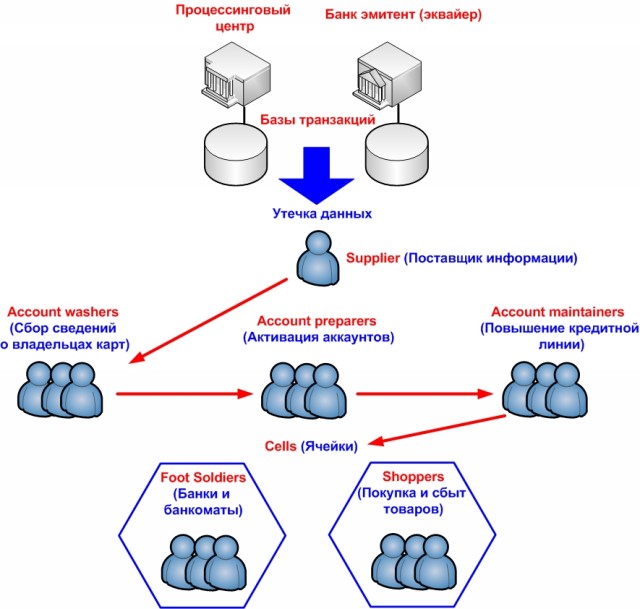

В основе организованного кардерства лежит крупная утечка данных о картах и их владельцах. Чаще всего утечки происходят оттуда, где этих сведений огромное количество например, из процессинговых центров или даже из банков-эмитентов. Утечка может быть плановой или случайной и быть организована техническими (хакеры, ботнеты) или социально-инженерными и даже коррупционными методами. Пример схемы утечки информации представлен на рисунке 5.

Рисунок 5 - Система группы кардеров [26]

В любом случае в руки кардеров попадают гигабайты информации о держателях платежных карт. Информацию можно использовать по назначению или заработать, продав другим кардерам. Обычно владеет такой информацией кардер называемый Supplier — поставщик. Он чаще всего ведет вполне легальный образ жизни.

Полученные в ходе утечки данные о картах не применяются бездумно. Они порциями передаются команде под названием Account Washers (отмывальщики учетных записей). Они собирают полные сведения о владельцах карт, пользуясь разными законными путями. Цель — знать о холдерах все, включая то, где они находятся в данный момент. Получив эти сведения, отмывальщики передают их в руки Account Preparers — подготавливающим учетные записи. Команда эта работает тихо и незаконно. Она изготавливает поддельные документы на имя владельцев карточек, подглядывает заводимыми в банкоматы PIN-кодами, то есть создают почву для практически легального проведения транзакций. Чтобы счетами жертв можно было пользоваться многократно и без вызывания подозрений, в группировке трудится бригада Account Maintainers(формирователи учетной записи). Они планируют, сколько нужно снять со счета и положить на него, чтобы кредитная линия банка всегда была открыта и владелец-жертва не заподозрил, что его обманывают.

Только после всего этого подготовительного этапа поддельные карты, документы, даты совершения транзакций, их суммы и даже места проведения передаются в так называемые ячейки (Cells) — армию рядовых кардеров. Ячейки делятся на Foot Soldiers —кардеры которые кочуют между указанными им банкоматами и снимают нужные суммы с нужных счетов в нужный момент времени, и Shoppers — покупателей, виртуозно исполняющих роли владельцев карт, вплоть до имитации внешности и использования поддельных документов.

Группа кардеров, пойманная в США в ходе операции Plastic Pipe Line, одномоментно сняли со счета жертв на 12 миллионов долларов [26].