- •Использование виртуальных машин для изучения операционных систем на примере Microsoft Virtual pc 2004

- •Microsoft® Virtual pc 2004

- •1.2. Установка Virtual pc

- •Настройка Virtual pc

- •1.3.1. Restore at Start

- •1.3.2. Performance

- •1.3.3. Full-Screen Mode

- •1.3.4. Sound

- •1.3.5. Messages

- •1.3.6. Keyboard

- •1.3.7. Mouse

- •1.3.8. Security

- •1.3.9. Language

- •1.4. Создание новой виртуальной машины

- •1.5.4. Undo Disks

- •1.5.5. Cd/dvd Drive

- •1.5.6. Networking

- •1.5.7. Close

- •Дополнения к виртуальной машине (Virtual Machine Ad-ditions)

- •1.7. Виртуальные жесткие диски

- •1.8. Сетевое взаимодействие

- •1.9.1. Упражнение 1. Установка Virtual pc 2004

- •1.9.2. Упражнение 2. Создание новой виртуальной машины

- •1.9.3. Упражнение 3. Установка гостевой операционной системы

- •1.9.4. Упражнение 4. Установка Virtual Machine Additions

- •Упражнения 5, 6, 7. Создание виртуальной машины для сер-вера

- •1.9.6. Упражнение 8. Проверка сетевого взаимодействия

- •Упражнение 9. (дополнительное) Добавление роли «кон-троллер домена»

- •1.10. Закрепление материала

- •1.11. Резюме

- •Литература

- •Часть 1. Microsoft Virtual pc 2004 // КомпьютерПресс.– 2004.– №8.– с.158 -160.

- •Защита от вредоносного программного обеспечения на примере Windows Defender

- •Введение

- •2.2. Установка Windows Defender

- •2.2.1. Требования к системе

- •2.2.2. Шаг 1. Загрузка Защитника Windows

- •2.2.3. Шаг 2. Запуск установщика Защитника Windows

- •2.2.4. Шаг 3. Установка Windows Installer 3.1

- •2.2.5. Шаг 4. Обновление службы Windows Update

- •2.2.6. Шаг 5. Мастер установки Защитника Windows

- •2.3. Настройки Windows Defender

- •Automatic scanning (автоматическое сканирование)

- •Default actions (действия по умолчанию).

- •Real-time protection options (настройки постоянной защиты).

- •Advanced options (расширенные настройки)

- •Administrator options (настройки Администратора)

- •2.4. Обновление Windows Defender

- •2.5. Проверка компьютера

- •2.5.1. Обнаружение подозрительных действий

- •Version:

- •Обнаружение программ-шпионов

- •2.5.3. Работа с карантином

- •2.5.4. Работа со списком разрешенных объектов

- •2.5.5. Использование обозревателя программ (Software Explorer)

- •2.6.1. Упражнение 1. Подготовительные действия

- •2.6.2. Упражнение 2. Установка Защитника Windows

- •2.6.3. Упражнение 3. Обновление определений Защитника Windows

- •2.6.4. Упражнение 4. Быстрое сканирование компьютера

- •2.6.5. Упражнение 5. Обнаружение подозрительных действий

- •2.7. Закрепление материала

- •2.8. Резюме

- •Литература

- •Обеспечение антивирусной защиты операционных систем Microsoft Windows xp/2003 на основе продуктов компании «Лаборатория Касперского»

- •Угрозы компьютерной безопасности

- •3.2. Kaspersky® Corporate Suite

- •3.2.1. Антивирус Касперского® для Windows Workstations

- •3.2.2. Антивирус Касперского® для Windows File Servers

- •3.2.3. Kaspersky® Administration Kit

- •Развертывание антивирусной защиты в сети предпри-ятия

- •Установка службы почтового сервера на компьютер

- •Настройка почтовых клиентов на компьютерах server01

- •3.3.3. Установка msde 2000 на компьютер server01

- •Установка Сервера администрирования и консоли админи-стрирования на компьютер server01

- •3.3.5. Настройка Сервера администрирования

- •Удаленная установка приложений с помощью Сервера адми-нистрирования

- •3.3.7. Удаленная установка Агента администрирования

- •Удаленная установка Антивируса Касперского® 5.0 для Win-dows Workstations

- •Удаленная установка Антивируса Касперского® 5.0 для Win-dows File Servers

- •3.4. Настройка получения антивирусных обновлений

- •Получение обновлений Сервером администрирования

- •3.4.2. Получение обновлений Антивирусными продуктами

- •3.4.3. Автоматическое распространение обновлений

- •3.5. Настройка параметров уведомлений о событиях

- •3.6. Получение отчетов

- •Резервное копирование данных Сервера администри-рования

- •3.8.1. Упражнение 1. Установка почтовой службы

- •3.8.2. Упражнение 2. Создание почтовых ящиков

- •Упражнение 3. Настройка почтового клиента на сервере server01

- •Упражнение 4. Настройка почтовых клиентов на компью-

- •Лабораторная работа № 2. Развертывание антивирус-ной защиты

- •3.9.1. Упражнение 1. Установка msde 2000

- •3.9.2. Упражнение 2. Установка Kaspersky® Administration Kit

- •3.9.3. Упражнение 3. Настройка Kaspersky® Administration Kit.

- •Упражнение 4. Удаленная установка Агента администриро-вания

- •Упражнение 5. Удаленная установка Антивируса Касперско-

- •Упражнение 6. Удаленная установка Антивируса Касперско-

- •3.10. Лабораторная работа № 3. Примеры практического использования

- •3.10.1. Упражнение 1. Обновление антивирусных баз и автомати-ческое распространение обновлений.

- •3.10.2. Упражнение 2. Настройка параметров уведомлений о со-бытиях

- •3.10.3. Упражнение 3. Обнаружение тестового «вируса» на диске.

- •3.10.4. Упражнение 4. Обнаружение тестового «вируса» в почто-вом сообщении

- •3.10.5. Упражнение 5. Просмотр отчетов

- •3.10.6. Упражнение 6. Резервное копирование данных сервера адми-нистрирования.

- •3.11. Закрепление материала

- •3.12. Резюме

- •3.13. Литература

- •Анализ защищенности компьютерных систем на основе ос Windows 2003/xp

- •4.1. Принципы работы систем анализа защищенности

- •4.2. Microsoft Baseline Security Analyzer

- •Сканер безопасности xSpider

- •Упражнение 1. Подготовка компьютера под управлением ос

- •Упражнение 2. Проверка локального компьютера с помощью

- •Упражнение 1. Создание профиля для сканирования уязвимо-

- •Упражнение 2. Поиск уязвимостей ос Windows xp Professional

- •Упражнение 3. Просмотр и исправление обнаруженных уяз-вимостей

- •Упражнение 4. Сканирование удаленного хоста с ос Windows 2003 Server

- •Упражнение 5. Создание отчетов и расписаний сканирова-ния.

- •4.6. Закрепление материала

- •4.7. Резюме

- •4.8. Список используемых источников

- •Защита от сбоев электропитания рабочих станций и серверов с использованием решений компании apc

- •Введение

- •5.1.1. Типы ибп

- •5.1.2. Мощность ибп

- •5.1.3. Программное управление ибп

- •Ибп apc Smart-ups 620

- •Apc PowerChute Business Edition

- •5.3.1. Компоненты

- •5.3.2. Системные требования

- •5.3.3. Установка по PowerChute Business Edition

- •Установка Агента PowerChute Business Edition

- •Установка Сервера PowerChute Business Edition

- •Установка Консоли PowerChute Business Edition

- •5.3.4. Практическое использование Консоли PowerChute

- •5.3.5. Управление ибп

- •5.3.6. Конфигурационный профиль

- •5.4.1. Упражнение 1. Установка Агента

- •5.4.2. Упражнение 2. Установка Сервера

- •5.4.3. Упражнение 3. Установка Консоли

- •5.4.4. Упражнение 4. Настройка Конфигурационного профиля

- •5.4.5. Упражнение 5. Проверка получения уведомлений

- •5.5. Закрепление материала

- •5.6. Резюме

- •Литература

- •3. Обеспечение антивирусной защиты операционных систем

- •4. Анализ защищенности компьютерных систем на основе

4.2. Microsoft Baseline Security Analyzer

Microsoft Baseline Security Analyzer (MBSA) – свободно распро-

страняемое средство анализа защищенности операционных систем Windows и ряда программных продуктов компании Microsoft (Internet Information Services, SQL Server, Internet Explorer и др.). Термин

«Baseline» в названии MBSA следует понимать как некоторый эта-лонный уровень, при котором безопасность ОС можно считать удов-летворительной. MBSA позволяет сканировать компьютеры под управлением операционных систем Windows на предмет обнаружения основных уязвимостей и наличия рекомендованных к установке об-новлений системы безопасности. Критически важно знать , какие об-новления установлены, а какие еще следует установить на вашей ОС. MBSA обеспечивает подобную проверку, обращаясь к постоянно по-

164

полняемой Microsoft базе данных в формате XML, содержащую ин-формацию об обновлениях, выпущенных для каждого из программ-ных продуктов Microsoft [8]. Работать с программой MBSA можно че-рез графический интерфейс и командную строку . На данном занятии будет рассмотрен только первый вариант работы.

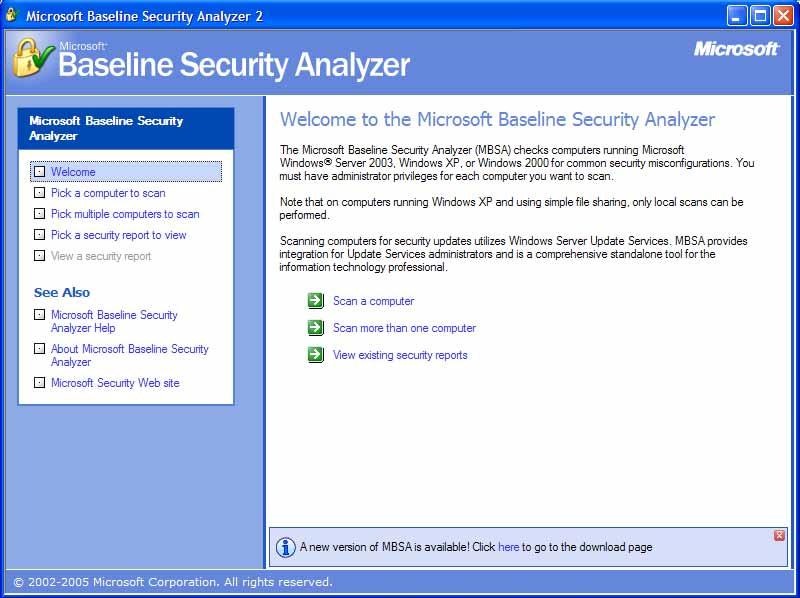

Интерфейс MBSA выполнен на основе браузера Internet Explorer. Главное окно программы разбито на две области ( см. рис. 4.2). Так как сеанс работы с MBSA настраивается с помощью мастера, то в левой области представлены шаги мастера, а в правой – основное окно с описанием действий каждого шага.

Рис. 4.2. Главное окно программы Microsoft Baseline Security Analyzer 2.0

На первом шаге «Welcome» необходимо выбрать одно из действий

(см. рис. 4.2):

Сканировать данный компьютер (Scan a computer);

Сканировать несколько компьютеров (Scan more than one com-puter);

Просмотреть существующие отчеты, сделанные MBSA ранее

(View existing security reports).

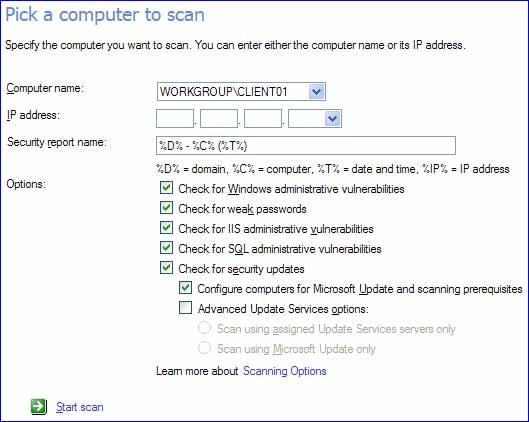

При первом запуске MBSA необходимо выбрать первый или вто-рой вариант. На следующем шаге мастера в основном окне нужно задать

165

параметры сканирования компьютера(ов) под управлением ОС Windows (см. рис. 4.3). Можно ввести имя или IP-адрес сканируемого компьютера (по умолчанию выбирается компьютер, на котором был запущен MBSA).

Пользователь, запустивший MBSA, должен обладать правами ад-министратора данного компьютера или входить в группу администра-торов системы. В случае сканирования нескольких компьютеров пользователь должен обладать правами администратора на каждом из компьютеров, а лучше – правами администратора домена.

Рис. 4.3. Выбор компьютера и опций сканирования в программе MBSA 2.0

Выбрав компьютер(ы) для сканирования, необходимо задать оп-ции сканирования:

проверка ОС Windows;

проверка паролей;

проверка служб IIS;

проверка сервера SQL;

проверка установленных обновлений безопасности.

Более подробную информацию о проверках MBSA можно полу-чить на официальном сайте Microsoft [1]. Например, задав опцию «проверка паролей» MBSA проверяет на компьютере учетные записи

166

локальных пользователей, которые используют пустые или простые пароли (эта проверка не выполняется на серверах, выступающих в ро-ли контроллеров домена) из следующих комбинаций:

пароль пустой;

пароль совпадает с именем учетной записи пользователя;

пароль совпадает с именем компьютера;

паролем служит слово «password»;

паролем служат слова «admin» или «administrator».

Данная проверка также выводит сообщения о заблокированных учетных записях.

После того как все опции будут заданы необходимо нажать на ссылку внизу «Start scan» (см. рис. 4.3). При первом сканировании MBSA необходимо подключение к Internet, чтобы скачать с сайта Mi-crosoft Download Center (http://www.microsoft.com/ downloads) XML-

файл, содержащий текущую справочную базу уязвимостей. MBSA сначала скачивает этот файл в архивированном cab-файле, затем, про-верив его подпись, разархивирует его на компьютер, с которого будет запускаться.

Возможна также работа MBSA без подключения к Internet в авто-номном режиме. Для этого нужно сначала скачать выше описанный файл и разместить в соответствующем каталоге. Более подробную информацию об этой процедуре смотрите в Упражнении 1 Лабора-торной работы №1.

После того, как cab-файл будет разархивирован, MBSA начнет сканировать заданный компьютер(ы) на предмет определения опера-ционной системы, наборов обновлений и используемых программ. За-тем MBSA анализирует XML-файл и определяет обновления системы безопасности, которые доступны для установленного ПО [9]. Для того чтобы MBSA определил, какое обновление установлено на сканируе-мом компьютере, ему необходимо знать три пункта: ключ реестра, версию файла и контрольную сумму для каждого файла, установлен-ного обновлением.

В случае если какие-либо данные на сканируемом компьютере не совпадут с соответствующими пунктами в XML-файле, MBSA опре-делит соответствующее обновление как отсутствующее, что будет от-ражено в итоговом отчете.

После сканирования единственного компьютера MBSA автомати-чески запустит окно «View security report» и отобразит результаты сканирования . Если было выполнено сканирование нескольких ком-пьютеров, то следует выбрать режим «Pick a security report to view», чтобы увидеть результаты сканирования. Создаваемый MBSA отчет разбивается на пять секций:

167

Security Update Scan Results,

Windows Scan Results,

Internet Information Services (IIS) Scan Results,

SQL Server Scan Results,

Desktop Application Scan Results.

Некоторые секции разбиваются еще на разделы, посвященные оп-ределенным проблемам безопасности компьютера, и предоставляют системную информацию по каждой из проверок, указанных в таблице 4.1. Описание каждой проверки операционной системы отражается в отчете вместе с инструкцией по устранению обнаруженных уязвимо-стей.

|

Таблица 4.1. Описание проверок выполняемых MBSA [8] |

|

|

Проверка |

|

Описание |

|

Administrators |

|

Выводит список учетных записей локальных админи- |

|

|

страторов компьютера |

|

|

|

|

|

|

Auditing |

|

Выводит настройки аудита на локальном компьютере |

|

Autologon |

|

Проверяет, включена ли функция Autologon |

|

Domain Controller Test |

|

Проверяет, не запущена ли служба IIS на контролле- |

|

|

ре домена (DC) |

|

|

|

|

|

|

Exchange Server |

|

Проверяет пропущенные исправления для системы |

|

Security Updates |

|

безопасности Exchange Server |

|

File System |

|

Проверяет тип файловой системы (например, NTFS) |

|

Guest Account |

|

Проверяет, не активирована ли учетная запись Guest |

|

IE Zones |

|

Выводит зоны безопасности IE для каждого пользова- |

|

|

теля |

|

|

|

|

|

|

IIS Admin Virtual |

|

Просматривает виртуальный каталог IISADMPWD |

|

Directory |

|

|

|

|

|

|

|

IIS Lockdown Tool |

|

Проверяет, проведена ли процедура защиты IIS |

|

|

Lockdown |

|

|

|

|

|

|

IIS Logging Enabled |

|

Выдает рекомендации по журналированию сайтов |

|

|

HTTP и FTP |

|

|

|

|

|

|

IIS Security Updates |

|

Проверяет пропущенные исправления для системы |

|

|

безопасности IIS |

|

|

|

|

|

|

Local Account Password |

|

Проверяет наличие пустых или слабых паролей для |

|

Test |

|

локальных учетных записей |

|

Macro Security |

|

Выводит установки для макросов Office по пользова- |

|

|

телям |

|

|

|

|

|

|

Msadc and Scripts Virtual |

|

Просматривает виртуальный каталог MSADC и Scripts |

|

Directories |

|

|

|

Outlook Zones |

|

Выводит зоны безопасности Outlook для каждого |

|

|

пользователя |

|

|

|

|

|

|

|

|

Выводит информацию о наличии ссылок на каталоги |

|

Parent Paths |

|

верхнего уровня от Web узлов или виртуальных ката- |

|

|

|

логов |

|

Password Expiration |

|

Выводит учетные записи с неограниченным сроком |

|

|

действия паролей, не перечисленные в NoExpireOk.txt |

|

|

|

|

|

|

Restrict Anonymous |

|

Выводит настройки реестра, запрещающие аноним- |

|

|

ным пользователям просмотр списка учетных записей |

|

|

|

|

|

|

|

168 |

|

|

Продолжение табл. 4.1

Проверка |

Описание |

|

Sample Applications |

Выводит установленные примеры приложений для IIS |

|

(например, Default Web Site, IISHelp) |

|

|

|

|

|

|

Выводит список несущественных служб (например, |

|

Services |

FTP, SMTP, Telnet, WWW), которые могут ослабить |

|

|

безопасность |

|

Shares |

Проверяет и выводит список общих ресурсов, а также |

|

их списки ACL |

|

|

|

|

|

SQL Server Security |

Проверяет пропущенные исправления для системы |

|

Updates |

безопасности SQL Server |

|

SQL: CmdExec role |

Проверяет ограничение на запуск CmdExec только |

|

для SysAdmin |

|

|

|

|

|

SQL: Domain Controller |

Проверяет, не запущен ли SQL Server на DC |

|

Test |

|

|

SQL: Exposed SQL |

Проверяет, не присутсвует ли пароль администратора |

|

(SA) в текством файле (например, setup.iss или |

|

|

Password |

|

|

sqlstp.log) |

|

|

|

|

|

SQL: Folder Permissions |

Проверяет разрешения файлов в каталоге установки |

|

|

SQL Server |

|

SQL: Guest Account |

Выводит базы данных с активной учетной записью |

|

гостя |

|

|

|

|

|

SQL: Registry |

Проверяет разрешения реестра на разделы SQL |

|

Permissions |

Server |

|

SQL: Service Accounts |

Проверяет членство в группах учетных записей SQL |

|

Server и SQL Server agent |

|

|

|

|

|

SQL: SQL Account Pass- |

Проверяет на пустые или слабые пароли локальных |

|

word Test |

учетных записей SQL |

|

SQL: SQL Server Secu- |

Проверяет запущен SQL Server в режиме Windows |

|

rity Mode |

Only или Mixed |

|

SQL: SysAdmin Role |

Выводит членов роли SysAdmin |

|

Members |

|

|

|

|

|

SQL: SysAdmins |

Выводит количество SysAdmins |

|

Windows Media Player |

Проверяет пропущенные исправления для системы |

|

Security Updates |

безопасности WMP |

|

Windows Security |

Проверяет пропущенные исправления для системы |

|

Updates |

безопасности Windows |

|

Windows Version |

Выводит версию Windows |

|