- •Інформаційнна безпека держави

- •Частина I Сучасні основи інформаційної безпеки держави

- •Основні поняття національної безпеки

- •Визначення національної безпеки

- •1.1.2. Основні категорії теорії національної безпеки

- •1.1.3. Фактори та засоби забезпечення національної безпеки

- •1.2. Характеристика основних видів національної безпеки

- •1.2.1. Рівні та види національної безпеки

- •1.2.2. Політична безпека

- •1.2.3. Економічна безпека

- •1.2.4. Соціальна безпека

- •1.2.5. Воєнна безпека

- •1.2.6. Екологічна безпека

- •1.2.7. Науково-технологічна безпека

- •1.2.8. Забезпечення безпеки в інформаційній сфері

- •1.3. Система забезпечення національної безпеки в Україні

- •1.3.1. Визначення системи забезпечення національної безпеки

- •1.3.2. Функції системи забезпечення національної безпеки

- •1.3.3. Повноваження суб'єктів забезпечення національної безпеки

- •2.1. Поняття інформаційної безпеки

- •2.1.1. Визначення інформаційної безпеки

- •2.1.2. Життєво важливі інтереси особистості, суспільства та держави в інформаційній сфері

- •2.1.3. Об'єкти та суб'єкти інформаційної безпеки

- •2.1.4. Види інформаційної безпеки

- •2.1.5. Концепція інформаційної безпеки держави

- •2.2. Загрози інформаційній безпеці

- •2.2.1. Дестабілізуючі фактори інформаційної безпеки

- •2.2.2. Класифікація загроз інформаційній безпеці

- •2.2.3. Джерела загроз інформаційній безпеці

- •2.3. Методи і засоби забезпечення інформаційної безпеки

- •2.3.1. Основні принципи забезпечення інформаційної безпеки

- •2.3.2. Система забезпечення інформаційної безпеки держави

- •2.3.3. Основні форми і способи забезпечення інформаційної безпеки держави

- •3.1. Основні поняття інформаційного протиборства

- •3.1.1. Визначення поняття “інформаційне протиборство”

- •3.1.2. Інформаційна війна

- •3.1.3. Інформаційний тероризм

- •3.1.4. Інформаційна злочинність

- •3.1.5. Інформаційне протиборство як форма забезпечення інформаційної безпеки

- •3.2. Основні поняття інформаційної війни

- •3.2.1. Визначення інформаційної війни

- •3.2.2. Концепція інформаційної війни

- •3.2.3. Органи інформаційної війни

- •3.3. Основні форми інформаційної війни

- •3.3.1. Визначення форм інформаційної війни

- •3.3.2. Основні форми інформаційної війни на державному рівні

- •3.3.3. Основні форми інформаційної війни на воєнному рівні

- •3.3.4. Необхідні умови для досягнення інформаційної переваги

- •3.4. Інформаційна зброя в інформаційній війні

- •3.4.1. Визначення, особливості та сфера застосування інформаційної зброї

- •3.4.2. Інформаційна зброя воєнного застосування

- •3.4.3. Інформаційна зброя воєнного та невоєнного застосування

- •3.4.4. Особливості, що характеризують основні риси застосування інформаційної зброї

- •3.5. Основи теорії інформаційної боротьби

- •3.5.1. Зміст теорії інформаційної боротьби

- •3.5.2. Заходи інформаційної боротьби

- •3.5.3. Способи інформаційної боротьби

- •3.5.4. Форми ведення інформаційної боротьби

- •3.5.5. Методологія оцінки ефективності інформаційної боротьби

- •4.1. Основні поняття психологічної війни

- •4.1.1. Поняття психологічної війни

- •4.1.2. Цілі та завдання психологічної війни

- •4.1.3. Види та закономірності психологічних впливів

- •4.2. Основи психологічних операцій

- •4.2.1. Зміст психологічних операцій

- •4.2.2. Ефективність психологічного впливу в психологічній операції

- •4.2.3. Органи та засоби проведення психологічних операцій

- •4.3. Технології психологічної війни

- •4.3.1. Основні характеристики об'єктів психологічної війни

- •4.3.2. Методика вивчення об'єктів психологічної війни

- •4.3.3. Форми психологічної війни

- •4.4. Методи впливу в психологічній війні

- •4.4.1. Переконуючий психологічний вплив

- •4.4.2. Навіюючий психологічний вплив

- •4.5. Особливі способи та прийоми психологічної війни

- •4.5.1. Дезінформування

- •4.5.2. Маніпулювання свідомістю

- •4.5.3. Розповсюдження чуток та міфів

- •4.6. Основи забезпечення інформаційно-психологічної безпеки держави

- •4.61. Основні положення

- •4.6.2. Основи інформаційно-психологічної безпеки держави

- •4.6.3. Основні напрями діяльності державної системи забезпечення інформаційно-психологічної безпеки

- •5.1. Основні положення державної інформаційної політики

- •5.1.1. Визначення державної інформаційної політики

- •5.1.2. Поняття про програму входження держави в інформаційне суспільство

- •5.2. Основні напрями національної інформаційної політики

- •5.2.1. Основні напрями національної інформаційної політики у сфері суспільних відносин

- •5.2.2. Основні напрями національної інформаційної політики в економічній сфері

- •5.2.3. Основні напрями національної інформаційної політики в організаційній сфері

- •5.3. Державна політика забезпечення інформаційної безпеки

- •5.3.1. Основні поняття політики забезпечення інформаційної безпеки держави

- •5.3.2. Основні загрози інформаційній безпеці держави

- •5.3.3. Організаційний напрям протидії загрозам у сфері інформаційної безпеки

- •5.3.4. Захист прав і свобод людини та громадянина

- •5.3.5. Розвиток матеріально-технічної бази системи інформаційної безпеки особи, держави та суспільства

- •5.3.6. Науково-практична робота щодо забезпечення інформаційної безпеки

- •5.3.7. Вдосконалення нормативно-правової бази забезпечення загальнодержавної системи інформаційної безпеки

- •6.1. Види та властивості інформації як предмета захисту

- •6.1.1. Інформація та дані

- •6.1.2. Форми адекватності інформації

- •6.1.3. Міри інформації

- •6.1.4. Якість інформації

- •6.1.5. Основні властивості інформації як предмета захисту

- •6.2. Інформаційні системи як об'єкти захисту

- •6.2.1. Загальні відомості про інформаційні системи

- •6.2.2. Структура інформаційної системи

- •6.2.3. Класифікація інформаційних систем

- •6.2.4. Основні характеристики інформаційної системи як об'єкта захисту

- •6.3. Інформаційні технології та проблеми їхньої безпеки

- •6.3.1. Визначення інформаційної технології

- •6.3.2. Співвідношення інформаційної технології та інформаційної системи

- •6.3.3. Класифікація та види інформаційних технологій

- •6.3.4. Основні проблеми безпеки інформаційних технологій

- •7.1. Загрози безпеці інформації та інформаційних ресурсів

- •7.1.1. Загальні положення

- •7.1.2. Збитки як категорія класифікації загроз

- •7.1.3. Класифікація загроз безпеці інформації

- •7.1.4. Класифікація джерел загроз

- •7.1.5. Ранжирування джерел загроз

- •7.1.6. Класифікація уразливостей безпеці

- •7.1.7. Ранжирування уразливостей

- •7.1.8. Класифікація актуальних загроз

- •7.2. Основні напрями забезпечення безпеки інформації та інформаційних ресурсів

- •7.2.1. Основні визначення

- •7.2.2. Правовий захист

- •7.2.3. Організаційний захист

- •7.2.4. Інженерно-технічний захист

- •7.3. Архітектура захисту інформації в мережах телекомунікацій

- •7.3.1. Архітектура відкритих систем

- •7.3.2. Загрози в архітектурі відкритих мереж

- •7.3.3. Процедури захисту

- •7.3.4. Сервісні служби захисту

- •7.3.5. Реалізація захисту

- •8.1. Загальні відомості про вимоги та критерії оцінки безпеки інформаційних технологій

- •8.1.1. Основні поняття про стандарти інформаційної безпеки

- •8.1.2. Критерії безпеки комп'ютерних систем

- •8.1.3. Європейські критерії безпеки інформаційних технологій

- •8.1.4. Федеральні критерії безпеки інформаційних технологій

- •8.1.5. Канадські критерії безпеки комп'ютерних систем

- •8.2. Основні положення загальних критеріїв безпеки інформаційних технологій

- •8.2.1. Мета розробки, основні положення та склад "Загальних критеріїв"

- •8.2.2. Потенційні загрози безпеці та типові завдання захисту

- •8.2.3. Політика безпеки

- •8.2.4. Продукт інформаційних технологій

- •8.2.5. Профіль захисту

- •8.2.6. Проект захисту

- •8.3. Функціональні вимоги до засобів захисту

- •8.3.1. Загальна характеристика функціональних вимог безпеки

- •8.3.2. Класи функціональних вимог безпеки

- •8.4. Вимоги гарантій засобів захисту

- •8.4.1. Загальна характеристика вимог гарантій безпеки

- •8.4.2. Класи вимог гарантій безпеки

- •8.4.3. Рівні гарантій безпеки

- •8.5. Шляхи і перспективи застосування "Загальних критеріїв"

- •9.1. Стандарти менеджменту інформаційної безпеки та їх основні положення

- •9.2. Політика інформаційної безпеки організації

- •9.2.1. Визначення політики інформаційної безпеки організації

- •9.2.2. Концепція інформаційної безпеки в організації

- •9.2.3. Аналіз та оцінка ризиків

- •9.3. Основні правила інформаційної безпеки організації

- •9.3.1. Правила побудови системи забезпечення інформаційної безпеки

- •9.3.2. Організація проведення відновлювальних робіт і забезпечення неперервного функціонування об'єктів організації та організації в цілому

- •9.3.3. Правила розмежування доступу користувачів та процесів до ресурсів інформаційної сфери організації

- •9.3.4. Документальне оформлення політики безпеки

- •9.4. Система менеджменту інформаційної безпеки та її оцінка

- •Забезпечення інформаційної безпеки України

- •10.1. Національні інтереси України в інформаційній сфері та шляхи їх забезпечення.

- •10.2. Загрози інформаційній безпеці України

- •10.3. Джерела загроз інформаційній безпеці України

- •10.4. Стан інформаційної безпеки України

- •10.5. Завдання із забезпечення інформаційної безпеки України

- •11.1. Загальні методи забезпечення інформаційної безпеки України

- •11.2. Особливості забезпечення інформаційної безпеки України в різних сферах громадського життя

- •11.2.1. Забезпечення інформаційної безпеки України в сфері економіки

- •11.2.2. Забезпечення інформаційної безпеки України в сфері внутрішньої політики

- •11.2.3. Забезпечення інформаційної безпеки України в сфері зовнішньої політики

- •11.2.4. Забезпечення інформаційної безпеки України у галузі науки та техніки

- •11.2.5. Забезпечення інформаційної безпеки України у сфері духовного життя

- •11.2.6. Забезпечення інформаційної безпеки України у загальнодержавних інформаційних і телекомунікаційних системах

- •11.2.7. Забезпечення інформаційної безпеки України у сфері оборони

- •11.2.8. Забезпечення інформаційної безпеки України у правоохоронній і судовій сферах

- •11.2.9. Забезпечення інформаційної безпеки України в умовах надзвичайних ситуацій

- •11.3. Міжнародне співробітництво України в галузі забезпечення інформаційної безпеки

- •12.1. Основні функції системи забезпечення інформаційної безпеки України

- •12.2. Основні елементи організаційної основи системи забезпечення інформаційної безпеки України

- •12.3. Основні положення політики забезпечення інформаційної безпеки України

- •12.4. Першочергові заходи щодо реалізації політики забезпечення інформаційної безпеки України

- •Словник додаткових термінів і понять

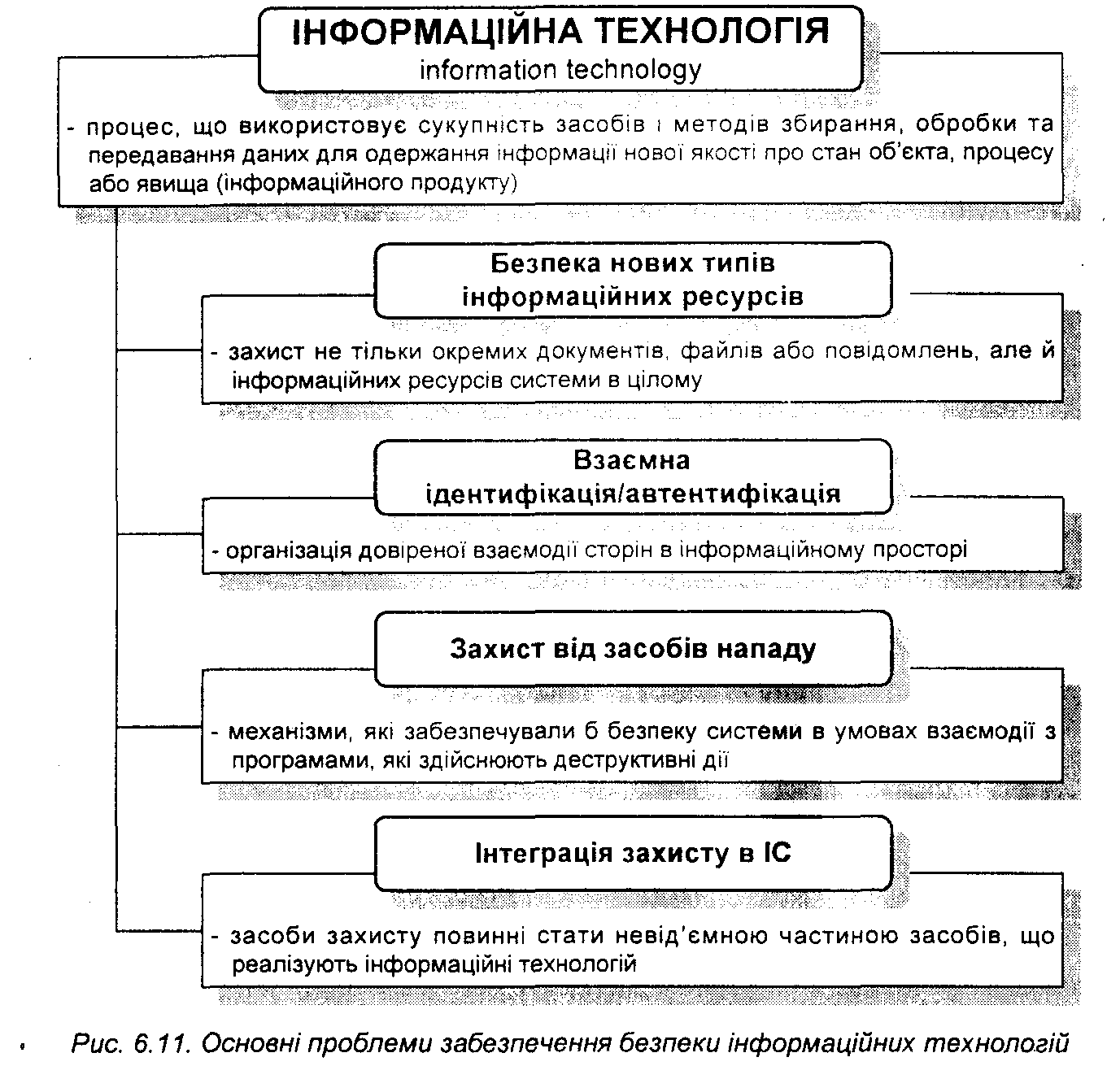

6.3.4. Основні проблеми безпеки інформаційних технологій

Проблеми безпеки інформаційних технологій виникли на перетині двох передових у плані використання технічних досягнень напрямів: безпеки технологій та інформатизації. В умовах, коли об'єкт захисту являє собою інформаційну систему, або коли засоби нападу мають форму інформаційних впливів, необхідно застосовувати цілком нові технології та методи захисту. Можна підійти до систематизації ситуації із забезпеченням безпеки інформаційних технологій наступним чином (рис. 6.11) [33].

Насамперед слід відзначити, що сучасні комп'ютери набули великої обчислювальної потужності, але разом з тим стали набагато простішими в експлуатації. Це означає, що користуватися ними стало набагато легше, завдяки чому все більша кількість нових, як правило, некваліфікованих людей одержали доступ до комп'ютерів, що призводить до зниження середньої кваліфікації користувачів.

Ця тенденція суттєво полегшує завдання порушникам, оскільки в результаті "персоналізації" засобів обчислювальної техніки більшість користувачів мають особисті комп'ютери та здійснюють їхнє адміністрування самостійно. Більшість з них не можуть постійно підтримувати безпеку цих систем на належному рівні з причини відсутності відповідних знань, навичок, а також часу и засобів.

Широке розповсюдження мережних технологій об'єднало окремі машини в локальні мережі, які спільно використовують загальні ресурси, а застосування технологій "клієнт-сервер" та кластеризації перетворило такі мережі в розподілені обчислювальні середовища.

Безпека мережі визначається захищеністю всіх комп'ютерів та мережного обладнання, що входить до її складу, і зловмисникові достатньо порушити роботу тільки одного компонента, щоб скомпрометувати всю мережу.

Сучасні телекомунікаційні технологій об'єднали локальні комп'ютерні мережі в глобальне інформаційне середовище. Це призвело до появи такого унікального явища як Internet. Саме розвиток Internet викликав хвилю інтересу до проблеми інформаційної безпеки та поставив питання про обов'язкову наявність засобів захисту систем та мереж, які приєднуються до Internet, незалежно до характеру інформації, яка в них оброблюється. Справа в тому, що Internet забезпечує широкі можливості зловмисникам для здійснення порушень безпеки в глобальному масштабі. Якщо комп'ютер, який є об'єктом впливу (атаки), приєднаний до Internet, то для атакуючого не має значення де він знаходиться — у сусідній кімнаті чи на іншому континенті.

Інша проблема безпеки інформаційних технологій викликана бурхливим розвитком програмного забезпечення. Практика показує, більшість розповсюджених сучасних програмних засобів (в першу чергу, операційних систем) не відповідає навіть мінімальним вимогам безпеки, хоча їхні розробники останнім часом здійснюють певні зусилля у цьому напрямку.

У першу чергу це проявляється у наявності вад у роботі засобів захисту та наявності великої кількості різноманітних "недокументованих" можливостей. Після їхнього виявлення багато вад ліквідуються за допомогою оновлення версій та додаткових засобів, проте та сталість, з якою виявляються все нові та нові вади, не може не викликати побоювань. На теперішній час можна стверджувати, що більшість систем надають зловмисникам широкі можливості для здійснення порушень.

Розвиток гнучких та мобільних технологій обробки інформації призвів до того, що практично зникає грань між даними, які обробляються, та програмами, за якими вони обробляються, за рахунок широкого розповсюдження віртуальних машин та інтерпретаторів.

Тепер будь-яка розвинена прикладна програма від текстового процесора до браузера Internet не просто обробляє дані, а інтерпретує інтегровані в них інструкції спеціальних мов програмування, тобто, по суті, є окремою машиною з традиційною фон-нейманівською архітектурою, для якої можна створювати засоби нападу, віруси і т. ін. Це збільшує можливості зловмисників із створення засобів впровадження у чужі системи та ускладнює завдання захисту подібних систем, оскільки наявність таких "вкладених" систем потребує і реалізації захисту для кожного рівня.

Невідповідність бурхливого розвитку засобів обробки інформації повільному відпрацюванню теорії інформаційної безпеки привели до появи суттєвого розриву між теоретичними моделями безпеки, які оперують абстрактними поняттями типу об'єкт, суб'єкт і т. ін., та реальними категоріями сучасних інформаційних технологій. Крім того, багато засобів захисту (наприклад, засоби боротьби з комп'ютерними вірусами та системи захисту корпоративних мереж firewall) на даний час взагалі не мають чіткої системної наукової бази.

Таке положення є наслідком відсутності загальної теорії захисту інформації, комплексних моделей безпеки обробки інформація, які б описували механізми дій зловмисників в реальних системах, а також відсутність засобів, які дозволяли б ефективно моделювати адекватність тих чи інших рішень в галузі безпеки. Наслідком цього є те, що практично всі системи захисту засновані на "латанні дір", виявлених у процесі експлуатації, що визначає їхнє відставання від загроз, які динамічно розвиваються.

На практиці, відсутність системної та наукової бази інформаційної безпеки проявляється вже в тому, що нема навіть загальноприйнятої термінології, яка б адекватно сприймалася всіма спеціалістами в галузі безпеки. Тому часто теорія і практика діють у різних площинах.

Необхідність створення глобального інформаційного простору та забезпечення безпеки процесів у ньому викликала необхідність розробки міжнародних стандартів, відповідно до яких можна забезпечити необхідний рівень гарантії забезпечення захисту. В сучасних умовах надзвичайно важливими є стандартизація не тільки вимог безпеки, а також методів підтвердження адекватності реалізованих засобів захисту та коректності самої реалізації.

Існуючі національні стандарти робили спроби вирішити цю проблему, проте ці документи не можуть претендувати на те, щоб закласти фундамент безпечних інформаційних технологій. Діючі документи є лише скромним наслідуванням колишніх зарубіжних стандартів. В умовах обвальної інформатизації найважливіших сфер вітчизняної економіки та державного апарату країни вкрай необхідні нові рішення у цій галузі.

Внаслідок сукупної дії всіх перерахованих факторів, що визначають проблеми безпеки інформаційних систем, призначених для обробки особливо важливої інформації, визначений цілий ряд завдань, які потребують негайного та ефективного вирішення.

■ Забезпечення безпеки нових типів інформаційних ресурсів. Оскільки комп'ютерні системи тепер безпосередньо інтегровані в інформаційні структури сучасного суспільства, засоби захисту повинні враховувати сучасні форми подання інформації (гіпертекст, мультимедіа і т. ін.). Це означає, що системи захисту повинні забезпечувати безпеку на рівні інформаційних ресурсів, а не окремих документів, файлів або повідомлень.

Організація довіреної взаємодії сторін (взаємної ідентифікації автентифікації) в інформаційному просторі. Розвиток мереж та Internet вимагає необхідності здійснення ефективного захисту при віддаленому доступі до інформації, а також взаємодії користувачів через загальнодоступні мережі. Причому необхідно виконати це завдання в глобальному масштабі, незважаючи на те, що учасники цієї взаємодії можуть знаходитися в різних частинах планети, функціонувати на різних платформах і в різних операційних системах.

Захист від автоматичних засобів нападу. Досвід експлуатації існуючих систем показав, що сьогодні від захисту вимагаються нові функції, а саме, механізми, які забезпечували б безпеку системи в умовах можливої взаємодії з нею, або появи всередині неї програм, які здійснюють деструктивні дії: комп'ютерних вірусів, автоматизованих засобів зламу, агресивних агентів.

■ Інтеграція захисту інформації в процесі автоматизації її обробки як обов'язкового елементу. Для того, щоб бути затребуваними сучасним ринком інформаційних систем засоби захисту не повинні вступати в конфлікт з існуючими програмами та з традиційними інформаційними технологіями обробки інформації, а, навпроти, повинні стати невід'ємною частиною цих засобів і технологій.

Якщо ці завдання не будуть вирішені, то подальше розповсюдження інформаційних технологій у сфері систем, які обробляють важливу інформацію, дуже скоро стане під загрозою. Держава, яка починає інформатизацію практично з "нуля", є полігоном для застосування останніх досягнень інформаційних технологій, тому для неї вирішення завдання створення захищених інформаційних систем є надзвичайно актуальним.

Розділ 7

ОСНОВИ БЕЗПЕКИ ІНФОРМАЦІЙНИХ РЕСУРСІВ