- •Вопрос1. Проблемы и направления обеспечения безопасности

- •Вопрос 2. Лицензирование импорта шифровальных средств в рф

- •Билет2 Вопрос1. Принципы создания и работы системы защиты

- •Вопрос 2. Конституция рф (ст.2,58,15,17,29,45).

- •Cтатья 17

- •Статья 29

- •Статья 45

- •Вопрос1. Защита информации от утечки по техническим каналам (классификация, излучения, наводка, электроакустика, микрофоны, фото). Классификация каналов утечки информации

- •Вопрос 2. Гражданский Кодекс рф(ст.1,2,128,129,132,209). Статья 1. Основные начала гражданского законодательства

- •Статья 2 Отношения, регулируемые гражданским законодательством

- •Статья 128 Виды объектов гражданских прав

- •Статья 129. Оборотоспособность объектов гражданских прав

- •Статья 132 Предприятие

- •Статья 209. Содержание права собственности

- •Вопрос 1. Меры и средства защиты информации(организационно-технические меры и технические средства).

- •1. Акустический канал утечки информации (передача информации через звуковые волны)

- •2. Меры и средства защиты информации от технических средств ее съема

- •3. Приборы обнаружения технических средств промышленного шпионажа

- •4. Защита компьютерной информации

- •Вопрос 2. Проблемы подготовки специалистов по информационной безопасности

- •Билет № 5.

- •1. Криптографическая защита информации (основные понятия).

- •Вопрос 2. 3акон рф "о частной детективной и охранной деятельности в рф". Статья 1. Частная детективная и охранная деятельность

- •Статья 2. Правовая основа частной детективной и охранной деятельности

- •Статья 3. Виды частной детективной и охранной деятельности

- •Вопрос 1. Защита информации от нсд в эвм(виды доступа, типы угроз, системы архивирования и дублирования)

- •Вопрос 2. Федеральный закон "Об информации, информатизации и защите информации" (гл.З). Глава 3. Пользование информационными ресурсами

- •Билет № 7.

- •Вопрос 1. Организационно-правовое обеспечение информационной безопасности(схема, система лицензирования, сертификация, страхование).

- •Вопрос 2. Шифры замены

- •Билет №8.

- •Вопрос 1. Государственная политика обеспечения информационной безопасности(принципы, основные отличия информационного права).

- •Вопрос 2. Лицензирование деятельности в области шифрования информации.

- •Билет№9

- •Вопрос 1. Стандарты des

- •Вопрос 2. Классификация защищаемой информации.

- •Билет №10. Вопрос1. Стандарты шифрования гост 8147-89.

- •Вопрос 2. Классификация угроз безопасности информации

- •Билет №11.

- •Вопрос 1. Информационная безопасность в современных системах управления базами данных(дискреционная и мандатная защита).

- •Вопрос 2. Федеральный закон "Об информации, информатизации и защите информации"(гл.4).

- •Глава 4. Информатизация, информационные системы, технологии и средства их обеспечения

- •Билет №12.

- •Вопрос 1. Raid - массивы, их надежность и производительность.

- •Уровни raid

- •Вопрос 2. Закон рф "о государственной тайне".

- •Билет №13.

- •Вопрос1. Криптографические системы с открытым ключом.

- •Вопрос 2. Федеральный закон "о информации, информатизации и защите информации"(гл.5).

- •Глава 5. Защита информации и прав субъектов в области информационных процессов и информатизации Статья 20. Цели защиты

- •Статья 21. Защита информации

- •Статья 22. Права и обязанности субъектов в области защиты информации

- •Статья 23. Защита прав субъектов в сфере информационных процессов и информатизации

- •Статья 24. Защита права на доступ к информации

- •Статья 25. Вступление в силу настоящего Федерального закона

- •Билет №14.

- •Вопрос1. Биометрические пароли (7 видов - настоящих и 8 видов -завтрашнего дня).

- •Идентификация по отпечаткам пальцев

- •Системы идентификации по радужной оболочке глаза

- •Системы распознавания речи

- •Вопрос 2. Шифры Вернама и блочные шифры.

- •Билет № 15.

- •Вопрос 1. Требования к носителям ключевой информации.

- •Вопрос 2. Коммерческая тайна.

- •Билет № 16.

- •1. Состояние проблемы обеспечения безопасности( угрозы: экономической, физической, информационной и материальной безопасности).

- •Вопрос 2. Страхование информационных систем.

- •Билет №17.

- •Вопрос 1. Принципы создания и работы системы защиты (качественные характеристики организационные принципы, принципы реализации системы защиты, практические рекомендации).

- •Вопрос 2. Перечень сведений, отнесенных к государственной тайне.

- •Билет №18.

- •Вопрос 1. Создание концепции защиты (основные положения, оценка угроз безопасности, подход к созданию концепции защиты).

- •Вопрос 2. Режимные требования при работе с информацией, содержащей государственную или коммерческую тайну. Работа с конфиденциальной информацией.

- •Билет №19.

- •Вопрос 1. Функции, задачи и особенности деятельности службы безопасности. (Структура сб, правовые основы деятельности сб, права, обязанности и ответственность сотрудников сб).

- •Вопрос 2. Список основных сведений, составляющих коммерческую тайну предприятия.

- •Билет №20.

- •Вопрос 2. Группа режима (структура отдела режима, правила внутреннего трудового распорядка, работа с кадрами).

- •Билет №21.

- •Вопрос 1.

- •Вопрос 2. Технические средства охранной и пожарной сигнализации( извещатели опс).

- •Билет №22.

- •Вопрос 2. Защита информации от утечки по техническим каналам(схема - классификации технических каналов утечки информации)

- •Билет №23.

- •Вопрос 1. Теоретические основы защиты информации от утечки по техническим каналам(общая постановка проблемы, математическая модель защиты информации).

- •Вопрос 2. Защита от терроризма. Классификация антитеррористических средств.

- •Билет №24.

- •Вопрос 2.

- •Билет №25.

- •Вопрос 2. Основные требования пожарной безопасности(содержание территории, зданий, помещений, сооружений, электроустановок, вентиляционных систем, автотранспортных цехов).

- •Билет № 26.

- •Вопрос 1. Системы контроля доступа( основные принципы построения, принципы идентификации, исполнительные механизмы, автотранспорт, типовые функции системы доступа).

- •Вопрос 2. Требования пожарной безопасности при использовании средств вычислительной техники(экранируемые помещения, статическое электричество). Основная документация по пожарной безопасности.

Статья 29

Каждому гарантируется свобода мысли и слова.

Не допускаются пропаганда или агитация, возбуждающие социальную, расовую, национальную или религиозную ненависть и вражду. Запрещается пропаганда социального, расового, национального, религиозного или языкового превосходства.

Никто не может быть принужден к выражению своих мнений и убеждений или отказу от них.

Каждый имеет право свободно искать, получать, передавать, производить и распространять информацию любым законным способом. Перечень сведений, составляющих государственную тайну, определяется федеральным законом.

Гарантируется свобода массовой информации. Цензура запрещается.

Статья 45

1. Государственная защита прав и свобод человека и гражданина в Российской Федерации гарантируется. 2. Каждый вправе защищать свои права и свободы всеми способами, не запрещенными законом.

Билет3

Вопрос1. Защита информации от утечки по техническим каналам (классификация, излучения, наводка, электроакустика, микрофоны, фото). Классификация каналов утечки информации

Под техническим каналом утечки информации (ТКУИ) понимают совокупность объекта разведки, технического средства разведки (TCP), с помощью которого добывается информация об этом объекте, и физической среды, в которой распространяется информационный сигнал. По сути, под ТКУИ понимают способ получения с помощью TCP разведывательной информации об объекте. Причем под разведывательной информацией обычно понимаются сведения или совокупность данных об объектах разведки независимо от формы их представления.

Технические каналы утечки информации:

На базе средств пассивного перехвата

За счет инф. побочных излучений и наводок

За счет электроакустических преобразований

С исп. специальных и узконаправленных микрофонов

С исп. аппаратуры фотография

За счет прямой регистрации инф. сигналов

На базе средств активного перехвата

С исп. технических закладных устройств

С использованием лазерных подслушивающих устройств

За счет прямой регистрации информационных сигналов с последующей передачей по радиоканалу

За счет подачи низко- и высокочастотных сигналов на технические средства

На этих формулах базируется вся аппаратура

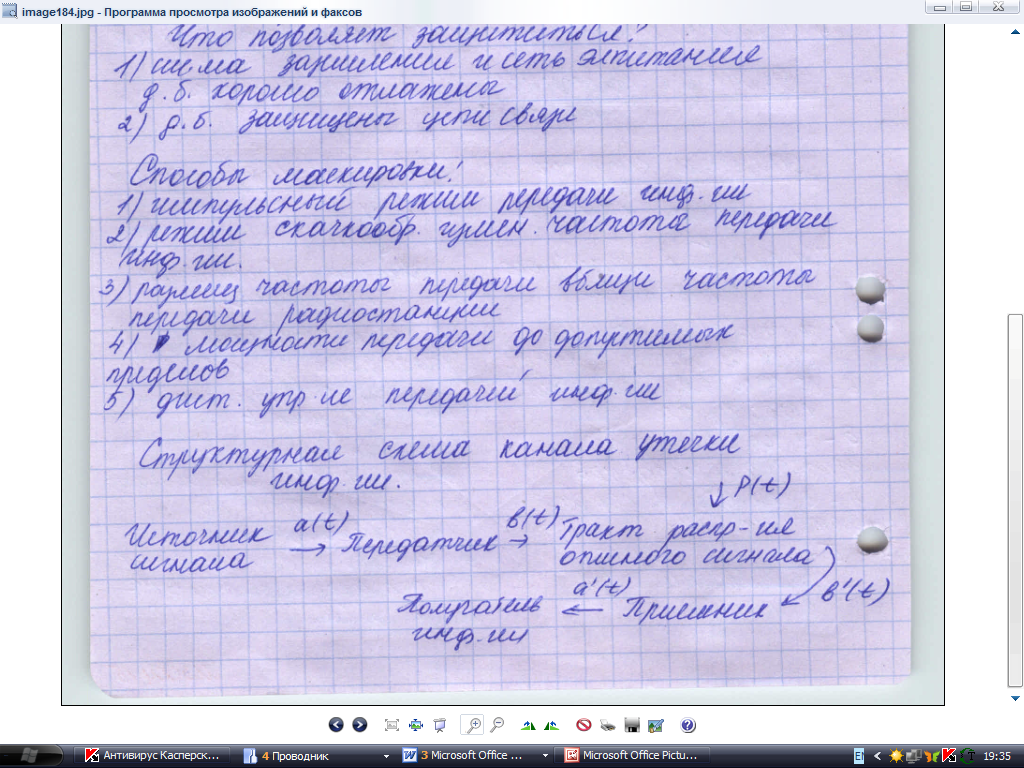

Что позволяет защититься?

Система заземления и сеть электропитания должны быть хорошо отлажены

Должны быть защищены цепи связи

Способы маскировки:

Импульсный режим передачи информации

Режим скачкообразного изменения частоты передачи информации

Размещение частоты передачи вблизи частоты передачи радиостанции

Уменьшение мощности передачи информации до допустимых пределов

Дистанционное управление передачей информации

Каналы утечки информации по физическим принципам можно классифицировать на следующие группы:

акустические (включая и акустопреобразовательные);

визуально-оптические (наблюдение, фотографирование);

электромагнитные (в том числе магнитные и электрические);

материально-вещественные (бумага, фото, магнитные носители, отходы и т.п.).

Физические процессы, происходящие в технических средствах при их функционировании, создают в окружающем пространстве побочные излучения, которые в той или иной степени связаны с обрабатываемой информацией.

Физические явления, лежащие в основе появления этих излучений, имеют различный характер, но тем не менее они могут рассматриваться как непреднамеренная передача конфиденциальной информации по некоторой "побочной системе связи", образованной источником опасного излучения, средой и, возможно, приемной стороной (злоумышленником). При этом в отличие от традиционных систем связи, в которых передающая и приемная стороны преследуют одну цель - передать и принять информацию с наибольшей достоверностью, в случае побочной системы связи, "передающая сторона" заинтересована в максимально возможном ухудшении (ослаблении, ликвидации) передачи информации.

Побочную систему связи принято называть техническим каналом утечки информации.

Примером конкретной реализации преобразователей является звукоусилительная система, в которой микрофон (входной преобразователь) превращает звук (воздействующую физическую величину) в электрический сигнал. Последний передается и усиливается усилителем низкой (звуковой) частоты (преобразователь по мощности), а затем поступает на громкоговоритель (выходной преобразователь), воспроизводящий звук существенно более громкий, нежели тот, который воспринимается микрофоном.

Каждый преобразователь действует на определенных физических принципах и образует присущий этим принципам побочный канал передачи информации - канал утечки.

Функции приборов и устройств электросвязи можно разделить на два основных вида: обработку электрических сигналов и преобразование какого-либо внешнего физического воздействия в электрические сигналы. Во втором случае основную роль выполняют датчики и преобразователи.

Многообразные эффекты внешнего мира не ограничиваются в своих проявлениях лишь электрическими сигналами. Многочисленны различные физические явления (например звук, свет, давление и т.д.), их можно насчитать десятки. Для преобразования информации о физических явлениях в форму электрического сигнала в электронных системах используются чувствительные устройства - датчики. Датчики являются началом любой электронной системы. Датчики - это источники электрического сигнала.

Существуют два вида датчиков:

специально разработанные для целей создания необходимого электрического сигнала;

случайные, являющиеся результатом несовершенства схемы или устройства.

По форме преобразования датчики могут быть разделены на датчики - преобразователи сигнала и датчики - преобразователи энергии. Например, если рассматриваются фотодатчики, то фотодиод преобразует энергию света в электрический сигнал, тогда как солнечный элемент преобразует энергию света в электроэнергию.

Помимо преобразователей источниками каналов утечки информации могут быть различного рода излучатели электромагнитных колебаний, а также паразитные связи и наводки по электрическим и электромагнитным полям.

Таким образом, основными источниками образования технических каналов утечки любой, в том числе конфиденциальной, информации являются:

преобразователи физических величин;

излучатели электромагнитных колебаний;

паразитные связи и наводки на провода и элементы электронных устройств.

Каждую из этих групп в свою очередь можно декомпозировать по принципам преобразования или иным параметрам. Так преобразователи могут быть классифицированы по принципам на индуктивные, емкостные, пьезоэлектрические и оптические. При этом по виду преобразования они могут быть и акустическими и электромагнитными.

Излучатели электромагнитных колебаний декомпозируются по диапазону частот на низкочастотные, высокочастотные и оптические.

Паразитные связи и наводки проявляются в виде обратной связи (наиболее характерна положительная обратная связь), утечки по цепям питания и заземления.

Защита информации, обрабатываемой техническими средствами, осуществляется с применением пассивных и активных методов и средств.

Пассивные методы защиты информации направлены на:

ослабление побочных электромагнитных излучений (информационных сигналов) ТСПИ на границе контролируемой зоны до величин, обеспечивающих невозможность их выделения средством разведки на фоне естественных шумов;

ослабление наводок побочных электромагнитных излучений (информационных сигналов) ТСПИ в посторонних проводниках и соединительных линиях ВТСС, выходящих за пределы контролируемой зоны, до величин, обеспечивающих невозможность их выделения средством разведки на фоне естественных шумов;

исключение (ослабление) просачивания информационных сигналов ТСПИ в цепи электропитания, выходящие за пределы контролируемой зоны, до величин, обеспечивающих невозможность их выделения средством разведки на фоне естественных шумов.

Активные методы защиты информации направлены на:

создание маскирующих пространственных электромагнитных помех с целью уменьшения отношения сигнал/шум на границе контролируемой зоны до величин, обеспечивающих невозможность выделения средством разведки информационного сигнала ТСПИ;

создание маскирующих электромагнитных помех в посторонних проводниках и соединительных линиях ВТСС с целью уменьшения отношения сигнал/шум на границе контролируемой зоны до величин, обеспечивающих невозможность выделения средством разведки информационного cm-нала ТСПИ.

Ослабление побочных электромагнитных излучений ТСПИ и их наводок в посторонних проводниках осуществляется путем экранирования и заземления ТСПИ и их соединительных линий.

Исключение (ослабление) просачивания информационных сигналов ТСПИ в цепи электропитания достигается путем фильтрации информационных сигналов.

Для создания маскирующих электромагнитных помех используются системы пространственного и линейного зашумления.