- •Вопрос1. Проблемы и направления обеспечения безопасности

- •Вопрос 2. Лицензирование импорта шифровальных средств в рф

- •Билет2 Вопрос1. Принципы создания и работы системы защиты

- •Вопрос 2. Конституция рф (ст.2,58,15,17,29,45).

- •Cтатья 17

- •Статья 29

- •Статья 45

- •Вопрос1. Защита информации от утечки по техническим каналам (классификация, излучения, наводка, электроакустика, микрофоны, фото). Классификация каналов утечки информации

- •Вопрос 2. Гражданский Кодекс рф(ст.1,2,128,129,132,209). Статья 1. Основные начала гражданского законодательства

- •Статья 2 Отношения, регулируемые гражданским законодательством

- •Статья 128 Виды объектов гражданских прав

- •Статья 129. Оборотоспособность объектов гражданских прав

- •Статья 132 Предприятие

- •Статья 209. Содержание права собственности

- •Вопрос 1. Меры и средства защиты информации(организационно-технические меры и технические средства).

- •1. Акустический канал утечки информации (передача информации через звуковые волны)

- •2. Меры и средства защиты информации от технических средств ее съема

- •3. Приборы обнаружения технических средств промышленного шпионажа

- •4. Защита компьютерной информации

- •Вопрос 2. Проблемы подготовки специалистов по информационной безопасности

- •Билет № 5.

- •1. Криптографическая защита информации (основные понятия).

- •Вопрос 2. 3акон рф "о частной детективной и охранной деятельности в рф". Статья 1. Частная детективная и охранная деятельность

- •Статья 2. Правовая основа частной детективной и охранной деятельности

- •Статья 3. Виды частной детективной и охранной деятельности

- •Вопрос 1. Защита информации от нсд в эвм(виды доступа, типы угроз, системы архивирования и дублирования)

- •Вопрос 2. Федеральный закон "Об информации, информатизации и защите информации" (гл.З). Глава 3. Пользование информационными ресурсами

- •Билет № 7.

- •Вопрос 1. Организационно-правовое обеспечение информационной безопасности(схема, система лицензирования, сертификация, страхование).

- •Вопрос 2. Шифры замены

- •Билет №8.

- •Вопрос 1. Государственная политика обеспечения информационной безопасности(принципы, основные отличия информационного права).

- •Вопрос 2. Лицензирование деятельности в области шифрования информации.

- •Билет№9

- •Вопрос 1. Стандарты des

- •Вопрос 2. Классификация защищаемой информации.

- •Билет №10. Вопрос1. Стандарты шифрования гост 8147-89.

- •Вопрос 2. Классификация угроз безопасности информации

- •Билет №11.

- •Вопрос 1. Информационная безопасность в современных системах управления базами данных(дискреционная и мандатная защита).

- •Вопрос 2. Федеральный закон "Об информации, информатизации и защите информации"(гл.4).

- •Глава 4. Информатизация, информационные системы, технологии и средства их обеспечения

- •Билет №12.

- •Вопрос 1. Raid - массивы, их надежность и производительность.

- •Уровни raid

- •Вопрос 2. Закон рф "о государственной тайне".

- •Билет №13.

- •Вопрос1. Криптографические системы с открытым ключом.

- •Вопрос 2. Федеральный закон "о информации, информатизации и защите информации"(гл.5).

- •Глава 5. Защита информации и прав субъектов в области информационных процессов и информатизации Статья 20. Цели защиты

- •Статья 21. Защита информации

- •Статья 22. Права и обязанности субъектов в области защиты информации

- •Статья 23. Защита прав субъектов в сфере информационных процессов и информатизации

- •Статья 24. Защита права на доступ к информации

- •Статья 25. Вступление в силу настоящего Федерального закона

- •Билет №14.

- •Вопрос1. Биометрические пароли (7 видов - настоящих и 8 видов -завтрашнего дня).

- •Идентификация по отпечаткам пальцев

- •Системы идентификации по радужной оболочке глаза

- •Системы распознавания речи

- •Вопрос 2. Шифры Вернама и блочные шифры.

- •Билет № 15.

- •Вопрос 1. Требования к носителям ключевой информации.

- •Вопрос 2. Коммерческая тайна.

- •Билет № 16.

- •1. Состояние проблемы обеспечения безопасности( угрозы: экономической, физической, информационной и материальной безопасности).

- •Вопрос 2. Страхование информационных систем.

- •Билет №17.

- •Вопрос 1. Принципы создания и работы системы защиты (качественные характеристики организационные принципы, принципы реализации системы защиты, практические рекомендации).

- •Вопрос 2. Перечень сведений, отнесенных к государственной тайне.

- •Билет №18.

- •Вопрос 1. Создание концепции защиты (основные положения, оценка угроз безопасности, подход к созданию концепции защиты).

- •Вопрос 2. Режимные требования при работе с информацией, содержащей государственную или коммерческую тайну. Работа с конфиденциальной информацией.

- •Билет №19.

- •Вопрос 1. Функции, задачи и особенности деятельности службы безопасности. (Структура сб, правовые основы деятельности сб, права, обязанности и ответственность сотрудников сб).

- •Вопрос 2. Список основных сведений, составляющих коммерческую тайну предприятия.

- •Билет №20.

- •Вопрос 2. Группа режима (структура отдела режима, правила внутреннего трудового распорядка, работа с кадрами).

- •Билет №21.

- •Вопрос 1.

- •Вопрос 2. Технические средства охранной и пожарной сигнализации( извещатели опс).

- •Билет №22.

- •Вопрос 2. Защита информации от утечки по техническим каналам(схема - классификации технических каналов утечки информации)

- •Билет №23.

- •Вопрос 1. Теоретические основы защиты информации от утечки по техническим каналам(общая постановка проблемы, математическая модель защиты информации).

- •Вопрос 2. Защита от терроризма. Классификация антитеррористических средств.

- •Билет №24.

- •Вопрос 2.

- •Билет №25.

- •Вопрос 2. Основные требования пожарной безопасности(содержание территории, зданий, помещений, сооружений, электроустановок, вентиляционных систем, автотранспортных цехов).

- •Билет № 26.

- •Вопрос 1. Системы контроля доступа( основные принципы построения, принципы идентификации, исполнительные механизмы, автотранспорт, типовые функции системы доступа).

- •Вопрос 2. Требования пожарной безопасности при использовании средств вычислительной техники(экранируемые помещения, статическое электричество). Основная документация по пожарной безопасности.

Вопрос 2. Классификация угроз безопасности информации

хищение (копирование) информации - совершенные с корыстной целью противоправные безвозмездное изъятие и (или) обращение чужого имущества в пользу виновного или других лиц, причинившее ущерб собственнику или владельцу имущества;

уничтожение информации - нешнее воздействие на имущество, в результате которого оно прекращает свое физическое существование либо приводятся в полную непригодность для использования по целевому назначению. Уничтоженное имущество не может быть восстановлено путем ремонта или реставрации и полностью выводится из хозяйственного оборота;

модификация (искажение) информации - внесение любых изменений, кроме связанных с адаптацией программы для ЭВМ или баз данных;

нарушение доступности (блокирование) информации - искусственное затруднение доступа пользователей к информации, не связанное с ее уничтожением;

обман (отрицание подлинности, навязывание ложной информации) - умышленное искажение или сокрытие истины с целью ввести в заблуждение лицо, в ведении которого находится имущество и таким образом добиться от него добровольной передачи имущества, а также сообщение с этой целью заведомо ложных сведений;

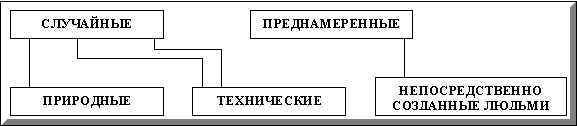

Классификация источников угроз

Носителями угроз безопасности информации являются источники угроз. В качестве источников угроз могут выступать как субъекты (личность) так и объективные проявления. Причем, источники угроз могут находиться как внутри защищаемой организации - внутренние источники, так и вне ее - внешние источники. Деление источников на субъективные и объективные оправдано исходя из предыдущих рассуждений по поводу вины или риска ущерба информации. А деление на внутренние и внешние источники оправдано потому, что для одной и той же угрозы методы парирования для внешних и внутренних источников могу быть разными.

Все источники угроз безопасности информации можно разделить на три основные группы:

Обусловленные действиями субъекта (антропогенные источники угроз).

Обусловленные техническими средствами (техногенные источники угрозы).

Обусловленные стихийными источниками.

Билет №11.

Вопрос 1. Информационная безопасность в современных системах управления базами данных(дискреционная и мандатная защита).

Дискреционная защита

Дискреционное управление доступам (discretionary access control) — разграничение доступа между поименованными субъектами и поименованными объектами. Субъект с определенным правом доступа может передать это право любому другому субъекту.

Дискреционная защита является многоуровневой логической защитой.

Логическая защита в СУБД представляет собой набор привилегий или ролей по отношению к защищаемому объекту. К логической защите можно отнести и владение таблицей (представлением). Владелец таблицы может изменять (расширять, отнимать, ограничивать доступ) набор привилегий (логическую защиту) . Данные о логической защите находятся в системных таблицах базы данных и отделены от защищаемых объектов (от таблиц или представлений).

Информация о зарегистрированных пользователях базы данных хранится в ее системном каталоге. Современные СУБД не имеют общего синтаксиса SQL-предложения соединения с базой данных, так как их собственный синтаксис сложился раньше, чем стандарт ISO.

Соединение с системой не идентифицированных пользователей и пользователей, подлинность идентификации которых при аутентификации не подтвердилась, исключается. В процессе сеанса работы пользователя (от удачного прохождения идентификации и аутентификации до отсоединения от системы) все его действия непосредственно связываются с результатом идентификации. Отсоединение пользователя может быть как нормальным, так и насильственным (исходящим от пользователя-администратора, например в случае удаления пользователя или при аварийном обрыве канала связи клиента и сервера). Во втором случае пользователь будет проинформирован об этом, и все его действия аннулируются до последней фиксации изменений, произведенных им в таблицах базы данных. В любом случае на время сеанса работы идентифицированный пользователь будет субъектом доступа для средств защиты информации от несанкционированного доступа (далее — СЗИ НСД) СУБД.

Однако дискреционная защита является довольно слабой, так как доступ ограничивается только к именованным объектам, а не собственно к хранящимся данным. В случае реализации информационной системы с использованием реляционной СУБД объектом будет, например, именованное отношение (то есть таблица), а субъектом — зарегистрированный пользователь. В этом случае нельзя в полном объеме ограничить доступ только к части информации, хранящейся в таблице. Частично проблему ограничения доступа к информации решают представления и использование хранимых процедур, которые реализуют тот или иной набор бизнес-действий.

Мандатная защита

Средства мандатной защиты предоставляются специальными (trusted) версиями СУБД.

Мандатное управление доступом (mandatory access control) — это разграничение доступа субъектов к объектам данных, основанное на характеризуемой меткой конфиденциальности информации, которая содержится в объектах, и на официальном разрешении (допуске) субъектов обращаться к информации такого уровня конфиденциальности.

Для чего же нужна мандатная защита? Средства произвольного управления доступом характерны для уровня безопасности C. Как правило, их, в принципе, вполне достаточно для подавляющего большинства коммерческих приложений. Тем не менее они не решают одной весьма важной задачи — задачи слежения за передачей информации. Средства произвольного управления доступом не могут помешать авторизованному пользователю законным образом получить секретную информацию и затем сделать ее доступной для других, неавторизованных, пользователей. Нетрудно понять, почему это так. При произвольном управлении доступом привилегии существуют отдельно от данных (в случае реляционных СУБД — отдельно от строк реляционных таблиц), в результате чего данные оказываются «обезличенными» и ничто не мешает передать их кому угодно даже средствами самой СУБД; для этого нужно лишь получить доступ к таблице или представлению.

Физическая защита СУБД главным образом характеризует данные (их принадлежность, важность, представительность и пр.). Это в основном метки безопасности, описывающие группу принадлежности и уровни конфиденциальности и ценности данных объекта (таблицы, столбца, строки или поля). Метки безопасности (физическая защита) неизменны на всем протяжении существования объекта защиты (они уничтожаются только вместе с ним) и территориально (на диске) располагаются вместе с защищаемыми данными, а не в системном каталоге, как это происходит при логической защите.

СУБД не дает проигнорировать метки конфиденциальности при получении доступа к информации. Такие реализации СУБД, как правило, представляют собой комплекс средств как на машине-сервере, так и на машине-клиенте, при этом возможно использование специальной защищенной версии операционной системы. Кроме разграничения доступа к информации посредством меток конфиденциальности, защищенные СУБД предоставляют средства слежения за доступом субъектов к объектам защиты (аудит).

Использование СУБД с возможностями мандатной защиты позволяет разграничить доступ собственно к данным, хранящимся в информационной системе, от доступа к именованным объектам данных. Единицей защиты в этом случае будет являться, в частности, запись о договоре N, а не таблица или представление, содержащее информацию об этом договоре. Пользователь, который будет пытаться получить доступ к договору, уже никак не сможет обойти метку конфиденциальности. Существуют реализации, позволяющие разграничивать доступ вплоть до конкретного значения конкретного атрибута в конкретной строке конкретной таблицы. Дело не ограничивается одним значением метки конфиденциальности — обычно сама метка представляет собой набор значений, отражающих, например, уровень защищенности устройства, на котором хранится таблица, уровень защищенности самой таблицы, уровень защищенности атрибута и уровень защищенности конкретного кортежа.

Кроме того, защищенные СУБД позволяют разграничить доступ к информационной системе с тех или иных рабочих станций для тех или иных зарегистрированных пользователей, определить режимы работы, наложить ограничения по времени работы тех или иных пользователей с тех или иных рабочих станций. В случае реализации данных опций на прикладном уровне задача, как правило, сводится к созданию сервера приложений, который занимается отслеживанием, «кто и откуда пришел». Отдельный комплекс серверных приложений (обычно — хранимых процедур, если в СУБД отсутствует мандатная защита) обеспечивает аудит.

Конфигурация, к которой имеет доступ хотя бы один программист, не может считаться безопасной. Поэтому обеспечение информационной безопасности баз данных — дело весьма сложное, и во многом вследствие самой природы реляционных СУБД.