- •Безопасность Введение

- •Угрозы безопасности Типы угроз безопасности

- •Просмотр InPrivate

- •Атаки tcp/ip

- •Доступ к данным и оборудованию

- •Социотехника

- •Стирание данных, уничтожение и переработка жесткого диска

- •Процедуры безопасности Политики безопасности

- •Требования политики безопасности

- •Имена пользователей и пароли

- •Требования к паролям

- •Разрешения для папок и файлов

- •Процедуры безопасности Защита данных

- •Биометрика и смарт-карты

- •Резервное копирование данны

- •Шифрование данных

- •Процедуры безопасности Защита от вредоносного по

- •Обновления файлов сигнатур

- •Методы безопасности

- •Идентификаторы наборов служб (имена сетей)

- •Фильтрация по mac-адресам

- •Режимы безопасности беспроводной связи

- •Беспроводной доступ

- •Межсетевые экраны

- •Переадресация и включение портов

- •Защита физического оборудования

- •Защитное оборудование

- •Стандартные методы профилактического обслуживания для обеспечения безопасности Обеспечение безопасности

- •Резервное копирование данных

- •Настройка типов межсетевого экрана

- •Поддержка учетных записей

- •Основная процедура поиска и устранения неполадок для обеспечения безопасности Применение процедуры поиска и устранения неполадок к обеспечению безопасности

- •Распространенные неполадки и способы их устранения для обеспечения безопасности

Основная процедура поиска и устранения неполадок для обеспечения безопасности Применение процедуры поиска и устранения неполадок к обеспечению безопасности

Процесс устранения неполадок используется для разрешения проблем безопасности. Серьезность этих неполадок лежит в интервале от простой, такой как предотвращение подглядывания за вашим экраном, до более сложной, например удаление зараженных файлов на нескольких подключенных к сети компьютерах вручную. Используйте этапы процедуры поиска и устранения неполадок как руководство по поиску неполадок и восстановлению работоспособности.

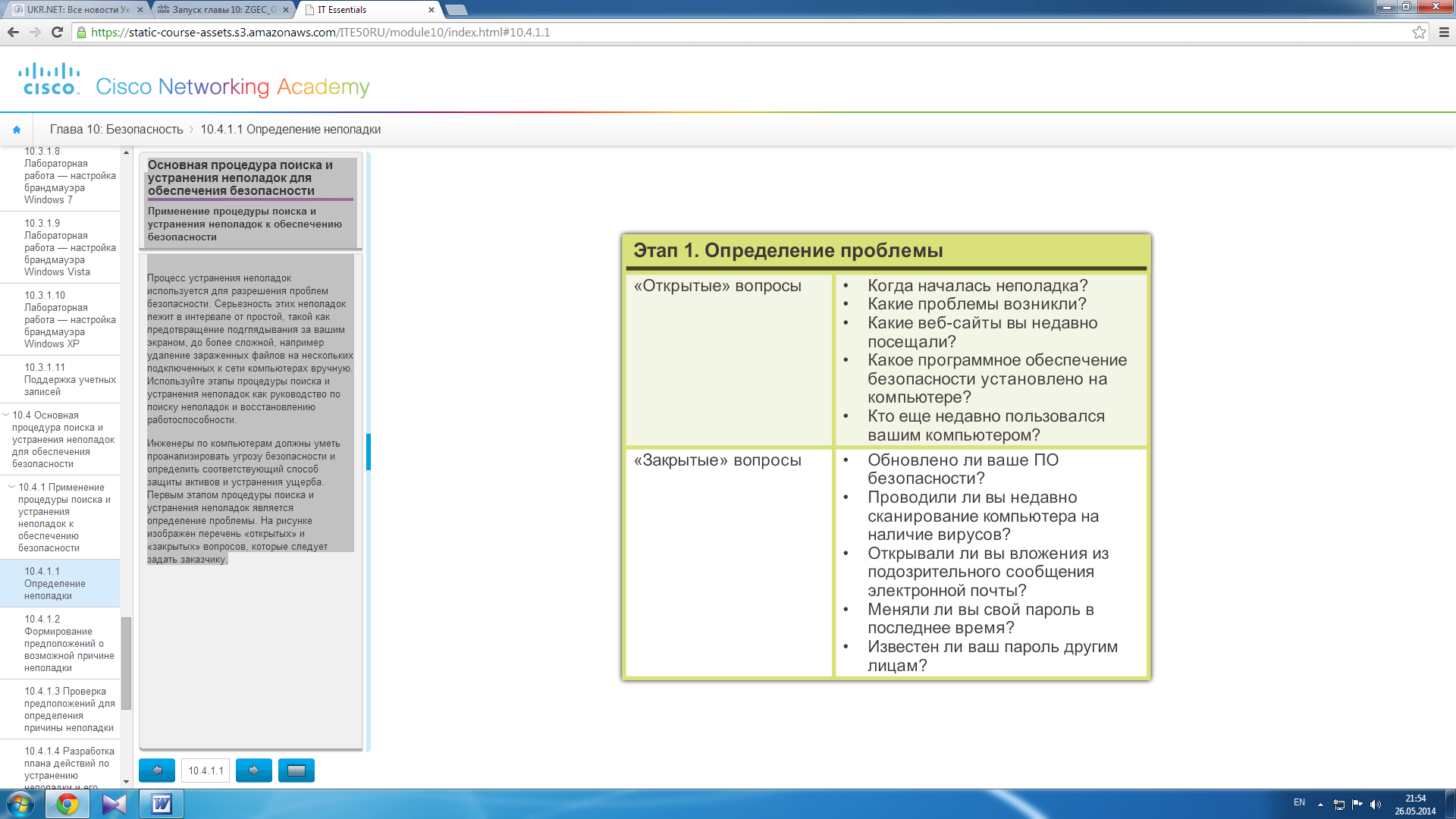

Инженеры по компьютерам должны уметь проанализировать угрозу безопасности и определить соответствующий способ защиты активов и устранения ущерба. Первым этапом процедуры поиска и устранения неполадок является определение проблемы. На рисунке изображен перечень «открытых» и «закрытых» вопросов, которые следует задать заказчику.

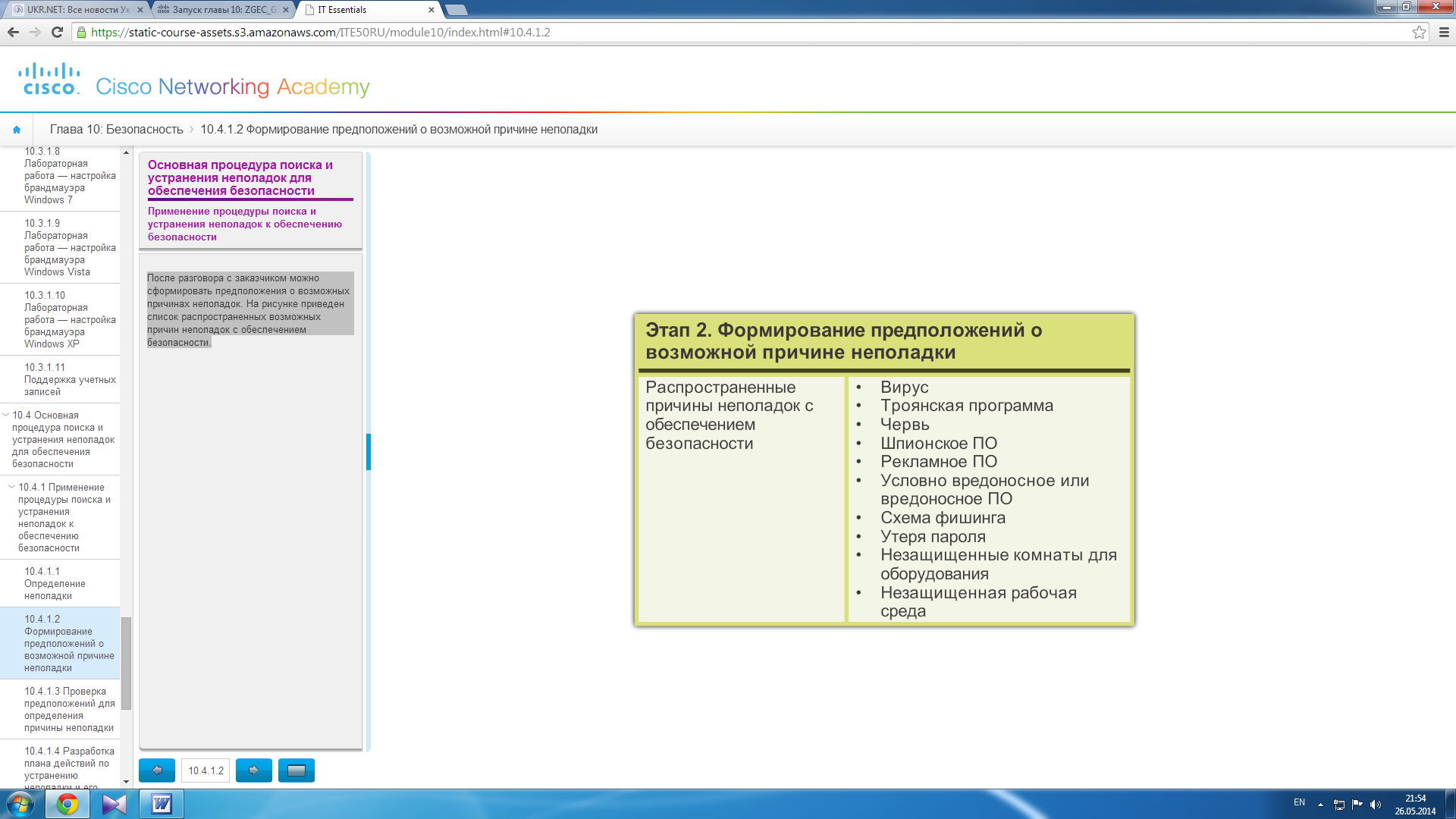

После разговора с заказчиком можно сформировать предположения о возможных причинах неполадок. На рисунке приведен список распространенных возможных причин неполадок с обеспечением безопасности.

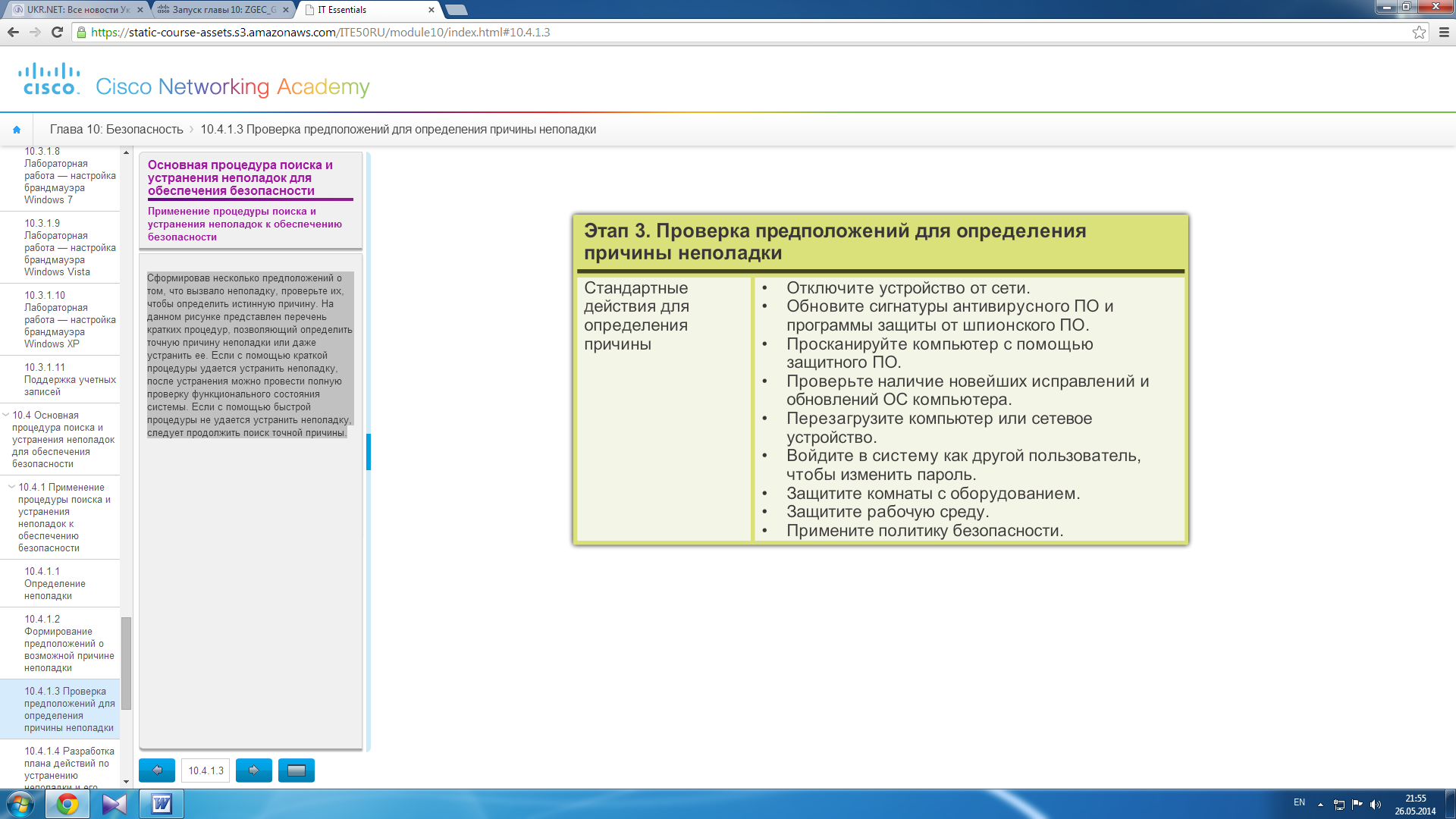

Сформировав несколько предположений о том, что вызвало неполадку, проверьте их, чтобы определить истинную причину. На данном рисунке представлен перечень кратких процедур, позволяющий определить точную причину неполадки или даже устранить ее. Если с помощью краткой процедуры удается устранить неполадку, после устранения можно провести полную проверку функционального состояния системы. Если с помощью быстрой процедуры не удается устранить неполадку, следует продолжить поиск точной причины.

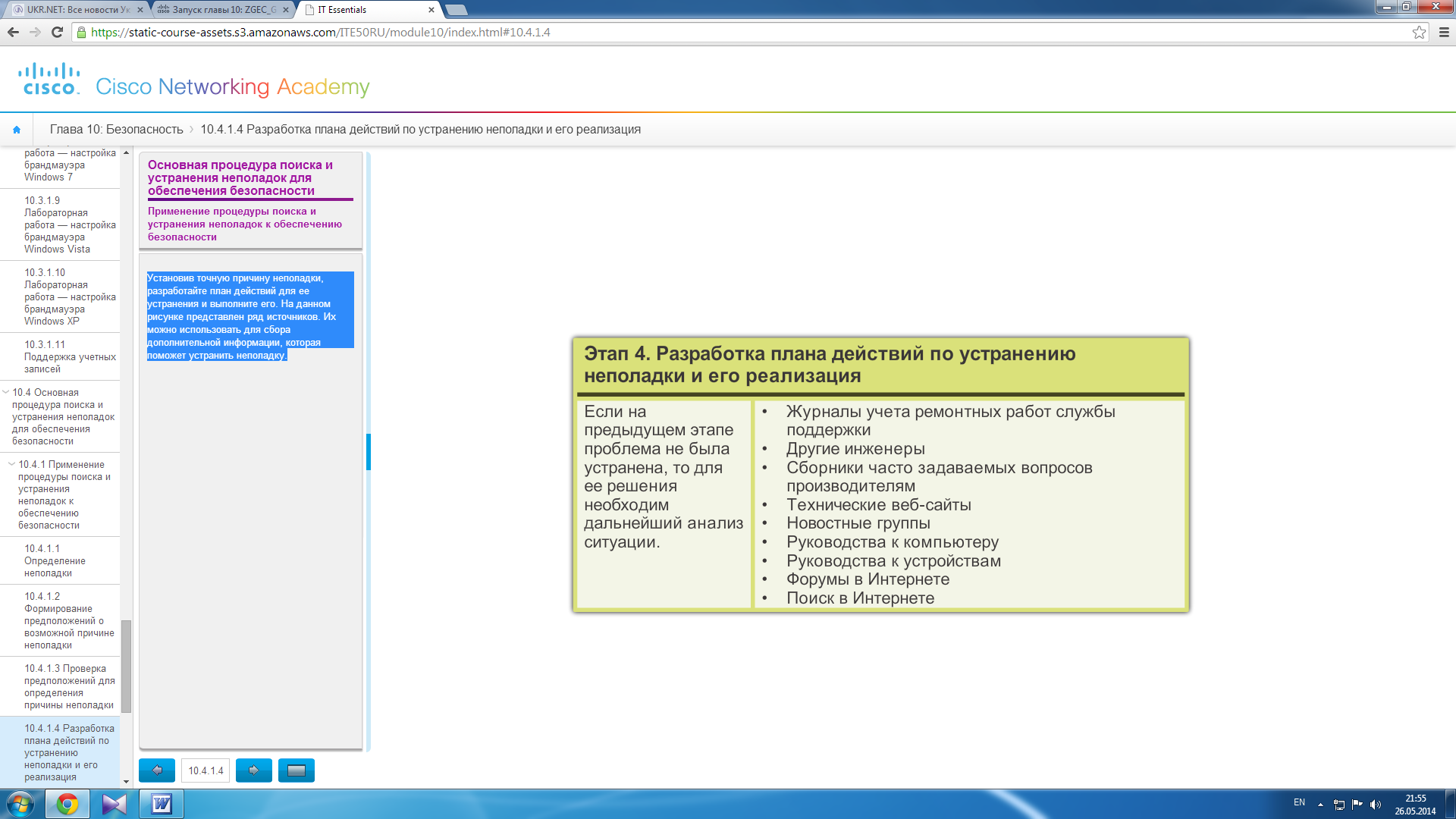

Установив точную причину неполадки, разработайте план действий для ее устранения и выполните его. На данном рисунке представлен ряд источников. Их можно использовать для сбора дополнительной информации, которая поможет устранить неполадку.

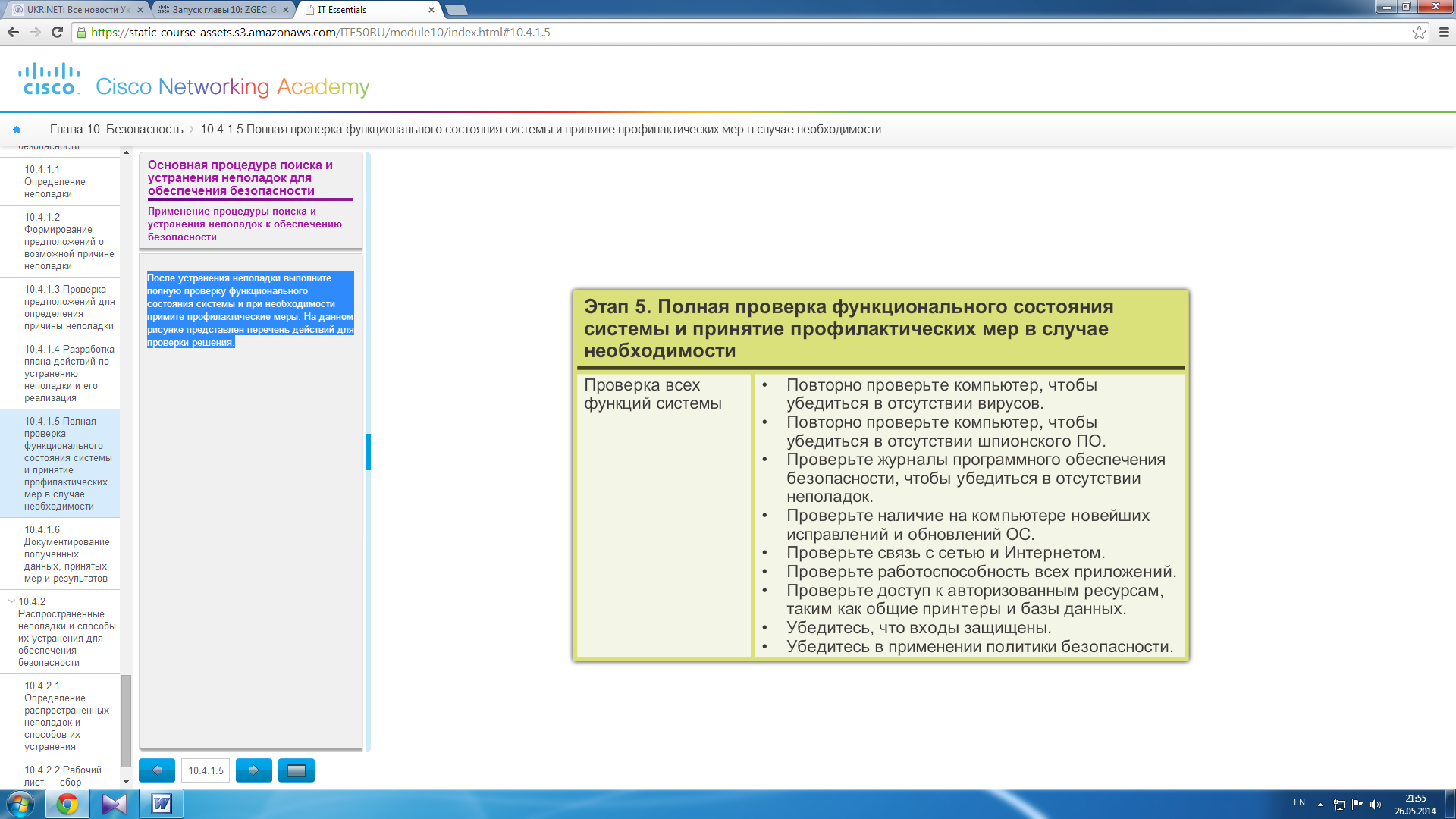

После устранения неполадки выполните полную проверку функционального состояния системы и при необходимости примите профилактические меры. На данном рисунке представлен перечень действий для проверки решения.

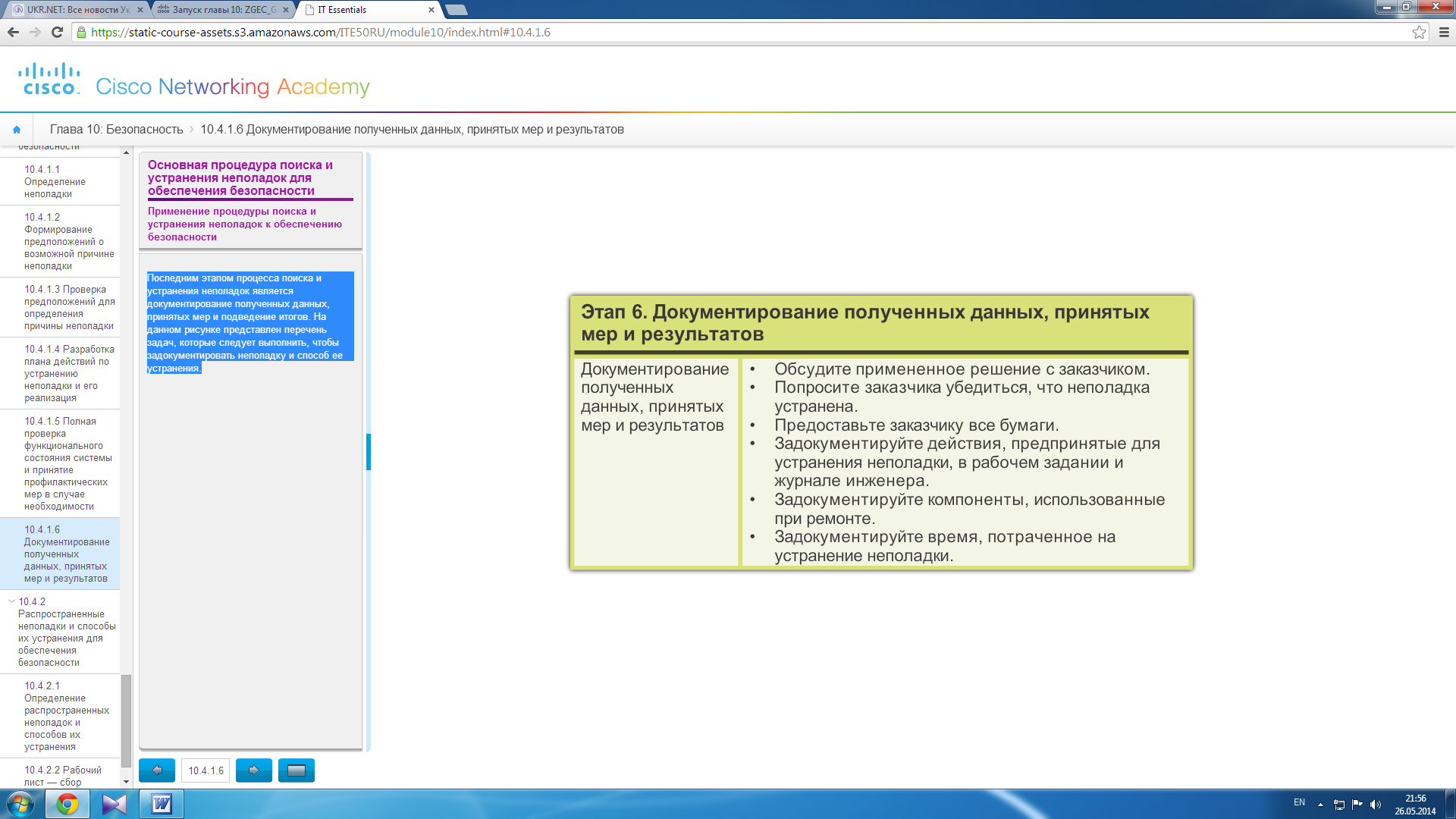

Последним этапом процесса поиска и устранения неполадок является документирование полученных данных, принятых мер и подведение итогов. На данном рисунке представлен перечень задач, которые следует выполнить, чтобы задокументировать неполадку и способ ее устранения.

Распространенные неполадки и способы их устранения для обеспечения безопасности

Неполадки с обеспечением безопасности могут быть связаны с неполадками оборудования, программного обеспечения, связи или с сочетанием этих факторов. Некоторые типы проблем с обеспечением безопасности придется решать чаще, чем другие. Данный рисунок представляет собой диаграмму распространенных неполадок с обеспечением безопасности и способов их устранения

Рабочая таблица на следующей странице предназначена для закрепления навыков общения по проверке информации от заказчика.

ТАБЛИЦУ ПРОЧИТАТЬ САМОСТОЯТЕЛЬНО!!!

Обзор

В этой главе обсуждается компьютерная безопасность и ее важность для защиты компьютерного оборудования, сетей и данных. Чтобы помочь вам в обеспечении безопасности компьютерного оборудования и данных, в главе описаны угрозы, процедуры и профилактическое обслуживание, относящееся к данным и физической безопасности. Вот некоторые важные концепции из этой главы, которые нужно запомнить:

Угрозы безопасности могут поступать из организации или других источников.

Вирусы и черви — распространенные угрозы, атакующие данные.

Разработайте и примените план безопасности для защиты данных и физического оборудования от потери.

Поддерживайте актуальность и безопасность операционных систем и приложений с помощью исправлений и пакетов обновления.