- •Безопасность Введение

- •Угрозы безопасности Типы угроз безопасности

- •Просмотр InPrivate

- •Атаки tcp/ip

- •Доступ к данным и оборудованию

- •Социотехника

- •Стирание данных, уничтожение и переработка жесткого диска

- •Процедуры безопасности Политики безопасности

- •Требования политики безопасности

- •Имена пользователей и пароли

- •Требования к паролям

- •Разрешения для папок и файлов

- •Процедуры безопасности Защита данных

- •Биометрика и смарт-карты

- •Резервное копирование данны

- •Шифрование данных

- •Процедуры безопасности Защита от вредоносного по

- •Обновления файлов сигнатур

- •Методы безопасности

- •Идентификаторы наборов служб (имена сетей)

- •Фильтрация по mac-адресам

- •Режимы безопасности беспроводной связи

- •Беспроводной доступ

- •Межсетевые экраны

- •Переадресация и включение портов

- •Защита физического оборудования

- •Защитное оборудование

- •Стандартные методы профилактического обслуживания для обеспечения безопасности Обеспечение безопасности

- •Резервное копирование данных

- •Настройка типов межсетевого экрана

- •Поддержка учетных записей

- •Основная процедура поиска и устранения неполадок для обеспечения безопасности Применение процедуры поиска и устранения неполадок к обеспечению безопасности

- •Распространенные неполадки и способы их устранения для обеспечения безопасности

Безопасность Введение

Безопасность компьютера и сети помогает обеспечить доступ только авторизованных сотрудников. Кроме того, она помогает сохранить данные и обеспечивать правильное функционирование оборудования. Угрозы безопасности могут быть внутренними или внешними, их источники могут находиться как в организации, так и за ее пределами, а уровень потенциального вреда может значительно различаться:

Внутренние угрозы — пользователи и сотрудники, имеющие доступ к данным, оборудованию и сети

Внешние угрозы — пользователи за пределами организации, не имеющие авторизованного доступа к сети или ресурсам

Кражи, потери, вторжение в сеть и физические повреждения — некоторые из способов причинения вреда сети или компьютеру. Повреждение или поломка оборудования может привести к снижению производительности. Ремонт или замена оборудования могут стоить компании времени и денег. Несанкционированное использование сети может привести к раскрытию конфиденциальной информации, нарушению целостности данных и сокращению сетевых ресурсов.

Атака, направленная на снижение производительности компьютера или сети, также может привести к снижению производительности работы в организации. Печальный опыт, связанный с недостаточным внедрением мер обеспечения безопасности на устройствах беспроводной сети, показал, что для несанкционированного доступа злоумышленников физическое подключение не обязательно.

В основные обязанности инженеров входит обеспечение безопасности данных и сети. В плане обеспечения безопасности данных и компьютерного оборудования заказчики или организации могут зависеть от вас. Вы можете выполнять задачи, более важные, чем задачи обычных сотрудников. Вы можете ремонтировать, настраивать и устанавливать оборудование. Необходимо знать, как настраивать параметры для обеспечения безопасности сети, при этом обеспечивая доступ к ней тем, кому он требуется. Необходимо обеспечить использование обновлений и исправлений программного обеспечения, установку антивирусного ПО и использование программ для защиты от шпионского ПО. Кроме того, в ваши обязанности может входить создание указаний для пользователей по применению рекомендаций безопасности при работе с компьютерным оборудованием.

В этой главе рассматриваются типы атак, угрожающих безопасности компьютеров и данных, которые на них хранятся. Инженер несет ответственность за обеспечение безопасности данных и компьютерного оборудования в организации. В этой главе описывается работа с заказчиками по обеспечению наилучшей возможной защиты.

Для успешной защиты компьютеров и сети инженер должен быть знаком с обоими типами угроз компьютерной безопасности:

Физические — события или атаки, направленные на похищение, повреждение или уничтожение оборудования, такого как серверы, коммутаторы и кабели

Данные — события или атаки, направленные на удаление, повреждение, запрет доступа авторизованным пользователям, предоставление доступа несанкционированным пользователям или хищение информации

Угрозы безопасности Типы угроз безопасности

Вредоносное ПО — это программное обеспечение, созданное для выполнения вредоносных действий. Вредоносное ПО включает в себя - рекламное ПО, шпионское ПО, нежелательное ПО, фишинг, вирусы, черви, троянские программы и руткиты (пакеты для получения полномочий администратора). Как правило, вредоносное ПО устанавливается на компьютер без ведома пользователя. Эти программы открывают дополнительные окна на компьютере или меняют его настройки. Вредоносное ПО может изменять веб-браузеры для открытия определенных веб-страниц, которые не нужны пользователю. Это называется перенаправлением браузера. Вредоносное ПО может также собирать хранящуюся на компьютере информацию без согласия пользователя.

Рекламное ПО

Рекламное ПО — это программа, отображающая рекламу на компьютере. Обычно рекламное ПО распространяется вместе с загруженным программным обеспечением. Чаще всего рекламное ПО отображается во всплывающем окне. Часто всплывающие окна рекламного ПО трудно контролировать, и новые окна открываются быстрее, чем пользователь может их закрыть.

Шпионское ПО

Шпионское ПО похоже на рекламное ПО. Оно распространяется без участия или ведома пользователя. Шпионское ПО после установки и запуска отслеживает действия, выполняемые на компьютере. Затем шпионское ПО отправляет эту информацию отдельным лицам или организациям, запустившим его.

Нежелательное ПО

Нежелательное ПО похоже на рекламное ПО. Нежелательное ПО может быть вредоносным и иногда устанавливается без ведома пользователя. Например, для установки бесплатных программ может требоваться установка панели инструментов, на которой отображается реклама или отслеживаются посещения веб-сайтов пользователем.

Фишинг

При фишинге злоумышленник маскируется под легитимную внешнюю организацию, например банк. С потенциальной жертвой связываются по электронной почте, телефону или через текстовые сообщения. Злоумышленник может обратиться с просьбой уточнить определенные реквизиты, например пароли или имена пользователей, во избежание крайне нежелательных последствий.

Множество атак вредоносного ПО являются фишинговыми атаками, которые пытаются убедить пользователя предоставить злоумышленникам доступ к личной информации. После заполнения интерактивной формы данные отправляются злоумышленнику. Вредоносное ПО может быть удалено с помощью инструментов удаления вирусов, шпионского и рекламного ПО.

ПРИМЕЧАНИЕ. Как правило, конфиденциальная личная или финансовая информация не запрашивается в интерактивной форме. Легитимные организации не запрашивают конфиденциальную информацию по электронной почте. Будьте бдительны. При возникновении сомнений свяжитесь с организацией по почте или телефону, чтобы убедиться в действительности запроса.

Вирусы

Вирус — это программа, написанная с преступным намерением и отправляемая злоумышленниками. Вирус передается на другие компьютеры по электронной почте, через обмен файлами и мгновенными сообщениями. Вирус скрывается путем прикрепления себя к компьютерному коду, программному обеспечению или документам на компьютере. При доступе к файлу вирус выполняется и заражает компьютер. Вирус может повредить или даже удалить файлы на компьютере, использовать электронную почту для распространения на другие компьютеры, препятствовать загрузке компьютера и приложений или нарушать их работу и даже удалять содержимое всего жесткого диска. При распространении вируса на другие компьютеры эти компьютеры могут продолжить его распространение.

Некоторые вирусы могут быть очень опасны. Один из самых вредоносных типов вирусов используется для записи последовательности нажатия клавиш. Злоумышленники могут использовать такие вирусы для сбора конфиденциальной информации, такой как пароли и номера кредитных карт. Вирус отправляет собранные данные злоумышленнику. Вирусы также могут изменять или уничтожать информацию на компьютере. Вирусы-невидимки могут заражать компьютер и оставаться невидимыми до вызова злоумышленником.

Черви

Червь — это саморазмножающаяся программа, опасная для сетей. Червь использует сеть для дублирования своего кода на узлах в сети часто без участия пользователя. Червь отличается от вируса, поскольку для заражения узла не требуется прикрепление к программе. Обычно черви распространяются автоматически, используя известные уязвимости в легальном программном обеспечении.

Троянские программы

Троянская программа — это вредоносное ПО, маскирующееся под легальную программу. Троянские программы — это программное обеспечение, которое должно выполнять одни действия, но в действительности скрыто выполняет другие. Троянская программа может воспроизводится как вирус и распространяться на другие компьютеры. Повреждение компьютерных данных, раскрытие учетных данных и снижение производительности могут повлечь за собой серьезные последствия. Инженеру может потребоваться выполнить восстановление, а сотрудники могут потерять данные или будут вынуждены их заменить. Зараженный компьютер может отправлять наиболее важные данные конкурентам, одновременно заражая другие компьютеры в сети.

Антивирусное ПО

Антивирусное ПО предназначено для обнаружения, отключения и удаления вирусов, червей и троянских программ до того, как они заразят компьютер. Однако антивирусное ПО быстро устаревает, и инженер должен устанавливать последние обновления, исправления и определения вирусов в рамках регулярного обслуживания. Во многих организациях используется письменно зафиксированная политика безопасности, запрещающая сотрудникам устанавливать программное обеспечение, не предоставленное компанией. Организации также предупреждают сотрудников об опасности открытия почтовых вложений, которые могут содержать вирусы или черви.

Руткиты (пакеты для получения полномочий администратора)

Руткит — это вредоносная программа, получающая полный доступ к компьютерной системе. Часто применяются прямые атаки системы, использующие известные уязвимости или пароли, для получения доступа уровня учетной записи администратора. Поскольку руткит имеет привилегированный доступ, он может скрыть файлы, записи реестра и папки, которые использует, препятствуя обнаружению антивирусными программами и программами защиты от шпионского ПО. Руткит очень трудно обнаружить, поскольку он имеет права на управление и изменение программ обеспечения безопасности, которые в противном случае могут обнаружить установленное вредоносное ПО. Некоторые руткиты удается удалить с помощью специального ПО для их удаления, но иногда для полного удаления требуется переустановка операционной системы.

ПРИМЕЧАНИЕ. Не предполагайте, что почтовые вложения безопасны, даже если они отправлены от надежного контактного лица. Компьютер отправителя может быть заражен вирусом, который пытается распространить себя на другие компьютеры. Перед открытием почтовых вложений всегда проверяйте их.

Веб-безопасность

Инструменты, используемые для того, чтобы сделать веб-страницы более многофункциональными и универсальными, часто делают компьютеры более уязвимыми для атак. Ниже приведены некоторые примеры веб-инструментов.

ActiveX — технология Microsoft для управления интерактивным содержимым веб-страниц. Если технология ActiveX разрешена на веб-странице, для доступа ко всем функциям необходимо загрузить апплет или небольшую программу.

Java — язык программирования, позволяющий запускать приложения в веб-браузере. В число примеров Java-приложений входят калькулятор или счетчик обращений к странице.

JavaScript — язык программирования, разработанный для взаимодействия с исходным кодом HTML и обеспечения интерактивности работы веб-сайтов. В число примеров входят периодически сменяющийся баннер или всплывающее окно.

Adobe Flash — мультимедийное средство создания интерактивных материалов для Интернета. Flash используется для создания анимаций, видео и игр на веб-страницах.

Microsoft Silverlight — средство создания функционально насыщенных интерактивных материалов для Интернета. Средство Silverlight аналогично Flash и имеет много идентичных с ним функций.

Злоумышленники могут использовать эти средства для установки программы на компьютере. Для защиты от такого рода атак в большинстве браузеров для загрузки или использования этих средств требуется авторизация пользователя.

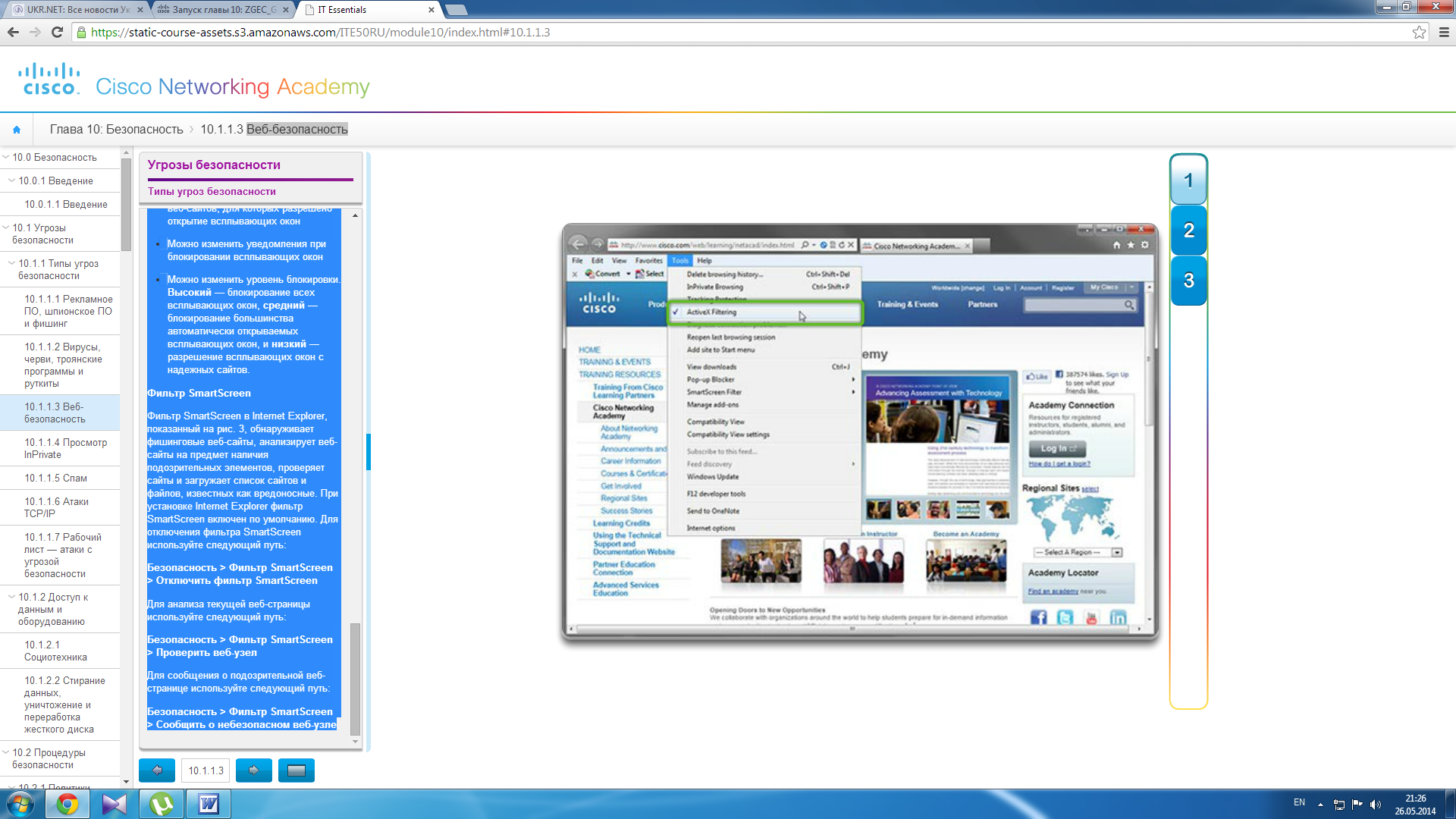

Фильтрация ActiveX

Некоторые веб-страницы правильно работают только при установке элемента управления ActiveX. Некоторые элементы управления ActiveX написаны сторонними поставщиками и могут быть вредоносными. Фильтрация ActiveX обеспечивает работу в Интернете без запуска элементов управления ActiveX.

Если элемент управления ActiveX установлен на одном веб-сайте, он работает и на других веб-сайтах. Это может привести к снижению производительности или появлению угроз безопасности. При включении фильтрации ActiveX можно выбирать веб-сайты, которые могут запускать элементы управления ActiveX. Неутвержденные сайты не могут запускать эти элементы управления, и браузер не отображает уведомления об установке или разрешении этих элементов управления.

Для включения фильтрации ActiveX в Internet Explorer 9 используйте следующий путь, как показано на рис. 1:

Безопасность > Фильтрация ActiveX

Для просмотра веб-сайта, содержащего ActiveX-контент при включенной фильтрации ActiveX, щелкните синий значок фильтрации ActiveX в адресной строке, затем выберите Отключить фильтрацию ActiveX.

После просмотра содержимого можно снова включить фильтрацию ActiveX для веб-сайта, выполнив эти же действия.

Блокирование всплывающих окон

Всплывающее окно — это окно веб-браузера, открывающееся поверх другого окна браузера. Открытие некоторых всплывающих окон инициируется при просмотре, например ссылка на странице, открывающая всплывающее окно для получения дополнительной информации или просмотра увеличенного изображения. Другие всплывающие окна инициируются веб-сайтом или рекламодателем и часто могут быть нежелательными или раздражать пользователей, особенно при одновременном открытии на веб-странице нескольких всплывающих окон.

Программа блокирования всплывающих окон — это средство, встроенное в браузер или работающее как отдельная программа. Она позволяет пользователю ограничить или блокировать большинство всплывающих окон, открывающихся при работе в Интернете. Программа блокирования всплывающих окон, встроенная в браузер Internet Explorer, включается по умолчанию при его установке. При посещении веб-страницы со всплывающими окнами появляется сообщение с указанием на то, что всплывающее окно заблокировано. В сообщении предусмотрена кнопка для однократного разблокирования всплывающего окна или изменения параметров блокировки всплывающих окон на веб-странице.

Для отключения блокирования всплывающих окон в Internet Explorer используйте следующий путь:

Сервис > Блокирование всплывающих окон > Выключить блокирование всплывающих окон

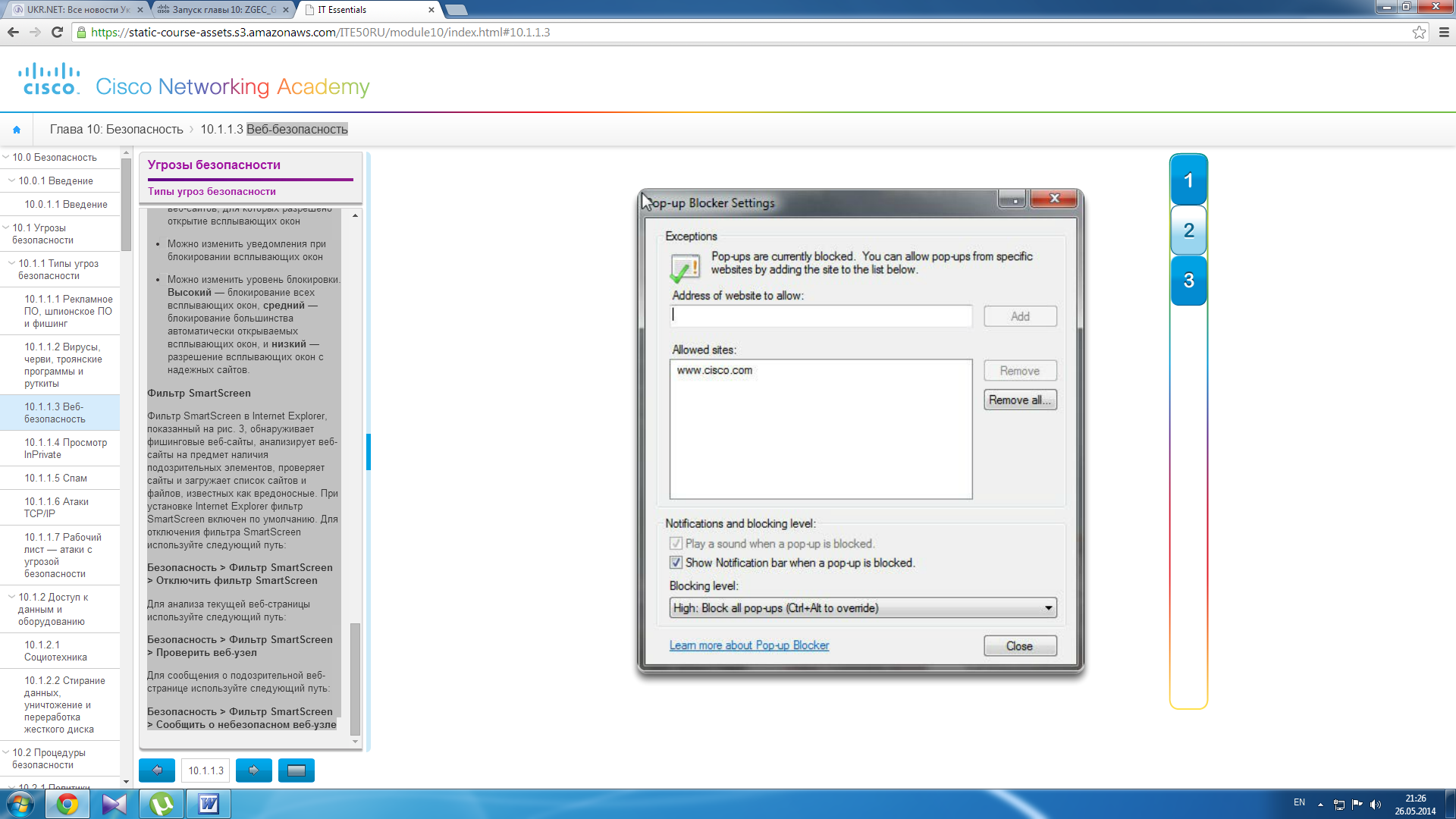

Для изменения параметров программы блокировки всплывающих окон в Internet Explorer используйте следующий путь:

Сервис > Блокирование всплывающих окон > Параметры блокирования всплывающих окон

Можно настроить следующие параметры блокирования всплывающих окон, как показано на рис. 2.

Можно добавить веб-сайт в список веб-сайтов, для которых разрешено открытие всплывающих окон

Можно изменить уведомления при блокировании всплывающих окон

Можно изменить уровень блокировки.Высокий — блокирование всех всплывающих окон, средний — блокирование большинства автоматически открываемых всплывающих окон, и низкий — разрешение всплывающих окон с надежных сайтов.

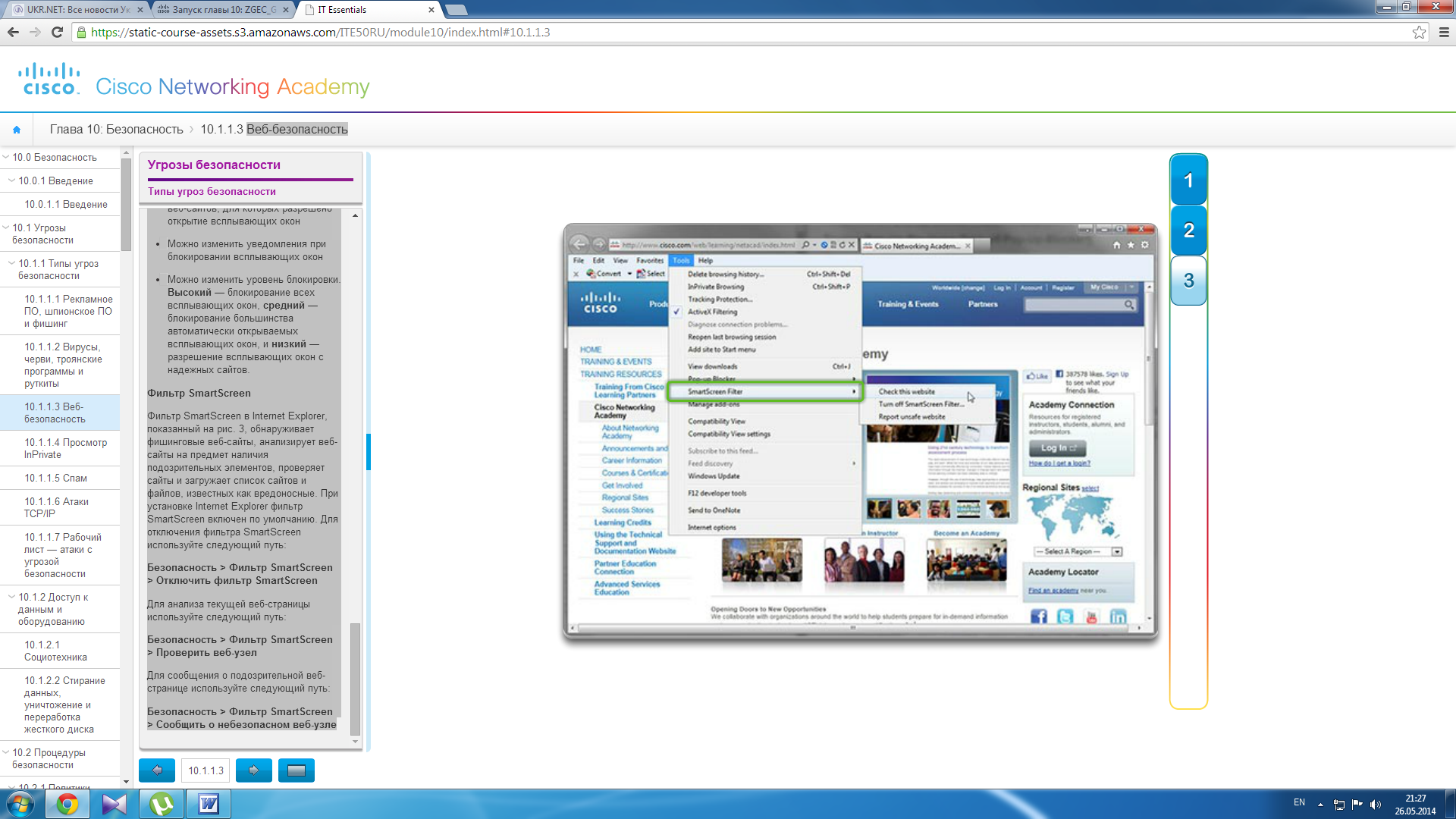

Фильтр SmartScreen

Фильтр SmartScreen в Internet Explorer, показанный на рис. 3, обнаруживает фишинговые веб-сайты, анализирует веб-сайты на предмет наличия подозрительных элементов, проверяет сайты и загружает список сайтов и файлов, известных как вредоносные. При установке Internet Explorer фильтр SmartScreen включен по умолчанию. Для отключения фильтра SmartScreen используйте следующий путь:

Безопасность > Фильтр SmartScreen > Отключить фильтр SmartScreen

Для анализа текущей веб-страницы используйте следующий путь:

Безопасность > Фильтр SmartScreen > Проверить веб-узел

Для сообщения о подозрительной веб-странице используйте следующий путь:

Безопасность > Фильтр SmartScreen > Сообщить о небезопасном веб-узле