- •Общая часть

- •1.1 Проблема защиты информации

- •1.1.2 Комплексный подход к обеспечению информационной безопасности

- •1.2 Понятие информации

- •1.2.1 Классификация информации

- •1.2.2 В теории управления

- •1.2.3 Информация в материальном мире

- •1.2.4 Информация в человеческом обществе

- •1.2.5 Хранение информации

- •1.2.6 Передача информации

- •1.2.7 Обработка информации

- •1.2.8 Информация в науке

- •1.2.9 Теория информации

- •1.2.10 Теория алгоритмов

- •1.2.11 Дезинформация

- •1.2.12 Ошибка

- •1.3 Мобильные устройства

- •1.3.1 Смартфоны и сотовые телефоны

- •1.3.2 Смартфоны и коммуникаторы

- •1.3.3 История смартфонов и коммуникаторов

- •1.3.4 Смартфоны и вредоносные программы

- •1.3.5 Операционные системы

- •1.3.6 Операционная система iOs

- •1.4 Xcode

- •1.5 Криптография

- •1.5.1 Терминология

- •1.5.2 История

- •1.5.3 Современная криптография

- •1.5.4 Ssl протокол

- •1.5.4.1 История и развитие

- •1.5.4.2 Аутентификация и обмен ключами

- •1.5.4.3 Протокол записи

- •1.5.4.4 Безопасность

- •1.5.4.5 Алгоритмы, использующиеся в ssl

- •1.5.5.1 Алгоритм

- •1.5.6 Hmac код

- •1.5.6.1 Криптографический ключ

- •1.5.6.2 Вопросы использования

- •1.5.6.3 Безопасность

- •1.5.7 Advanced Encryption Standard (aes)

- •1.5.7.1 Шифрование

- •1.5.7.2 Алгоритм обработки ключа

- •1.5.8 Uuid стандарт

- •2 Специальная часть

- •2.1 Общая постановка задачи

- •2.1.1 Описание входных и выходных данных проекта

- •2.1.2 Схема работы комплекса

- •2.1.3 Описание комплекса программ

- •2.1.4 Описание набора данных

- •2.2 Описание проблемной программы №1

- •2.2.1 Блок-схема алгоритма проблемной программы №1

- •2.2.2 Таблица идентификаторов проблемной программы №1

- •2.3 Описание проблемной программы №2

- •2.3.1 Блок-схема алгоритма проблемной программы №2

- •2.3.2 Таблица идентификаторов проблемной программы

- •2.4 Организация производства

- •2.4.1 Руководство оператора

- •2.4.1.1 Назначение приложения

- •2.4.1.2 Комплекс технических средств

- •2.4.1.3 Выполнение проекта

- •2.4.1.4 Сообщения оператору

- •2.4.2 Формы входных и выходных документов

- •3 Экономическая часть

- •3.1 Расчет условного числа операторов.

- •3.2 Расчет трудоемкости создания программного продукта

- •3.3 Расчет заработной платы программиста

- •3.4 Затраты на расходные материалы

- •3.5 Общехозяйственные расходы

- •3.6. Затраты на электроэнергию за год

- •3.7 Смета затрат на разработку программного продукта

- •4. Охрана труда

- •4.1 Гарантии прав работников на безопасность и охрану труда

- •4.2 Права и обязанности работника и работодателя в области безопасности и охраны труда

- •4.3 Санитарно-эпидемиологические требования к размещению и эксплуатации пк, ПлПк, ноутбуков и вт

- •4.4 Производственное освещение

- •4.5 Производственная вентиляция

- •4.6 Методика испытания изолятора

- •4.6.1 Измерение сопротивления изоляции.

- •4.6.2 Производится испытание повышенным напряжением промышленной частоты (50 Гц).

- •4.7 Контроль под рабочим напряжением.

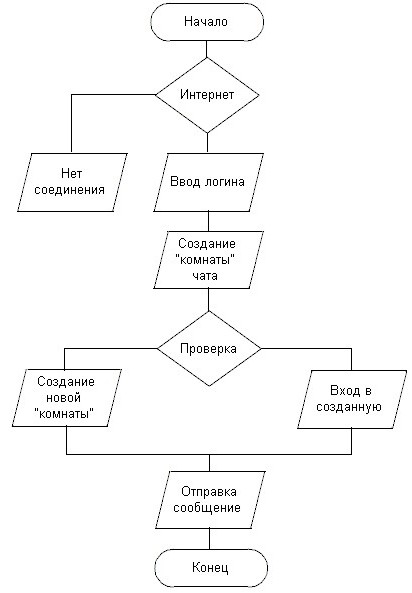

2.2 Описание проблемной программы №1

Авторизация пользователя, для входа в приложение.

Алгоритм программы:

- ввод данных;

- проверка данных;

- вывод результата.

Входным набором данных является:

- имя отображаемое в комнате чата

Выходным набором данных является:

- запись в сессию идентификатора;

2.2.1 Блок-схема алгоритма проблемной программы №1

На рисунке 2.3 представлена блок-схема

Рисунок 2.3 – Блок-схема проблемной программы №1

2.2.2 Таблица идентификаторов проблемной программы №1

Таблица идентификаторов представлена в таблице 2.4

Таблица 2.4 – Идентификаторы проблемной программы

Идентификатор |

Смысловое содержание |

Тип |

Разрядность |

log |

Логин |

string |

3 |

rooms |

Комнаты |

string |

3 |

messages |

Сообщения |

string |

3 |

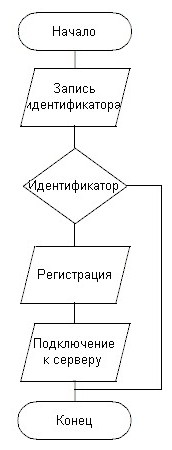

2.3 Описание проблемной программы №2

Серверная обработка данных.

Алгоритм программы:

- идентификатор клиента;

- регистрация идентфикатора;

- ожидание подключения других идентификаторов к данному хосту;

- инициализация SSL подключения.

Входным набором данных является:

- имя клиентского устройства;

- IP – адрес клиентского устройства;

Выходным набором данных является:

- ответ от сервера.

2.3.1 Блок-схема алгоритма проблемной программы №2

На рисунке №2 представлена блог схема

Рисунок 2.4 – Блок-схема проблемной программы №2

2.3.2 Таблица идентификаторов проблемной программы

Таблица идентификаторов представлена в таблице 2.5

Таблица 2.5 – Идентификаторы проблемной программы

Идентификатор |

Смысловое содержание |

Тип |

Разрядность |

id |

SSID |

string |

3 |

IP |

IP пользователя |

string |

3 |

WiFi SSID |

SSID |

string |

3 |

2.4 Организация производства

2.4.1 Руководство оператора

2.4.1.1 Назначение приложения

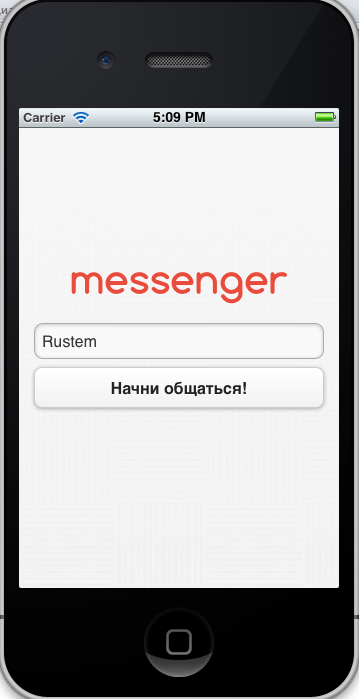

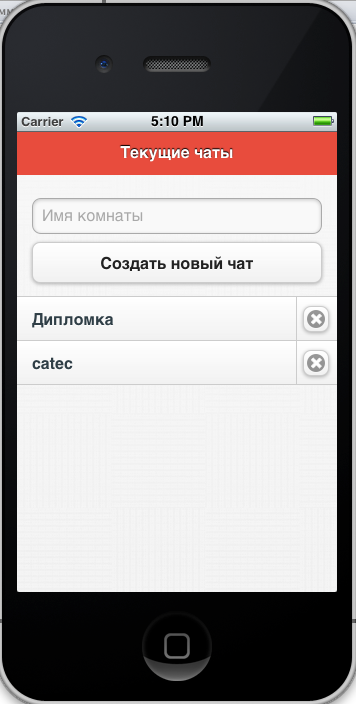

Это программное обеспечение созданное специально для мобильных устройств позволяет обмениваться мгновенными сообщениями, хранить их, создавать отдельные закрытые комнаты, в которых информация не может распространится третьим лицам.

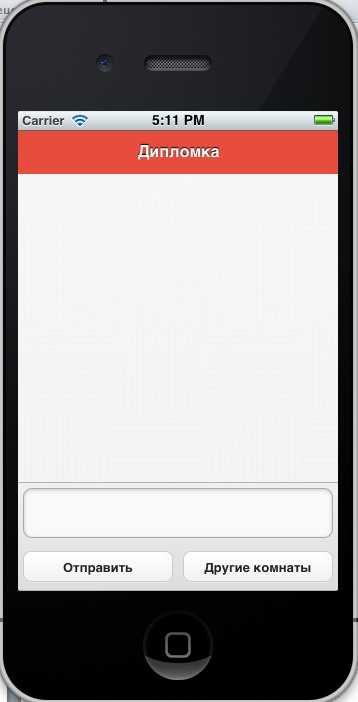

На рисунке 2.4 отображена главная страница приложения.

Рисунок 2.4 - Главная страница

Рисунок 2.5 – Страница комнат чата, создание новой «комнаты» чата

Рисунок 2.6 – Страница чата

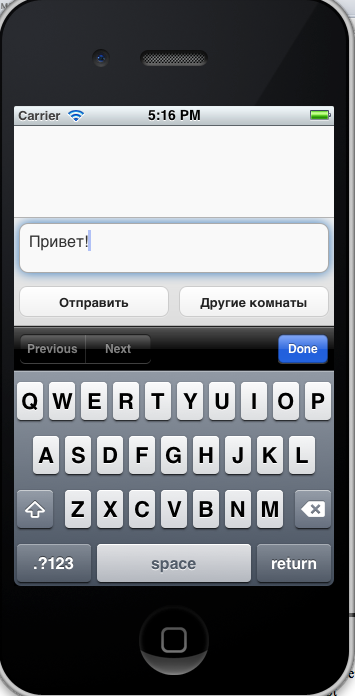

Рисунок 2.7 –Набор текстового сообщения

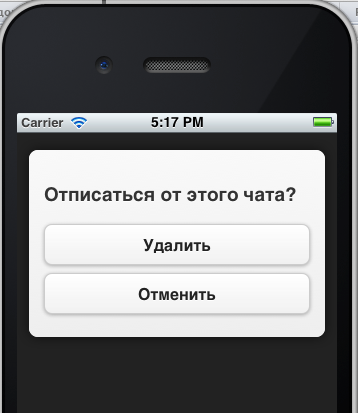

Рисунок 2.8 – Удаление комнаты

2.4.1.2 Комплекс технических средств

Для работоспособности приложения приведены минимальные системные требования:

- iPhone 3gs;

- iOS 5.1.

2.4.1.3 Выполнение проекта

Для того что бы просмотреть приложение надо установить его на мобильное устройство и запустить его нажав по иконке приложения.

2.4.1.4 Сообщения оператору

Сообщения, выдаваемые программой во время работы, приведены в соответствии с таблицей 2.6.

Таблица 2.6 – Сообщения оператору

Текст сообщения |

Описание содержания сообщения |

Действия оператора |

Узел не найден |

Необходимо проверить подключения к Интернету |

Сервер недоступен |