- •Лабораторна робота № 1 Створені підсистеми безпеки для іус 2

- •Лабораторна робота № 2. Програмна система pgp 3

- •Лабораторна робота № 1 Створені підсистеми безпеки для іус

- •Порядок виконання

- •Лабораторна робота № 2. Програмна система pgp.

- •Порядок виконання

- •Запустили pgpTools

- •Створимо криптографічні ключі (pgpKey)

- •8. PgPdisk - створення електронного сховища конфіденційних документів

- •9. PgTray – швидкий доступ до функція програми з трею.

- •Контрольні запитання

- •Лабораторна робота № 3. Ознайомлення з програмними засобами захисту від несанкціонованого доступу і розмежування прав користувачів.

- •Порядок виконання

- •Контрольні питання

- •Лабораторна робота № 4.

- •Порядок виконання

Запустили pgpTools

![]()

Рис. 1. Головне меню PGPTools

Склад програмних засобів: PGPKey, Encrypt, Sign, Encrypt Sign, Decrypt/Verify, Wipe, Freespace Wipe

Створимо криптографічні ключі (pgpKey)

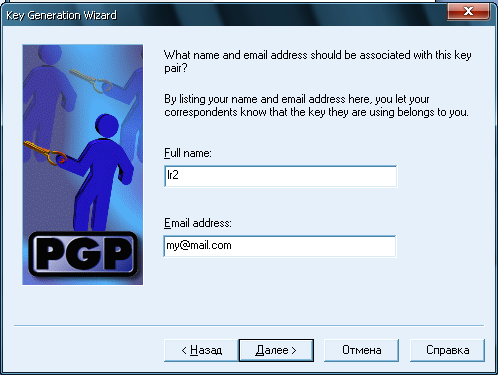

Рис. 2. Вводимо ім'я та електронну адресу

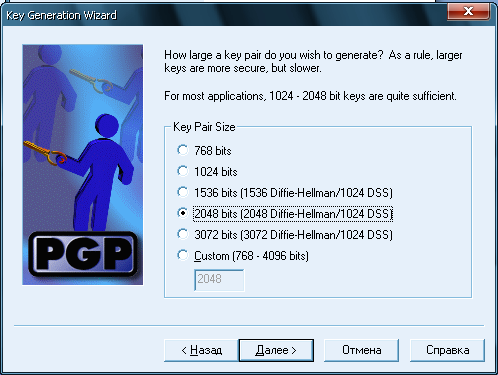

Рис. 3. Розмір ключа

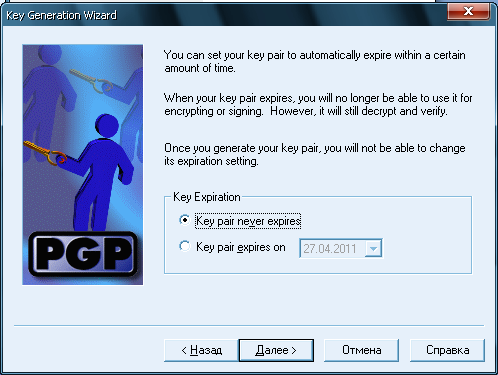

Рис. 4. Термін дії ключа

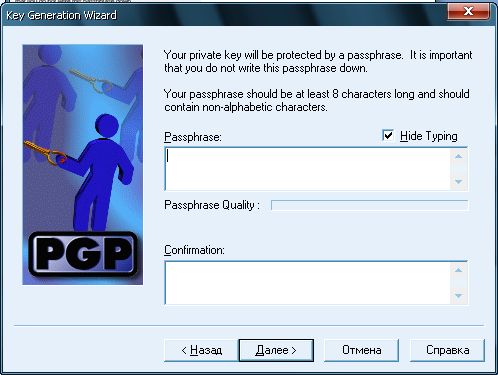

Рис. 5. Вводимо секретне слово

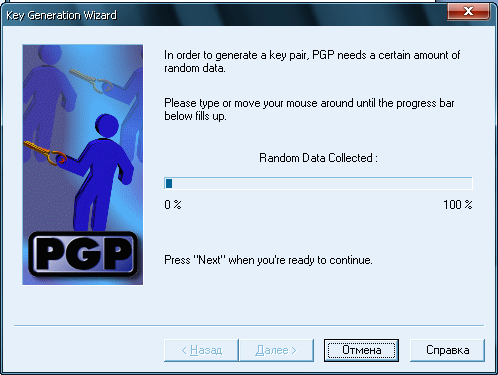

Рис 6. Створення ключа

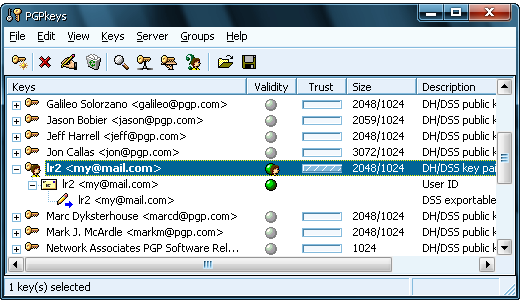

Рис. 7. Ключ

- як забезпечується випадковість обираних криптографічних ключів в системі PGP – для створення ключа необхідне уведення випадкової інформації з клавіатури.

- як і де зберігається секретний ключ користувача в системі PGP - зберігається в зашифрованому вигляді на жорсткому диску - як може бути забезпечена в системі PGP можливість відновлення особистого ключа користувача при його випадкової втрати-вводиться секретне слово.

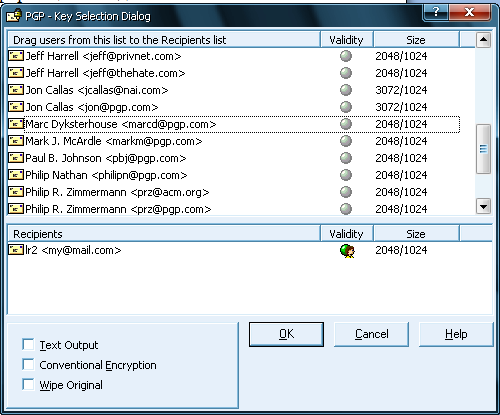

Encrypt

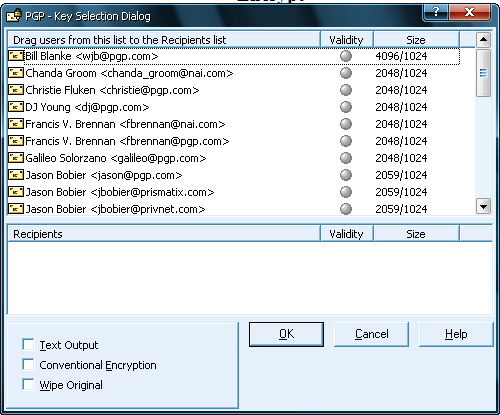

1. Виберемо файл для шифрування (test.doc) 2. Вибираємо раніше згенерований ключ (lr2). Де Conventional Encryption - введення нової фрази для дешифрування Wipe original - видалення вихідного файлу

Рис. 8. Список доступних ключей

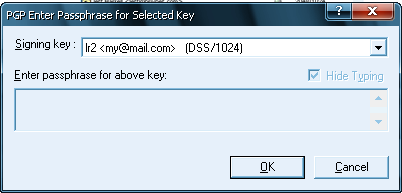

Decrypt

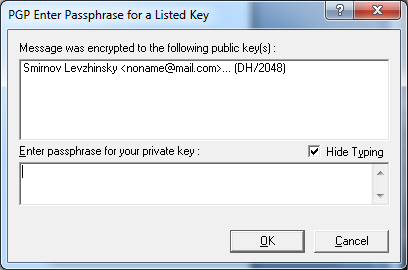

1. Вибираємо файл для розшифровки 2. Вводимо фразу відповідну ключу 3. Вибираємо місце для збереження файлу

Рис. 9. Введення фрази для розшифрування

Табл.1. Розміри файлів після шифрування

Тип файлу |

До шифрування |

Після шифрування |

*.rar |

36 696 Kb |

36 743 Kb |

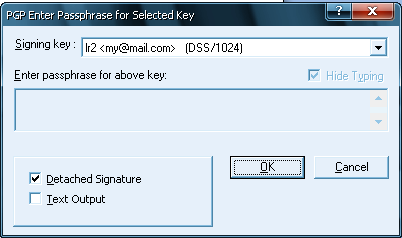

4.1. Sign

1. Вибираємо файл для підпису 2. Вибираємо ключ, вводимо секретну фразу для ключа (рис 10) 3. Отримуємо файл-підпис для файлу.

Рис 10. Підпис файлу

4.2 Verify

1. Вибираємо файл-підпис для перевірки 2. Отримуємо інформацію про підписи (рис 11)

![]()

Рис 11. Інформація о підписі

5. Encrypt Sign

1. Для одночасного шифрування і підпису необхідно вибрати файл 2. Вибираємо ключ (рис 13) 3. Підписуємо файл. Вводимо секретну фразу для ключа

Рис 13. Шифрування файлу

Рис 14. Підпис файлу

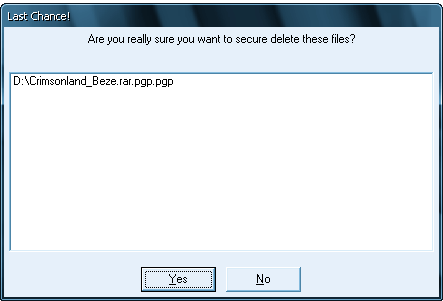

6. Wipe

1. Вибираємо файл для повного видалення 2. Підтверджуємо видалення (рис 15)

Рис 15. Повне видалення

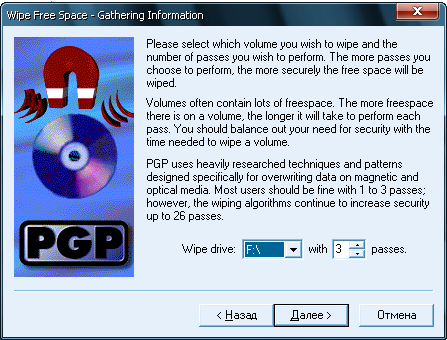

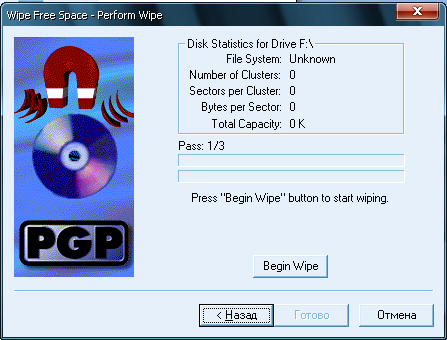

7. Free Space Wipe - затирання вільного місця на жорсткому диску 1. Вибираємо диск і кількість проходів (рис 16) 2. На наступній формі вибираємо Begin Wipe і чекаємо (рис 17) 3. Відбувається очищення вільного місця на жорсткому диску

Рис 16

Рис 17

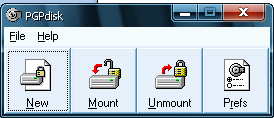

8. PgPdisk - створення електронного сховища конфіденційних документів

Рис 18

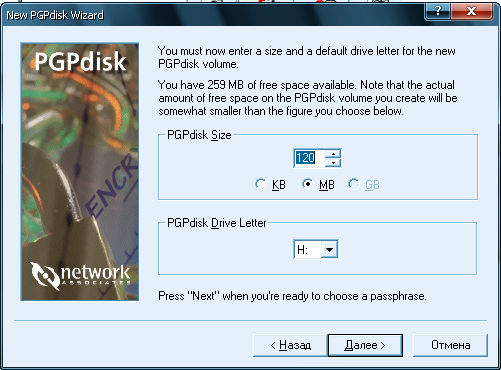

Створення PGP диску 1. Вибираємо місце (disk.) і параметри диска (рис) 2. Вводимо секретну фразу 3. Програма створює диск

Рис 19

Для монтування і демонтування диска використовуємо кнопки Mount і Unmount

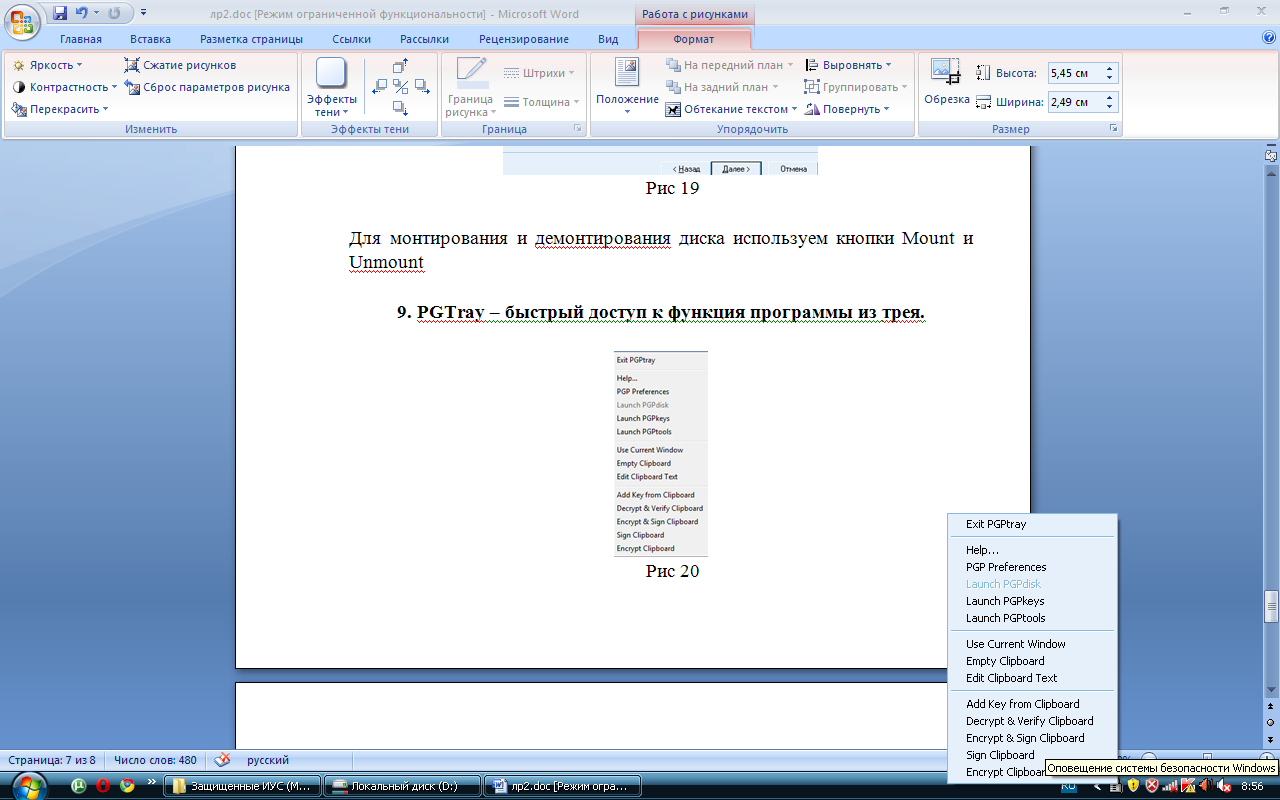

9. PgTray – швидкий доступ до функція програми з трею.

Рис 20

Висновки:

У ході виконання лабораторної роботи були отримані знання в освоєнні роботи з програмою PGP.

Контрольні запитання

1. Які основні параметри симетричних криптографічних систем?

2. Які види сучасних симетричних криптосистем Ви знаєте?

3. Які асиметричні криптосистеми Вам відомі, чим вони відрізняються один від одного?

4. Які основні етапи алгоритмів отримання та перевірки електронного цифрового підписи?

5. Які вимоги пред'являються до ідеального (абсолютно стійкого за К. Шеннон) алгоритму симетричного шифрування?

6. Як повинен створюватися, зберігатися і розповсюджуватися ключ симетричного шифрування?

7. Яка інформація міститься в сертифікаті відкритого ключа асиметричного шифрування?

8. Які вимоги пред'являються до функцій хешування?

9. Які функції хешування Вам відомі і чим вони різняться?

10. Чим викликана необхідність використання засвідчують центрів (центрів сертифікації)?

11. Як вибрати довжину криптографічного ключа в системі PGP?

12. У чому переваги криптографічних методів захисту інформації?

13. У чому різниця між контролем незмінності об'єкта і контролем його цілісності?

14. У чому недоліки криптографічних методів захисту інформації?

15. Що таке довірена обчислювальне середовище (Trusted Computing Base, TCB)?

16. Які комп'ютерні системи називаються безпечними?

17. У чому полягають основні вимоги до захищеності комп'ютерних систем?

18. Для виконання яких вимог до захищеності комп'ютерних систем можуть застосовуватися криптографічні методи захисту?

19. Наскільки, на Ваш погляд, надійні методи криптографічного захисту використовують у програмі PGP?

20. Які вимоги до захищеності комп'ютерних систем об'єднані в групі «Політика»?

21. Навіщо в складі програми PGP передбачені адміністративні функції?

22. Які вимоги до захищеності комп'ютерних систем об'єднані в групі «Підзвітність»?

23. Якими основними функціями захисту інформації має програма PGP?

24. Які вимоги до захищеності комп'ютерних систем об'єднані в групі «Гарантії»?

25. Який принцип лежить в основі функції надійного знищення залишкової конфіденційної інформації програми PGP?

26. У чому загальне і в чому різниця між шифрувальної файлової системою в захищених версіях операційної системи Windows і програмою PGP?

27. Як вибрати довжину криптографічного ключа в системі PGP?

28. Які стандарти безпеки комп'ютерних систем Вам відомі і в чому різниця між ними?

29. Які класи безпеки комп'ютерних систем передбачені в TCSEC?

30. До яких класів безпеки у відповідності зі стандартом TCSEC можна віднести операційні системи Windows NT/2000/XP Professional?