- •Масюк Максим Анатольевич Защита информации Сборник заданий для лабораторных занятий

- •Масюк Максим Анатольевич Защита информации

- •Содержание

- •Введение

- •Криптографические методы защиты информации Лабораторное занятие № 1. Докомпьютерные классические шифры.

- •Задачи работы:

- •Теоретические сведения

- •Использование подстановок

- •Шифр Цезаря

- •Шифр Плейфера

- •Шифр Вижинера

- •Использование перестановок

- •Задания к лабораторному занятию Задание 1.

- •Задание 2

- •Задание 3

- •Контрольные вопросы

- •Библиографический список

- •Лабораторное занятие № 2. Создание виртуального диска.

- •Вводная информация

- •Создание нового контейнера

- •Монтирование контейнера

- •Задания к лабораторному занятию

- •Контрольные вопросы

- •Работа с программой s-Tools

- •Стеганографическая программа SuperStorm

- •Работа с программой SuperStorm

- •Функции pgp

- •Теоретические сведения

- •Принципы шифрования с открытым ключом

- •Функции хеширования

- •Электронная подпись

- •Задание 1 к лабораторному занятию.

- •Задание 2 к лабораторному занятию (проверочное).

- •Проверочный тест к лабораторному занятию в Moodle (требует дополнительной подготовки студентов по теме ассиметричного шифрования).

- •Лабораторные занятия № 6. Методы защиты парольных систем аутентификации от атак на пароли.

- •Задачи работы:

- •Теоретические сведения

- •Взлом парольной защиты

- •Принцип инкапсуляции

- •Руководство по развертыванию vpn в ос Windows xp. Запуск vpn сервера.

- •10. Выставляем галочку «разрешить звонящим доступ к локальной сети», выбираем «указать адреса tcp/ip явным образом», вписываем нужный диапазон.

- •Выбираем подключение к виртуальной частной сети.

- •Вид Монитора Приложений:

- •Вид Монитора Компонентов:

- •Вид Сетевого Монитора:

- •Создание правил фильтрации сетевого трафика

- •Просмотр текущей сетевой активности

- •Задание к лабораторному занятию

- •Содержание отчета по лабораторному занятию

- •Вопросы к защите

- •Перечень популярных портов

- •Лабораторное занятие № 9. Обнаружение уязвимостей ос с помощью сканеров безопасности.

- •Вводная информация

- •Настройка диапазона сканирования

- •Запуск процесса сканирования

- •Анализ результатов сканирования

- •Задание к части 1 лабораторному занятию

- •Система анализа защищенности xSpider 7.0 Вводная информация

- •Использование профилей

- •Запуск процесса сканирования

- •Созание отчета

- •Задание к части 2 лабораторного занятия

- •Лабораторное занятие № 10. Конфигурирование и настройка ids Snort.

- •Часть 1. Препроцессоры. Вводная информация

- •Препроцессор Frag3

- •Препроцессор Stream5

- •Пример настройки препроцессора Stream5

- •Задание по лабораторному занятию

- •Часть 2. Ids Snort. Режимы работы и простое конфигурирование Вводная информация

- •Инсталляция и запуск системы

- •Получение списка сетевых интерфейсов

- •Режимы работы программы Snort

- •Режим сниффинга

- •Режим nids

- •Настройка вида выходного протокола в режиме nids

- •Конфигурирование ids Snort

- •Определение переменных

- •Задание ip адреса и маски подсети

- •Команды конфигурации

- •Включение файлов в конфигурацию

- •Формат предупреждения системы Snort

- •Задание к лабораторному занятию

- •Лабораторное занятие № 11. Защита программ с помощью asProtect.

- •Введение

- •Реализация защиты с помощью asProtect

- •Изменения в защищаемой программе

- •Пример реализации защиты с помощью asProtect

- •Задание к лабораторному занятию

- •Режимы работы программы asProtect

- •Закладка Modes

- •Закладка Activation Keys

- •Закладка Protection

- •Использование сканирующего приемника

- •Установка громкости

- •Работа с дуплексными сигналами:

- •Настройка шага изменения частоты

- •Работа с памятью

- •Настройка банка памяти

- •Выбор банка памяти:

- •Очистка памяти:

- •Описание контроллера телефонной линии ктл-400

- •Устройство и назначение контроллера «ктл-400»

- •Панели управления прибором ктл-400

- •Подготовка прибора к работе и работа с прибором

- •Работа прибора при поднятой трубке та

- •Эксплуатация прибора в режиме анализа параметров линии

- •Структура заголовка тср-сегмента

Контрольные вопросы

Чем отличается многоалфавитный подстановочный шифр от одноалфавитного?

Сохраняет ли одноалфавитный шифр частоту появления отдельных символов, присущую естественному языку?

Какие методы применяются в одноалфавитных шифрах для изменения статистических характеристик частоты появления отдельных символов?

Сохраняет ли многоалфавитный шифр частоту появления отдельных символов, присущую естественному языку?

Какая операция повышает стойкость перестановочного шифра?

Каким образом длина ключевого слова в многоалфавитном шифре Вижинера влияет на статистические характеристики шифрованного текста по сравнению с естественным языком?

Библиографический список

Шнайер, Брюс. Прикладная криптография [Текст] /Брюс Шнайер. - М.: Издательство «Триумф», 2003. – 816 с.

Столингс, В. Криптография и защита сетей [Текст] /В.Столлингс. – М.: Издательский дом «Вильямс», 2001. - 685 с.

Основы криптографии [Текст] /А.П.Алферов [и др.]. – М.: Гелиос АРВ, 2002. – 480 с.

Лабораторное занятие № 2. Создание виртуального диска.

(Время выполнения 2 часа)

Вводная информация

Шифрование с секретным ключом – это традиционное шифрование, при котором и для шифрования, и для расшифровки используется один и тот же секретный ключ. Программные продукты, использующие такие алгоритмы, рассмотрим на примере программы криптографической защиты файлов TrueCrypt.

Программа TrueCrypt создает зашифрованные виртуальные диски-контейнеры, которые при монтировании выглядят как обычные логические диски, обозначаемые одной из латинских букв. Данные, хранящиеся на этом виртуальном диске, содержатся в файле-контейнере, который может иметь любое расширение или не иметь никакого. Файл-контейнер можно копировать, как обычный файл, переносить на другой компьютер, но доступ к нему возможен только по паролю, который был задан при создании контейнера. Удаляется файл-контейнер как обычный файл. Все содержимое контейнера зашифровано алгоритмом шифрования, выбранным из списка при создании контейнера. Не будучи смонтированным, контейнер скрывает все, что в нем находится.

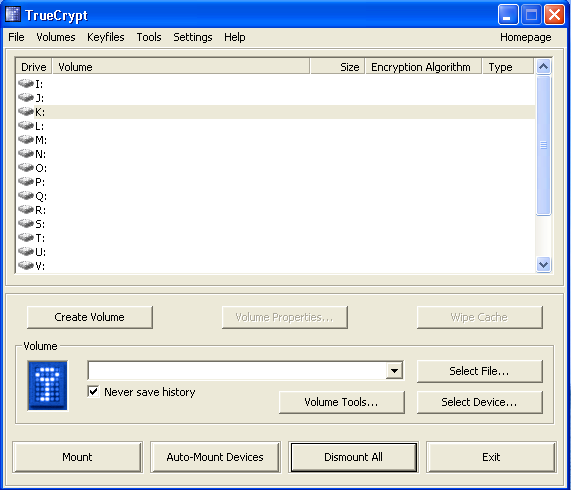

Стартовое окно программы TrueCrypt:

Рисунок 1

Операция монтирования (Mount) – это операция «открытия» контейнера, открывающая доступ к нему как к логическому диску. Если контейнер не смонтирован, доступа к нему нет.

Создание нового контейнера

Перед созданием нового контейнера нужно отметить мышью букву логического диска, под которой он будет монтироваться. Создание нового контейнера производится кнопкой CreateVolume. При этом программа запрашивает выбор вида :создаваемого контейнера – обычный или скрытый:

Рисунок 2

Выбор стандартного тома (standard TrueCrypt volume) означает, что ваш контейнер будет виден как файл среди других файлов. Выбор скрытого тома (hidden TrueCrypt volume) означает, что ваш контейнер будет скрыт внутри другого, уже созданного контейнера, и его существование невозможно будет обнаружить.

Затем программа запросит имя создаваемого файла-контейнера. Если этот файл еще не существует, он будет создан. Если вы задали имя существующего файла, он будет удален, и создан файл-контейнер. Затем нужно ввести размер создаваемого файла.

Внимание ! При работе в учебных целях не задавайте размер файла более 10 Мб.

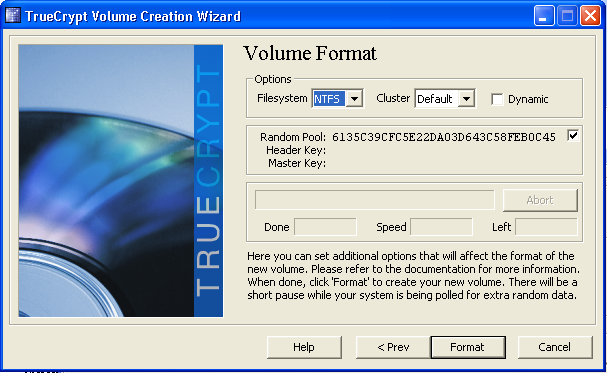

Затем программа откроет окно задания файловой системы (FAT или NTFS) и размера кластера. Следует всегда указывать ту файловую систему, которая реально существует на диске, где мы создаем свой контейнер. Размер кластера можно указывать по умолчанию (default):

Рисунок 3

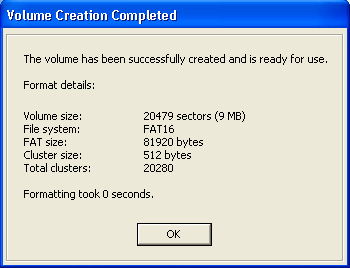

При нажатии кнопки Format созданный контейнер будет отформатирован как обычный логический диск. При правильном выполнении всех операций появится окно об успешном создании контейнера:

Рисунок 4