- •Масюк Максим Анатольевич Защита информации Сборник заданий для лабораторных занятий

- •Масюк Максим Анатольевич Защита информации

- •Содержание

- •Введение

- •Криптографические методы защиты информации Лабораторное занятие № 1. Докомпьютерные классические шифры.

- •Задачи работы:

- •Теоретические сведения

- •Использование подстановок

- •Шифр Цезаря

- •Шифр Плейфера

- •Шифр Вижинера

- •Использование перестановок

- •Задания к лабораторному занятию Задание 1.

- •Задание 2

- •Задание 3

- •Контрольные вопросы

- •Библиографический список

- •Лабораторное занятие № 2. Создание виртуального диска.

- •Вводная информация

- •Создание нового контейнера

- •Монтирование контейнера

- •Задания к лабораторному занятию

- •Контрольные вопросы

- •Работа с программой s-Tools

- •Стеганографическая программа SuperStorm

- •Работа с программой SuperStorm

- •Функции pgp

- •Теоретические сведения

- •Принципы шифрования с открытым ключом

- •Функции хеширования

- •Электронная подпись

- •Задание 1 к лабораторному занятию.

- •Задание 2 к лабораторному занятию (проверочное).

- •Проверочный тест к лабораторному занятию в Moodle (требует дополнительной подготовки студентов по теме ассиметричного шифрования).

- •Лабораторные занятия № 6. Методы защиты парольных систем аутентификации от атак на пароли.

- •Задачи работы:

- •Теоретические сведения

- •Взлом парольной защиты

- •Принцип инкапсуляции

- •Руководство по развертыванию vpn в ос Windows xp. Запуск vpn сервера.

- •10. Выставляем галочку «разрешить звонящим доступ к локальной сети», выбираем «указать адреса tcp/ip явным образом», вписываем нужный диапазон.

- •Выбираем подключение к виртуальной частной сети.

- •Вид Монитора Приложений:

- •Вид Монитора Компонентов:

- •Вид Сетевого Монитора:

- •Создание правил фильтрации сетевого трафика

- •Просмотр текущей сетевой активности

- •Задание к лабораторному занятию

- •Содержание отчета по лабораторному занятию

- •Вопросы к защите

- •Перечень популярных портов

- •Лабораторное занятие № 9. Обнаружение уязвимостей ос с помощью сканеров безопасности.

- •Вводная информация

- •Настройка диапазона сканирования

- •Запуск процесса сканирования

- •Анализ результатов сканирования

- •Задание к части 1 лабораторному занятию

- •Система анализа защищенности xSpider 7.0 Вводная информация

- •Использование профилей

- •Запуск процесса сканирования

- •Созание отчета

- •Задание к части 2 лабораторного занятия

- •Лабораторное занятие № 10. Конфигурирование и настройка ids Snort.

- •Часть 1. Препроцессоры. Вводная информация

- •Препроцессор Frag3

- •Препроцессор Stream5

- •Пример настройки препроцессора Stream5

- •Задание по лабораторному занятию

- •Часть 2. Ids Snort. Режимы работы и простое конфигурирование Вводная информация

- •Инсталляция и запуск системы

- •Получение списка сетевых интерфейсов

- •Режимы работы программы Snort

- •Режим сниффинга

- •Режим nids

- •Настройка вида выходного протокола в режиме nids

- •Конфигурирование ids Snort

- •Определение переменных

- •Задание ip адреса и маски подсети

- •Команды конфигурации

- •Включение файлов в конфигурацию

- •Формат предупреждения системы Snort

- •Задание к лабораторному занятию

- •Лабораторное занятие № 11. Защита программ с помощью asProtect.

- •Введение

- •Реализация защиты с помощью asProtect

- •Изменения в защищаемой программе

- •Пример реализации защиты с помощью asProtect

- •Задание к лабораторному занятию

- •Режимы работы программы asProtect

- •Закладка Modes

- •Закладка Activation Keys

- •Закладка Protection

- •Использование сканирующего приемника

- •Установка громкости

- •Работа с дуплексными сигналами:

- •Настройка шага изменения частоты

- •Работа с памятью

- •Настройка банка памяти

- •Выбор банка памяти:

- •Очистка памяти:

- •Описание контроллера телефонной линии ктл-400

- •Устройство и назначение контроллера «ктл-400»

- •Панели управления прибором ктл-400

- •Подготовка прибора к работе и работа с прибором

- •Работа прибора при поднятой трубке та

- •Эксплуатация прибора в режиме анализа параметров линии

- •Структура заголовка тср-сегмента

Команды конфигурации

Конкретные параметры настройки системы задаются в файле конфигурации командой CONFIG. Формат команды:

Config <директива> [: <значение>]

Например:

CONFIG STATEFUL

Config pkt_count: 1000

Некоторые команды конфигурации, которые потребуются для выполнения задания, приведены в таблице 1. Полный список возможных команд приведен в файле snort_manual.pdf, поставляемом вместе с дистрибутивом системы (каталог \doc).

Таблица 1. Команды конфигурации Snort

Команда |

Описание команды |

Config alertfile: <имя файла> |

Задает имя файла, в который будут выводиться предупреждения. |

Config interface: <номер интерфейса> |

Задает номер сетевого интерфейса, с которого будет производиться захват трафика (аналог snort -i) |

Config logdir: <dir> |

Задает каталог, в который производится запись (аналог snort -l) |

Config min_ttl: <значение> |

Задает минимальное значение времени жизни пакета (TTL), ниже которого весь трафик будет игнорироваться системой |

Config no_promise |

Отключает режим promiscuous mode, в котором захват трафика идет независимо от МАС адреса пакета. В этом случае система захватит только тот трафик, который предназначен данному сетевому адаптеру |

Config obfuscate |

Скрывает IP адрес хоста, на котором работает Snort |

Config pkt_count: <число> |

Завершает работу после захвата количества пакетов, указанного в команде (аналог snort -n) |

Config dump_chars_only |

|

Config dump_payload |

|

Config dump_payload_verbose |

|

Включение файлов в конфигурацию

Файлы, которые должна использовать данная конфигурация Snort, включаются командой include. Формат команды:

include <название файла>

Например:

include c:\Snort\rules/local.rules

include $RULE_PATH/local.rules

Таким образом к системе подключаются все файлы правил.

Формат предупреждения системы Snort

Пример предупреждения:

Alert:

[**] IDS024 - RPC - portmap-request-ttdbserv [**]

07/27-13:33:58.314512 10.0.0.69 : 896 -> 192.168.38.15 : 111

UDP TTL:64 TOS:0x0 ID:33481

Len: 64

Здесь: IDS024 - RPC - portmap-request-ttdbserv – ссобщение предупреждения

07/27-13:33:58.314512 - дата и время

10.0.0.69 : 896 - IP-адрес и порт отправителя

-> - направление трафика

192.168.38.15 : 111 - IP-адрес и порт получателя

UDP - тип протокола

TTL:64 - время жизни (Time To Live)

TOS:0x0 - тип службы (Type Of Service)

ID:33481 - идентификатор сеанса

Задание к лабораторному занятию

С помощью Snort получить список сетевых интерфейсов, опознаваемых системой. Определить номер интерфейса, который является в системе реальным, и все остальные команды запускать с указанием этого номера.

Убедиться в работоспособности Snort, запустив Snort в режиме снифера с выводом информации на экран.

Запустить Snort в режиме записи в файл с выводом информации в заданный каталог. Программа должна перехватывать весь трафик, направленный на ваш компьютер, и выводить содержимое трафика в указанный каталог. Команду на запуск программы и часть полученного протокола поместить в отчет по лабораторному занятию.

Запустить Snort. в режиме NIDS, указав в качестве файла конфигурации primer.conf. Убедиться в работоспособности системы по факту появления файлов предупреждений в указанном каталоге. В отчет по лабораторному занятию поместить команду на запуск.

Создать свой собственный файл конфигурации, сделав копию файла primer.conf с другим именем. В новом файле конфигурации оставить действующим подключение только правил обнаружения сканирования вашего компьютера scan.rules. Настроить в собственном файле конфигурации переменную HOME_NET на ваш компьютер.

Запустить Snort с собственным файлом конфигурации. На соседнем компьютере запустить сканер Superscan, сканирующий ваш компьютер. Правильно настроенный Snort должен обнаружить сканирование. Полученные предупреждения о сканировании должны быть приведены в отчете по лабораторному занятию.

В собственном файле конфигурации сделать следующие настройки:

В качестве «домашней» сети HOME_NET указать подсеть класса С, в которой находится ваш компьютер.

В качестве внешней сети EXTERNAL_NET укажите все адреса, кроме адреса вашей подсети HOME_NET

Определите имя каталога и имя файла, в который будут выводиться предупреждения, и номер сетевого интерфейса, с которого будет производиться захват трафика.

Определите нулевое значение min_ttl

Сконфигурируйте останов системы после проверки 200 пакетов.

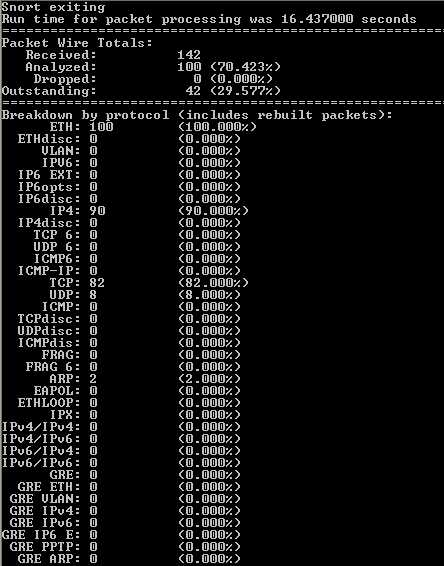

Проверьте работоспособность созданного файла, запустив Snort в режиме NIDS, не дублируя в команде запуска сделанные настройки. Листинг файла конфигурации приведите в отчете по лабораторному занятию. При срабатывании автоматического останова на экран будет выведен листинг статистики проверенных пакетов по видам сетевых протоколов, как показано ниже:

Сделать снимок экрана своего листинга и поместить в отчет по лабораторному занятию.