- •Масюк Максим Анатольевич Защита информации Сборник заданий для лабораторных занятий

- •Масюк Максим Анатольевич Защита информации

- •Содержание

- •Введение

- •Криптографические методы защиты информации Лабораторное занятие № 1. Докомпьютерные классические шифры.

- •Задачи работы:

- •Теоретические сведения

- •Использование подстановок

- •Шифр Цезаря

- •Шифр Плейфера

- •Шифр Вижинера

- •Использование перестановок

- •Задания к лабораторному занятию Задание 1.

- •Задание 2

- •Задание 3

- •Контрольные вопросы

- •Библиографический список

- •Лабораторное занятие № 2. Создание виртуального диска.

- •Вводная информация

- •Создание нового контейнера

- •Монтирование контейнера

- •Задания к лабораторному занятию

- •Контрольные вопросы

- •Работа с программой s-Tools

- •Стеганографическая программа SuperStorm

- •Работа с программой SuperStorm

- •Функции pgp

- •Теоретические сведения

- •Принципы шифрования с открытым ключом

- •Функции хеширования

- •Электронная подпись

- •Задание 1 к лабораторному занятию.

- •Задание 2 к лабораторному занятию (проверочное).

- •Проверочный тест к лабораторному занятию в Moodle (требует дополнительной подготовки студентов по теме ассиметричного шифрования).

- •Лабораторные занятия № 6. Методы защиты парольных систем аутентификации от атак на пароли.

- •Задачи работы:

- •Теоретические сведения

- •Взлом парольной защиты

- •Принцип инкапсуляции

- •Руководство по развертыванию vpn в ос Windows xp. Запуск vpn сервера.

- •10. Выставляем галочку «разрешить звонящим доступ к локальной сети», выбираем «указать адреса tcp/ip явным образом», вписываем нужный диапазон.

- •Выбираем подключение к виртуальной частной сети.

- •Вид Монитора Приложений:

- •Вид Монитора Компонентов:

- •Вид Сетевого Монитора:

- •Создание правил фильтрации сетевого трафика

- •Просмотр текущей сетевой активности

- •Задание к лабораторному занятию

- •Содержание отчета по лабораторному занятию

- •Вопросы к защите

- •Перечень популярных портов

- •Лабораторное занятие № 9. Обнаружение уязвимостей ос с помощью сканеров безопасности.

- •Вводная информация

- •Настройка диапазона сканирования

- •Запуск процесса сканирования

- •Анализ результатов сканирования

- •Задание к части 1 лабораторному занятию

- •Система анализа защищенности xSpider 7.0 Вводная информация

- •Использование профилей

- •Запуск процесса сканирования

- •Созание отчета

- •Задание к части 2 лабораторного занятия

- •Лабораторное занятие № 10. Конфигурирование и настройка ids Snort.

- •Часть 1. Препроцессоры. Вводная информация

- •Препроцессор Frag3

- •Препроцессор Stream5

- •Пример настройки препроцессора Stream5

- •Задание по лабораторному занятию

- •Часть 2. Ids Snort. Режимы работы и простое конфигурирование Вводная информация

- •Инсталляция и запуск системы

- •Получение списка сетевых интерфейсов

- •Режимы работы программы Snort

- •Режим сниффинга

- •Режим nids

- •Настройка вида выходного протокола в режиме nids

- •Конфигурирование ids Snort

- •Определение переменных

- •Задание ip адреса и маски подсети

- •Команды конфигурации

- •Включение файлов в конфигурацию

- •Формат предупреждения системы Snort

- •Задание к лабораторному занятию

- •Лабораторное занятие № 11. Защита программ с помощью asProtect.

- •Введение

- •Реализация защиты с помощью asProtect

- •Изменения в защищаемой программе

- •Пример реализации защиты с помощью asProtect

- •Задание к лабораторному занятию

- •Режимы работы программы asProtect

- •Закладка Modes

- •Закладка Activation Keys

- •Закладка Protection

- •Использование сканирующего приемника

- •Установка громкости

- •Работа с дуплексными сигналами:

- •Настройка шага изменения частоты

- •Работа с памятью

- •Настройка банка памяти

- •Выбор банка памяти:

- •Очистка памяти:

- •Описание контроллера телефонной линии ктл-400

- •Устройство и назначение контроллера «ктл-400»

- •Панели управления прибором ктл-400

- •Подготовка прибора к работе и работа с прибором

- •Работа прибора при поднятой трубке та

- •Эксплуатация прибора в режиме анализа параметров линии

- •Структура заголовка тср-сегмента

Инсталляция и запуск системы

Процесс инсталляции для UNIX-систем и Windows сильно отличается, однако дальнейшая работа со Snort одинакова во всех ОС, если использовать режим командной строки. В лабораторном занятии мы будет работать со Snort под ОС Windows. Для нормальной работы системы Snort необходима предварительная установка свободно распространяемой библиотеки WinPCap. Версия WinPCap должна соответствовать версии устанавливаемой системы Snort. При скачивании дистрибутива с сайта разработчиков всегда указывается, какую версию WinPCap требует данный дистрибутив. По умолчанию система инсталлируется в каталог C:\Snort. Исполняемый модуль snort.exe находится в C:\Snort\bin. Дистрибутив Snort не содержит правил обнаружения атак, их нужно скачивать отдельно. При этом файлы правил должны соответствовать данному дистрибутиву, иначе Snort будет прекращать работу с сообщением об ошибке.

Хотя для ОС Windows разработан графический интерфейс Snort, мы будет работать в режиме командной строки, поскольку в этом режиме работа со Snort идентична для всех ОС. Чтобы работать в режиме командной строки, нужно запустить интерпретатор команд cmd.exe (Пуск /Выполнить /cmd). Чтобы непосредственно запустить исполняемый модуль Snort, нужно сначала перейти в каталог, где он находится, командой cd, например:

cd c:\Snort\bin

Общий формат команды запуска Snort:

Snort [-options] <filter options>

Список опций можно посмотреть командой snort -?

Получение списка сетевых интерфейсов

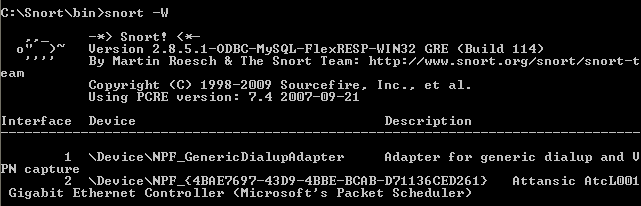

Часто различные программы формируют в ОС виртуальные сетевые интерфейсы, которые система опознает наравне с реальными. Однако IDS должна вести захват сетевого трафика на реальном интерфейсе, соответствующем установленному сетевому адаптеру. Полный список сетевых интерфейсов, опознаваемых ОС, можно посмотреть командой Snort -W. Получаем примерно такой ответ:

В этом ответе Snort указано, что сетевой интерфейс с номером 1 является виртуальным, а реально установленный интерфейс имеет номер 2.

При наличии в системе нескольких сетевых интерфейсов в любой команде Snort нужно обязательно указывать номер сетевого интерфейса (иначе не пойдет процесс захвата сетевых пакетов). Номер сетевого интерфейса указывается после параметра -i, например:

Snort –v -i 2

где 2 - номер сетевого интерфейса.

Внимание ! Это нужно сделать либо в файле конфигурации, как будет описано ниже, либо указывать в каждой команде запуска Snort номер сетевого интерфейса.

Режимы работы программы Snort

Программа работает в трех режимах:

Сниффинг – режим перехвата сетевого трафика с выводом протокола на экран

Режим записи в файл, или режим регистрации – программа записывает перехваченный трафик в указанный файл

Режим обнаружения атак (Network Intrusion Detection Mode, NIDS) – режим анализа сетевого трафика в соответствии с заданными пользователем правилами.

Режим сниффинга

Для запуска программы в режиме простого сниффинга нужно задать команду:

Snort –v

Кроме того, можно использовать ключ –d для вывода прикладных данных пакета, -e для вывода заголовков пакета Канального уровня, однако без ключа –v Snort не будет работать как анализатор пакетов, этот ключ обязателен. Можно использовать несколько ключей одновременно, например:

Snort –dev

Режим записи в файл

Для запуска программы в режиме записи в файл нужно задать команду с ключом –l с указанием имени каталога, в который будем помещать файлы с протоколом трафика:

Snort –dev -l <имя каталога>

В указанном каталоге программа создаст отдельный файл протокола для каждого IP-адреса, пакеты с которого будут перехвачены. Если указанного в команде каталога не существует, программа выдаст сообщение об ошибке.

Внимание ! Когда Snort запущен в режиме записи в файл, на экран ничего не выводится ! Нужно подождать некоторое время, остановить процесс командой Ctrl+Break и посмотреть файлы в указанном для записи каталоге.