- •Масюк Максим Анатольевич Защита информации Сборник заданий для лабораторных занятий

- •Масюк Максим Анатольевич Защита информации

- •Содержание

- •Введение

- •Криптографические методы защиты информации Лабораторное занятие № 1. Докомпьютерные классические шифры.

- •Задачи работы:

- •Теоретические сведения

- •Использование подстановок

- •Шифр Цезаря

- •Шифр Плейфера

- •Шифр Вижинера

- •Использование перестановок

- •Задания к лабораторному занятию Задание 1.

- •Задание 2

- •Задание 3

- •Контрольные вопросы

- •Библиографический список

- •Лабораторное занятие № 2. Создание виртуального диска.

- •Вводная информация

- •Создание нового контейнера

- •Монтирование контейнера

- •Задания к лабораторному занятию

- •Контрольные вопросы

- •Работа с программой s-Tools

- •Стеганографическая программа SuperStorm

- •Работа с программой SuperStorm

- •Функции pgp

- •Теоретические сведения

- •Принципы шифрования с открытым ключом

- •Функции хеширования

- •Электронная подпись

- •Задание 1 к лабораторному занятию.

- •Задание 2 к лабораторному занятию (проверочное).

- •Проверочный тест к лабораторному занятию в Moodle (требует дополнительной подготовки студентов по теме ассиметричного шифрования).

- •Лабораторные занятия № 6. Методы защиты парольных систем аутентификации от атак на пароли.

- •Задачи работы:

- •Теоретические сведения

- •Взлом парольной защиты

- •Принцип инкапсуляции

- •Руководство по развертыванию vpn в ос Windows xp. Запуск vpn сервера.

- •10. Выставляем галочку «разрешить звонящим доступ к локальной сети», выбираем «указать адреса tcp/ip явным образом», вписываем нужный диапазон.

- •Выбираем подключение к виртуальной частной сети.

- •Вид Монитора Приложений:

- •Вид Монитора Компонентов:

- •Вид Сетевого Монитора:

- •Создание правил фильтрации сетевого трафика

- •Просмотр текущей сетевой активности

- •Задание к лабораторному занятию

- •Содержание отчета по лабораторному занятию

- •Вопросы к защите

- •Перечень популярных портов

- •Лабораторное занятие № 9. Обнаружение уязвимостей ос с помощью сканеров безопасности.

- •Вводная информация

- •Настройка диапазона сканирования

- •Запуск процесса сканирования

- •Анализ результатов сканирования

- •Задание к части 1 лабораторному занятию

- •Система анализа защищенности xSpider 7.0 Вводная информация

- •Использование профилей

- •Запуск процесса сканирования

- •Созание отчета

- •Задание к части 2 лабораторного занятия

- •Лабораторное занятие № 10. Конфигурирование и настройка ids Snort.

- •Часть 1. Препроцессоры. Вводная информация

- •Препроцессор Frag3

- •Препроцессор Stream5

- •Пример настройки препроцессора Stream5

- •Задание по лабораторному занятию

- •Часть 2. Ids Snort. Режимы работы и простое конфигурирование Вводная информация

- •Инсталляция и запуск системы

- •Получение списка сетевых интерфейсов

- •Режимы работы программы Snort

- •Режим сниффинга

- •Режим nids

- •Настройка вида выходного протокола в режиме nids

- •Конфигурирование ids Snort

- •Определение переменных

- •Задание ip адреса и маски подсети

- •Команды конфигурации

- •Включение файлов в конфигурацию

- •Формат предупреждения системы Snort

- •Задание к лабораторному занятию

- •Лабораторное занятие № 11. Защита программ с помощью asProtect.

- •Введение

- •Реализация защиты с помощью asProtect

- •Изменения в защищаемой программе

- •Пример реализации защиты с помощью asProtect

- •Задание к лабораторному занятию

- •Режимы работы программы asProtect

- •Закладка Modes

- •Закладка Activation Keys

- •Закладка Protection

- •Использование сканирующего приемника

- •Установка громкости

- •Работа с дуплексными сигналами:

- •Настройка шага изменения частоты

- •Работа с памятью

- •Настройка банка памяти

- •Выбор банка памяти:

- •Очистка памяти:

- •Описание контроллера телефонной линии ктл-400

- •Устройство и назначение контроллера «ктл-400»

- •Панели управления прибором ктл-400

- •Подготовка прибора к работе и работа с прибором

- •Работа прибора при поднятой трубке та

- •Эксплуатация прибора в режиме анализа параметров линии

- •Структура заголовка тср-сегмента

Задание к части 1 лабораторному занятию

Выполнить сканирование уязвимостей своего компьютера сканером LANguard.

Сделать анализ каждого выданного предупреждения и предложить средство устранения данной уязвимости. Сделать вывод о серьезности каждой обнаруженной уязвимости для безопасности системы и о состоянии защищенности системы в целом.

Настроить вид файла отчета и сохранить результаты сканирования в файле.

Сделать отчет по лабораторному занятию, который должен содержать анализ каждого выданного предупреждения и предложенные меры по устранению данной уязвимости.

Система анализа защищенности xSpider 7.0 Вводная информация

Ключевым для системы XSpider 7.0 является понятие задачи. Любые действия по сканированию уязвимостей всегда происходят в рамках определенной задачи (даже если вы для этого ничего не делали). Пустая задача всегда создается при первоначальном запуске XSpider 7.0. Понятие «задача» включает в себя элементы:

Список проверяемых хостов

Набор настроек для сканирования (так называемый профиль)

Историю прошлых сканирований (отображается на закладке История сканирований).

XSpider 7.0 может сканировать одновременно несколько хостов. Добавление хоста для сканирования происходит по команде меню Правка/ Добавить хост. В открывшемся окне необходимо ввести IP-адрес или доменное имя хоста.

Использование профилей

Профиль задачи – это набор параметров для сканирования уязвимостей. Профили хранятся в файлах с расширением .prf. Когда вы запускаете XSpider 7.0, создается новая задача с профилем по умолчанию Default.prf. Система имеет набор стандартных профилей. Выбор профиля для применения к текущей задаче происходит в пункте меню Профиль/ Применить существующий. Редактировать стандартные профили (кроме некоторых параметров) невозможно, однако есть возможность создавать собственные профили с индивидуальными настройками.

Запуск процесса сканирования

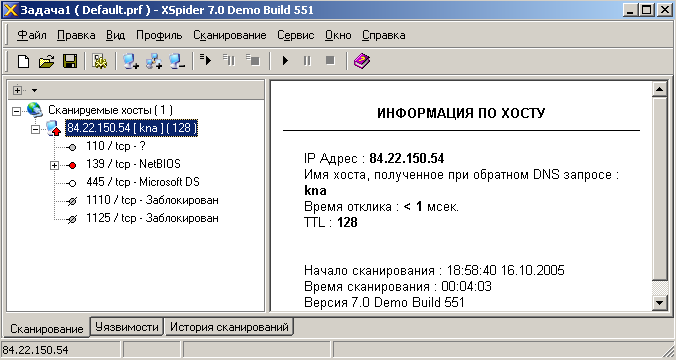

Процесс сканирования запускается командой Сканирование/Старт. Протокол сканирования выводится на закладке «Сканирование». Протокол имеет следующий вид:

Рисунок 43

На закладке «Уязвимости» выводится перечень найденных уязвимостей следующего вида:

Рисунок 44

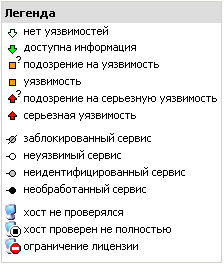

При этом используются следующие обозначения:

Рисунок 45

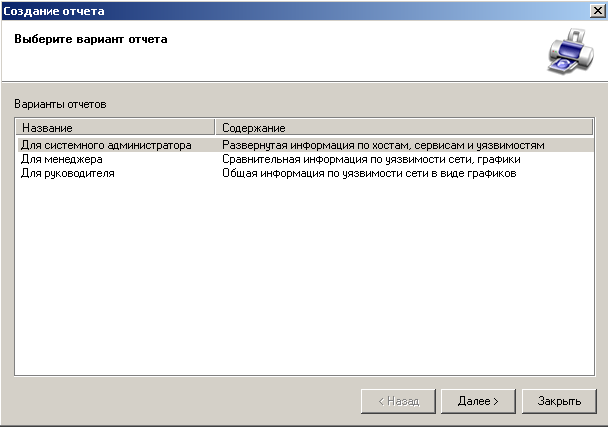

Созание отчета

Создание отчета выполняется по команде меню Сервис/ Создать отчет. Открывается окно выбора варианта отчета:

Рисунок 46

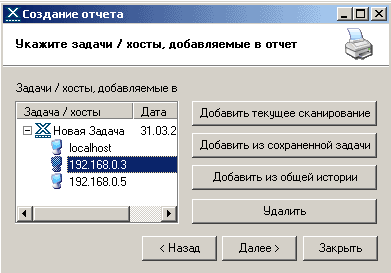

В следующем окне нужно указать, для каких хостов создаем отчет (в случае, если сканировалось несколько хостов):

Рисунок 47

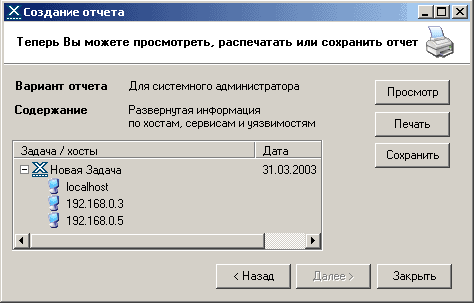

В заключительном окне диалога создания отчета нужно выбрать вид действия (просмотр, печать или сохранение отчета):

Рисунок 48

Задание к части 2 лабораторного занятия

Выполнить сканирование уязвимостей своего компьютера сканером XSpider, применив профиль DefaultOff.prf. Создать отчет для системного администратора и сохранить его в виде файла. Сохранить текущую задачу.

Создать новый профиль на базе DefaultOff.prf, дополнительно отключив опцию проверки на известные DoS-атаки. Выполнить сканирование созданным профилем. Создать отчет для системного администратора и сохранить его в виде файла.

Проанализировать оба отчета об уязвимостях и сделать рекомендации по защите хоста