- •Масюк Максим Анатольевич Защита информации Сборник заданий для лабораторных занятий

- •Масюк Максим Анатольевич Защита информации

- •Содержание

- •Введение

- •Криптографические методы защиты информации Лабораторное занятие № 1. Докомпьютерные классические шифры.

- •Задачи работы:

- •Теоретические сведения

- •Использование подстановок

- •Шифр Цезаря

- •Шифр Плейфера

- •Шифр Вижинера

- •Использование перестановок

- •Задания к лабораторному занятию Задание 1.

- •Задание 2

- •Задание 3

- •Контрольные вопросы

- •Библиографический список

- •Лабораторное занятие № 2. Создание виртуального диска.

- •Вводная информация

- •Создание нового контейнера

- •Монтирование контейнера

- •Задания к лабораторному занятию

- •Контрольные вопросы

- •Работа с программой s-Tools

- •Стеганографическая программа SuperStorm

- •Работа с программой SuperStorm

- •Функции pgp

- •Теоретические сведения

- •Принципы шифрования с открытым ключом

- •Функции хеширования

- •Электронная подпись

- •Задание 1 к лабораторному занятию.

- •Задание 2 к лабораторному занятию (проверочное).

- •Проверочный тест к лабораторному занятию в Moodle (требует дополнительной подготовки студентов по теме ассиметричного шифрования).

- •Лабораторные занятия № 6. Методы защиты парольных систем аутентификации от атак на пароли.

- •Задачи работы:

- •Теоретические сведения

- •Взлом парольной защиты

- •Принцип инкапсуляции

- •Руководство по развертыванию vpn в ос Windows xp. Запуск vpn сервера.

- •10. Выставляем галочку «разрешить звонящим доступ к локальной сети», выбираем «указать адреса tcp/ip явным образом», вписываем нужный диапазон.

- •Выбираем подключение к виртуальной частной сети.

- •Вид Монитора Приложений:

- •Вид Монитора Компонентов:

- •Вид Сетевого Монитора:

- •Создание правил фильтрации сетевого трафика

- •Просмотр текущей сетевой активности

- •Задание к лабораторному занятию

- •Содержание отчета по лабораторному занятию

- •Вопросы к защите

- •Перечень популярных портов

- •Лабораторное занятие № 9. Обнаружение уязвимостей ос с помощью сканеров безопасности.

- •Вводная информация

- •Настройка диапазона сканирования

- •Запуск процесса сканирования

- •Анализ результатов сканирования

- •Задание к части 1 лабораторному занятию

- •Система анализа защищенности xSpider 7.0 Вводная информация

- •Использование профилей

- •Запуск процесса сканирования

- •Созание отчета

- •Задание к части 2 лабораторного занятия

- •Лабораторное занятие № 10. Конфигурирование и настройка ids Snort.

- •Часть 1. Препроцессоры. Вводная информация

- •Препроцессор Frag3

- •Препроцессор Stream5

- •Пример настройки препроцессора Stream5

- •Задание по лабораторному занятию

- •Часть 2. Ids Snort. Режимы работы и простое конфигурирование Вводная информация

- •Инсталляция и запуск системы

- •Получение списка сетевых интерфейсов

- •Режимы работы программы Snort

- •Режим сниффинга

- •Режим nids

- •Настройка вида выходного протокола в режиме nids

- •Конфигурирование ids Snort

- •Определение переменных

- •Задание ip адреса и маски подсети

- •Команды конфигурации

- •Включение файлов в конфигурацию

- •Формат предупреждения системы Snort

- •Задание к лабораторному занятию

- •Лабораторное занятие № 11. Защита программ с помощью asProtect.

- •Введение

- •Реализация защиты с помощью asProtect

- •Изменения в защищаемой программе

- •Пример реализации защиты с помощью asProtect

- •Задание к лабораторному занятию

- •Режимы работы программы asProtect

- •Закладка Modes

- •Закладка Activation Keys

- •Закладка Protection

- •Использование сканирующего приемника

- •Установка громкости

- •Работа с дуплексными сигналами:

- •Настройка шага изменения частоты

- •Работа с памятью

- •Настройка банка памяти

- •Выбор банка памяти:

- •Очистка памяти:

- •Описание контроллера телефонной линии ктл-400

- •Устройство и назначение контроллера «ктл-400»

- •Панели управления прибором ктл-400

- •Подготовка прибора к работе и работа с прибором

- •Работа прибора при поднятой трубке та

- •Эксплуатация прибора в режиме анализа параметров линии

- •Структура заголовка тср-сегмента

Просмотр текущей сетевой активности

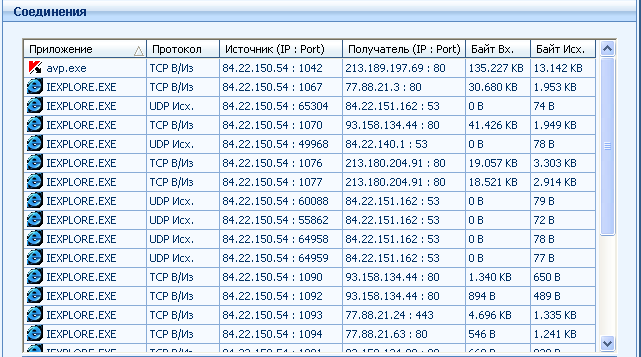

Закладка Активность межсетевого экрана COMODO Firewall Pro предоставляет возможность анализа текущих сетевых соединений в двух режимах: Соединения и Журнал. Режим Соединения показывает перечень активных в данный момент сетевых соединений в следующем виде:

Рисунок 38

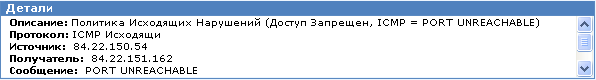

Режим Журнал является журналом событий безопасности, и содержит перечень блокированных сетевых соединений с указанием степени опасности блокированного соединения, использовавшего это соединение приложения, сетевого протокола, IP адреса источника и приемника. Описание деталей соединения выглядит следующим образом:

Рисунок 39

Задание к лабораторному занятию

Вариант 1

Настроить политику брандмауэра по умолчанию «что не разрешено, то запрещено».

Настроить разрешающие правила таким образом, чтобы:

Дать возможность пользователю работать в Интернете по протоколам HTTP и FTP

Обеспечить возможность прохождения электронной почты в обоих направлениях

Обеспечить возможность работы утилит PING, TRACERT (протокол ICMP, запросы echo-request, echo-reply)

Разрешить любые действия с IP адреса 84.22.150.54

Разрешить любые действия с портом 53

Разрешить работу с библиотекой WinPCap

Запретить любые соединения при загрузке ОС до начала работы МЭ

Провести сканирование вашего компьютера с соседнего сетевого узла программой SuperScan и проверить, блокирует ли МЭ процесс сканирования

Вариант 2

Настроить политику брандмауэра по умолчанию «что не запрещено, то разрешено».

Настроить запрещающие правила таким образом, чтобы:

Полностью запретить связь по протоколу Telnet

Запретить прием сообщений протокола ICMP, направленных на широковещательные адреса

Для протокола ICMP запретить эхо-ответ (echo-reply)

Для протокола IP запретить работу по протоколу групповой рассылки IGMP

Запретить трафик в обоих направлениях по порту 10139

Блокировать прохождение фрагментированных IP пакетов

Выполнять анализ соответствия структуры пакета сетевому протоколу

Провести сканирование вашего компьютера с соседнего сетевого узла программой SuperScan и проверить, блокирует ли МЭ процесс сканирования

Содержание отчета по лабораторному занятию

Для каждого задания отчет должен содержать:

Формулировку задания

Скриншот режима, в котором была выполнена настройка МЭ, соответствующая заданию

При проверке процесса сканирования привести скриншот с сообщением о блокированном соединении со сканирующим сетевым узлом

Вопросы к защите

Какие виды межсетевых экранов вы знаете ?

Какие виды МЭ обеспечивают более надежную защиту внутренней сети ?

Каким образом происходит фильтрация трафика с помощью пакетного фильтра ?

Какой вид МЭ обеспечивает максимальное быстродействие ?

Почему прокси-сервер является более медленным, чем пакетный фильтр ?

Какие виды правил фильтрации применяются в МЭ с динамической фильтрацией ?

Что такое распределенный МЭ ?

Какие виды фильтрации применяют МЭ вида Stateful Inspection ?

В каких узлах локальной сети следует устанавливать межсетевые экраны ?

Почему при создании правил фильтрации в случае, если пользователем отмечен протокол IP, блокируется доступ к указанию порта ?

Работу каких протоколов нужно разрешить, если необходимо предоставить возможность выхода в Интернет ?

Работу каких протоколов нужно разрешить, если необходимо предоставить возможность работы с электронной почтой ?

Работу каких протоколов нужно разрешить, если необходимо предоставить возможность работы утилит PING, TRACERT ?

Возможен ли выход в Интернет, если запретить работу с сервисом DNS (порт 53) ? Почему ?

Какая политика по умолчанию более надежна с точки зрения безопасности ?

Для каких атак могут быть использованы широковещательные сообщения ?