- •Масюк Максим Анатольевич Защита информации Сборник заданий для лабораторных занятий

- •Масюк Максим Анатольевич Защита информации

- •Содержание

- •Введение

- •Криптографические методы защиты информации Лабораторное занятие № 1. Докомпьютерные классические шифры.

- •Задачи работы:

- •Теоретические сведения

- •Использование подстановок

- •Шифр Цезаря

- •Шифр Плейфера

- •Шифр Вижинера

- •Использование перестановок

- •Задания к лабораторному занятию Задание 1.

- •Задание 2

- •Задание 3

- •Контрольные вопросы

- •Библиографический список

- •Лабораторное занятие № 2. Создание виртуального диска.

- •Вводная информация

- •Создание нового контейнера

- •Монтирование контейнера

- •Задания к лабораторному занятию

- •Контрольные вопросы

- •Работа с программой s-Tools

- •Стеганографическая программа SuperStorm

- •Работа с программой SuperStorm

- •Функции pgp

- •Теоретические сведения

- •Принципы шифрования с открытым ключом

- •Функции хеширования

- •Электронная подпись

- •Задание 1 к лабораторному занятию.

- •Задание 2 к лабораторному занятию (проверочное).

- •Проверочный тест к лабораторному занятию в Moodle (требует дополнительной подготовки студентов по теме ассиметричного шифрования).

- •Лабораторные занятия № 6. Методы защиты парольных систем аутентификации от атак на пароли.

- •Задачи работы:

- •Теоретические сведения

- •Взлом парольной защиты

- •Принцип инкапсуляции

- •Руководство по развертыванию vpn в ос Windows xp. Запуск vpn сервера.

- •10. Выставляем галочку «разрешить звонящим доступ к локальной сети», выбираем «указать адреса tcp/ip явным образом», вписываем нужный диапазон.

- •Выбираем подключение к виртуальной частной сети.

- •Вид Монитора Приложений:

- •Вид Монитора Компонентов:

- •Вид Сетевого Монитора:

- •Создание правил фильтрации сетевого трафика

- •Просмотр текущей сетевой активности

- •Задание к лабораторному занятию

- •Содержание отчета по лабораторному занятию

- •Вопросы к защите

- •Перечень популярных портов

- •Лабораторное занятие № 9. Обнаружение уязвимостей ос с помощью сканеров безопасности.

- •Вводная информация

- •Настройка диапазона сканирования

- •Запуск процесса сканирования

- •Анализ результатов сканирования

- •Задание к части 1 лабораторному занятию

- •Система анализа защищенности xSpider 7.0 Вводная информация

- •Использование профилей

- •Запуск процесса сканирования

- •Созание отчета

- •Задание к части 2 лабораторного занятия

- •Лабораторное занятие № 10. Конфигурирование и настройка ids Snort.

- •Часть 1. Препроцессоры. Вводная информация

- •Препроцессор Frag3

- •Препроцессор Stream5

- •Пример настройки препроцессора Stream5

- •Задание по лабораторному занятию

- •Часть 2. Ids Snort. Режимы работы и простое конфигурирование Вводная информация

- •Инсталляция и запуск системы

- •Получение списка сетевых интерфейсов

- •Режимы работы программы Snort

- •Режим сниффинга

- •Режим nids

- •Настройка вида выходного протокола в режиме nids

- •Конфигурирование ids Snort

- •Определение переменных

- •Задание ip адреса и маски подсети

- •Команды конфигурации

- •Включение файлов в конфигурацию

- •Формат предупреждения системы Snort

- •Задание к лабораторному занятию

- •Лабораторное занятие № 11. Защита программ с помощью asProtect.

- •Введение

- •Реализация защиты с помощью asProtect

- •Изменения в защищаемой программе

- •Пример реализации защиты с помощью asProtect

- •Задание к лабораторному занятию

- •Режимы работы программы asProtect

- •Закладка Modes

- •Закладка Activation Keys

- •Закладка Protection

- •Использование сканирующего приемника

- •Установка громкости

- •Работа с дуплексными сигналами:

- •Настройка шага изменения частоты

- •Работа с памятью

- •Настройка банка памяти

- •Выбор банка памяти:

- •Очистка памяти:

- •Описание контроллера телефонной линии ктл-400

- •Устройство и назначение контроллера «ктл-400»

- •Панели управления прибором ктл-400

- •Подготовка прибора к работе и работа с прибором

- •Работа прибора при поднятой трубке та

- •Эксплуатация прибора в режиме анализа параметров линии

- •Структура заголовка тср-сегмента

Создание правил фильтрации сетевого трафика

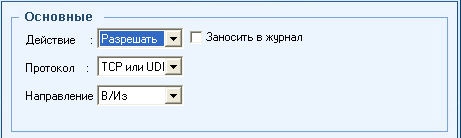

Правила фильтрации сетевого трафика содержатся в компоненте Сетевой Монитор, где происходит их создание, редактирование и удаление. Добавление нового правила фильтрации производится при нажатии кнопки «Добавить» в панели кнопок компонента Сетевой Монитор. При этом открывается окно с двумя панелями для ввода данных. Верхняя панель содержит 3 поля настройки: действие, протокол и направление сетевого трафика. Панель имеет вид:

Рисунок 36

Поле Действие содержит два варианта действий – Разрешить или Блокировать. Какое из них применить, зависит от того, какую общую политику безопасности реализует межсетевой экран. Если нужно использовать политику безопасности «Все, что не разрешено, запрещено», то Сетевой Монитор содержит список разрешающих правил, а последнее по списку – блокирующее все возможные соединения. В этом случае разрешающие правила пропустят указанные сетевые пакеты, а все остальное будет блокировано. Если нужно использовать политику безопасности «Все, что не запрещено, разрешено», то Сетевой Монитор содержит список запрещающих правил, а последнее по списку – разрешающее все возможные соединения. В этом случае запрещающие правила блокируют указанные сетевые пакеты, а все остальное будет пропущено.

Поле Протокол содержит названия сетевых протоколов, для которых можно составить правило фильтрации. Значение этого поля зависит от назначения нашего правила. Если нужного нам протокола нет в списке, это значит, что его указывают номером соответствующего порта (список популярных портов см. в приложении). Например, если нужно создать правило для службы DNS, указываем протокол ТСР и порт 53.

Направление фильтрации трафика может принимать 3 значения: Вх, Исх, В/Из. Если мы составляем правило для входящего трафика, указываем направление Вх (входящий трафик), если правило для исходящего трафика, указываем Исх (исходящий трафик). Если правило фильтрации создается для обоих направлений, указываем В/Из.

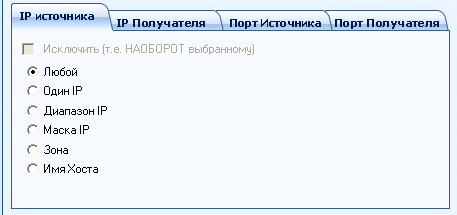

Нижняя панель позволяет настроить IP адреса и порты источника и приемника для фильтрации трафика:

Рисунок 37

Если мы составляем правило фильтрации для входящего трафика, источником является внешний сетевой узел, а приемником – сетевой узел внутренней сети. Если же правило относится к исходящему трафику, то источником является сетевой узел внутренней сети, а приемником – внешней.

Для IP адресов выбираем значение «любой», если правило действует для всех IP адресов. Если будет выбрано значение «Один IP», появится поле для ввода конкретного IP адреса. Если выберем диапазон IP, то появится два поля IP адресов – начального и конечного. В этом случае правило будет действовать для всех адресов указанного диапазона. Можно указать действие правила для конкретной подсети, задав IP адрес и маску, либо задав символьное сетевое имя компьютера.

Если мы хотим составить правило для всех IP адресов, кроме указанного, нужно указать этот IP адрес и включить флаг «Исключить».

Так же настраивается информация о портах источника и приемника (она имеется только для протокола ТСР).