- •Масюк Максим Анатольевич Защита информации Сборник заданий для лабораторных занятий

- •Масюк Максим Анатольевич Защита информации

- •Содержание

- •Введение

- •Криптографические методы защиты информации Лабораторное занятие № 1. Докомпьютерные классические шифры.

- •Задачи работы:

- •Теоретические сведения

- •Использование подстановок

- •Шифр Цезаря

- •Шифр Плейфера

- •Шифр Вижинера

- •Использование перестановок

- •Задания к лабораторному занятию Задание 1.

- •Задание 2

- •Задание 3

- •Контрольные вопросы

- •Библиографический список

- •Лабораторное занятие № 2. Создание виртуального диска.

- •Вводная информация

- •Создание нового контейнера

- •Монтирование контейнера

- •Задания к лабораторному занятию

- •Контрольные вопросы

- •Работа с программой s-Tools

- •Стеганографическая программа SuperStorm

- •Работа с программой SuperStorm

- •Функции pgp

- •Теоретические сведения

- •Принципы шифрования с открытым ключом

- •Функции хеширования

- •Электронная подпись

- •Задание 1 к лабораторному занятию.

- •Задание 2 к лабораторному занятию (проверочное).

- •Проверочный тест к лабораторному занятию в Moodle (требует дополнительной подготовки студентов по теме ассиметричного шифрования).

- •Лабораторные занятия № 6. Методы защиты парольных систем аутентификации от атак на пароли.

- •Задачи работы:

- •Теоретические сведения

- •Взлом парольной защиты

- •Принцип инкапсуляции

- •Руководство по развертыванию vpn в ос Windows xp. Запуск vpn сервера.

- •10. Выставляем галочку «разрешить звонящим доступ к локальной сети», выбираем «указать адреса tcp/ip явным образом», вписываем нужный диапазон.

- •Выбираем подключение к виртуальной частной сети.

- •Вид Монитора Приложений:

- •Вид Монитора Компонентов:

- •Вид Сетевого Монитора:

- •Создание правил фильтрации сетевого трафика

- •Просмотр текущей сетевой активности

- •Задание к лабораторному занятию

- •Содержание отчета по лабораторному занятию

- •Вопросы к защите

- •Перечень популярных портов

- •Лабораторное занятие № 9. Обнаружение уязвимостей ос с помощью сканеров безопасности.

- •Вводная информация

- •Настройка диапазона сканирования

- •Запуск процесса сканирования

- •Анализ результатов сканирования

- •Задание к части 1 лабораторному занятию

- •Система анализа защищенности xSpider 7.0 Вводная информация

- •Использование профилей

- •Запуск процесса сканирования

- •Созание отчета

- •Задание к части 2 лабораторного занятия

- •Лабораторное занятие № 10. Конфигурирование и настройка ids Snort.

- •Часть 1. Препроцессоры. Вводная информация

- •Препроцессор Frag3

- •Препроцессор Stream5

- •Пример настройки препроцессора Stream5

- •Задание по лабораторному занятию

- •Часть 2. Ids Snort. Режимы работы и простое конфигурирование Вводная информация

- •Инсталляция и запуск системы

- •Получение списка сетевых интерфейсов

- •Режимы работы программы Snort

- •Режим сниффинга

- •Режим nids

- •Настройка вида выходного протокола в режиме nids

- •Конфигурирование ids Snort

- •Определение переменных

- •Задание ip адреса и маски подсети

- •Команды конфигурации

- •Включение файлов в конфигурацию

- •Формат предупреждения системы Snort

- •Задание к лабораторному занятию

- •Лабораторное занятие № 11. Защита программ с помощью asProtect.

- •Введение

- •Реализация защиты с помощью asProtect

- •Изменения в защищаемой программе

- •Пример реализации защиты с помощью asProtect

- •Задание к лабораторному занятию

- •Режимы работы программы asProtect

- •Закладка Modes

- •Закладка Activation Keys

- •Закладка Protection

- •Использование сканирующего приемника

- •Установка громкости

- •Работа с дуплексными сигналами:

- •Настройка шага изменения частоты

- •Работа с памятью

- •Настройка банка памяти

- •Выбор банка памяти:

- •Очистка памяти:

- •Описание контроллера телефонной линии ктл-400

- •Устройство и назначение контроллера «ктл-400»

- •Панели управления прибором ктл-400

- •Подготовка прибора к работе и работа с прибором

- •Работа прибора при поднятой трубке та

- •Эксплуатация прибора в режиме анализа параметров линии

- •Структура заголовка тср-сегмента

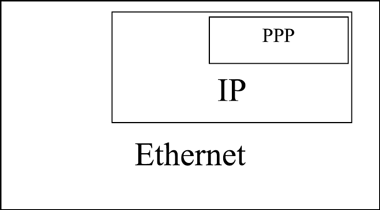

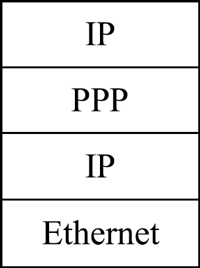

Принцип инкапсуляции

Главным принципом организации VPN является принцип инкапсуляции пакетов. Пакеты соответствующего VPN протокола инкапсулируется в пакеты того протокола, который применяется в уже существующих сетях. Чаще всего протоколом носителем является Ethernet.

Пользовательские данные, передаваемые по виртуальным сетям, как правило, опять же содержаться в пакетах протокола IP. В итоге образуется многослойная структура.

Руководство по развертыванию vpn в ос Windows xp. Запуск vpn сервера.

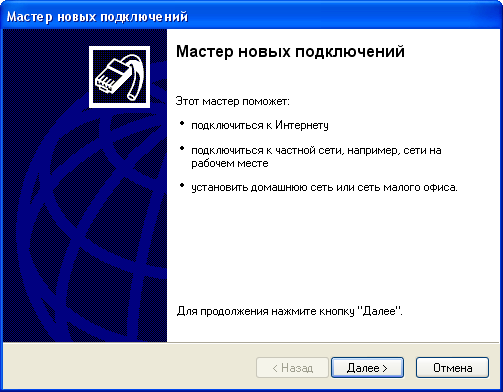

Переходим Пуск => Панель Управления => Сетевые Подключения=>Файл => Новое Подключение.

Рисунок 11

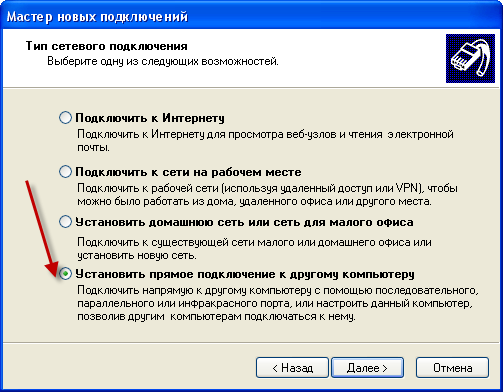

2. Выбираем пункт установить прямое подключение к другому компьютеру.

Рисунок

12

Рисунок

12

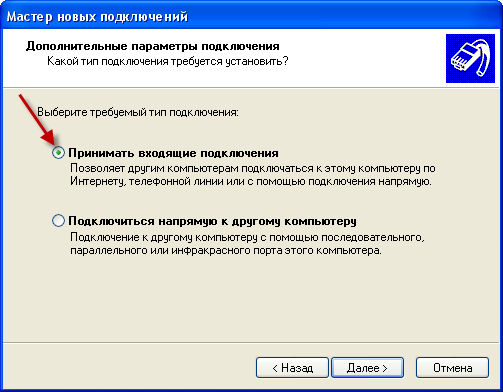

3. Выбираем пункт принимать входящие подключения.

Рисунок

13

Рисунок

13

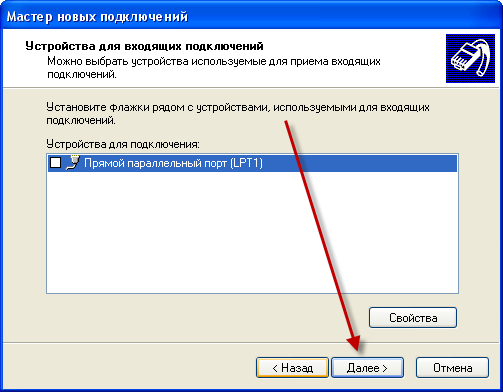

Если у вас есть модем или ЛПТ то проигнорируйте и нажмите кнопку далее.

Рисунок 14

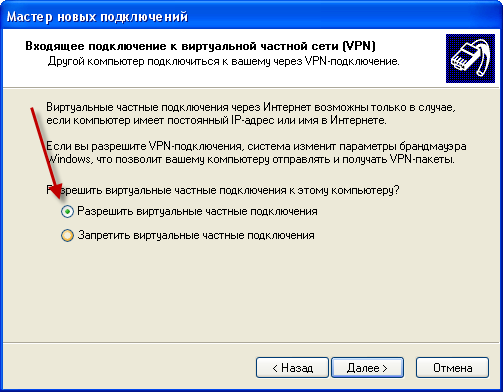

5. Выбираем пункт разрешить виртуальные

частные подключения.

Рисунок 15

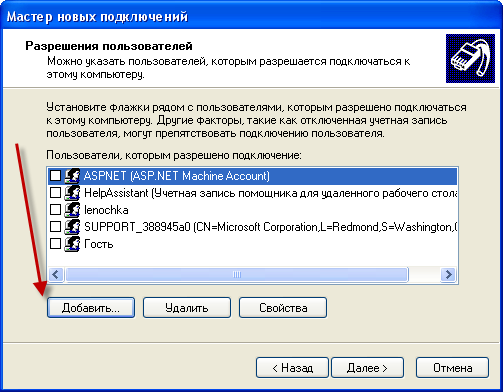

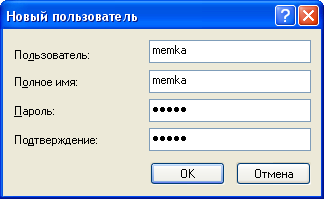

6. Нажимаем клавишу добавить.

Рисунок 16

7. Заполняем поля.

Рисунок 17

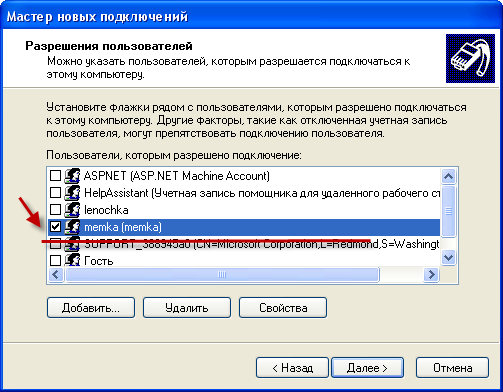

8. Удостоверяемся что стоит галка напротив нужного пользователя.

Рисунок 18

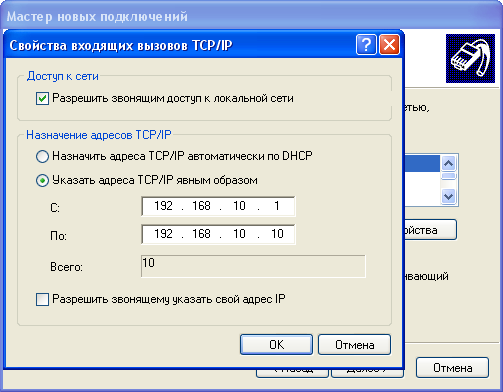

9. Выделяем «проток интернета TCP/IP» и нажимаем кнопку свойства.

Рисунок 19

10. Выставляем галочку «разрешить звонящим доступ к локальной сети», выбираем «указать адреса tcp/ip явным образом», вписываем нужный диапазон.

Рисунок 20

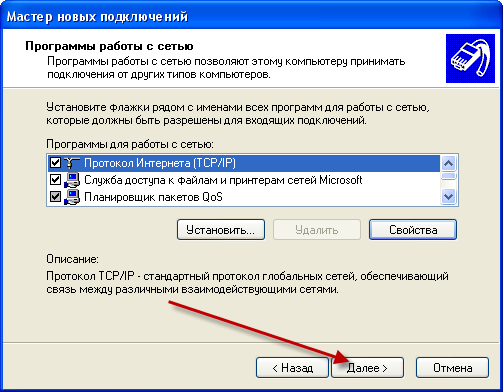

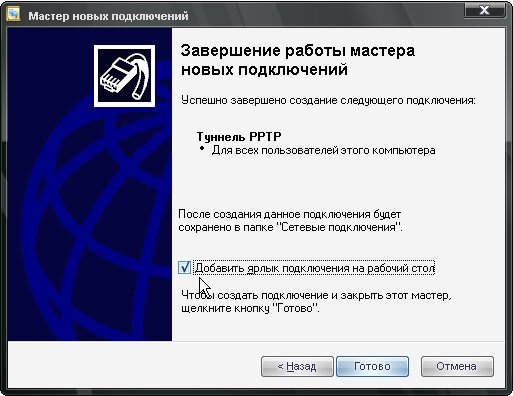

11. Выбираем далее и готово.

Рисунок 21

Рисунок 22

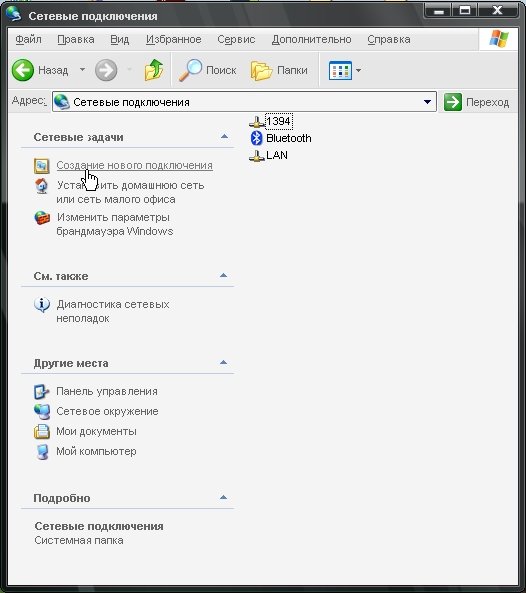

Подключение к VPN серверу

Выбираем создание нового подключения.

Рисунок 23

Выбираем подключить к сети на рабочем месте.

Рисунок 24

Выбираем подключение к виртуальной частной сети.

Рисунок 25

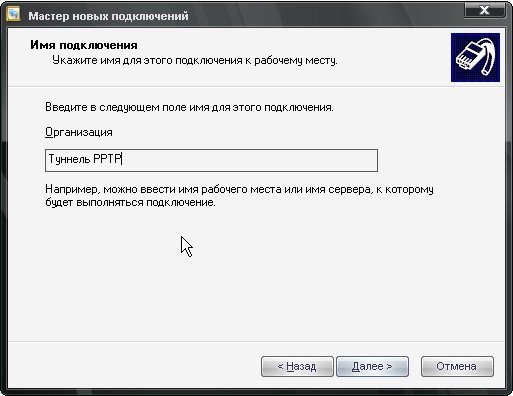

Вводим имя подключения.

Рисунок 26

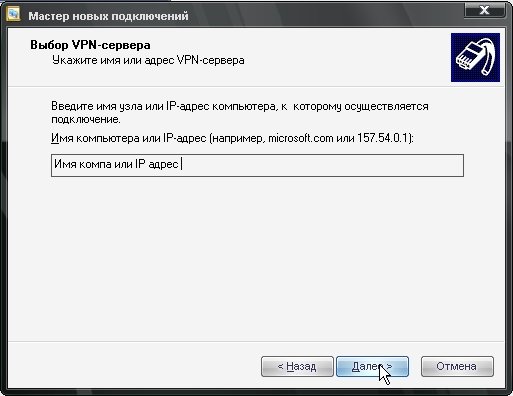

5. Вводим IP адрес сервера

Рисунок 27

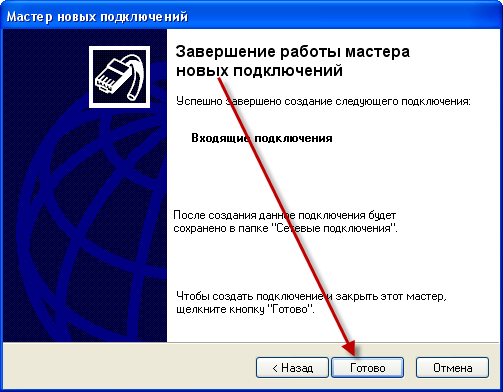

6. Нажимаем готово.

Рисунок 28

Контрольные вопросы для защиты

В чем заключается принцип инкапсуляции при создании VPN?

Каковы недостатки и преимущества организации сети представленным в работе способом?

Перечислите несколько задач, которые могут быть решены с использованием VPN сетей (соединений).

Перечислите известные вам VPN протоколы.

Лабораторное занятие № 8. Настройка межсетевого экрана COMODO.

(Время выполнения 2 часа)

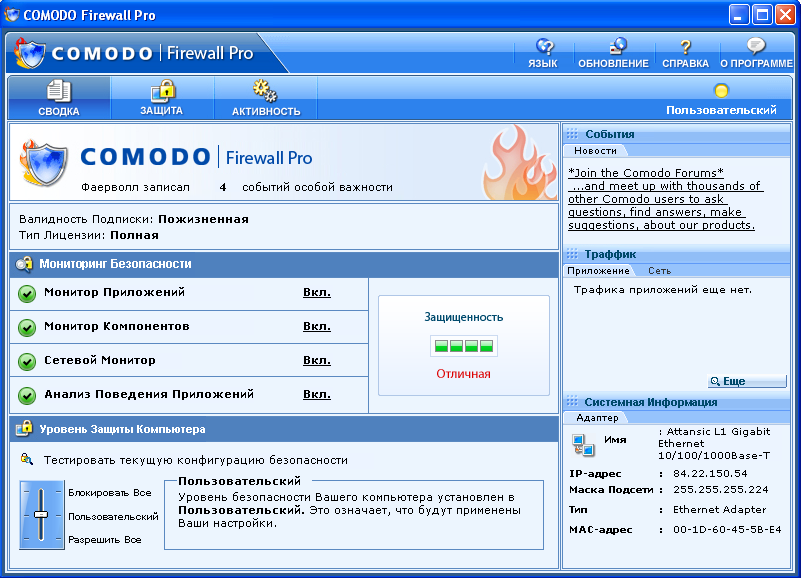

Графический интерфейс программы при ее запуске:

Рисунок 29

Компоненты функциональности COMODO Firewall Pro:

Монитор Приложений – содержит список приложений, для которых определены правила фильтрации

Монитор Компонентов - содержит список программных компонентов (например, библиотек dll), для которых определены правила фильтрации

Сетевой Монитор - содержит список правил фильтрации для сетевых протоколов

Анализ Поведения Приложений – содержит 3 дополнительные панели настройки безопасности

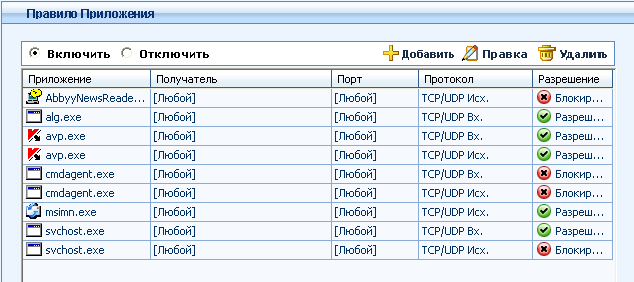

Вид Монитора Приложений:

Рисунок 30

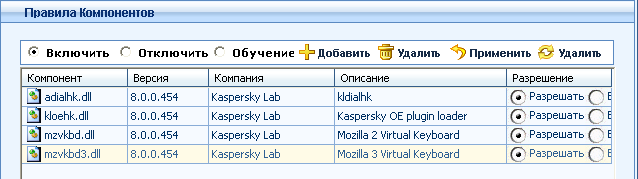

Вид Монитора Компонентов:

Рисунок 31

Вид Сетевого Монитора:

Рисунок 32

Режим Анализ Поведения Приложений включает в себя 3 дополнительные панели настройки безопасности:

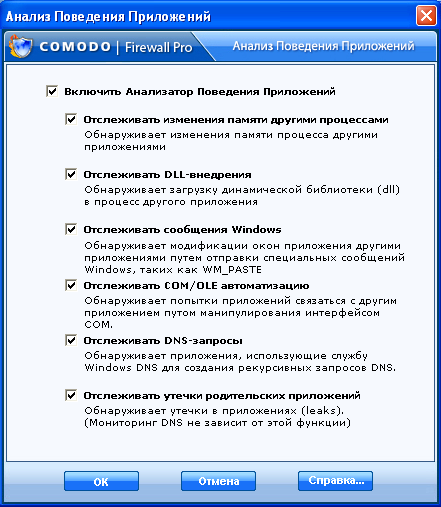

Анализ Поведения Приложений

Дополнительное обнаружение и отражение атак

Разное

Панель Анализ Поведения Приложений содержит следующие настройки:

Рисунок 33

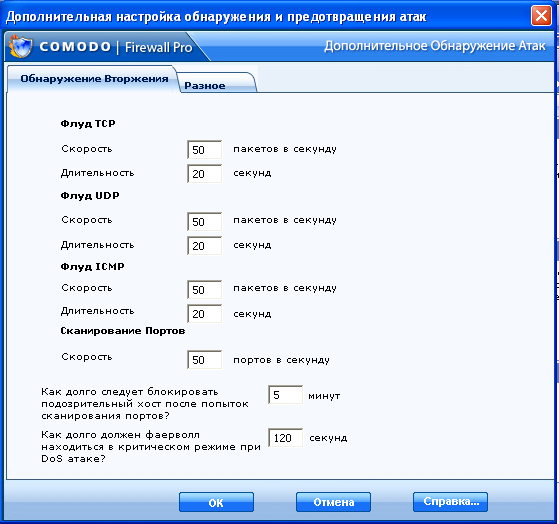

Панель Дополнительное обнаружение и отражение атак содержит следующие настройки:

Рисунок 34

Эта панель содержит настройки встроенной в межсетевой экран системы обнаружения некоторых атак. Закладка Разное в этой панели позволяет включить дополнительные функции:

Запрет любых соединений при загрузке ОС до начала работы COMODO Firewall Pro

Блокировка фрагментированных IP пакетов

Анализ сетевых пакетов на соответствие стандартам сетевого протокола

Проверка контрольной суммы пакета (обнаруживает модификацию пакета, если не была соответственно пересчитана контрольная сумма)

Отслеживание создания сетевых пакетов другими протоколами, кроме ТСР/IP

Панель Разное содержит следующие настройки:

Рисунок 35