- •1. Алгоритмы сжатия изображений.

- •2 Аппаратное обеспечение мультимедиа.

- •3Виды и принцип действия cd-rom.

- •4 Виды памяти.

- •5Использование звука . Стандарты звуковых карт

- •6. Организация сетей для передачи мультимедиа-данных.

- •7 Синтезированные звуковые карты с частотной модуляцией.

- •8 Составляющие изображения, технология ускорения графики.

- •9 Способы передачи мультимедиа-данных в сетях.

- •10 Технология видеодисплеев

- •12 Организация виртуальной памяти.

- •13 Стратегии замещения и размещения страниц. Принцип локальности

- •14 Этапы загрузки операционных систем (Unix, Windows nt).

- •14. Этапы загрузки операционных систем (Unix, Windows nt).

- •15 Организация фс fat , основные элементы структуры.

- •16 Организация файловой системы fat32 отличия от fat16, преимущества.

- •17 Особенности организации файловой системы unix. Файловая система. Типы файлов.

- •18. Структура каталогов ос Linux. Файловая система ос Linux ext2fs, ext3fs.

- •Система адресации данных ext2 — это одна из самых важных составляющих фс. Она позволяет находить нужный файл среди множества как пустых, так и занятых блоков на диске.

- •19 Базовая файловая система s5fs.

- •Управление процессами в ос Unix. Типы процессов.

- •21Алгоритмы управления памятью в ос unix, Linux. Замещение страниц.

- •22. Загрузка ос Windows nt. Особенности Windows nt

- •23. Файловая система ntfs. Структура, особенности, преимущества ntfs

- •24. Управление памятью в Windows nt. Стратегии выборки, размещения и замещения страниц.

- •25. Язык Java. Особенности языка. Средства для разработки приложений. (jdk). Пакеты. Простейшая программа, компиляция и запуск.

- •26. Комментарии и встроенная документация. Спецификаторы доступа к классам и полям класса в Java. Public, protected и private

- •27. Интерфейсы Реализация интерфейсов. Ключевое слово static, ключевое слово this.

- •28. Апплеты. Структура и методы апплета. Вызов апплета.

- •29. Исключительные ситуации. Обработка исключительных ситуаций

- •30. Программирование отношений типа «Является», «Имеет», «Использует», «Создает».

- •31. Потоки Создание и запуск потока.

- •32. Синхронизация потоков.

- •33. Система ввода-вывода в Java. Работа с файлами.

- •34. Библиотека Swing. Основные компоненты Реализация пользовательского интерфейса.

- •35. Библиотеки jdbc, подключение к базе данных. (Объект Connection)

- •36. Реализация запроса sql и обработка результатов. (Объекты .Statement и Resultset)

- •37. Сервлеты, структура и организация. Методы жизненного цикла.

- •38. Jsp, структура и организация. Класс Session.

- •39. Основы технологии ejb. Основные цели. Ejb-компонента, ejb-объект, ejb- контейнер.

- •Цели, лежащие в основе технологии ejb

- •40 Entity Bean. Жизненный цикл.

- •41 Модели жизненного цикла

- •43 Диаграммы потоков данных

- •44 Функциональное тестирование

- •Функциональное тестирование включает:

- •45 Методы разработки программ (Метод джексона и метод Вареье орра)

- •46 Модели качества процессов конструирования.

- •47 Структурное программирование

- •48. Модульное программирование

- •49 Способы реализации алгоритмов

- •50 Методы доказательства правильности программ и алгоритмом

- •51 Центральные проекции

- •52 Параллельные проекции

- •53. Двумерные аффинные преобразования.

- •54. Трехмерные аффинные преобразования

- •55 Описание и построение составных поверхностей

- •56 Построение составных поверхностей Эрмита

- •57 Построение составных поверхностей Безье

- •58 Построение составных поверхностей методом в-сплайнов

- •59. Классификация методов моделирования. Методы моделирования твердого тела.

- •60. Модели объемных тел . Алгебрологическая граничная модель.

- •61 Модели объемных тел. Модель конструктивной геометрии трехмерного объекта.

- •62. Модели объемных тел. Кусочно-аналитические граничные модели.

- •63 Классификация интеллектуальных ис

- •Структура экспертных систем (эс).

- •Этапы разработки эс.

- •Классификация эс.

- •Инструментальные средства разработки эс.

- •68 Системы, основанные на продукционных моделях представления знаний.

- •69 Семантические сети

- •70 Логический вывод на основе субъективных вероятностей

- •5.2. Распространение вероятностей в эс

- •72 Метод экспертного оценивания.

- •73. Классификация методов моделирования. Моделирование скульптурных поверхностей.

- •77. Основные классы задач, решаемые искусственными нейронными сетями (инс).

- •78. Математическая модель искусственного нейрона.

- •79 Основные этапы нейросетевого анализа.

- •80. Топологии искусственных нейронных сетей (инс). Многослойные сети. Классификация многослойных инс.

- •81 Обучение инс, парадигмы обучения. Правила Обучения.

- •83 Обучение инс. Обучение с учителем. Алгоритм обратного распространения ошибки

- •84 Обучение инс. Обучение без учителя. Алгоритм обучения Кохонена.

- •85 Обучение инс. Смешанное обучения. Сети встречного распространения

- •87 Каскадная схема проектирования ис

- •88 Бизнес-реинжиниринг в проектировании ис

- •89 Системное проектирование ис

- •90 Основные этапы проектирования ис

- •91 Построение диаграмм потоков данных (dfd) при проектировании ис

- •92 Модели субд при проектировании ис

- •93 Case- технологии в проектировании ис. Классификация case- средств.

- •94. Проектирование структуры бд, нормализация отношений.

- •96. Описание интегрированной модели сложной системы средствами языка uml. Концептуальные модели. Диаграмма вариантов использования.

- •101.Архитектура экономических информационных систем.

- •102.Жизненный цикл экономических информационных систем.

- •103.Этапы реинжиниринга бизнес-процессов в экономических системах.

- •104.Основные классы автоматизированных систем управления бизнес-процессами (mrPl, mrpii, erp).

- •105.Реинжиниринг бизнес-процессов на основе корпоративной ис.

- •106.Этапы проектирования кис.

- •107. Информационная поддержка этапов жизненного цикла кис (cals-технологии).

- •108. Средства концептуального проектирования кис (case-средства).

- •109.Технологии построения кис (клиент-серверные технологии).

- •110.Практическое использование интегрированных кис.

- •111 Приближенные числа и действия над ними. Классификация погрешностей.

- •121. Множества и способы их задания. Операции над множествами. Основные тождества алгебры множеств.

- •122. Бинарные отношения и их свойства. Специальные бинарные отношения.

- •123. Нечеткие множества и операции над ними.

- •125. Понятие графа. Способы задания графа. Основные операции над графами. Основные типы графов.

- •125 Достижимость и связность в графе. Определение компонент связности в неорграфах и сильных компонент в орграфах.

- •128 Эйлеровы и гамильтоновы циклы в графе. Алгоритм Флери построения эйлеровых циклов в графе. .Алгоритм Робертеса и Флореса по строения гамильтоновых циклов в графе.

- •129 Определение кратчайших путей и маршрутов в графе с использованием алгоритма Дейкстры.

- •133 Постановка задач линейной оптимизации. Прикладные линейные модели.

- •2 Задачи транспортного типа.

- •134 Методы решения задач линейной оптимизации.

- •135 Постановка задач дискретной оптимизации. Прикладные дискретные модели.

- •136. Методы решения задач дискретной оптимизации.

- •137. Постановка задач нелинейного программирования. Задачи выпуклого программирования. Функция Лагранжа, принципы ее построения. Метод множителей Лагранжа для решения задач на условный экстремум.

- •139. Постановка задач безусловной оптимизации. Классификация задач безусловной оптимизации и методов их решения. Методы нулевого порядка.

- •140. Постановка задач безусловной оптимизации. Классификация задач безусловной оптимизации и методов их решения. Градиентные методы оптимизации.

- •141. Постановка задачи безусловной оптимизации. Классификация задач безусловной оптимизации и методов их решения. Методы безусловной оптимизации Ньютоновского типа.

- •142. Методы решения задач условной оптимизации. Метод штрафных функций. Внутренние и внешние штрафные функции.

- •2) Учет функциональных ограничений. Для учета функциональных ограничений обычно используется метод штрафных функций.

- •145.Принципы построения программных комплексов принятия оптимальных решений. Основные требования к системам оптимизации. Классификация систем.

- •146.0Бъекты защиты информации. Классификация угроз безопасности; каналы утечки, воздействия. Цели и задачи защиты данных и ивс

- •148 Принципы организации систем обеспечения безопасности данных. Основные подсистемы, входящие в состав системы обеспечения безопасности данных.

- •147 Модель потенциального нарушителя. Классификация компьютерных преступлений. Способы мошенничества в информационных системах.

- •149.Стандарты информационной безопасности. «Критерии оценки безопасности компьютерных систем». Руководящие документы Гостехкомиссии России. «Единые критерии безопасности информационных технологий».

- •Основные элементы политики безопасности:

- •150 Классификация средств защиты данных. Физические средства защиты информации.

- •151 Криптографические методы и средства защиты данных, основные понятия, классификация

- •152 Классификация методов шифрования. Методы замены, перестановки, аналитических преобразований, гаммирования.

- •155. Защита компьютерных систем от вредоносных программ. Классификация вредоносных программ. Методы защиты.

- •156.Защита программных средств от несанкционированного использования и копи-

- •157.Методы и средства защиты информации от несанкционированного доступа. Аутентификация пользователей на основе паролей и модели рукопожатия. Аутентификация пользователей при удаленном доступе.

- •158.Защита информации от несанкционированного доступа в компьютерных сетях.

- •159.Реализация дискреционной и мандатной политики безопасности в ос семейства Windows.

- •160.Основные компоненты банка данных, классификация банков данных и требования к ним.

- •161.Концепция централизованного управления данными, функция администратора данных.

- •162. Архитектура систем баз данных, технология «клиент сервер».

- •163 Классические модели данных: иерархические сетевые, реляционные.

- •164.Реляционные объекты данных, целостность реляционных данных.

- •165Реляционная алгебра и реляционное исчичление

- •166 Язык реляционных бд sql. Структура запросов на языке sql.

- •170 Классификация моделей и их типы.

- •171 Требования, предъявляемые к математическим моделям, уровни моделирования

- •177 Оценка свойств математической модели технической системы

- •178 Распределение вероятностей

- •185. Основные технико-эксплуатационные характеристики эвм.

- •186. Классификация эвм по поколениям и по назначению, по функциональным возможностям и размерам.

- •188. Процессоры. Структура центрального процессора. Характеристики процессора.

- •189. Иерархическая структура памяти. Методы управления памятью.

- •190 Общие принципы организации системы прерывания программ. Характеристики системы прерывания.

- •191 Архитектура эвм, Однопроцессорные эвм, многопроцессорные эвм.

- •Mimd компьютеры

- •Многопроцессорные вычислительные системы

- •Многопроцессорные вычислительные системы с общей шиной.

- •Многопроцессорные вычислительные системы с многовходовыми модулями оп.

- •192 Организация кэш-памяти

- •193 Принципы организации подсистем ввода/вывода. Каналы ввода/вывода.

- •Принципы организации устройств ввода-вывода

- •194 Структура и форматы команд эвм

152 Классификация методов шифрования. Методы замены, перестановки, аналитических преобразований, гаммирования.

Множество современных методов защитных преобразований можно классифицировать на несколько групп:

замены;2)перестановки; 3) гаммирования;4) аналитических преобразований;5)комбинированные;

Шифрование методом замены (подстановки) основано на алгебраической операции, называемой подстановкой.

-моноалфавитная замена- каждой букве алфавита открытого текста ставится в соответствие 1 буква шифртекста из этого же алфавита.

-гомофоническая замена- одному символу открытого текста ставится в соответствие несколько символов шифртекста.

-полиалфавитная замена - для замены символов исходного текста используются символы нескольких алфавитов.

-полиграммная- замена формируется из одного алфавита с помощью специальных правил. Примером полиграммной подстановки может служить шифр Плейфера.

В этом шифре алфавит располагается в матрице. Открытый текст разбивается на пары символов XiXi+1. Каждая пара символов открытого текста заменяется на пару символов из матрицы следующим образом:

если символы находятся в одной строке, то каждый из символов пары заменяется на стоящий правее его ;

если символы находятся в одном столбце, то каждый символ пары заменяется на символ, расположенный ниже его в столбце ;

если символы пары находятся в разных строках и столбцах, то они считаются противоположными углами прямоугольника. Символ, находящийся в левом углу, заменяется на символ, стоящий в другом левом углу; замена символа, находящегося в правом углу, осуществляется аналогично;

если в открытом тексте встречаются два одинаковых символа подряд, то перед шифрованием между шали вставляется специальный символ (например, тире).

Открытый текст: ШИФР_ПЛЭЙФЕРА

Матрица алфавита:

А Ж Б М Ц В

Ч Г Н Ш Д О

Е Щ , Х У П

. З Ъ Р И Й

С Ь К Э Т Л

Ю Я _ Ы Ф - Шифртекст: РДИЫ,-СТ-И.ХЧС

Методы перестановки. При использовании для шифрования данных методов перестановки символы открытого текста переставляются в соответствии с некоторыми правилами. Эти методы заключаются в том, что символы шифруемого текста переставляются по определенным правилам внутри шифруемого блока символов.

Открытый текст: ШИФРОВАНИЕ_ПЕРЕСТАНОВКОЙ

Ключ (правило перестановки): группы из 8 букв с порядковыми номерами 1.2.....8 переставить в порядок 3-8-1-5-2-7-6-4.

Шифртекст: ФНШОЙАВР_СИЕЕЕРПННТВАОКО

Шифрование с помощью аналитических преобразований

Основано на понятии односторонней функции . Функция является односторонней если она за сравнительно небольшое число операций преобразует элемент открытого текста x в элемент шифр- текста y. Например, можно использовать методы алгебры матриц - в частности умножение матрицы на вектор.

Метод гаммирования, основанный на преобразовании yi=xi ++ hi

где уi - i-й символ шифртекста;

хi - i-й символ открытого текста;

hi - i-й символ гаммы;

++ - выполняемая операция (наложение гаммы).

Различают два случая: метод конечной гаммы и метод бесконечной гаммы. В качестве конечной гаммы может использоваться фраза, а в качестве бесконечной - последовательность, вырабатываемая датчиком псевдослучайных чисел.

Пример 14.

Открытый текст: "ПРИКАЗ" ("16 17 09 11 01 08").

Гамма: "ГАММА" ("04 01 13 13 01").

Операция: сложение по mod 33.

y1= 16+4(mod 33)=20

y2= 17+1(mod 33)=18

y3= 9+13(mod 33)=22

y4= 11+13(mod 33)=24

y5= 1+1(mod 33)=2

y6= 8+4(mod 33)=12.

Шифртекст: "УСХЧБЛ" ("20 18 22 24 02 12").

153 Методы симметричного шифрования данных. Алгоритм DES. ГОСТ 28147-89.

Симметри́чная криптосисте́ма — способ шифрования, в котором для шифрования и расшифрования применяется один и тот же криптографический ключ. Ключ алгоритма должен сохраняться в секрете обеими сторонами. Ключ алгоритма выбирается сторонами до начала обмена сообщениями.

К достоинствам симметричной криптосистемы можно отнести:

скорость; простота реализации; меньшая требуема длина ключа для сопоставимой стойкости; изученность.

К недостаткам данной криптосистемы относятся:

сложность управления ключами в большой сети;

сложность обмена ключами; для применения необходимо решить проблему надежной передачи ключей каждому абоненту.

Алгоритм DES

Data Encryption Standard (DES), предназначенный для использования в государственных и правительственных учреждениях США для защиты от несанкционированного доступа важной, но несекретной информации.

Основные достоинства алгоритма DES: используется только один ключ длиной 64 бита;

зашифровав сообщение с помощью одного пакета, для расшифровки вы можете использовать любой другой;

относительная простота алгоритма обеспечивает высокую скорость обработки информации;

достаточно высокая стойкость алгоритма.

DES осуществляет шифрование 64-битовых блоков данных с помощью 64-битового ключа. Расшифрование в DES является операцией обратной шифрованию и выполняется путем повторения операций шифрования в обратной последовательности .

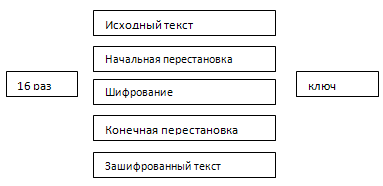

Процесс шифрования заключается в начальной перестановке битов 64-битового блока, шестнадцати циклах шифрования и, наконец, обратной перестановки битов (рис.1).

Рис.1. Обобщенная схема шифрования в алгоритме DES

ГОСТ 28147-89 — советский и российский стандарт симметричного шифрования, введённый в 1990 году, также является стандартом СНГ. Полное название — «ГОСТ 28147-89 Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования».

Алгоритм несколько медлителен, но обладает весьма высокой стойкостью.

В общих чертах ГОСТ 28147 аналогичен DES. Блок-схема алгоритма ГОСТ отличается от блок-схемы DES-алгоритма лишь отсутствием начальной перестановки и число циклов шифрования (32 в ГОСТ против 16 в DES-алгоритме).

154 Системы шифрования с открытым ключом. Алгоритм RSA. Электронная цифровая подпись.

Суть состоит в том, что каждым адресатом ИС генерируются два ключа, связанные между собой по определенному правилу. Один ключ объявляется открытым, а другой закрытым. Открытый ключ публикуется и доступен любому, кто желает послать сообщение адресату. Секретный ключ сохраняется в тайне.

Исходный текст шифруется открытым ключом адресата и передается ему. Зашифрованный текст в принципе не может быть расшифрован тем же открытым ключом. Дешифрование сообщение возможно только с использованием закрытого ключа, который известен только самому адресату.

RSA относится к так называемым асимметричным алгоритмам, у которых ключ шифрования не совпадает с ключом дешифровки. Один из ключей доступен всем (так делается специально) и называется открытым ключом, другой хранится только у его хозяина и неизвестен никому другому. С помощью одного ключа можно производить операции только в одну сторону. Если сообщение зашифровано с помощью одного ключа, то расшифровать его можно только с помощью другого. Имея один из ключей невозможно (очень сложно) найти другой ключ, если разрядность ключа высока.

Алгоритм RSA основан на задаче разложения больших чисел на простые множители и состоит из следующих пунктов:

Выбрать простые числа p и q 2) Вычислить n = p * q 3)Вычислить m = (p - 1) * (q - 1)

4) Выбрать число d взаимно простое с m 5) Выбрать число e так, чтобы e * d = 1 (mod m)

Числа e и d являются ключами RSA. Шифруемые данные необходимо разбить на блоки - числа от 0 до n - 1. Шифрование и дешифровка данных производятся следующим образом:

Шифрование: b = ae (mod n) Дешифровка: a = bd (mod n)

Следует также отметить, что ключи e и d равноправны, т.е. сообщение можно шифровать как ключом e, так и ключом d, при этом расшифровка должна быть произведена с помощью другого ключа.

Механизм электронной цифровой подписи должен обеспечить защиту от следующих угроз безопасности электронных документов, передаваемых по открытым компьютерным сетям или хранящихся на открытых носителях:

-подготовка документа от имени другого субъекта («маскарада»);

-изменение получателем документа его содержания (подмены);

-изменение содержания документа третьим лицом (активного перехвата);

-повторная передача по компьютерной сети ранее переданного документа (повтора).

Электронная цифровая подпись (ЭЦП) представляет собой небольшой по объему блок данных, передаваемый (хранимый) вместе (реже - отдельно) с подписываемым с ее помощью документом. Механизм ЭЦП состоит из двух процедур: получение (простановка) подписи с помощью секретного ключа автора документа и проверка ЭЦП при помощи открытого ключа автора документа.

Алгоритм получения ЭЦП под документом:

Вычисление хэш-значения для документа;

Шифрование хэш-значения с помощью секретного ключа автора документа (полученный шифротекст и будет являться ЭЦП).

Алгоритм проверки ЭЦП под документом:

Вычисление хэш-значения для документа;

Расшифровывание ЭЦП с помощью открытого ключа автора документа;

Сравнение вычисленного и расшифрованного хэш-значений для документы.

Перед получением ЭЦП в подписываемый документ должны быть включены дополнительные сведения:

дата и время постановки подписи;

срок окончания действия секретного ключа данной подписи;

реквизиты (ФИО, должность, место работы и др.);

идентификатор секретного ключа (для возможности выбора лицом, проверяющим ЭЦП, нужного открытого ключа).

Основные термины, применяемые при работе с ЭЦП:

Закрытый ключ – это некоторая информация длиной 256 бит, хранится в недоступном другим лицам месте на дискете, смарт-карте, touch memory. Работает закрытый ключ только в паре с открытым ключом.

Открытый ключ - используется для проверки ЭЦП получаемых документов-файлов технически это некоторая информация длиной 1024 бита. Открытый ключ работает только в паре с закрытым ключом. На открытый ключ выдается сертификат, который автоматически передается вместе с Вашим письмом, подписанным ЭЦП. Вы должен обеспечить наличие своего открытого ключа у всех, с кем Вы собирается обмениваться подписанными документами.

Каждому пользователю ЭЦП, участвующему в обмене электронными документами, генерируются уникальные открытый и закрытый (секретный) криптографические ключи.

Ключевым элементом является секретный ключ, с помощью него производится шифрование электронных документов и формируется электронно-цифровая подпись. Также секретный ключ остается у пользователя, выдается ему на отдельном носителе это может быть дискета, смарт-карта или touch memory. Хранить его нужно в секрете от других пользователей сети.