- •Методические рекомендации по выполнению лабораторных работ по дисциплине оп.01 операционные системы

- •1. Файлы и каталоги

- •2. Интерфейс ms dos

- •3. Атрибуты файлов в dos

- •4. Некоторые команды dos

- •Cd [диск:] путь

- •Задания для самостоятельной работы

- •Лабораторная работа № 2 создание и удаление файлов и каталогов в ms dos

- •Теоретические сведения

- •Type имя-файла

- •Md [диск:] путь

- •Rd [диск:] путь

- •Дополнительные команды ms dos

- •Задания для самостоятельной работы

- •Контрольные вопросы

- •Копирование и переименование файлов и каталогов в ms dos

- •Задания для самостоятельной работы

- •Контрольные вопросы

- •Лабораторная работа № 4 Программирование командных bat-файлов, обработка аргументов, метки,

- •Теоретические сведения

- •Пакетные командные файлы (пкф) в системе ms-dos

- •Действие команд в командных файлах

- •Задание на лабораторную работу

- •Контрольные вопросы:

- •Лабораторная работа № 5 Исследование структуры реестра Windows 98/xp: базовые функции

- •Теоретические сведения

- •Основные принципы работы с системным реестром

- •Расположение системного реестра

- •Редактирование системного реестра

- •Структура системного реестра

- •Структура системного реестра

- •Состав основных разделов

- •Подраздел Config

- •Подраздел Enum

- •Подраздел Software

- •Подраздел System

- •Состав основного раздела Hkey_Local_Machine

- •Состав основного раздела Hkey_Current_User

- •Копирование реестра

- •Восстановление реестра

- •Импорт и Экспорт параметров настройки системного реестра

- •Как можно удалить ненужные данные из системного реестра?

- •Класс tRegistry

- •A.Инициализация

- •Задания на выполнение лабораторной работы

- •Контрольные вопросы

- •Лабораторная работа №6 Работа с Реестром. Оптимизация ос Windows xp

- •Теоретические сведения

- •Настройка меню Пуск

- •Конфигурирование контекстного меню служебного программного средства «Мой компьютер» ос Windows xp посредством применения твика Реестра.

- •Конфигурирование ос Windows xp с целью оптимизации ее работы и увеличения быстродействия.

- •Задание для выполнения лабораторной работы

- •Лабораторная работа № 7 Оптимизация и настройка Windows xp

- •Теоретические сведения

- •Оптимизация windows

- •Удаление лишних папок.

- •Настройка bios.

- •Эффекты.

- •Дефрагментация жесткого диска.

- •Оптимизация с помощью ключей реестра.

- •Задания на выполнение лабораторной работы

- •Утилита msconfig

- •Вкладка «Общие»

- •Характеристики некоторых составляющих

- •2.1.1 Основные разделы файла

- •Описание параметров

- •Сервисы

- •Список сервисов

- •Задания на выполнение лабораторной работы

- •Контрольные вопросы:

- •Лабораторная работа № 10 "Архивирование файлов"

- •Основные алгоритмы, необходимые для выполнения работы:

- •Лабораторная работа № 13

- •Теоретические сведения

- •Общие сведения об использовании разрешений ntfs

- •Задание

- •Ход выполнения лабораторной работы

- •Контрольные вопросы

- •Лабораторная 14

- •Лабораторная 15 Фаервол Линукс

- •Часть 1. Создание сценария сети без использования firewall:

- •Часть 2. Создание сценария сети с использованием firewall:

Как вычислить процент качества сжатия информации?

Упакуйте архив еще раз, установите его размер.

Вычислить процент качества по формуле:

Чем выше процент качества, тем качественнее упаковывает тот или иной архиватор.

Лабораторная работа № 11 "Сеть на базе операционных систем семейства Microsoft Windows" |

|

|

|

|

|

Цель работы Цель работы состоит в изучении принципов организации сети на базе операционных систем семейства Microsoft Windows. Задачами для достижения этой цели можно считать:

Задание на лабораторную работу В данной работе необходимо:

|

Лабораторная работа № 13

Тема: учетные записи пользователей и их права

Теоретические сведения

Учетная запись пользователя представляет собой набор данных, сообщающих Windows к каким папкам и файлам пользователь имеет доступ, какие он может делать изменения в работе компьютера, а также персональные настройки пользователя, такие, как фон рабочего стола, цветовое оформление и т. д. Учетные записи пользователей позволяют осуществлять работу нескольких пользователей на компьютере, каждый из которых будет иметь свои собственные файлы и настройки. Каждый пользователь получает доступ к своей учетной записи с помощью имени пользователя и пароля.

Существуют три основных типа учетных записей: стандартная, администратор и гость.

Каждый тип дает пользователю разные возможности управления компьютером. Стандартная учетная запись используется при ежедневной работе. Стандартная учетная запись позволяет использовать большую часть возможностей компьютера, но если необходимо сделать изменения, влияющие на всех пользователей или на безопасность компьютера, то потребуется разрешение администратора. Используя стандартную учетную запись, можно работать в большинстве установленных на компьютере программ, но устанавливать новые или удалять старые программы и устройства, удалять необходимые для работы компьютера файлы и изменять настройки, влияющие на всех пользователей компьютера, нельзя. Если используется стандартная учетная запись, некоторые программы могут потребовать пароль администратора для выполнения каких-либо задач.

Учетная запись «Администратор» предоставляет наиболее полный контроль над компьютером и ее рекомендуется применять только в необходимых случаях. Учетная запись администратора представляет собой учетную запись пользователя, с помощью которой можно делать изменения, затрагивающие других пользователей компьютера. Администраторы могут менять параметры безопасности, устанавливать программное обеспечение и оборудование, а также они имеют доступ ко всем файлам на компьютере. Кроме того, администраторы могут изменять любые учетные записи пользователей.

При установке Windows потребуется создать учетную запись пользователя. Она будет являться учетной записью администратора, позволяющей настраивать компьютер и устанавливать любые программы. После окончания настройки компьютера для повседневного использования рекомендуется использовать стандартную учетную запись. Безопаснее использовать стандартную учетную запись пользователя вместо учетной записи администратора.

Учетная запись «Гость» предназначена для временного доступа к компьютеру. Она предназначена для пользователей, не имеющих постоянной учетной записи на компьютере или в домене. Позволяет использовать компьютер без доступа к личным файлам. Пользователи, вошедшие в систему под учетной записью «Гость», не могут устанавливать программное обеспечение и оборудование, изменять настройки или создавать пароль. Перед использованием учетной записи «Гость» ее необходимо включить.

Группа пользователей представляет собой набор учетных записей пользователей, имеющих одинаковые права безопасности. Двумя наиболее распространенными группами пользователей являются группа стандартных пользователей и группа администраторов, но существуют и другие группы. Используя учетную запись администратора, можно создавать новые группы пользователей, перемещать учетные записи из одной группы в другую, добавлять учетные записи в различные группы или удалять их. При создании новой группы пользователей можно самостоятельно определить, какие права к ней будут применены.

Учетную запись часто называют по имени группы, в которую она входит (например, учетная запись, входящая в группу стандартных пользователей, называется «стандартная учетная запись»). Учетная запись может входить в одну или несколько групп. Группы пользователей также называют группами безопасности.

Общие сведения об использовании разрешений ntfs

Разрешения NTFS позволяют явно указать, какие пользователи и группы имеют доступ к файлам и папкам и какие операции с содержимым этих файлов или папок им разрешено выполнять. Разрешения NTFS применимы только к томам, отформатированным с использованием файловой системы NTFS. Они не предусмотрены для томов, использующих файловые системы FAT или FAT32. Система безопасности NTFS эффективна независимо от того, обращается ли пользователь к файлу или папке, размещенным на локальном компьютере или в сети.

Разрешения, устанавливаемые для папок, отличаются от разрешений, устанавливаемых для файлов. Администраторы, владельцы файлов или папок и пользователи с разрешением «Полный доступ» имеют право назначать разрешения NTFS пользователям и группам для управления доступом к этим файлам и папкам. Список управления доступом

В NTFS хранится список управления доступом (access control list -ACL) для каждого файла и папки на томе NTFS. В этом списке перечислены пользователи и группы, для которых установлены разрешения для файла или папки, а также сами назначенные разрешения. Чтобы пользователь получил доступ к ресурсу, в ACL должна быть запись, называемая элемент списка управления доступом (access control entry - АСЕ) для этого пользователя или группы, к которой он принадлежит. Эта запись назначит запрашиваемый тип доступа (например, Чтение) пользователю. Если в ACL нет соответствующей АСЕ, то пользователь не получит доступ к ресурсу.

Множественные разрешения NTFS

Вы можете установить несколько разрешений пользователю и всем группам, членом которых он является. Для этого вы должны иметь представление о правилах и приоритетах, по которым в NTFS назначаются и объединяются множественные разрешения и о наследовании разрешений NTFS.

Эффективные разрешения. Эффективные разрешения пользователя для ресурса - это совокупность разрешений NTFS, которые вы назначаете отдельному пользователю и всем группам, к которым он принадлежит. Ес ли у пользователя есть разрешение «Чтение» для папки, и он входит в группу, у которой есть разрешение «Запись» для той же папки, значит, у этого пользователя есть оба разрешения.

Установка разрешений NTFS и особых разрешений

Вы должны руководствоваться определенными принципами при установке разрешений NTFS. Устанавливайте разрешения согласно потребностям групп и пользователей, что включает в себя разрешение или предотвращение наследования разрешений родительской папки подпапками и файлами, содержащимися в родительской папке.

Если вы уделите немного времени на планирование ваших разрешений NTFS и будете соблюдать при планировании несколько принципов, то обнаружите, что разрешениями легко управлять.

• Для упрощения процесса администрирования сгруппируйте файлы по папкам следующих типов: папки с приложениями, папки с данными, личные папки. Централизуйте общедоступные и личные папки на отдельном томе, не содержащем файлов операционной системы и других приложений. Действуя таким образом, вы получите следующие преимущества:

- сможете устанавливать разрешения только папкам, а не отдельным файлам;

- упростите процесс резервного копирования, так как вам не придется делать резервные копии файлов приложений, а все общедоступные и личные папки находятся в одном месте.

• Устанавливайте для пользователей только необходимый уровень доступа. Если необходимо чтение файла, установите пользователю разрешение Чтение для этого файла. Это уменьшит вероятность случайного изменения файла или удаления важных документов и файлов приложений пользователем.

• Создавайте группы согласно необходимому членам группы типу доступа, затем установите соответствующие разрешения для группы. Назначайте разрешения отдельным пользователям только в тех случаях, когда это необходимо.

• При установке разрешений для работы с данными или файлами приложений установите разрешение Чтение и выполнение для групп Пользователи и Администраторы. Это предотвратит случайное удаление файлов приложений или их повреждение вирусами или пользователями.

• При установке разрешений для папок с общими данными назначьте разрешения Чтение и выполнение и Запись группе Пользователи и разрешение Полный доступ для группы Создатель-владелец. По умолчанию пользователь, создавший документ, также является его владельцем. Владелец файла может дать другому пользователю разрешение на владение файлом. Пользователь, который принимает такие права, в этом случае становится владельцем файла. Если вы установите разрешение Чтение и выполнение и Запись группе Пользователи и разрешение Полный доступ группе Создатель-владелец, то пользователи получат возможность читать и изменять документы, созданные другими пользователями, а также читать, изменять и удалять файлы и папки, создаваемые ими.

• Запрещайте разрешения, только если необходимо запретить отдельный тип доступа определенному пользователю или группе.

• Поощряйте пользователей в установке разрешений для файлов и папок, которые они создают, и научите их это делать самостоятельно.

Администраторы, пользователи с разрешением Полный доступ и владельцы файлов и папок могут устанавливать разрешения для отдельных пользователей и групп.

Дополнительно Позволяет получить доступ к дополнительным возможностям поиска, включая возможность поиска удаленных учетных записей пользователей, учетных записей с неустаревшими паролями и учетных записей, по которым не подключались определенное количество дней.

Назначение или запрещение особых разрешений

Щелкните кнопку Дополнительно, чтобы открыть диалоговое окно Дополнительные параметры безопасности, где перечислены группы и пользователи и установленные для них разрешения для этого объекта. В поле Элементы разрешений также указано, от какого объекта разрешения унаследованы и к каким объектам применимы. Вы можете воспользоваться диалоговым окном Дополнительные параметры безопасности для изменения разрешений, установленных для пользователя или группы. Для изменения разрешений, установленных для пользователя или группы, выделите пользователя и щелкните кнопку Изменить. Откроется диалоговое окно Элемент разрешения для. Затем выделите или отмените определенные разрешения, которые вы хотите изменить.

Задание

1. Изучить теоретический материал по данной теме.

2. Создать и настроить учетные записи трех пользователей системы (User1, User2, User3).

3. Создать группу пользователей, в которую включить учетные записи новых пользователей.

4. Ограничить срок действия первой учетной записи пользователя до определенной даты, например, до 17 декабря 2013 года и разрешить ему вход в систему по понедельникам и четвергам с 10.00 до 17.00.

5. Вход в систему второго пользователя задать в остальные дни недели с 10.00 до 17.00.

6. Вход в систему третьему пользователю задать в будние дни с 8.00 до 10.00.

7. Данные по каждому пользователю вставить в отчет.

8. Установить безопасный вход в систему.

Ход выполнения лабораторной работы

Задание 1. Создание, настройка и ограничения учетных записей пользователей в ОС Windows XP.

Создание учетных записей пользователей.

1. Запустить компьюте с предустановленной ОС Windows XP.

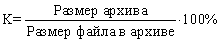

2. Для создания первой учетной записи – «User1» – выбрать в главном меню «Панель управления» – «Администрирование» – «Управление компьютером», откроется окно консоли «Управление компьютером» (рис. 1).

Рис. 1. Окно консоли «Управление компьютером»

Если главное меню переключено на классический вид, то папка «Панель управления» находится в группе «Настройки», а элемент «Администрирование» – под иконкой «Производительность и обслуживание».

3. В окне консоли «Управление компьютером», в левой части, раскрыть объект «Локальные пользователи и группы».

4. Щелкнуть правой кнопкой мыши по появившейся в правой части окна иконке «Пользователи». В контекстном меню выбрать пункт «Новый пользователь».

5. В диалоговом окне «Новый пользователь» в поле «Пользователь» ввести регистрационное имя (то имя, которое пользователь будет вводить при входе в систему).

В регистрационных именах лучше обойтись без букв кириллицы, поскольку многие программы при установке требуют сведения о пользователе, а далеко не все производители программного обеспечения включают поддержку кириллицы. Например, программа «Mathlab 7» просто отказывается работать на таком компьютере, у которого имена пользователей записаны кириллицей.

6. В поле «Полное имя» указать фамилию и имя пользователя; в поле «Описание» можно как-то охарактеризовать этого пользователя. Эти поля необязательны, информация в них нужна только для справки. Имеет смысл фамилию указывать перед именем: тогда у вас будет возможность сортировать учетные записи по фамилиям.

7. В поля «Пароль» и «Подтверждение пароля» ввести пароль, с которым пользователь сможет зарегистрироваться на этом компьютере.

После того, как администратор сообщает пароль новому пользователю, этот пароль будут знать два человека: пользователь и администратор. Чтобы избавить пользователей от этого неудобства, необходимо установить флажок «Потребовать смену пароля при следующем входе в систему». После чего пользователь сможет указать пароль, который будет знать только он сам. Более того, он должен это сделать: пока он не сменит пароль, ему не будет разрешено начать сеанс работы.

8. Выполнить команду «Создать» и закрыть окно «Новый пользователь» нажатием на кнопку «Закрыть».

9. Подобным способом создать еще две учетные записи пользователей.

Настройка учетных записей пользователей.

1. В окне консоли «Управление компьютером» открыть папку «Пользователи» и щелкнуть по новой записи правой кнопкой мыши. В контекстном меню выбрать команду «Свойства».

2. На вкладке «Членство в группах» убедиться, что новый пользователь принадлежит к группе «Пользователи». Это локальная группа безопасности, членам которой разрешен доступ к ресурсам данного компьютера.

Диалоговое окно свойств позволяет настроить только те свойства учетной записи, которые имеют отношение к профилю (вкладка «Профиль»). Для изменения остальных свойств Windows XP Professional не предоставляет графического интерфейса.

Используйте следующие шаги, чтобы просмотреть и изменить свойства учетной записи:

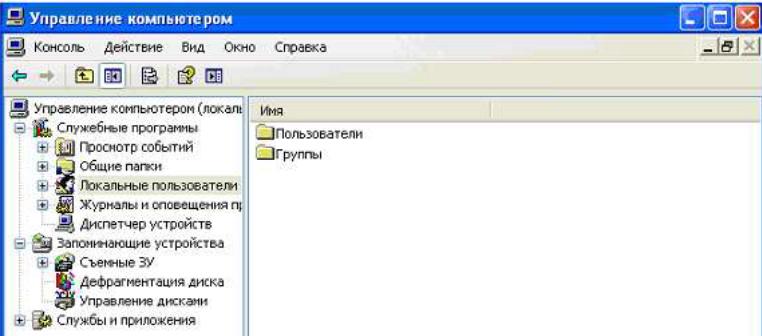

1. Выбрать «Пуск» – «Выполнить», появится диалоговое окно «Запуск программы».

2. В появившемся окне в строке «Открыть» ввести «cmd» (для вызова «Командной строки») и нажать «ОК» (рис. 2).

3. В командной строке ввести команду «net user» для вывода списка всех локальных учетных записей на этом компьютере.

4. Ввести команду «net help user», которая выведет краткую справку об использовании команды «net user» и свойствах учетной записи, которые можно настроить с ее помощью.

5. Изучить возможности команд.

6. Посмотреть поочередно все свойства созданных записей, вводя команду «net user имя_пользователя» (результаты данной работы отразить в отчете).

Рис. 2. Диалоговое окно «Запуск

программы»

Ограничение срока действия учетной записи.

1. Для ограничения учетной записи в командной строке ввести команду «net user имя_пользователя /expires:17.12.2013».

2. Проконтролировать выполнение вводом команды «net user имя_пользователя» в командной строке (результаты отразить в отчете).

После данных настроек срок действия учетной записи закончится с началом суток 17 декабря 2013 года. Дату нужно вводить в кратком формате так, как это указано на вкладке «Региональные параметры» окна «Язык и региональные стандарты».

Отменить ограничение можно командой «net user имя_пользователя /expires: all».

Ограничение времени работы пользователя.

1. Выполнить ограничения соответственно заданию, используя команду «times».

2. Проконтролировать выполнение вводом команды «net user имя_пользователя» в командной строке.

Теперь, если пользователь попробует войти в систему вне указанного времени, то он увидит предупреждающее сообщение, а регистрация выполнена не будет.

Снять ограничение входа для пользователя можно командой «net user имя_пользователя / times: all».

3. Результаты выполнения работы отразить в отчете.

Вход в систему.

При включении компьютера с установленной на нем операционной системой Windows XP Professional на экране входа в систему каждая локальная учетная запись представлена значком и регистрационным именем. Чтобы зарегистрироваться в системе, нужно щелкнуть по значку и ввести пароль. После чего запускается процесс регистрации, по окончании которого перед пользователем появляется его рабочий стол.

Такое положение дел представляет некоторый риск с точки зрения без- опасности. Каждый, кто включит компьютер, увидит чужие учетные записи и, если ему повезет, сможет подобрать пароль и причинить не-приятности законным пользователям. Скрыть регистрационные имена можно следующим образом.

1. Зарегистрироваться под именем администратора.

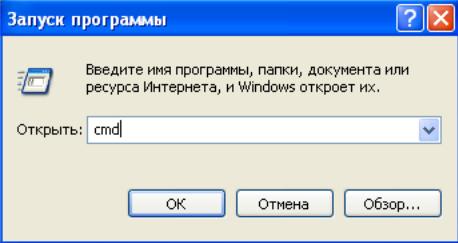

2. Выбрать в главном меню «Панель управления» – «Учетные записи пользователей» (если вы переключили главное меню на классический вид, папка «Панель управления» в группе «Настройка»).

3. В диалоговом окне «Учетные записи пользователей» щелкнуть по ссылке «Изменение входа пользователей в систему». Снять флажок «Использовать страницу приветствия» и нажать кнопку «Применение параметров» (рис. 3).

Рис. 3. Диалоговое окно «Учетные записи пользователей»

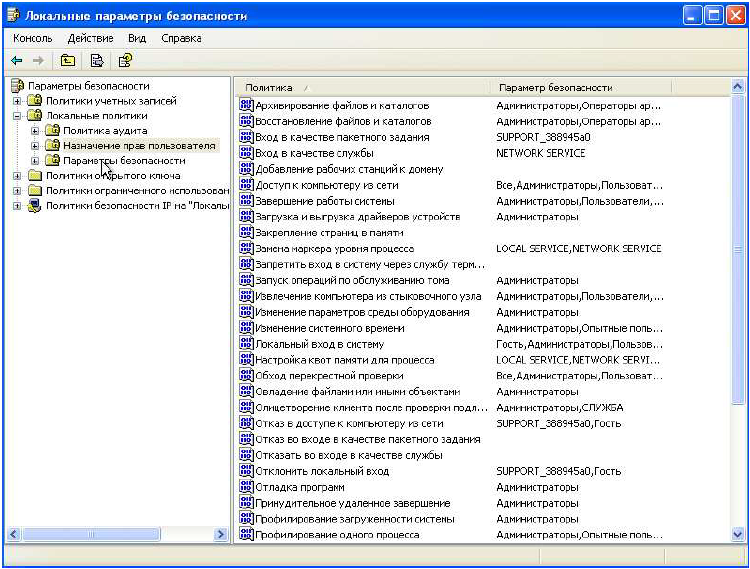

4. Выполнить команду «Пуск»/«Выполнить» и в поле ввода ввести команду «secpol.msc». Откроется окно консоли «Локальные параметры безопасности» (рис. 4).

Рис. 4. Окно консоли «Локальные параметры безопасности»

5. Развернуть группу «Локальные политики» и выбрать пункт «Параметры безопасности».

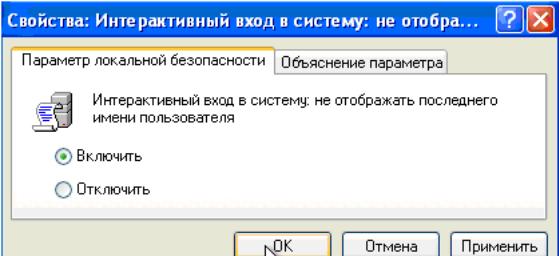

6. В правой части окна консоли дважды щелкнуть по пункту «Интерактивный вход в систему: не отображать последнего имени пользователя».

7. В появившемся окне свойств поставить переключатель в положение «Включен» и нажать «ОК» (рис. 5).

Рис. 5. Диалоговое окно «Интерактивный вход в систему: не отображать

последнего имени пользователя»

Повысить безопасность входа в систему можно, заставив пользователя перед регистрацией нажимать комбинацию клавиш «Ctrl + Alt + Del».

8. Для этого на консоли «Локальные параметры безопасности» отключить режим «Интерактивный вход в систему: не требовать нажатия Ctrl + Alt + Del».

Таким образом, вы помешаете «работе» троянских коней, имитирующих диалог входа в систему с целью перехватить вводимые пользователем имя и пароль: если окно входа принадлежало посторонней программе, то нажатие «Ctrl + Alt + Del» вызовет перезагрузку и управление перейдет к настоящей операционной системе.

9. Изучить возможности консоли «Локальные параметры безопасности».

10. Результаты включить в отчет.

Задание 2. Использование приёмов работы с файловой системой NTFS. Назначение разрешений доступа к файлам и папкам.

Определение разрешений NTFS по умолчанию для только что созданной папки.

1. Запустить Проводник, создать папки C:\FoIderl и C:\FoIderl\Folder2. Просмотреть разрешения, установленные для созданных папок, щелкнув по вкладке Безопасность диалогового окна свойств папки. Обратить внимание на наследование разрешений папкой Folder2 от родительской папки Folder 1.

Если на экране не видна вкладка Безопасность, вам следует уточнить два вопроса:

1) Раздел вашего диска отформатирован как NTFS или как FAT? Только на разделах NTFS используются разрешения NTFS, и, таким образом, только на разделах NTFS видна вкладка Безопасность.

2) Используете вы простой общий доступ к файлам или нет? Щелкните кнопку Отмена, чтобы закрыть диалоговое окно свойств папки. В пункте меню Сервис выберите пункт Свойства папки. В диалоговом окне Свойства папки перейдите на вкладку Вид. В списке Дополнительные параметры снимите флажок Использовать простой общий доступ к файлам (рекомендуется) и щелкните ОК.

Определить для какой группы установлены особые разрешения. Щелкнуть кнопку Дополнительно, выделить эту группу и просмотреть установленные разрешения.

Закрыть диалоговое окно свойств папки. Закрыть окно Проводник и завершить сеанс.

2. Создать новую учетную запись uir-1.

3. Войти в систему с учетной записью uir-1. Запустить Проводник, войти в папку C:\FoIderl. Создать два текстовых документа, присвоив им имена file 1 и file 2

Попытаться выполнить следующие операции с файлом filel: открыть файл; изменить файл; удалить файл. Какие действия вы смогли успешно совершить и почему?

Завершить сеанс работы и войти в систему, используя учетную запись uir-2. Запустить Проводник, войти в папку C:\Folderl. Попытаться выполнить следующие операции с файлом fiie2: открыть файл; изменить файл; удалить файл. Какие действия вы смогли успешно совершить и почему? В настоящее время ваша регистрационная запись - uir-2. Можете ли вы изменить разрешения, установленные для пользователя, пока вы подключены как uir-2? Почему? Завершить сеанс.

4. Установить разрешения NTFS для папки C:\Folderl. При этом необходимо соблюдать следующие правила:

1) все пользователи должны иметь возможность читать документы и файлы в папке Folderl;

2) все пользователи должны иметь возможность создавать документы в папке Folderl;

3) все пользователи должны иметь возможность изменять содержание, свойства и разрешения для создаваемых ими документов в папке Folderl;

4) пользователь uir-2 несет ответственность за содержимое папки Folderl и должен иметь возможность изменять и удалять все файлы в папке Folderl.

Основываясь на полученной информации, определить, как следует изменить разрешения для соответствия этим четырем критериям?

Войти в систему, используя учетную запись uir. Открыть Проводник. Открыть папку Folderl. Щелкнуть правой кнопкой мыши значок папки Folderl, затем выбрать пункт меню Свойства. Перейти на вкладку Безопасность диалогового окна свойств папки. На вкладке Безопасность щелкнуть кнопку Добавить. Откроется диалоговое окно Выбор: Пользователи или Группы.

В текстовом поле Введите имена выбираемых объектов ввести uir-2, затем щелкнуть кнопку Проверить имена. В текстовом поле Введите имена выбираемых объектов должна появиться надпись <имя компьютера>\тг-2. Это свидетельствует, что Windows ХР Professional обнаружила пользователя uir-2 на компьютере <имя компьютерен и что это действительная учетная запись пользователя. Щелкнуть ОК, чтобы закрыть диалоговое окно Выбор: Пользователи или Группы. Теперь пользователь uir-2 включен в список Группы или пользователи диалогового окна свойств папки Folderl. Какие разрешения установлены для пользователя uir-2?

Щелкнуть кнопку Дополнительно. Откроется диалоговое окно Дополнительные параметры безопасности для Folderl, и вы увидите, что пользователь uir-2 включен в список Элементы разрешений. Убедиться, что строка uir-2 выделена, и щелкнуть кнопку Изменить. Откроется диалоговое окно Элемент разрешения для Folderl, и вы увидите в текстовом поле Имя учетную запись пользователя uir-2.

В колонке Разрешить щелкнуть Полный доступ. Теперь в колонке Разрешить установлены все флажки. Щелкнуть ОК, чтобы закрыть диалоговое окно Элемент разрешения для Folder! и щелкнуть ОК, чтобы закрыть диалоговое окно Дополнительные параметры безопасности для Folder 1. Щелкнуть ОК, чтобы закрыть диалоговое окно свойств папки Folder 1.

Закрыть Проводник и завершить сеанс Windows ХР Professional.

Войти в систему, используя учетную запись uir-2. Запустить Проводник, войти в папку C:\Folderl. Попытаться выполнить следующие операции с файлом file2: изменить файл; удалить файл. Какие действия вы смогли успешно совершить и почему? Завершить сеанс Windows ХР Professional.

5. Проверить, как разрешения NTFS наследуются в иерархии папок.

Войти в систему, используя учетную запись uir-1. Запустить Проводник, войти в папку C:\Folderl\Folder2. Создать текстовый файл с именем «file 3» в папке. Завершить сеанс Windows ХР Professional.

Войти в систему, используя учетную запись uir-2. Запустить Проводник, войти в папку C:\Folderl\Folder2. Попытаться выполнить следующие операции с файлом «file3»: открыть файл; изменить файл; удалить файл. Какие действия вы смогли совершить и почему? Завершить сеанс Windows ХР Professional.

6. Изучить результаты смены владельца файла.

Войти в систему, используя учетную запись uir. В папке C:\Folderl создать текстовый файл file4.

Щелкнуть правой кнопкой мыши значок документа file4, затем выбрать пункт меню Свойства. Откроется диалоговое окно Свойства: file4с активной вкладкой Общие. Перейти на вкладку Безопасность для просмотра разрешений, установленных для файла file4. Щелкнуть кнопку Дополнительно. Откроется диалоговое окно Дополнительные параметры безопасности для file4 с активной вкладкой Разрешения. Перейти на вкладку Владелец. Кто является текущим владельцем файла file4?

Установка разрешения, позволяющего пользователю сменить владельца.

В диалоговом окне Дополнительные параметры безопасности для file4 перейти на вкладку Разрешения. Щелкнуть кнопку Добавить. Откроется диалоговое окно Выбор: Пользователи или Группы. Убедиться, что в текстовом поле Размещение, которое расположено вверху диалогового окна, выбрано имя вашего компьютера. В текстовом поле Введите имена выбираемых объектов ввести uir-З, затем щелкните кнопку Проверить имена. Щелкнуть ОК.

Станет активным диалоговое окно Элемент разрешения для file4. Обратить внимание на то, что все элементы разрешений для пользователя uir-З не отмечены. В колонке Разрешения установить флажок Разрешить для разрешения Сменить владельца. Щелкнуть ОК. Щелкнуть ОК для того, чтобы вернуться к диалоговому окну свойств файла file4. Щелкнуть ОК для сохранения изменений и закрыть диалоговое окно свойств файла file4. Закрыть Проводник и выйти из системы. Смена владельца файла.

Войти в систему, используя учетную запись uir-З. Запустить Проводник, войти в папку C:\Folderl. Щелкнуть правой кнопкой мыши значок файла file4 и выбрать пункт меню Свойства. Перейти на вкладку Безопасность для просмотра разрешений для файла. Щелкнуть Дополнительно и перейти на вкладку Владелец. В колонке Изменить владельца на выбрать uir-З, затем щелкнуть кнопку Применить. Кто теперь является владельцем файла Ше4?

Щелкнуть ОК, чтобы закрыть диалоговое окно Дополнительные параметры безопасности для file4.

Проверка разрешений для файла в качестве владельца.

Щелкнуть кнопку Дополнительно и снять флажок Наследовать от родительского объекта применимые к дочерним объектам разрешения, добавляя их к явно заданным в этом окне. Установить разрешение Полный доступ к текстовому документу file4 и нажать кнопку Применить. Щелкнуть ОК, чтобы закрыть диалоговое окно Дополнительные параметры безопасности для file4. Щелкнуть ОК, чтобы закрыть диалоговое окно свойств файла file4.

7. Изучить изменение разрешений и прав владельца при копировании и перемещении папок.

Создание папки при подключении с учетной записью пользователя.

Пока вы зарегистрированы в системе под учетной записью uir-З создать папку с именем Temp1 в корневой папке диска С:\. Какие разрешения установлены для этой папки? Кто является владельцем папки?

Создание папок при подключении с учетной записью члена группы Администраторы.

Подключитесь с учетной записью uir и создайте папки Теmp2 и Теmp3 в корневой папке диска С:\.

Каковы разрешения для папок, которые вы только что создали? Кто является владельцем папок Теmp2 и Теmp3?

Установить разрешения для папок Теmp2 и ТеmpЗ.

Снять флажок Наследовать от родительского объекта применимые к дочерним объектам разрешения, добавляя их к явно заданным в этом окне. В открывшемся диалоговом окне щелкните Удалить» для удаления всех разрешений, кроме указанных ниже.

Папка Теmp2: Администраторы - Полный доступ; Пользователи — Чтение и выполнение.

Папка Теmp3: Администраторы - Полный доступ; Операторы архива - Чтение и выполнение; Пользователи - Полный доступ.

Копирование папки в другую папку на одном и том же томе NTFS.

Пока вы находитесь в системе под учетной записью uir, скопировать папку C:\Temp2 в папку C:\Temp1. Для этого выделить значок папки C:\Temp2 и, удерживая нажатой клавишу CTRL, перетащить мышью C:\Temp2 в C:\Temp1.

Выделив C:\Templ\Temp2, просмотреть разрешения и права владельца, затем сравнить разрешения и права владельца с папкой C:\Temp2.

Перемещение папки на одном и том же томе.

Войти в систему с учетной записью uir-З. В Проводнике выделить значок папки C:\Temp3, затем переместить ее в папку C:\Temp1. Что произошло с разрешениями и владельцем для папки C:\Templ\Temp3?

8. Самостоятельно определить? как предотвратить удаление пользователями, имеющими разрешение Полный доступ к папке, файла в этой папке, для которого установлен запрет на разрешение Полный доступ?

Контрольные вопросы

1. Что представляет собой учетная запись пользователя?

2. Какие типы учетных записей вам известны?

3. Какую учетную запись рекомендуется использовать после окончания настройки компьютера для повседневной работы?

4. Для чего предназначена учетная запись «Гость»?

5. Какая учетная запись позволяет настраивать ПК и устанавливать любые программы?

6. Для чего создаются группы пользователей?

7. Каким образом можно изменять и настраивать учетные записи пользователей?

8. Как установить безопасный вход в систему?

9. Что такое эффективные разрешения пользователя для ресурса?

10. Какие объекты по умолчанию наследуют разрешения, установленные для родительской папки?

11. Чем отличается разрешение «Удаление» от разрешения «Удаление подпапок и файлов»?

12. Какое разрешение NTFS для файлов следует установить для файла, если вы позволяете пользователям удалять файл, но не позволяете становиться владельцами файла?

13. Если вы хотите, чтобы пользователь или группа не имела доступ к определенной папке или файлу, следует ли запретить разрешения для этой папки или файла?

Лабораторная 14

А. ТЕОРЕТИЧЕСКИЕ СВЕДЕНИЯ

Брандмауэры ОС Windows

ПЛАН

I. Основные настройки встроенного брандмауэра Windows XP

1. Назначение брандмауэра.

2. Интерфейс брандмауэра.

3. Настройка исключений

o Автоматическое создание исключений для приложений.

o Создание исключений для приложений вручную.

o Создание исключений для портов.

o Изменение адресов, с которых разрешено устанавливать подключения.

4. Дополнительные настройки брандмауэра.

5. Вывод.

II. Брандмауэр Windows 7

1. Изменения в брандмауэре Windows.

2. Настройка параметров брандмауэра.

3. Разрешение запуска программ и компонентов.

4. Рекомендации по настройке.

5. Дополнительные параметры брандмауэра.

III. Порты

1. Определение портов.

2. Номера портов.

3. Проверка открытых портов.

4. Номера портов и протоколы

1. Назначение брандмауэра

В Windows XP появился встроенный брандмауэр, который должен был защищать

подключения к сети компьютера от несанкционированного доступа и заражения некоторыми

типами вирусов.

2. Интерфейс

Доступ к настройкам брандмауэра (файрвола) Windows XP можно получить при помощи Пуск –

Панель управления – брандмауэр Windows. Пример окна с настройками брандмауэра показан на

рисунке ниже.

В этом окне можно включить или выключить файрвол для всехсоединений с сетью. Пункт Не

разрешать исключениявключает режим работы файрвола, при котором файрвол не выводит на

экран оповещений о блокировке и отключает список исключений, который можно задать на

следующей вкладке окна управления файрволом.

Файрвол разрешает входящие подключения для приложений, перечисленных в этом

списке, если они отмечены флажком. Можно разрешить входящие подключения на

определенный локальный порт, создав соответствующее правило. На следующей вкладке окна

настроек файрвола собраны дополнительные настройки.

В этом окне можно отключить файрвол для определенного подключения или настроить

дополнительные параметры фильтрации для каждого из подключенийпри помощи кнопки

Параметры. В этом же окне настраивается журнал работы файрвола, задаются параметры

фильтрации протокола ICMP. При помощи кнопки По умолчаниюможно вернуть все настройки

файрвола к исходным.

3. Настройка исключений

3.1. Автоматическое создание исключений для приложений

При запуске на компьютере программы, которая должна прослушивать определенный

порт, ожидая подключения к нему из сети, файрвол выведет на экран запрос, пример которого

показан ниже.

Пользователю предоставляется следующий выбор:

• Блокировать – приложение, попытавшееся открыть порт, будет блокировано и

подключится из сети к этому приложению будет невозможно.В списке исключений

файрвола будет создано правило блокирующее это приложение.

• Разблокировать – приложению будет предоставлена возможностьоткрыть порт и

подключения из сети к приложению, открывшему порт, будут доступны. В список

исключений файрвола будет добавлено правило, которое будет и впредь разрешать этому

приложению открывать порт для ожидания входящих подключений.

• Отложить – попытка приложения открыть порт будет пресечена,но исключение создано

не будет. При следующей попытке приложения открыть порт будет вновь выведен запрос,

показанный выше.

Выбор Отложитьоптимален, если нет уверенности в том, что за приложение пытается открыть

порт, и будет ли нормально работать система после отказа приложению в открытии порта. В

принципе, можно заблокировать попытку открытия порта приложением и если выбор будет

неверен, то в последствии можно будет исправить автоматически созданное исключение

вручную.

3.2. Создание исключений для приложений вручную

Если заранее известно приложение, которое должно приниматьвходящие подключения из

сети, то для него можно создать исключение вручную. Для этого нужно открыть окно настройки

файрвола и выбрать вкладку Исключения.

Чтобы создать исключение нужно нажать кнопку Добавить программу.... откроется окно, пример

которого показан ниже.

В этом окне в списке программ перечислены те программы, которые установлены на

компьютере. Если программа, которой необходимо разрешить принимать входящие

подключения, отсутствует в списке, то при помощи кнопки Обзорможно указать путь к ней.

После нажатия кнопки OKисключение будет создано и добавлено в список, где будет отмечено

флажком, который говорит о том, что данное правило разрешает указанному приложению

открывать порты и ожидать подключения из сети. Если необходимо запретить приложению

открывать порты, то флажок необходимо снять.

3.3. Создание исключений для портов

Файрвол предоставляет возможность открыть любой порт, разрешив, таким образом,

устанавливать соединения из сети с сервисом, работающем на открываемом порту. Чтобы

открыть порт нужно в окне исключений нажать кнопку Добавить порт.... Пример окна для

добавления порта в список исключений показан ниже.

В этом окне необходимо указать протокол и номер порта, подключения к которому из сети

файрвол не будет блокировать. В поле имя нужно ввести краткое описание причины по которой

порт был открыт, чтобы по прошествии времени ненужное правило можно было легко найти и

удалить или исправить.

3.4. Изменение адресов, с которых разрешено устанавливать подключения

При ручном создании или при редактировании созданного ранее исключения для

приложений или порта можно указать диапазон адресов, с которых могут быть установлены

подключения к указанному приложению или порту. Для этогопредназначена кнопка Изменить

область..., при помощи которой открывается окно, показанное ниже.

В этом окне можно задать список адресов, подключения с которых будут пропущены

файрволом. Есть возможность указать, что подключения необходимо разрешить как с любого

адреса, так и со строго определенных. Также, может быть указана подсеть, в которой находится

компьютер под защитой файрвола.

4. Дополнительные настройки брандмауэра

Доступ к дополнительным настройкам файрвола можно получить на вкладке Дополнительно

главного окна настройки файрвола.

• Параметры сетевого подключения – здесь перечислены все сетевые подключения,

которые существуют на компьютере под защитой встроенногофайрвола. Путем установки

или снятия флажка напротив каждого из подключений можно включить или выключить

файрвол для каждого из подключений. При помощи кнопки Параметрыможно настроить

параметры работы файрвола для каждого из подключений, если используется общий

доступ к этому подключению.

• Ведение журнала безопасности – при помощи кнопки Параметрыможно настроить

протоколирование событий, происходящих во время работы файрвола в журнале работы.

• Протокол ICMP – позволяет настроить фильтрацию файрволом сообщений, которыми

обмениваются по протоколу ICMP. В частности, можно запретить или разрешить отклик

компьютера на команду ping.

• Параметры по умолчанию – нажатие кнопки По умолчаниювозвращает все настройки

файрвола к исходным.

5. Вывод

Встроенный в Windows XP файрвол надежен, но контролирует лишь входящие

соединения, оставляя без внимания исходящие. Поэтому прииспользовании для защиты

компьютера встроенного файрвола нужно быть очень внимательным при открытии файлов,

полученных из сети. Вирус или шпионское программное обеспечение сможет без проблем

отправить данные на сервер разработчика и пресечь его работу встроенный файрвол не сможет.

II. Брандмауэр Windows 7

Брандмауэр Windows 7препятствует несанкционированному доступу вредоносных

программ из Интернета и локальной сети. В частности, встроенный брандмауэр успешно

защищал предыдущие ОС Windows от проникновения червей MSBlast и Sasser, известных своим

эпидемическим распространением. Если вы пользуетесь сторонним фаерволом - замечательно. В

противном случае, встроенный брандмауэр должен быть включен.

Запуск из командной строки или окна Выполнить(WIN+R): control.exe /name

Microsoft.WindowsFirewall

2. Изменения в брандмауэре Windows

В брандмауэре Windows 7 произошел ряд изменений, в первую очередь функциональных.

Поддержка нескольких профилей

Основным нововведением брандмауэра Windows 7 является одновременная работа

нескольких сетевых профилей.

• Общий - публичные (общедоступные) сети, например, в кафе или аэропорту

• Частный - домашние или рабочие сети

• Доменный - доменная сеть в организации, определяемая автоматически

В Windows Vista только один профиль мог быть активен в любой момент времени. Если было

включено несколько профилей, наиболее безопасный из них становился активным. Например,

при одновременном подключении к публичной и домашней сетям, активным становился

общедоступный профиль, обеспечивающий более высокую безопасность. В Windows 7 все три

профиля могут быть активны одновременно, обеспечивая соответствующий уровень

безопасности для каждой сети.

Изменения в пользовательском интерфейсе

Пользовательский интерфейс брандмауэра в панели управления стал более

информативным.

Четко обозначается профиль и его состояние

Приводится описание профиля

3. Настройка параметров брандмауэра

В левой панели присутствуют две ссылки:

• Изменение параметров уведомления.

• Включение и отключение брандмауэра Windows.

Обе ссылки открывают окно настройки параметров.

Для каждого профиля можно задать собственный набор параметров. Если брандмауэр

включен, логично также включить уведомления о блокировкеновой программы, чтобы ее

поведение не вызывало у вас недоумения в случае блокировки. В диалоговом окне блокировки

также имеется возможность разрешить или заблокировать программудля каждого профиля.

Сброс настроек брандмауэра

Чтобы восстановить стандартные значения брандмауэра, щелкните Восстановить умолчания

в левой панели. В открывшемся окне подтвердите свое желание вернуть все на круги своя.

4. Разрешение запуска программ и компонентов

Брандмауэр Windows 7, конечно, включен по умолчанию, а его стандартные настройки

подойдут большинству пользователей. Если вам требуется настроить разрешения для

конкретной программы или компонента ОС, щелкните Разрешить запуск программы или

компонента через брандмауэр Windowsв левой панели и в открывшемся окне нажмите

кнопку Изменить.

Щелкните необходимый компонент и установите разрешения для каждого профиля. Для

добавления в список конкретной программы, нажмите кнопку Разрешить другую программу.

5. Рекомендации по настройке

Рекомендация по использованию брандмауэра Windows 7 очень проста - он должен быть

включен всегда, если вы не используете сторонний фаервол.Тем самым вы обезопасите себя,

например, от проникновения распространенных сетевых червей. В большинстве случаев

домашним пользователям подойдут стандартные параметры брандмауэра. Если же вы

используете сторонний фаервол, то при его установке встроенный брандмауэр, скорее всего,

будет отключен, во избежание конфликтов между двумя программами, выполняющими

одинаковую функцию.

6. Дополнительные параметры брандмауэра

Если вас разочаровала скромность доступных настроек брандмауэра, не спешите

огорчаться. У него есть расширенный режим, который реализован с помощью оснастки консоли

управления Microsoft (MMC). В левой панели щелкните Дополнительные параметрыи перед

вами предстанет Брандмауэр Windows в режиме повышенной безопасности.

Запуск из командной строки или окна Выполнить(WIN+R): wf.msc

Элемент панели управления предназначен для домашних пользователей, а оснастка

консоли MMC ориентирована на ИТ-специалистов. В режиме повышенной безопасности

брандмауэр позволяет конфигурировать не только локальный компьютер, но и удаленные

компьютеры и объекты групповой политики.

Для всех профилей уже существуют предустановленные наборы правил. Безусловно, вы

можете изменить их или добавить собственные правила для входящих и исходящих

подключений. Создание правил реализовано с помощью мастера. Например, чтобы

заблокировать приложению доступ в Интернет, щелкните Правила для исходящего

подключенияв левой панели, а затем - Создать правилов правой панели. Мастер создания

правил проведет вас через несколько этапов.

В брандмауэре Windows 7 произошло много изменений по сравнению с Windows Vista. Например,

для каждого профиля фильтрация трафика возможна на основе:

• пользователей и групп службы каталогов Active Directory

• исходным и целевым IP-адресам

• IP-портам

• параметрам IPsec

• типам сетевых интерфейсов

• служб и т. д.

IV. Порты

1. Что такое порты?

Порт - это точка подключения. С точки зрения сетевого обмена порты можно

рассматривать как «двери» на обоих концах сетевого соединения, через которое программы

типа клиент/сервер или точка-точка пересылают информацию впроцессе обмена данными.

Всякий раз, когда сетевая программа инициирует взаимодействие с удаленной системой,

происходит открытие порта, как на локальной системе, так и наудаленной.

2. Номера портов

Номера портов разделены на три категории:

o известные порты;

o зарегистрированные порты;

o динамические и/или приватные порты.

Известные портынаходятся в диапазоне от 0 до 1023. Они назначаются иконтролируются

IANA, и обычно используются низкоуровневыми системными программами. Сервисы HTTP, в

частности, браузеры и веб-сервера, используют TCP/IP порт 80.Программы FTP работают на

портах 20/21.

Зарегистрированные порты- от 1024 до 49151. Они также назначаются и контролируются

IANA, но выделяются для частных целей.

Динамические и/или приватные порты- от 49152 до 65535. Эти порты динамические, в

том смысле, что они могут быть использованы любым процессом с любой целью. Часто,

программа, работающая на зарегистрированном порту (от 1024 до49151) порождает другие

процессы, которые используют эти динамические порты.

3. Проверка открытых портов

Проверить открытые порты можно консольной командой netstat. Для получения списка

открытых портов (находящихся в режиме прослушивания – listening) надо выполнить в

командной строке (Start/Пуск – Run/Выполнить) команду

netstat -an |find /i “listening”

Аналогично, с помощью этой же команды можно просмотретьсписок портов, по которым

установлено соединение в данный момент. Для этого надо выполнить команду

netstat -an |find /i “established”

Дополнительные ключи команды:

netstat -a – выводит полный список открытых, закрытых, соединенных и других используемых

портов.

netstat -o – (для систем XP и 2003) выводит список портовс идентификатором использующего

порт процесса PID).

netstat -ao – выведет суммарную информацию ключей -a и -o.

Для получения более наглядной и полной информации о портахможно воспользоваться

утилитой Sysinternals TCPView.

4. Номера портов и протоколы

Порт Протокол Прикладной протокол Имя системной службы

Н/Д GRE GRE (47, протоколIP) Маршрутизация и удаленный доступ

Н/Д ESP IPSec ESP (50, протоколIP) Маршрутизация и удаленный доступ

Н/Д AH IPSec AH (51, протоколIP) Маршрутизация и удаленный доступ

7 TCP Echo Простые службыTCP/IP

7 UDP Echo Простые службыTCP/IP

9 TCP Discard Простые службыTCP/IP

9 UDP Discard Простые службыTCP/IP

13 TCP Daytime Простые службыTCP/IP

13 UDP Daytime Простые службыTCP/IP

17 TCP Quotd Простые службыTCP/IP

17 UDP Quotd Простые службыTCP/IP

19 TCP Chargen Простые службыTCP/IP

19 UDP Chargen Простые службыTCP/IP

20 TCP Данные по умолчаниюFTP Служба публикацииFTP

21 TCP УправлениеFTP Служба публикацииFTP

21 TCP УправлениеFTP Служба шлюза уровня приложения

23 TCP Telnet Telnet

25 TCP SMTP Протокол Simple Mail Transfer Protocol

25 TCP SMTP Exchange Server

42 TCP РепликацияWINS СлужбаWindows Internet Name Service

42 UDP РепликацияWINS СлужбаWindows Internet Name Service

53 TCP DNS DNS-сервер

53 UDP DNS DNS-сервер

53 TCP DNS

Общий доступ к подключению

Интернета/брандмауэр подключения к

Интернету

53 UDP DNS

Общий доступ к подключению

Интернета/брандмауэр подключения к

Интернету

67 UDP DHCP-сервер DHCP-сервер

67 UDP DHCP-сервер

Общий доступ к подключению

Интернета/брандмауэр подключения к

Интернету

69 UDP TFTP Служба упрощенногоFTP-демона

80 TCP HTTP СлужбыWindows Media

80 TCP HTTP Служба веб-публикации

80 TCP HTTP SharePoint Portal Server

88 TCP Kerberos; Центр распространения ключейKerberos

88 UDP Kerberos; Центр распространения ключейKerberos

102 TCP X.400

Стеки пересылки сообщенийMicrosoft

Exchange

110 TCP POP3 СлужбаMicrosoft POP3

110 TCP POP3 Exchange Server

119 TCP NNTP ПротоколNetwork News Transfer Protocol

123 UDP NTP Служба времениWindows

123 UDP SNTP Служба времениWindows

135 TCP RPC Очередь сообщений

135 TCP RPC Удаленный вызов процедур

135 TCP RPC Exchange Server

135 TCP RPC Службы сертификации

135 TCP RPC Служба кластера

135 TCP RPC Распределенная файловая система

135 TCP RPC Отслеживание изменившихся связей

135 TCP RPC Координатор распределенных транзакций

135 TCP RPC

Служба репликации распределенных

файлов

135 TCP RPC Служба факсов

135 TCP RPC Microsoft Exchange Server

135 TCP RPC Служба репликации файлов

135 TCP RPC Групповая политика

135 TCP RPC Локальный администратор безопасности

135 TCP RPC Уведомления внешнего хранилища

135 TCP RPC Сервер внешнего хранилища

135 TCP RPC Systems Management Server 2.0

135 TCP RPC Лицензирование служб терминалов

135 TCP RPC Каталог сеанса служб терминалов

137 UDP Разрешение именNetBIOS Обозреватель компьютеров

137 UDP Разрешение именNetBIOS имя_сервера

137 UDP Разрешение именNetBIOS СлужбаWindows Internet Name Service

137 UDP Разрешение именNetBIOS Net Logon

137 UDP Разрешение именNetBIOS Systems Management Server 2.0

138 UDP Служба датаграммNetBIOS Обозреватель компьютеров

138 UDP Служба датаграммNetBIOS Messenger

138 UDP Служба датаграммNetBIOS имя_сервера

138 UDP Служба датаграммNetBIOS Net Logon

138 UDP Служба датаграммNetBIOS Распределенная файловая система

138 UDP Служба датаграммNetBIOS Systems Management Server 2.0

138 UDP Служба датаграммNetBIOS Служба учета лицензий

139 TCP Служба сеансовNetBIOS Обозреватель компьютеров

139 TCP Служба сеансовNetBIOS Служба факсов

139 TCP Служба сеансовNetBIOS

Журналы и оповещения

производительности

139 TCP Служба сеансовNetBIOS Диспетчер очереди печати

139 TCP Служба сеансовNetBIOS имя_сервера

139 TCP Служба сеансовNetBIOS Net Logon

139 TCP Служба сеансовNetBIOS Локатор удаленного вызова процедур

139 TCP Служба сеансовNetBIOS Распределенная файловая система

139 TCP Служба сеансовNetBIOS Systems Management Server 2.0

139 TCP Служба сеансовNetBIOS Служба учета лицензий

143 TCP IMAP Exchange Server

161 UDP SNMP СлужбаSNMP

162 UDP SNMP Traps Outbound Служба ловушекSNMP

389 TCP СерверLDAP Локальный администратор безопасности

389 UDP

Локатор контроллеров

домена

Локальный администратор безопасности

389 TCP СерверLDAP Распределенная файловая система

389 UDP

Локатор контроллеров

домена

Распределенная файловая система

389 UDP

Локатор контроллеров

домена

Netlogon

389 UDP

Локатор контроллеров

домена

Центр распространения ключейKerberos

443 TCP HTTPS HTTP SSL

443 TCP HTTPS Служба веб-публикации

443 TCP HTTPS SharePoint Portal Server

443 TCP RPC поHTTPS Exchange Server 2003

445 TCP SMB Служба факсов

445 TCP SMB Диспетчер очереди печати

445 TCP SMB имя_сервера

445 TCP SMB Локатор удаленного вызова процедур

445 TCP SMB Распределенная файловая система

445 TCP SMB Служба учета лицензий

445 TCP SMB Net Logon

464 UDP ПарольKerberos версии5 Центр распространения ключейKerberos

464 TCP ПарольKerberos версии5 Центр распространения ключейKerberos

500 UDP IPsec ISAKMP Локальный администратор безопасности

515 TCP LPD Сервер печатиTCP/IP

548 TCP

Файловый сервер для

Macintosh

Файловый сервер дляMacintosh

554 TCP RTSP СлужбыWindows Media

563 TCP NNTP поSSL ПротоколNetwork News Transfer Protocol

593 TCP

Служба отображения

конечных точекRPC по

HTTPS

Удаленный вызов процедур

593 TCP RPC поHTTPS Exchange Server

636 TCP LDAP SSL Локальный администратор безопасности

636 UDP LDAP SSL Локальный администратор безопасности

993 TCP IMAP поSSL Exchange Server

995 TCP POP3 поSSL Exchange Server

1067 TCP

СлужбаInstallation Bootstrap

Service

Сервер протоколаInstallation Bootstrap

1068 TCP

СлужбаInstallation Bootstrap

Service

Клиент протоколаInstallation Bootstrap

1270 TCP MOM-Encrypted Microsoft Operations Manager 2000

1433 TCP SQL поTCP Microsoft SQL Server

1433 TCP SQL поTCP MSSQL$UDDI

1434 UDP SQL Probe Microsoft SQL Server

1434 UDP SQL Probe MSSQL$UDDI

1645 UDP ТрадиционныйRADIUS Служба проверки подлинности в Интернете

1646 UDP ТрадиционныйRADIUS Служба проверки подлинности в Интернете

1701 UDP L2TP Маршрутизация и удаленный доступ

1723 TCP PPTP Маршрутизация и удаленный доступ

1755 TCP MMS СлужбыWindows Media

1755 UDP MMS СлужбыWindows Media

1801 TCP MSMQ Очередь сообщений

1801 UDP MSMQ Очередь сообщений

1812 UDP

Проверка подлинности

RADIUS

Служба проверки подлинности в Интернете

1813 UDP УчетRADIUS Служба проверки подлинности в Интернете

1900 UDP SSDP Служба обнаруженияSSDP

2101 TCP MSMQ-DCs Очередь сообщений

2103 TCP MSMQ-RPC Очередь сообщений

2105 TCP MSMQ-RPC Очередь сообщений

2107 TCP MSMQ-Mgmt Очередь сообщений

2393 TCP OLAP Services 7.0

SQL Server: поддержка клиентовOLAP

нижнего уровня

2394 TCP OLAP Services 7.0

SQL Server: поддержка клиентовOLAP

нижнего уровня

2460 UDP MS Theater СлужбыWindows Media

2535 UDP MADCAP DHCP-сервер

2701 TCP

SMS Remote Control

(управление)

Агент удаленного управленияSMS

2701 UDP

SMS Remote Control

(управление)

Агент удаленного управленияSMS

2702 TCP

SMS Remote Control

(данные)

Агент удаленного управленияSMS

2702 UDP

SMS Remote Control

(данные)

Агент удаленного управленияSMS

2703 TCP SMS Remote Chat Агент удаленного управленияSMS

2703 UPD SMS Remote Chat Агент удаленного управленияSMS

2704 TCP SMS Remote File Transfer Агент удаленного управленияSMS

2704 UDP SMS Remote File Transfer Агент удаленного управленияSMS

2725 TCP SQL Analysis Services Сервер анализаSQL

2869 TCP UPNP

Узел универсальных устройствPlug and

Play

2869 TCP

Уведомление о событиях

SSDP

Служба обнаруженияSSDP

3268 TCP Сервер глобального каталога Локальный администратор безопасности

3269 TCP Сервер глобального каталога Локальный администратор безопасности

3343 UDP Служба кластера Служба кластера

3389 TCP Службы терминалов Службы терминалов

3527 UDP MSMQ-Ping Очередь сообщений

4011 UDP BINL Удаленная установка

4500 UDP NAT-T Локальный администратор безопасности

5000 TCP

Уведомление о событиях

SSDP (традиционный)

Служба обнаруженияSSDP

5004 UDP RTP СлужбыWindows Media

5005 UDP RTCP СлужбыWindows Media

5722 TCP RPC

Репликация распределенной файловой

системы

6001 TCP Служба банка сообщений Exchange Server 2003

6002 TCP Directory Referral Exchange Server 2003

6004 TCP DSProxy/NSPI Exchange Server 2003

42424 TCP Состояние сеансаASP.NET Служба состояния сеансаASP.NET

51515 TCP MOM-Clear Microsoft Operations Manager 2000

1024-65535

TCP RPC

Произвольно назначенные портыTCP с

большими номерами

Б. ПРАКТИЧЕСКАЯ ЧАСТЬ.

1. Кратко выписать в тетрадь для проведения практических занятий следующее:

По брандмауэру Windows XP:

1. Назначение брандмауэра.

2. Интерфейс брандмауэра.

3. Настройка исключений, а именно:

Автоматическое создание исключений для приложений.

Создание исключений для приложений вручную.

Создание исключений для портов.

Изменение адресов, с которых разрешено устанавливать подключения.

4. Дополнительные настройки брандмауэра.

По брандмауэру Windows 7:

1. Изменения в брандмауэре Windows.

2. Настройка параметров брандмауэра.

3. Разрешение запуска программ и компонентов.

4. Дополнительные параметры брандмауэра.

По портам:

1. Определение портов.

2. Номера портов.

3. Проверка открытых портов.

4. Номера портов и протоколы (выписать те, что выделены полужирным шрифтом).

2. Разобраться с настройками брандмауэра Windows XP, а именно:

1. Как включить/отключить брандмауэр.

2. Как отключить/включить брандмауэр как службу.

3. Как создать автоматическое исключение для приложения?

Уметь создавать автоматическое исключение для брандмауэра.

4. Как создать исключение для приложения вручную?

Уметь создавать исключение вручную для брандмауэра.

5. Настроить журнал безопасности брандмауэра.

6. Создать исключение портов для таких протоколов: FTP, POP3, SMTP, HTTP, RDP, DNS.

7. Запретить отклик компьютера на команду ping.

8. Протестировать сканером портов или командой netstat открытые порты в брандмауэре.

Выполненную работу продемонстрировать преподавателю.

Лабораторная 15 Фаервол Линукс

Описание лабораторной работы

На предприятии NNN имеется два отдела. В каждый отделе есть подсеть (LAN1 и LAN2) для доступа сотрудников предприятия к ресурсам корпоративной сети (сервер баз данных с информацией о покупателях, e-mail и HTTP сервер, сервер аудио и видео контентом).

Некоторые сотрудники в течение дня скачивание видео с сервера, а также удаленно слушают музыку. Вследствие этого, увеличивается среднесетевая задержка и снижается скорость сетевого соединения.

IT - отдел предлагает установить Firewall для блокирования мультимедиа трафика в сети и для того, чтобы уменьшить среднее время доступа к базе данных до 1 секунды.

Вам предстоит построить имитационную модель этой сети и рассмотреть два сценария: без использования firewall и с использованием firewall.

Часть 1. Создание сценария сети без использования firewall:

Шаг 1.Создайте новый проект в OPNET IT Guru Academic Edition (File → New Project), используя следующие параметры (остальные параметры оставьте по умолчанию):

Project Name: <Ваша фамилия>_Firewall

Scenario Name: NoFirewall (режим работы без сетевого экрана)

Network Scale: Campus

Size: 100×100 meters

Нажмите Next до окончания создания проекта.

Шаг 2. Используемые компоненты из палитры (Object Palette) создайте сеть, изображенную на рис.1.

Компоненты и библиотеки в которых они расположены приведены в Таблице 1.

Рис.1 - Схема расположения элементов на рабочем поле

Таблица 1 - Список компонентов и их расположение

Кол-во |

Компонент |

Используемая библиотека |

Выполняемые функции |

1 |

ethernet16_switch |

internet_toolbox |

Switches |

2 |

10BaseT_LAN |

internet_toolbox |

LAN network models |

1 |

ethernet2_slip8_firewall |

internet_toolbox |

Routers |

1 |

ip32_cloud |

internet_toolbox |

Internet model |

2 |

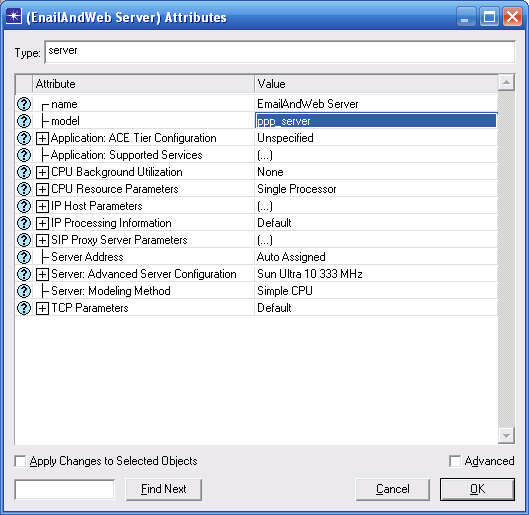

ppp_server |

internet_toolbox |

EmailAndWeb Server DBServer |

1 |

ppp_wkstn |

internet_toolbox |

MusicAndVideo Server |

1 |

Application Config |

internet_toolbox |

Задание приложений |

1 |

Profile Config |

internet_toolbox |

Задание профилей польз. |

3 |

10BaseT |

internet_toolbox |

Соединяет Switch с Firewall и двумя LAN |

1 |

Ppp_adv |

links_advanced |

Соединяет Firewall с Internet |

3 |

T1 |

links |

Соединяет 3 сервера с Internet |

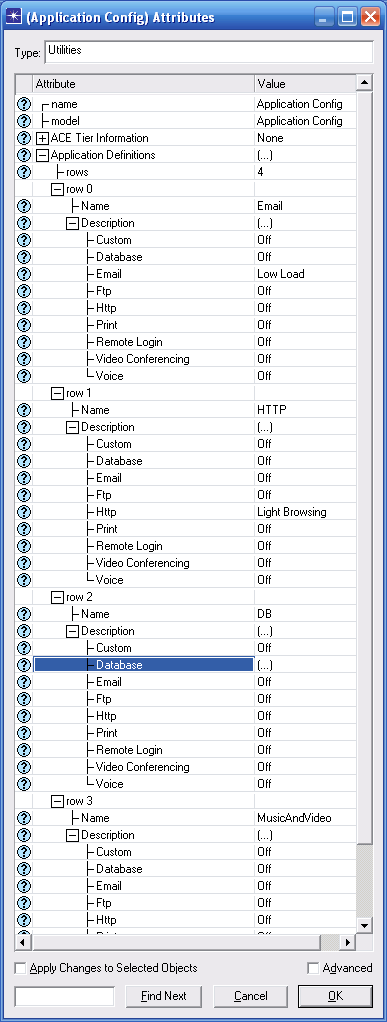

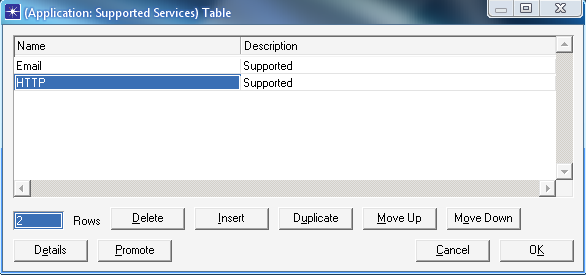

Шаг 3. Задайте параметры для объекта Application Config (кликнув правой кнопкой мыши на объект и выбрав →Edit Attributes). Необходимо задать параметр Application Definitions. Установите значение rows: 4 для задания 4 приложений, которые будут использоваться в сети (рис.2).

Рис.2 - Задание параметров элемента Application Config

Измените названия для каждого row (поле Name):

row0 →Name: Email

row1→Name: HTTP

row2→Name: DB

row3→Name: MusicAndVideo

После этого задайте параметры приложений, которые будут использоваться для генерации типового трафика в сети:

row0→Description→Email→Low Load

row1→Description→HTTP→Light Browsing

Параметры для row MusicAndVideo и DB задайте дважды кликнув на поля, отмеченные на Рис.2 символом (Edit…).

DB→Database

MusicAndVideo→Voice

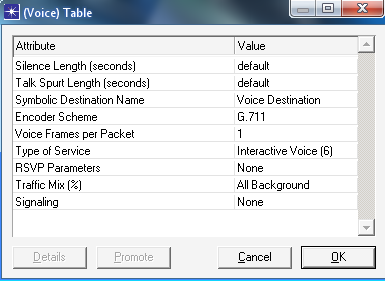

И затем установите значения, как показано на Рис.3 и Рис.4.

Рис.3 - Задание параметров трафика DB

Рис.4 - Задание параметров Voice трафика

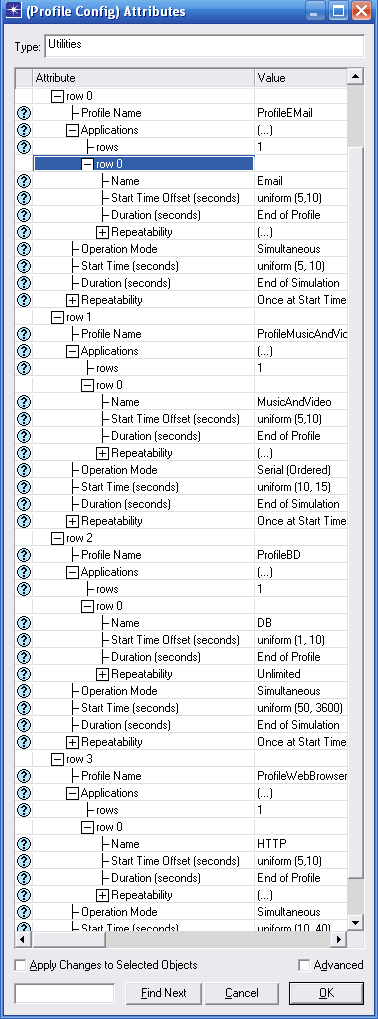

Выберите элемент Profile Config, нажмите правую кнопку мыши и выберите Edit Attributes.

Создайте 4 профиля пользователей, которые используют те или иные приложения:

WebBrowser использует HTTP

EMailProfile использует Email

MusicAndVideoProfile использует MusicAndVideo

BDProfile использует DB приложения.

Далее проделайте те же шаги, что и раньше: задайте rows→4 для задания 4-х приложений. Разверните каждый row и установите значения, как показано на Рис.5. Приложения могут быть присоединены к профилям путем добавления новых позиций в поле Applications. Также можно корректировать Start Time всех Приложений и Профилей, Operation Mode и Repetition Pattern.

Рис.5 - Задание параметров элемента Profile Config

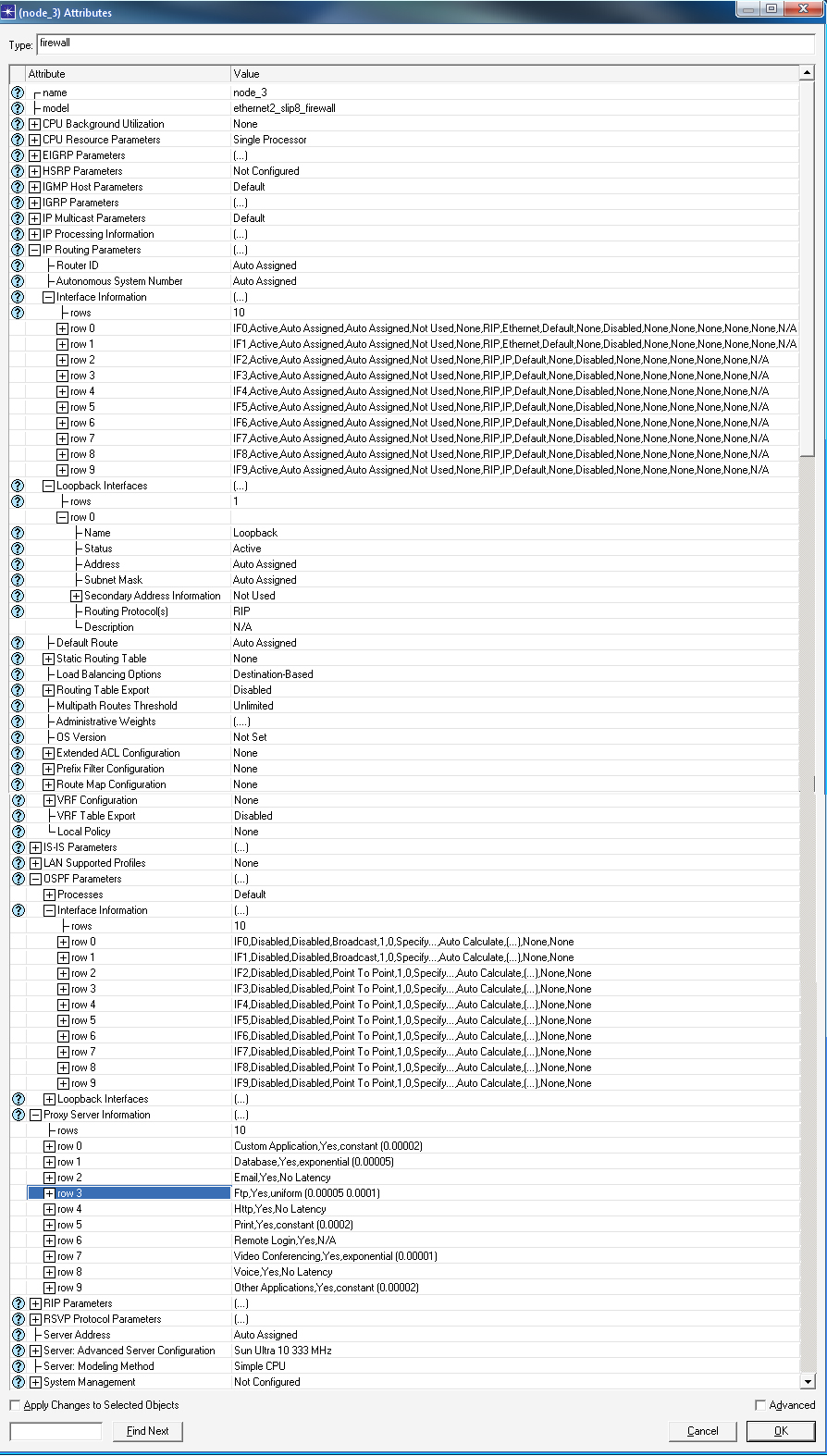

Шаг 4. Конфигурирование Firewall:

Первый сценарий сети пропускает голосовой трафик. На Рис.6 показаны основные опции, которые должны быть сконфигурированы в роутере. Параметры для изменения следующие:

Адрес и Маска подсети: Устанавливается автоматически на все rows из IP Routing Parameters→Interface Information и IP Routing Parameters→Loopback Interfaces.

Необходимо установить протокол OSPF: OSPF Parameters→Interface Information→row0 и row1→Type: Broadcast. Для остальных (row 2 – 9) установите Point to Point.

Proxy Server Information→row6 (совпадает с Application Remote Login, необходимым для доступа к базе данных) →Proxy Server Deployed: Yes, гарантирует, что трафик баз данных правильно передается.

Рис.6 – Настройка параметров Firewall

Шаг 5.Конфигурирование MusicAndVideoServer:

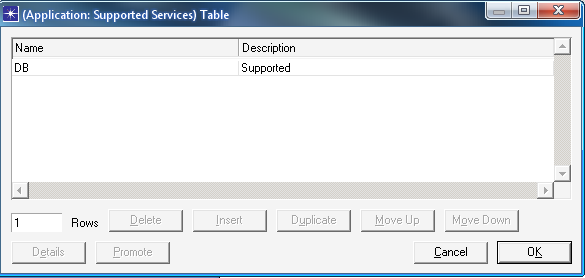

Кликните правой кнопкой мыши на объект MusicAndVideo и выберите Edit Attributes. Затем измените параметр: Application Supported Services, установив значения, как показано на Рис.7 (rows→1 для допуска MusicAndVideo).

Рис.7 – Настройка MusicAndVideoServer: окно Application Support Services

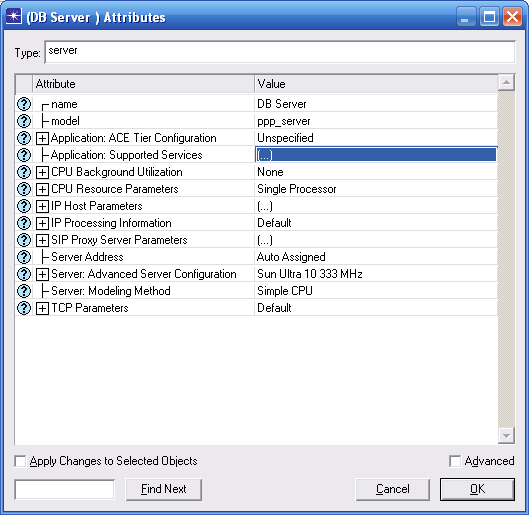

Шаг 6.Конфигурирование DBServer и WebAndEmailServer:

Рис.8 – Настройка параметров DB Server

Рис.9 - Настройка DB Server: окно Application Support Services

Рис.10 - Настройка параметров WebAndEmailServer

Рис.11 - Настройка WebAndEmailServer: окно Application Support Services

Шаг 7.Настройка LANs:

Выберите элемент LAN1, кликнув на него, а затем, нажав правую кнопку мыши, перейдите в Edit Attributes. Используйте значения с Рис.12 (параметры в неразвернутых ответвлениях оставьте по умолчанию). В нашем случае в каждой LAN будет 250 рабочих станций (параметр Number of Workstation). Из них:

5 рабочих станций будут осуществлять просмотр веб-страниц;

5 рабочих станций будут использоваться для email;

50 рабочих станций будут пробовать соединиться с базой данных;

9 рабочих станций будут пытаться посмотреть контент с MusicAndVideoServer

Эти значения задаются в Application: Supported Profiles.

Рис.12 - Задание параметров для элемента LAN1

LAN2 будет сконфигурирован с аналогичными значениями. Для того, чтобы не настраивать заново LAN2 просто скопируйте и вставьте LAN1, и измените имя с LAN1 на LAN2.

Шаг 8.Конфигурация соединения Internet-Firewall:

Нажмите правой кнопкой мыши на линию соединения Firewall-Internet и выберете пункт Edit Attributes. Установите Data Rate: T1.

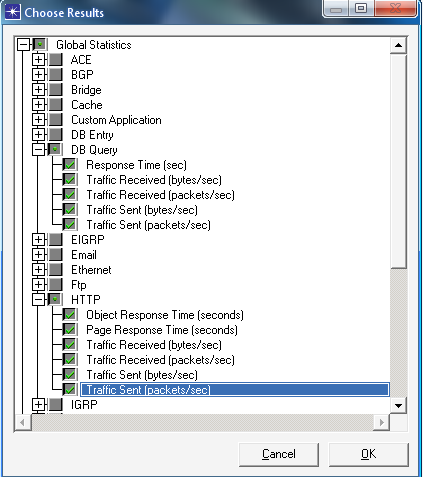

Шаг 9.Настройка статистических данных симуляции:

Собираемая статистика может быть использована для анализа времени задержки запроса в базу данных (параметр DB Query):

Кликните правой кнопкой мыши на связь Internet-Firewall→Choose Individual Statistics и отметьте позиции, как на Рис.13. Нажмите OK.

Рис.13 - Статистики связи Internet-Firewall

Для того чтобы организовать сбор статистики по всей сети (Global Statistics) кликните правой кнопкой мыши на поле проекта в любом месте, кроме узла, перейдите к Choose Individual Statistics и отметьте позиции, как показано на Рис.14.

Рис.14 - Глобальные статистические данные

Шаг 10.Настройка симуляции:

Кликните на иконку

![]() ,

чтобы задать настройки симуляции.

Установите

Duration:

1 hour(s).

,

чтобы задать настройки симуляции.

Установите

Duration:

1 hour(s).

Часть 2. Создание сценария сети с использованием firewall:

Второй сценарий построения сети - копия первого, но с некоторыми правилами для маршрутизатора, который блокирует отдельные входящие и исходящие пакеты от сервера с музыкой и видео.

Выберите вкладку Scenarios→Duplicate Scenario… Назовите новый сценарий: WithFirewall. Кликните правой кнопкой на Firewall и выберите Edit Attributes. Все значения оставьте прежними, за исключением Proxy Server Information→row8→Proxy Server Deployed: No.

Результаты анализа

Запустите все симуляции сценариев и посмотрите графики:

Выберите вкладку Scenarios→Manage Scenarios… и сконфигурируйте параметры симуляции, как на Рис.15, установив <collect> в колонке Results на оба сценария (используйте <recollect>, если вы запускаете симуляцию не первый раз). Нажмите OK.

Рис.15 – Задание параметров симуляции двух сценариев

Сравните DB Query Response Time. Для этого кликните на поле любого сценария и выберите Compare Results. Теперь мы можем просмотреть все основные статистические данные, заданные ранее, в дереве с левой стороны. Проверьте, чтобы опции Overlaid Statistics, All Scenarios и average были отмечены.

Рис.16 – Сравнение результатов моделирования для параметра: время отклика базы данных

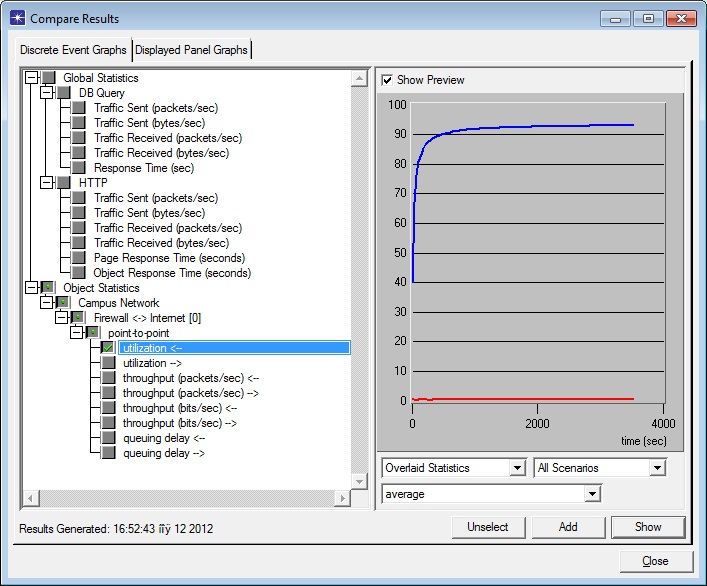

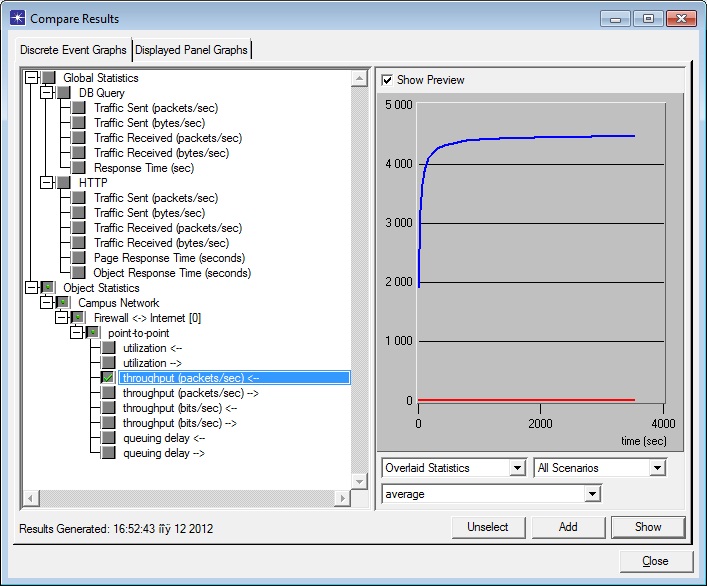

Рис.17 – Сравнение результатов моделирования для параметра: загрузка канала на участке Firewall-Internet

Рис.18 – Сравнение результатов моделирования для параметра: скорость передачи данных на участке Firewall-Internet

Задание по лабораторной работе:

Построить два сценария сети (без использования Firewall и с использование Firewall).

Сравнить время отклика на запрос в базу данных DB (в секундах). Покажите изменения при использовании Firewall выполняющего функции прокси-сервера. Как изменилось среднее время доступа к базе данных?

Сравните пропускную способность poin-to-poin (пакеты/секунда) на участке Интернет - Firewall. Как использование proxy сказывается на утилизации полосы пропускания при скачивание мультимедиа приложений?

Сравните утилизацию перечисленных ранее линий связь. Какие изменения вы заметили?