- •1.История вопроса

- •1. Лекция: История вопроса

- •Первые вирусы

- •Первые вирусные эпидемии

- •Заключение

- •2. Лекция: Теоретические сведения о компьютерных вирусах Введение

- •Результат Фреда Коэна

- •Результат д. Чесса и с. Вайта Основные положения

- •Обнаружение вирусов

- •Слабое определение обнаружения

- •Сравнение с результатом ф. Коэна

- •Практические следствия

- •Формализм ф. Лейтольда

- •Вычислительные модели Вычислительная машина с произвольной выборкой

- •Вычислительная машина с хранением программ в памяти с произвольной выборкой

- •Машина Тьюринга

- •Raspm с присоединенным вспомогательным хранилищем

- •Моделирование операционных систем

- •Вирусы в raspm с abs

- •Способы размножения вирусов

- •Олигоморфные и полиморфные вирусы

- •Проблема обнаружения вирусов

- •Общая проблема обнаружения вирусов

- •Оценка сложности сигнатурного метода

- •Результат Леонарда Адельмана

- •Принятые обозначения

- •Классификация вирусов

- •Обнаружение компьютерных вирусов

- •Заключение

- •3. Лекция: Классификация вирусов Общие сведения

- •Практическое определение вируса

- •Жизненный цикл

- •Проникновение

- •Активация

- •Поиск жертв

- •Подготовка вирусных копий

- •Внедрение

- •Жизненный цикл

- •Каналы распространения

- •Способы активации

- •Поиск "жертв"

- •Подготовка копий для распространения

- •Жизненный цикл

- •Способы проникновения

- •Активация

- •Выполняемые функции

- •Ущерб от вредоносных программ

- •Угрозы безопасности информации

- •Угроза нарушения конфиденциальности

- •Угроза нарушения целостности

- •Угроза нарушения доступности

- •Заключение

- •4. Лекция: Что такое антивирусы

- •Технологии обнаружения вирусов

- •Режимы работы антивирусов

- •Антивирусный комплекс

- •Антивирусный комплекс для защиты рабочих станций

- •Антивирусный комплекс для защиты файловых серверов

- •Антивирусный комплекс для защиты почтовых систем

- •Антивирусный комплекс для защиты шлюзов

- •Комплексная система защиты информации

- •Организационные меры

- •Правовые меры

- •Глава 28 ук рф содержит следующие статьи, относящиеся к компьютерным вирусам:

- •Программные средства

- •Этапность работ

- •Выбор антивирусных комплексов

- •Преимущества и недостатки одновендорных систем Преимущества

- •Недостатки

- •Преимущества и недостатки мультивендорных систем

- •Преимущества

- •Недостатки

- •5. Лекция: Защита шлюзов Общие сведения

- •Возможные схемы защиты

- •Универсальные антивирусы для шлюзов

- •Проверка протоколов Интернет

- •Проверка почты smtp

- •Антивирусы для шлюзов, основанные на интеграции

- •Антивирусы для Microsoft isa Server

- •Антивирусы для CheckPoint Firewall

- •Другие реализации

- •Требования к антивирусам для шлюзов

- •Угрозы и методы защиты от них Особенности архитектуры

- •Предотвращаемые угрозы

- •Эксплуатационные характеристики

- •Управление

- •Обновление

- •Диагностика

- •Производительность

- •Заключение

- •6. Лабораторная работа: Антивирус Касперского для Microsoft isa Server. Установка, настройка, управление

- •Методические указания к лабораторной работе

- •Состав приложения

- •Поддерживаемые операционные системы

- •Установка

- •Результат установки

- •Принципы работы

- •Управление группами клиентов

- •Внедрение политик антивирусной проверки

- •Настройка диагностики работы приложения

- •Обновление антивирусных баз

- •Настройка уведомлений пользователей

- •Сбор и просмотр статистической информации

- •Уведомление администратора посредством isa Server Alerts

- •Управление лицензионными ключами

- •Задание

- •Контрольные вопросы

- •Рекомендуемая литература

- •7. Лекция: Защита почтовых систем Общие сведения

- •Возможные схемы защиты

- •Требования к антивирусному комплексу для проверки почтового потока

- •Требования к управлению

- •Требования к диагностике

- •Заключение

- •Unix-системы

- •Методические указания к лабораторной работе

- •Состав и принцип работы

- •Архитектура Сервера безопасности

- •Поддерживаемые операционные системы

- •Заключение

- •8. Лабораторная работа: Антивирус Касперского 5.5 для ms Exchange Server. Установка, настройка, управление

- •Методические указания к лабораторной работе

- •Состав и принцип работы

- •Архитектура Сервера безопасности

- •Поддерживаемые операционные системы

- •Установка

- •Результаты установки

- •Принципы работы Производительность антивирусной защиты

- •Фоновая проверка

- •Уровни защиты

- •Настройка диагностики работы приложения

- •Обновления антивирусных баз. Источники обновлений

- •Работа с инфицированными и подозрительными объектами

- •Уведомления

- •Контроль вирусной активности

- •Отчеты об антивирусной проверке

- •Задание

- •9. Лекция: Защита серверов и рабочих станций

- •Структура уровня

- •Защита рабочих станций Классы рабочих станций

- •Специфические угрозы и технологии противодействия

- •Рабочие станции Windows

- •Файловая система

- •Интернет

- •Рабочие станции под управлением других ос

- •Эксплуатационные требования и соответствующие им решения

- •Обновление

- •Управление

- •Диагностика

- •Надежность

- •Защита от вредоносного кода

- •Защита от действий пользователя

- •Недопущение потери данных

- •Производительность

- •Требования к антивирусам для рабочих станций

- •Требования к антивирусам для рабочих станций Windows

- •Требования к управлению

- •Требования к обновлению

- •Требования к диагностике

- •Требования к антивирусам для рабочих станций Linux/Unix

- •Требования к управлению

- •Требования к диагностике

- •Защита серверов

- •Специфические угрозы и способы противодействия

- •Сервера Microsoft Windows

- •Сервера Novell Netware

- •Сервера Unix

- •Эксплуатационные требования и характеристики

- •Управление

- •Обновление

- •Диагностика

- •Надежность

- •Производительность

- •Требование к антивирусам для серверов

- •Основные требования

- •Требования к управлению

- •Требования к обновлению

- •Требования к диагностике

- •Требования к производительности

- •Система администрирования

- •Цели и задачи

- •Структура системы администрирования

- •Основные требования к системе администрирования

- •Подсистема управления

- •Подсистема обновления

- •Подсистема диагностики

- •Средства внедрения

- •Заключение

- •10. Лабораторная работа: Антивирус Касперского 6.0 для Windows Workstations. Локальная установка и управление

- •Методические указания к лабораторной работе

- •Установка

- •Результат установки

- •Принципы работы программы

- •Компоненты

- •Системные задачи проверки по требованию (5 задач)

- •Системные задачи обновления

- •Пользовательские задачи

- •Проверка по требованию

- •Файловый антивирус

- •Почтовый антивирус

- •Проактивная защита

- •Анти-Шпион

- •Анти-Хакер

- •Анти-Спам

- •Технологии iChecker(tm) и iSwift(tm)

- •Обновления сигнатур угроз и модулей приложения

- •Источник обновлений

- •Обновляемые компоненты

- •Откат обновления антивирусных баз

- •Работа с инфицированными и подозрительными объектами

- •Задание

- •Контрольные вопросы

- •Рекомендуемая литература

- •11. Лабораторная работа: Kaspersky Administration Kit. Развертывание системы управления антивирусными средствами Лаборатории Касперского

- •Методические указания к лабораторной работе

- •Состав и структурная схема

- •Установка Сервера администрирования

- •Подключение к Серверу Администрирования

- •Разграничение полномочий администраторов

- •Первое подключение к Серверу администрирования

- •Выбор способа формирования логической сети

- •Логическая сеть

- •Структура логической сети, объекты управления

- •Контейнеры узла Сервера администрирования

- •Структура контейнера Сеть

- •Процедура добавления группы

- •Добавление нового инсталляционного пакета

- •Выбор лицензионного ключа

- •Создание задачи удаленной установки

- •Выбор метода установки

- •Выбор учетной записи

- •Создание задачи проверки по требованию

- •Выбор настроек проверки по требованию

- •Выполнение задачи проверки по требованию

- •Создание задачи получения обновлений Сервером администрирования

- •Задача обновления клиентов

- •Контейнер Обновления

- •Автоматическое проталкивание обновлений антивирусных баз

- •Смена Сервера администрирования

- •Задание

- •Контрольные вопросы

- •Рекомендуемая литература

- •12. Лабораторная работа: Kaspersky Administration Kit. Особенности работы с иерархической структурой Серверов администрирования

- •Методические указания к лабораторной работе

- •Узел Сервера администрирования

- •Добавление подчиненного Сервера администрирования

- •Политики Антивируса Касперского

- •Влияние политики на настройки клиентов

- •Влияние политик на глобальные и групповые задачи

- •Наследование политик

- •Создание политик

- •Настройка уровня защиты для задач постоянной защиты объектов

- •Иерархическое действие групповых задач

- •Получение сведений о лицензионных ключах

- •Установка лицензионного ключа

- •Резервное копирование базы Сервера администрирования

- •Синтаксис утилиты

- •Задание

- •Контрольные вопросы

- •Рекомендуемая литература

- •13. Лабораторная работа: Основные признаки присутствия вредоносных программ и методы по устранению последствий вирусных заражений

- •Методические указания к лабораторной работе

- •Сетевые черви

- •Жизненный цикл вредоносных программ

- •Основные пути проникновения в систему и активации

- •Устранение последствий заражения

- •Задание

- •Контрольные вопросы

- •Рекомендуемая литература

Результат Леонарда Адельмана

Леонард Адельман, известный математик, обладатель премии Тьюринга, участвовавший в свое время разработке криптосистемы RSA (буква A в аббревиатуре) для исследования феномена вирусов решил использовать другой формализм теории алгоритмов - не формализм машин Тьюринга, а формализм рекурсивных функций.

Теория машин Тьюринга и теория рекурсивных функций в некотором смысле эквиваленты - алгоритмы, вычислимые в одной теории будут вычислимыми в другой, и наоборот. Этот факт в совокупности с тезисом Тьюринга-Черча, означает, что полученные Л. Адельманом результаты в той же степени применимы к современным реалиям, что и результаты Ф. Коэна, Д. Чесса, С. Вайта, Ф. Лейтольда и других исследователей опиравшихся в своих работах на теорию машин Тьюринга.

Принятые обозначения

В дальнейшем изложении будет считаться, что данные и программы, во-первых, различимы, как это обычно и бывает в компьютерных системах, а во-вторых, могут быть закодированы натуральными числами. Поскольку и данные и программы всегда имеют ограниченный размер и ограниченный алфавит для их представления, принципиальная возможность взаимно однозначного кодирования натуральными числами сомнений не вызывает.

Исходя из сказанного, состояние некой вычислительной системы с точки зрения выполняющейся программы, может быть описано как набор доступных программе данных и других программ, что может быть выражено как наборы или последовательности натуральных чисел. Действие любой программы заключается в том, чтобы из одного набора данных и программ получить другой набор данных и программ.

Ниже везде неявно подразумевается описанная интерпретация вычислительной системы.

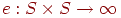

Обозначим S - множество всех конечных последовательностей натуральных чисел,

.

Таким образом элемент S

может обозначать либо набор файлов

данных, либо набор файлов программ,

закодированных при помощи натуральных

чисел.

.

Таким образом элемент S

может обозначать либо набор файлов

данных, либо набор файлов программ,

закодированных при помощи натуральных

чисел.Обозначим e - вычислимую инъективную функцию из S×S на

с

вычислимой обратной функцией,

с

вычислимой обратной функцией,

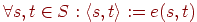

.

По тому же принципу, что и программы и

данные, натуральными числами могут

кодироваться и состояния системы.

Функция e

взаимно однозначно ставит в соответствие

набору данных и программ натуральное

число. Иными словами e

- однозначная нумерация состояний

системы.

.

По тому же принципу, что и программы и

данные, натуральными числами могут

кодироваться и состояния системы.

Функция e

взаимно однозначно ставит в соответствие

набору данных и программ натуральное

число. Иными словами e

- однозначная нумерация состояний

системы.

Нотация

![]() предназначена

для обозначения состояния системы и

фактически является кодом этого

состояния, представленным натуральным

числом.

предназначена

для обозначения состояния системы и

фактически является кодом этого

состояния, представленным натуральным

числом.

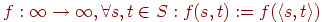

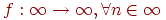

Для всех частичных функций

Любая

программа переводит систему из одного

состояния в другое, учитывая, что

состояния кодируются натуральными

числами, можно считать любую программу

функцией из

в

.

Любая

программа переводит систему из одного

состояния в другое, учитывая, что

состояния кодируются натуральными

числами, можно считать любую программу

функцией из

в

.Для всех частичных функций

примем

обозначение f(n)

примем

обозначение f(n) f(n)

определена

f(n)

определенаДля всех частичных функций примем обозначение f(n)

f(n)

не определена

f(n)

не определена

Определение

2.26.

Для всех частичных функций

![]() выполняется

одно из условий:

выполняется

одно из условий:

f(s,t) и g(s,t) , либо

f(s,t) и g(s,t) и f(s,t) = g(s,t)

Определение служит для уточнения понятия тождественности программ, представленных в виде частичных функций.

Определение

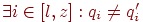

2.27.![]() для всех частичных функций : :

для всех частичных функций : :

![]()

z=z', и

p=p', и

,

и

,

и либо

либо

q=q', либо

h(qi) и h(qi)=q'i

Если раньше для обозначения действия программы на систему использовались коды состояний, то в этом определении используется детализированное описание состояния и по сути вводится отношение между чистым и зараженным состоянием системы. Зараженное состояние характеризуется тем, что при прочих равных в нем некоторые программы изменены вирусом (функция h).

Определение

2.28.

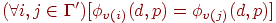

Для всех частичных функций

![]() ,

,

![]()

![]() ,

и

,

и

![]()

В

этом определении уточняется введенное

ранее отношение для состояний, получаемых

в результате действия двух функций.

Результатом действия функции f

на состояние системы

является

натуральное число, которое можно

однозначно интерпретировать как новое

состояние

![]() .

Точно так же

.

Точно так же

![]() .

Соответственно, запись

обозначает,

что обе программы завершают свою работу

при запуске из состояния

и

результат их выполнения будет отличаться

фактом заражения некоторых программ:

.

Соответственно, запись

обозначает,

что обе программы завершают свою работу

при запуске из состояния

и

результат их выполнения будет отличаться

фактом заражения некоторых программ:

![]() .

.

Определение

2.29.

Для всех частичных функций

,

![]()

![]() или

или

Введенное обозначение призвано отразить тот факт, что зараженная программа не всегда выполняет заражение - в некоторых состояниях зараженная программа может выполнять ровно те же действия, что и незараженная, т. е. результат ее действия при некоторых состояниях системы будут точно таким же как и у незараженной программы.

Определение

2.30.

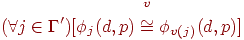

Для всех геделевских нумераций частичных

рекурсивных функций

![]() ,

общерекурсивная функция v будет вирусом

по отношению к

,

общерекурсивная функция v будет вирусом

по отношению к

![]() выполняется

либо:

выполняется

либо:

Повреждение:

Заражение или имитация:

В данном определении выбор переменных d и p в явном виде указывает на их природу - данные (информация не подверженная заражению) и программы (информация подверженная заражению).

Здесь необходимы комментарии:

Повреждение. Из определения следует, что результат действия зараженной программы при определенном состоянии системы определяется только типом вируса и состоянием системы, независимо от того, какая программа была заражена. На самом деле, выполняемое вирусом действие может и не быть деструктивным, важно то, что оригинальная программа не выполняется вовсе, т. е. выполняется функция прописанная в самом вирусе.

Заражение или имитация. Здесь, согласно определению, ситуация прямо противоположная. Результат действия зараженной программы либо вовсе не отличается от результата действия исходной, либо отличается появлением в системе новых зараженных программ. Различное поведение определяется различиями в исходном состоянии системы.