- •Ақпараттық жүйе қандай талаптарға сай болуы тиіс?

- •Ақпараттарды өңдеудің автоматтандырылған жүйелерідегі (аөаж) қорғау әдістері. Енуді шектеу.

- •Дискіні пішімдеу

- •Қорғаудың жақсартылған механизмі

- •Қорғаудың келешектегі механизмі

- •Ақпараттарды заң жүзінде қорғау мәселелері.

- •Ақпараттық жүйені құрастырудың қандай моделі сарқырамалы

- •Каскадная модель жизненного цикла разработки по

- •Краткое описание фаз каскадной модели

- •Преимущества каскадной модели

- •Есептеу желілерінің құрылымы және оның жұмыс принциптері.

- •Криптографияның негізгі ұғымдары.

- •Ақпараттық жүйені құрастырудың спиральді моделі дегеніміз не?

- •Ақпараттық жүйенің көрінісі (профиль) дегеніміз не?

- •Криптотұрақтылық дегеніміз не? Криптотұрақтылықтың көрсеткіштері

- •Симметриялық криптожүйелерді түрлендірудің кластары.

- •Ауыстыру шифрлары

- •Активті қорғау құралдары

- •Пассивті қорғау құралдары

- •Плейфердің биграммды шифры

- •22.Шифр арқылы хабарламаны бейнелеуді қалай түсінесіз?

- •23.Ақпараттық жүйе қандай талаптарға сәйкес болуы тиіс

- •25. Ақпараттық жүйені құрастырудың мақсаты не?

- •26. Электрондық цифрлік қолтаңба алгоритмдері. Rsa, Эль-Гамаль алгоритмдері

- •28. Есептеу желілеріндегі ақпараттарды қорғау жүйесінің архитектурасын құрудың логикалық моделі.

- •29)Гаммалау арқылы шифрлау

- •30)Хабарламаларды тасымалдаудың хаттамаларын қорғау.

- •31) Ақпаратты қорғаудың қазіргі заманғы криптографиялық жүйесі қандай жалпы талаптардан тұрады?

- •33.Желіаралық экрандардың негізгі компоненттері

- •34.Ақпараттарды апатты жағдайлардан қорғау әдістері

- •36. Des шифрлеу стандарты

- •Виустар және „трояндық ат”тәріздес қолданбалар

- •Вирустық бағдарламалар

- •41.Тритемиус шифрінің математикалық моделі

- •42.Криптографиялық кілттермен басқару. Кілттерді генерациялау (кездейсоқ табу).

- •Байланыс Шифрлеу барысында хабарламамыз p мен q-ден кіші сан болуы керек. Сондықтан мысал үшін “6” хабарламасын алайық.

- •43.Ашық жүйелердің өзара әсерлесуінің osi үлгісі. Үлгінің жеті деңгейі.

- •44. Желілік жүйелердің қауіпсіздігі

- •45. Желілердің қауіпсіздік деңгейлері

- •46. Желіаралық экрандардың жұмыс ерекшеліктері.

- •47.Бэкон шифры

- •48. Банкоматтардағы қауіпсіздікті қамтамасыз ету шаралары.

- •49.Қарапайым ауыстыру шифрі

- •50. Вижинер шифрлау жүйесі

- •Rsa криптожүйесінің қауіпсіздігі мен тездігі

- •52.Des дешифрлауда аралық кілттер қалай пайдаланылады?

- •53.Rsa алгоритм неге негізделген?

- •54.Қорғаудың оптикалық құрылғылары дегенімізді қалай түсінесіз?

- •Қорғаудың оптикалық құрылғылары

- •55.Ақпараттық жүйенің негізін не құрайды?

- •56 .Кристаллдарды сәйкестендіру қандай түрде жүреді?

- •Эққ негізіндегі қайта бағдарлайтын тұрақты есте сақтау құрылғысы

- •57. Компьютерлік вирустар және олардан ақпараттарды қорғау құралдары.

- •Виустар және „трояндық ат”тәріздес қолданбалар

- •Вирустық бағдарламалар

- •58. Электрондық қолтаңба алгоритмі.

- •59. Криптоанализ. Криптоаналитикалық шабуылдардың негізгі түрлері.

59. Криптоанализ. Криптоаналитикалық шабуылдардың негізгі түрлері.

Ақпаратты түрлендіру жолымен қорғау мәселесімен криптология (kryptos-құпия, logos-ғылым) айналысады. Криптология екі бағыттан: криптография және криптоанализден тұрады. Бұл екі бағыттың мақсаты қарама-қайшы.

Криптоанализ - ақпаратты кілтсіз кері шифрлау мәселесімен айналысады. Криптожүйеге сәтті жүргізілген криптоаналитикалық зерттеулер негізінде хабардың бастапқы ашық мәтінімен қатар оның кілтін де ашуға мүмкін болады. Криптоаналитиқ шифрланған хабарды, немесе кілтті, немесе екеуін де оқуға мүмкіндік беретін криптожүйенің осал жерлерін ідеумен шұғылданады. Шифрлау алгоритмі, сондай-ақ, алуан түрлі кіттердің, ашық және шифрланған мәтіндердің жиынтығын криптожүйе деп айтады.

Қазіргі криптография- 4 ірі бөлімнен тұрады:

Симметриялық криптожүйе

Ашық кілтті криптожүйе

Электрондық қол жүйесі

Кілт арқылы басқару

Криптографиялық әдісті пайдаланудың негізгі мақсаты байланыс арнасымен құпия (мысалы, электронды пошта) ақпарат беру, берілетін құжаттың түпнұсқасын бекіту, ақпарат тасушыларда ақпараттарды (деректер базасын, құжаттарды) шифрленген түрде сақтау. Автоматтандырылған жүйелердегі ақпаратты қорғаудың криптографиялық әдістері – түрлі типті есте сақтау құрылғыларында сақталатын және ЭЕМ-де өңделетін ақпараттарды қорғау үшін де қолданылады. Сонымен, криптография ақпаратты оқу немесе қалпына келтіру кілтті білгенде ғана орындалатындай етіп түрлендіреді. Ақпараттарды шифрлау немесе кері шифрлау ретінде кейбір әліпбиге құрылған мәтін қарастырылады.

Әліпби- ақпаратты кодтауға пайдаланған белгілердің ақырғы жинағы.

Мәтін- алфавиттен алынған әріптердің реттелген жиынтығы.

Қазіргі ақпараттық жүйелерде қолданылатын әліпбиге мысал ретінде келесілерді келтіруге болады:

Z42 әліпбиі – қазақ әліпбиінің 42 әрпі;

Z33 әліпбиі – орыс әліпбиінің 32 әрпі және бос орын;

Z26 әліпбиі – ағылшын әліпбиінің 26 әрпі;

Z256 әліпбиі – ASCII және AAK-8 стандарттық кодтарға кіретін символдар;

Бинарлық әліпби - Z2 ={0,1};

Сегіздік немесе он алтылық әліпби.

Шифрлау (ciphering, encryption) – белгілі-біp адамнан басқалар оқи алмайтындай етіліп ақпаратты математикалық, алгоритмдік (криптографиялық) түрлендіру әдісі. Қабылдаушы жақ бұл ақпаратты дұрыс оқу үшін оны кepi шифрлауы керек. Шифрлау бөлшекті (әрбір кезекті бөлшек тәуелсіз шифрланады) және ағынды (әрбір таңба біp-бipiнен тәуелсіз шифрланады) түрде жүргізілуі мүмкін.

Кері шифрлау - шифрлауға кері процесс. Кілттің негізінде шифрланған мәтін бастапқы қалпына келетіндей түрде түрленеді.

Kiлт (key) – ақпаратты шифрлау және кері шифрлау, сондай-ақ, оған қол қою үшін арналған цифрлық кода. Ол барлық мүмкін варианттардан криптографиялық түрлендіру алгоритмі үшін тек бip варианты таңдауды қамтамасыз етеді. Кілттің ортақ, жеке меншік және құпия деп аталатын түрлері болады.

Криптожүйелер симметриялық және ашық кілтті жүйеге бөлінеді.

Симметриялық криптожүйеде шифрлауға да, кері шифрлауға да бір ғана кілт қолданылады. Ашық кілтті жүйеде бір-бірінен математикалық байланыста болатын екі-ашық және жабық кілт пайдаланылады. Ақпарат барлық адамның қолы жететін ашық кілтпен шифрленеді де, ал оны ашу ақпаратты алушыға ғана белгілі жабық кілтпен ашылады.

Кілттерді бөлу және кілттерді басқару –пайдаланушылар арасындағы кілттерді бөлу және жасаудан тұратын ақпаратты өңдеу жүйесінің жұмысына жатады.

Криптотұрақтылық дегеніміз- кілтсіз кері шифрлеуге тұрақтылығын анықтайтын шифр сипаттамасы. Криптотұрақтылықтың бірнеше көрсеткіші бар, соның ішінде:

мүмкін болатын кілттер саны,

криптосараптауға қажетті орташа уақыт.

Тк -түрлендіруі тиісті алгоритммен және k параметрінің мәнімен анықталады. Ақпаратты қорғау мақсатындағы шифрлеу тиімділігі шифрдің криптотұрақтылығына және кілт құпиялылығының сақталуына байланысты.

60. RSA, Эль-Гамаль алгоритмдері. Алгоритмдердің жақсы жағы және кемшілігі.

Алгоритм RSA.Алғашқы және танымал ЭЦҚ RSA, оның математикалық схемасы 1977 жылы Массачусетстің технологиялық институтында құрылған болатын (АҚШ).Алдымен қос кілт есептелуге тиіс (құпия және ашық кілттер). Ол үшін электрондық құжат жіберуші (автор) екі үлкен жай сандарды Р және Q есептейді, одан кейін олардың көбейтіндісін табады.

N = Р*Q және келесі функцияның мәнін есептейді

( N) = (Р-1)(Q-1). Ары қарай жіберуші E санын келесі шартқа сәйкес табады:

Е< ( N), НОД (Е, ( N)) =1 және D саны келесі шартқа сәйкес ізделеді:

D < N, Е * D 1 (mod ( N)).

Қос сан (Е, N) ашық кілт болып табылады. Ол қос кілтті автор өзінің желі бойынша хабар алмасушыларына еркін таратады. Бұл қос кілт желіде хабарлама авторын анықтау үшін қажет. D санын автор хабарламаларға қол қою үшін құпия сақтайды.

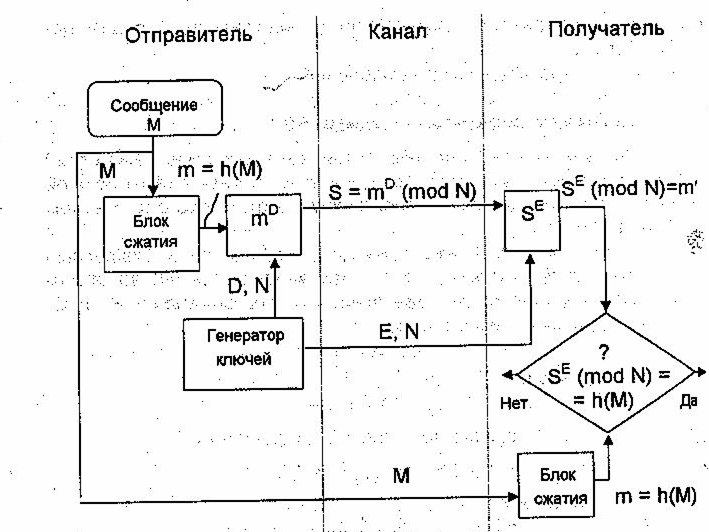

RSA ЭЦҚ алгоритмінің жалпы схемасы 1-суретте келтірілген.

сурет. RSA ЭЦҚ алгоритмінің жалпы схемасы

Жіберуші М хабарламасына оны желі арқылы жіберер алдында қол қоймақшы болсын. Ол үшін М хабарламасы (ақпарат блогі, файл, кесте) h(M) хэш-функциясының көмегімен бүтін m санына қысылады:

m=h(M).

Содан кейін М хабарламасының астына қойылатын S цифрлік қолтаңбасын есептейді, ол үшін m хэш мәні мен D құпия кілті қолданылады:

S = mD (mod N).

(М,S) қос саны қабылдаушы партнерге М электрондық құжат ретінде жіберіледі, оған S цифрлік қолтаңбасы қойылған, және S қолтаңбасын құпия D кілтін ұстаушы құрған.Қабылдаушы қос (М,S) санын алғаннан кейін М хабарламасының хэш-мәнін екі т.рлі жолмен есептейді. Алдымен ол m' хэш мәнді қалпына келтіреді, ол үшін S қолтаңбасын криптографиялық түрлендіру Е ашық кілтін пайдалана отырып жүзеге асырылады

m' = SЕ (mod N).

Сонымен қатар М хабарламасын хэширлеу нәтижесі қолданылады:

m = h(М).

Егер келесі теңдік орындалса, яғни

SЕ (mod N) = h(М),

Онда қабылдаушы (М,S) қос санын дұрыс деп қабылдайды.

RSA цифрлік қолтаңба алгоритмінің кемшіліктері.

1. Е және D кілттері арқылы N модулін есептеу барысында RSA цифрлік қолтаңба жүйесі үшін көптеген қосымша шарттарды тексеруге тура келеді. Ол шарттардың кез келгенінің орындалмауынан цифрлік қолтаңбаның қате болуы мүмкін екендігі анықталады. Ал өте маңызды құжаттарға қол қою барысында мұндайға жол беруге болмайды.

2. RSA цифрлік қолтаңбасының сенімділігін арттыру үшін және қажетті деңгейді қамтамасыз ету үшін, мысалы, АҚШ ұлттық стандартына сай ақпаратты шифрлеуге (DES алгоритмі бойынша), яғни 1018 сандарды, ал N, D және Е сандарын есептеу барысында әрқайсысы 2512 кем емес бүтін сандарды қолдану қажет (немесе 10154), мұның өзі көптеген есептеу шығындарын туғызады.

3. RSA цифрлік қолтаңбасы мультипликативті шабуыл алдында қауқарсыз. Басқаша айтқанда RSA цифрлік қолтаңбасының алгоритмі шабуылдаушыға D құпия кілтінсіз бұрынғы қол қойылған құжаттарды пайдаланып жаңа құжаттар үшін хэш функцияларды есептеуге мүмкіндік береді.

Мысал. Шабуылдаушы үш хабарламаны құрсын М1, М2 және М3 , олардың хэш-мәндері

m1 = h(М1), m2 = h(М2), m3 = h(М3), сонымен қатар m3 = m1 * m2 (modN).

Екі М1 және М2 хабарламалары үшін олардың заңды қолтаңбалары S1 = m1D (modN) и S2 = m2D (modN) алынған болсын.

Онда бұзақы D құпия кілтін білмей–ақ М3 хабарламасы үшін S3 қолтаңбасын жеңіл есептей алады:

S3 = S1 * S2 (modN).

Шындығында,

S1 * S2 (modN)= m1D * m2D (modN) = (m1* m2 )D (modN) = m3D (modN)= S3.

Эль Гамальдің (ЕGSA) электрондық цифрлік қолтаңба алгоритмі

Дербес компьютерлер үшін қолайлы және сенімді цифрлік қолтаңба алгоритмін 1984 жылы американдық Тахер Эль Гамаль ұсынды. 1991 жылы АҚШ-тың халықаралық стандарттар институты АҚШ Конгресінің алдында Эль Гамальдің цифрлік қолтаңба алгоритмін ұлттық стандарт негізі ретінде жариялады.ЕGSA атауы Еl Gаmаl Signature Аlgorithm (Эль Гамальдің электрондық цифрлік қолтаңба алгоритмі) сөзінен алынған. ЕGSA идеясы электрондық цифрлік қолтаңбаны фальсификацияламауды негіздеу үшін бүтін санды көпмүшеліктерді жіктеуден көрі күрделі есептеулерді дискреттік логарифмдеу есебіне сүйенген. RSA электрондық цифрлік қолтаңба алгоритмінің әлсіз жағы болып табылатын бірнеше хабарламалардың соңына қойылған қолтаңбаларды пайдалану тұстарын Эль Гамальға айналып өту мүмкіндігі туды.

Эль Гамальдің электрондық цифрлік қолтаңба алгоритмін қарастырайық.

Эль-Гамаль алгоритмінің сипаттамасы.Криптографшылар өз жағынан аса тиімді жүйелерді ашық шифрлеуді іздестіруді жүргізді, Т.Эль-Гамаль (АҚШ ) 1985 жылы P–нің үлкен жай санының модулы бойнша дәрежеге шығару негізінде келесі схеманы ұсынды. үлкен жай жай сан P және A бүтін сан, 1< A< P беріледі. Мәлімет M бүтін сандарымен, 1< M < P интервалынан көрінеді.Мәліметтерді шифрлеу.M мәліметін хабарлау хаттамасы төмендегіде көрінеді.

1-қадам: Абоненттер A және P сандарын біледі;

2- қадам: Абоненттер Ka, Kb тәуелсіз бір – бірінен кездейсоқ сандарды шығарады (генерациялайды) жетлілікті шарттар: 1< K < P

3- қадам: Алушы B санын есептеп жіберіушіге анықталатын тізбекпен хабарлайды:B=Akb mod(P)

4- қадам: біеруші M мәліметін шифрлейді және алған тізбекті алушыға жібереді:

C=M* Bka mod(P)

5- қадам: Алушы алған мәліметті оқып айтады:

D=(Akа )-Kbmod(P)

M=C*D mod(P)

Алгоритмі:

int main()

{int C,Ka,Kb,P,M,A;

long D;

long j,a;

string m="Bul menin koltanbam!";

M=m.length();

cout<<"wifrlenetin san="<<M<<endl;

cout<<"jai san engiz P="<<endl;

cin>>P;

cout<<"A san"<<endl;

cin>>A;

Ka=rand()%P;

Kb=rand()%P;

cout<<"Ka="<<Ka<<" Kb="<<Kb<<endl;

long B=fmod(pow(A,Kb),P);

C=fmod(M*pow(B,Ka),P);

cout<<"B="<<B;

cout<<"Wifrlengen soz C="<<C<<endl;

D=pow( pow(A,Ka),Kb);

D=D%P;

M=C*D;

M=M%P;

cout<<"Dewifrleu M="<<M;

system("PAUSE");

return 0;

}

Нәтижесі:

wifrlenetin san=20

jai san engiz P=7

A san 2

Ka=4 Kb=6

B=1

Wifrlengen soz C=6