- •Ақпараттық жүйе қандай талаптарға сай болуы тиіс?

- •Ақпараттарды өңдеудің автоматтандырылған жүйелерідегі (аөаж) қорғау әдістері. Енуді шектеу.

- •Дискіні пішімдеу

- •Қорғаудың жақсартылған механизмі

- •Қорғаудың келешектегі механизмі

- •Ақпараттарды заң жүзінде қорғау мәселелері.

- •Ақпараттық жүйені құрастырудың қандай моделі сарқырамалы

- •Каскадная модель жизненного цикла разработки по

- •Краткое описание фаз каскадной модели

- •Преимущества каскадной модели

- •Есептеу желілерінің құрылымы және оның жұмыс принциптері.

- •Криптографияның негізгі ұғымдары.

- •Ақпараттық жүйені құрастырудың спиральді моделі дегеніміз не?

- •Ақпараттық жүйенің көрінісі (профиль) дегеніміз не?

- •Криптотұрақтылық дегеніміз не? Криптотұрақтылықтың көрсеткіштері

- •Симметриялық криптожүйелерді түрлендірудің кластары.

- •Ауыстыру шифрлары

- •Активті қорғау құралдары

- •Пассивті қорғау құралдары

- •Плейфердің биграммды шифры

- •22.Шифр арқылы хабарламаны бейнелеуді қалай түсінесіз?

- •23.Ақпараттық жүйе қандай талаптарға сәйкес болуы тиіс

- •25. Ақпараттық жүйені құрастырудың мақсаты не?

- •26. Электрондық цифрлік қолтаңба алгоритмдері. Rsa, Эль-Гамаль алгоритмдері

- •28. Есептеу желілеріндегі ақпараттарды қорғау жүйесінің архитектурасын құрудың логикалық моделі.

- •29)Гаммалау арқылы шифрлау

- •30)Хабарламаларды тасымалдаудың хаттамаларын қорғау.

- •31) Ақпаратты қорғаудың қазіргі заманғы криптографиялық жүйесі қандай жалпы талаптардан тұрады?

- •33.Желіаралық экрандардың негізгі компоненттері

- •34.Ақпараттарды апатты жағдайлардан қорғау әдістері

- •36. Des шифрлеу стандарты

- •Виустар және „трояндық ат”тәріздес қолданбалар

- •Вирустық бағдарламалар

- •41.Тритемиус шифрінің математикалық моделі

- •42.Криптографиялық кілттермен басқару. Кілттерді генерациялау (кездейсоқ табу).

- •Байланыс Шифрлеу барысында хабарламамыз p мен q-ден кіші сан болуы керек. Сондықтан мысал үшін “6” хабарламасын алайық.

- •43.Ашық жүйелердің өзара әсерлесуінің osi үлгісі. Үлгінің жеті деңгейі.

- •44. Желілік жүйелердің қауіпсіздігі

- •45. Желілердің қауіпсіздік деңгейлері

- •46. Желіаралық экрандардың жұмыс ерекшеліктері.

- •47.Бэкон шифры

- •48. Банкоматтардағы қауіпсіздікті қамтамасыз ету шаралары.

- •49.Қарапайым ауыстыру шифрі

- •50. Вижинер шифрлау жүйесі

- •Rsa криптожүйесінің қауіпсіздігі мен тездігі

- •52.Des дешифрлауда аралық кілттер қалай пайдаланылады?

- •53.Rsa алгоритм неге негізделген?

- •54.Қорғаудың оптикалық құрылғылары дегенімізді қалай түсінесіз?

- •Қорғаудың оптикалық құрылғылары

- •55.Ақпараттық жүйенің негізін не құрайды?

- •56 .Кристаллдарды сәйкестендіру қандай түрде жүреді?

- •Эққ негізіндегі қайта бағдарлайтын тұрақты есте сақтау құрылғысы

- •57. Компьютерлік вирустар және олардан ақпараттарды қорғау құралдары.

- •Виустар және „трояндық ат”тәріздес қолданбалар

- •Вирустық бағдарламалар

- •58. Электрондық қолтаңба алгоритмі.

- •59. Криптоанализ. Криптоаналитикалық шабуылдардың негізгі түрлері.

Қорғаудың келешектегі механизмі

Мақсатты беткі бұзылу – тасымалдаушы бетінің ішінара бұзылуына негізделген және бұл ақпарат сигнатура түрінде пайдаланылады.

Ауыспалы бағдарламалық - басқармалық жылдамдықты дискі енгізгішті пайдалану.

Қатты дискіде бағдарламаны шифрленген түрде сақтау.

Дискіні қорғау әдістерін талдау

Дискіні қорғау әдістерінің артықшылығы – пайдаланушылардың емес дайындаушылардың мүддесін ескереді:

• олар оңай жаңартылады;

• қорғаудың ең жоғарғы деңгейін қамтамасыз етеді;

• қорғау бойынша ақпаратты толтыруды талап етпейді;

• тапсырылған бағдарламалық жабдықтарды пайдалануға мүмкіндік береді;

Кемшіліктері:

• стандартты қосарлану жұмысына қарсы;

• пайдаланушының дайындаушыға тәуелділігі;

• бағдарламаны тасымалдау және дискіні ауыстыру қиындықтары;

• стандартты емес операциялық жүйелер;

• сенімділігінің төмендігі;

• қол жеткізуі мүмкіндігінің аздығы;

• құнының (бағасы) жоғарылығы.

Ақпараттарды заң жүзінде қорғау мәселелері.

Қорғау дегеніміз-жалпы түсінік. Қорғау-жүйенің объектілерін қоршаған ортадан қорғайтын механизмдерді сипаттау. Қорғау тетіктеріне тән белгілер:

Бір пайдаланушының екінші пайдаланушыға кедергі келтіруіне жол бермеу;

Пайдаланушының бағдарламасымен деректеріне қорғаныс құралдарын ұсыну.

Қорғау тетіктері (механизмы) төмендегідей бірқатар мәселелерді шешеді:

Заң шығару нормаларымен анықталатын, дербес қол жеткізуді реттеуші жеке

ақпарат құпиясын қорғау.

Ақпаратқа қол жеткізу ережесін анықтайтын ақпарат құпиялылығын сақтау.

Құпиялылықтың сақталуын қамтамасыз ететін әдістер мен құралдардың

ақпарат қауіпсіздігіне жол ашуы.

Алғашқы сатыда ақпараттың қорғалуы бағдарламалық әдіспен шешіледі. Тәжірибе көрсеткендей ақпараттың қорғалуына бағдарламалық құралдар кепіл бола алмайды. Сондықтан бағдарламалық құралдар ақпаратқа қол жеткізуді, сақтау ережесін анықтайтын ұйымдастыру шараларымен толықтырылды.

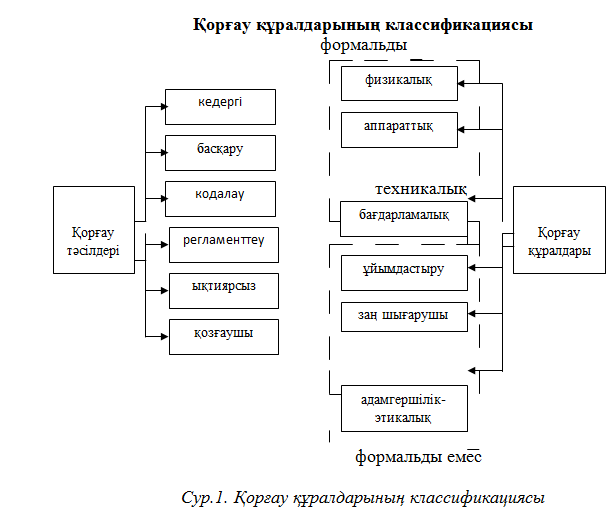

Келесі саты-мәліметтерді қорғау бойынша жүйе және техникалық құралдар құру болып табылады. Қорғаудың кешенді әдісі жоғары нәтиже береді. Ақпаратты қорғаудың барлық әдістері мен құралдарының жиынтығын төмендегідей түрде топтастыруға болады: (1 сурет)

Мәліметтерді тасымалдауға, бөлмедегі, аумақтағы қорғалған мәліметтерге қол жеткізудің физикалық кедергісі-бұл тосқауыл. Жүйе ресурстарын (техникалық, бағдарламалық) реттеу әдісімен қорғау арқылы пайдалану қол жеткізуді басқару болып табылады. МБ элементтеріне, тасымалдаушыға бағдарламалық құралдарды пайдаланудың техникалық тұлғасына, пайдаланушыларға арналған жұмыс кестесі белгіленеді.

Қол жеткізуді басқару қорғаудың мынадай қызметінен тұрады:

ресурсты, дербес пайдаланушыны сәйкестендіру бесаспап идентификатор тағайындау және оны таңдау арқылы жүреді;

өкілеттігі, яғни қабілеттігін тексеру іске қосқан уақытынан бастап ресурстарды сұрағанмен аяқталады;

белгіленген регламент негізінде ақпаратқа қол жеткізуге рұқсат беру және жағдай жасау;

сақталған ренсурстардың айналымын тіркеу;

бекітілмеген жұмыстар түріне әрекет жасаудың нәтижесі.

Жүйені маниплуляциялау (иелену, билеу)жайында қысқаша айта аласыз ба?

Жүйені маниплуляциялау (иелену, билеу) Жүйені манипуляциялау. Компьютерлік жүйеге енуге қол жеткізген хакердің төмендегідей мүмкіндігі бар:

жоғары басымдық деңгейіне көтерілу;

басқа пайдаланушылардың паролімен кодын ұрлауға тырысу.

Соның ішінде кең таралған әдістерге жатады:

айналып өту;

логикалық (ойлау) бомбасы;

жасырын вирус (троян аты);

экрандық имитатор ;

вирустық бағдарламалар.

Айналып өту жолы- бұл қарапайым командасымен басқарылатын және жүйелік құралдардың үзілуін өңдеуді шақыратын үлкен бағдарламаға қойылған блок. Осылайша, жүйелік журналға тіркеуді және жүйелік қорғанысты жеңеді. Операциялық жүйе блогы құрған әдіс берілген бұйрық бойынша барлық ресурстарды басқарып, пайдаланушыға жаңа идентификатор, жаңа есептік ақпарат құрады. Логикалық (ойлау) бомбалар- белгілі ақпаратты енгізуде жіберілетін –бағдарлама бөлігі. Мұндай құрылған тор ақпаратты бүлдіреді немесе жояды. Логикалық бомба ақпаратты жоюға, бүлдіруге, сұғанақтық жасауға қолданылады (алаяқтық немесе ұрлау мақсатында сирек қолданылады).