- •Донецьк – 2011

- •1.1.1. Сутність курсу і його взаємозв’язок с другими дисциплінами.

- •1.1.2. Поняття безпеки та її основні складові.

- •1.1.3. Поняття загроз та їх класифікація.

- •Контрольні питання

- •1.2.1. Провідні державні моделі забезпечення безпеки підприємств.

- •1.2.2.Практика забезпечення безпеки підприємств в умовах України.

- •1.2.3. Правові засади забезпечення безпеки промислових підприємств*.

- •Контрольні питання

- •1.3.1. Суб’єкти та об’єкти порушення безпеки підприємств.

- •1.3.2. Механізми порушення безпеки підприємств.

- •1.3.3. Стратегічні та тактичні прийоми забезпечення безпеки.

- •Контрольні питання

- •1.4.1. Організаційні форми забезпечення безпеки. Служба безпеки підприємства: її цілі, принципи та завдання.

- •1.4.2.Типова структура служби безпеки промислового підприємства.

- •1.4.3.Функції основних підрозділів, що приймають участь у забезпеченні безпеки промислового підприємства.

- •Контрольні питання

- •2.1.1.Сутність системного підходу до структуризації безпеки промислового підприємства.

- •2.1.2. Принципи проектування систем безпеки.

- •2.1.3. Рівні забезпечення безпеки промислового підприємства.

- •Контрольні питання

- •2.2.2. Технологічна складова економічної безпеки промислового підприємства.

- •2.2.3. Ресурсна складова економічної безпеки промислового підприємства.

- •2.2.4. Фінансова складова економічної безпеки промислового підприємства.

- •2.2.5. Соціальна складова економічної безпеки промислового підприємства.

- •2.2.6. Комплексний підхід до управління економічною безпекою промислового підприємства.

- •Контрольні питання

- •Контрольні питання

- •2. Политика в области профессиональной безопасности и здоровья

- •3.1 Планирование идентификации опасности, оценивание риска и управление рисками

- •3.2 Требования законодательных актов и другие требования

- •3.3 Цели

- •3.4 Программа(ы) управления профессиональной безопасностью и здоровьем

- •4.1 Структура и ответственность

- •4.2 Обучение, осведомленность и компетентность

- •4.3 Консультации и обмен информацией

- •Контрольні питання

- •Контрольні питання

- •Контрольні питання

2.1.2. Принципи проектування систем безпеки.

Вместе с тем украинская и мировая практика безопасности свидетельствуют: чтобы эффективно противодействовать угрозам и создавать условия безопасной и стабильной работы предприятия, необходимо не только создать систему комплексной защиты, но и обеспечить ее рациональное функционирование.

Комплексная система защиты — организованная и управляемая совокупность органов, средств и методов, предназначенных для реализации на регулярной основе функций защиты. Под функцией защиты здесь понимается совокупность однородных в функциональном отношении мероприятий, осуществляемых на объекте в целях создания, поддержания и обеспечения условий, объективно необходимых для надежной защиты. Основное концептуальное требование, которому должно удовлетворять множество функций, заключается в системном обеспечении защиты при рациональном использовании ресурсов, выделяемых на защиту. В комплексных системах защиты информации должны быть предусмотрены два вида функций защиты:

основной целью которых является создание механизмов защиты;

осуществляемые в целях оптимального управления механизмами защиты.

Необходимо иметь в виду, что сама система безопасности также подвержена внутренним и внешним угрозам. При этом средства защиты сложным образом взаимодействуют друг с другом, с субъектом угрозы и объектом защиты. Типы средств защиты также многообразны и различны по принципам построения, функциональным возможностям, стоимости, эксплуатационным издержкам. Поэтому эффективность применения этих средств зависит от множества факторов, и, чтобы не «заблудиться» во всех этих взаимозависимых уровнях безопасности, целесообразно, по-видимому, ввести понятие о пределе, или достаточности мер защиты, т.е. таких мер, которые будут адекватны проектируемому (оптимизируемому) уровню надежности системы защиты в целом.

Отсюда можно вывести два положения, весьма важных и принципиальных в структуризации системы безопасности:

защиту нужно проектировать как единую систему;

систему защиты необходимо строить с учетом определенных принципов, обеспечивающих эффективность ее создания и эксплуатации.

В качестве этих принципов, обобщающих сложившуюся отечественную и зарубежную теорию проектирования систем безопасности, можно рекомендовать: комплексность; эшелонирование; надежность (равнопрочность рубежей); разумную достаточность; непрерывность.

Принцип комплексности означает, что при построении системы защиты необходимо предусматривать проявление всех видов возможных угроз для данного предприятия, включая каналы несанкционированного доступа, и все возможные для него средства защиты (многообразие структурных элементов). Применение этих средств нужно согласовать с возможными видами угроз, а средства защиты должны функционировать согласованно как единый комплекс (механизм) защиты, взаимно дополняя друг друга в функциональном и техническом аспектах. Особое внимание необходимо уделять обеспечению «стыков» между различными средствами защиты.

БАШОРГ 397347 [ 12361 ] смешно / [:||||:] / не смешно / утверждена 2008-06-19 в 23:30

pZ: раньше у нас были пароли из семи цыферок. Пришол новый одмин, начал пальцы гнуть насчот безопасности и секретности. Заставил всех поменять на 15-символьные с шифтом и символами. Щаз к любому компу подойди - под клавиатурой бумажка с паролем лежит.

Для реализации этого принципа недопустимо применение отдельных форм или технических средств. Комплексный характер защиты в данном случае является следствием сложной системы взаимосвязанных процессов, каждый из которых, в свою очередь, имеет множество различных взаимообусловливающих друг друга сторон, свойств и тенденций.

Например, в июне 2005 года крупнейший в мире Citigroup сообщил об утере нескольких магнитных лент, которые перевозились из офиса банка в Нью-Джерси в кредитное бюро в Техасе. В результате информация о 3,9 млн клиентов банка, включая их номера социального страхования и данные по счетам и платежам, оказалась неизвестно в чьих руках. Кроме ущерба репутации в данном случае банк потратил немалые средства на уведомление по почте пострадавших клиентов и на мониторинг их счетов, поскольку информация, которая содержалась на ленте, могла позволить злоумышленникам воспользоваться денежными средствами на счетах клиентов банка. Аналогичные случаи пропажи или утери носителей с конфиденциальной информацией в течение 2005–2006 годов происходили с такими известными банками, как UBS, Bank of America, ABN Amro Bank, People’s Bank, кредитным бюро LexisNexis и т. д. Это говорит о том, что, несмотря на наличие определенных процедур оборота носителей с конфиденциальной информацией, эти процедуры могут давать сбой, и информация может попасть в посторонние руки, отмечает Алексей Раевский (SecurIT). «В таких случаях одних организационных мер недостаточно, — подчеркивает эксперт. — Если бы соответствующие службы позаботились о шифровании лент, которые могут попасть за пределы контролируемой территории, они избавили бы свои компании от ущерба репутации и дополнительных расходов».

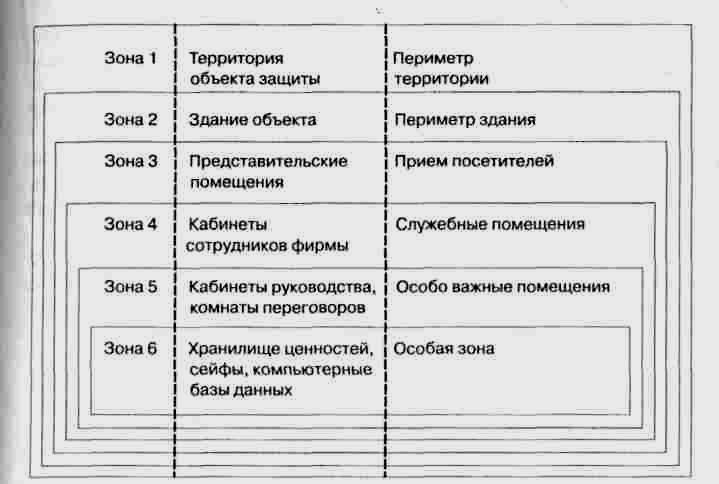

Принцип эшелонирования заключается в создании нескольких последовательных рубежей защиты (зон безопасности) таким образом, чтобы наиболее важная зона безопасности объекта находилась внутри других зон (рис. 2.2). При этом, во-первых, чем сложнее и надежнее защита каждой зоны безопасности, тем больше времени потребуется на их преодоление и тем больше вероятность получения сигнала об обнаружении угрозы; во-вторых, каждая из зон безопасности не должна иметь незащищенных участков, что предъявляет особые требования к составу и компоновке технических средств защиты.

Рис. 2.2. Схемная реализация принципа эшелонирования в системе безопасности предприятия

Студент на входе – СТУДЕНЧЕСКИЙ, в библиотеке – ЧИТАТЕЛЬСКИЙ.

Пентагон, Советские оборонные предприятия…….

Принцип надежности, или равнопрочности, требует, чтобы участки всех рубежей, защищающих зону безопасности, были одинаково надежными (равнопрочными) с точки зрения вероятной реализации угрозы. Если в рубежах есть слабые, плохо защищенные места, и это известно, например, конкурентам или криминальным структурам, то никакие эффективные меры на остальных участках не защитят эту зону безопасности.

Нет смысла ставить бронированную дверь, если территория огорожена деревянным забором. В конечном счете совершенно не важно: вынес преступник деньги из хранилища или снял их с чужой кредитной карточки. Бессмысленно поэтому тратить средства и силы на укрепление «треугольника» или «четырехугольника» безопасности, оставляя все другие «углы» на потом.

Принтеры….

В 2006 году уязвимости встроенного ПО для Xerox серии 2XX. Она была обнаружена Бренданом О’Коннором, экспертом по безопасности одной из американских финансовых компаний.

«23 октября 2008 года компания Digital Defense обнаружила, что во встроенном в принтеры HP Web-сервере, требуемом для удаленного управления, существует возможность доступа к различным файлам, хранящимся на уязвимом принтере. Это могут быть как файлы конфигурации, так и кэшированные напечатанные документы, содержащие в т.ч. и конфиденциальную информацию.

Среди способов перехвата документов, отправленных на печать, есть и экзотические. Например, все данные, печатаемые на лазерных принтерах, можно фиксировать на небольшом удалении от устройства, без непосредственного подключения к нему. Лазерный диод, работающий в лазерном принтере в качестве источника света, излучает серии последовательных световых импульсов (лазерный луч), которые доходя до поверхности фотобарабана, создают на нём электростатическое изображение. Однако, как и любое другое электронное устройство, лазерный диод излучает не только в своём рабочем диапазоне, но и в радиодиапазоне, являясь, фактически, радиопередатчиком. То есть каждой точке, которую принтер ставит на бумаге, соответствует радиоимпульс на определённой частоте с известным набором параметров. Используя современную технику, эти импульсы можно принять, передать в компьютер и восстановить по точкам печатаемое принтером изображение.

Принцип разумной достаточности заключается в установлении некоторого приемлемого уровня безопасности без попыток создать «абсолютную» защиту. Обладая достаточным объемом ресурсов (временем и средствами), можно преодолеть любую, даже технически и организационно совершенную защиту.

Организация высокоэффективной системы защиты, как правило, требует весьма значительных капитальных вложений и эксплуатационных затрат, поэтому важно выбрать тот достаточный уровень ее эффективности, а значит, и безопасности, при которых вероятность и размер возможного ущерба будут сочетаться с предельно допустимыми затратами на разработку и функционирование системы безопасности. Реализация этого принципа предполагает предварительное ранжирование угроз по степени их важности с точки зрения влияния на технико-экономические показатели (параметры) деятельности предприятия.

Стремление к максимизации системы защиты не должна приводить к подрыву эффективности деятельности предприятия….. (Любую идею можно довести до абсурда путем ее абсолютного воплощения: К.маркс)

В ноябре 2008 г. Пентагон из соображений безопасности запретил использовать во всех военных сетях внешние носители — от сменных дисков до флэшек, включая встроенные модули памяти различных устройств наподобие видеокамер. Однако столь строгие меры привели к заметному снижению эффективности ряда рабочих процессов министерства, и с начала 2010 г. в МО США вновь будет разрешена эксплуатация мобильных накопителей, одобренных службой безопасности.

Принцип непрерывности требует, чтобы в процессе функционирования системы защиты не было перерывов в ее работе, вызванных ремонтом, сменой паролей, которыми может воспользоваться субъект угрозы.

Принятые нами принципы построения систем безопасности обусловливают соответствие им и организационной структуры службы безопасности предприятий, во многом складывающейся из конъюнктуры рынка услуг безопасности.

Пример с игровыми автоматами…..