- •Классификация субд [5]

- •Функции субд

- •Централизованная архитектура

- •Технология с сетью и файловым сервером (архитектура «файл-сервер»)

- •Технология «клиент-сервер»

- •Трехзвенная (трехуровневая) архитектура

- •Реляционная модель данных

- •Методология idef1x

- •Определение отношения, домена, кортежа, реляционной базы данных, ключей

- •Связи между отношениями (таблицами)

- •Базовые теоретико-множественные операции реляционной алгебры

- •Специальные операции реляционной алгебры

- •Аномалии обновления

- •Первая Нормальная Форма

- •Определение функциональной зависимости

- •Функциональные зависимости отношений и математическое понятие функциональной зависимости

- •Вторая Нормальная Форма

- •Определение

- •3Нф (Третья Нормальная Форма)

- •Алгоритм нормализации (приведение к 3нф)

- •Реляционная модель данных: сравнение нормализованных и ненормализованных моделей.

- •16, Сравнение нормализованных и ненормализованных моделей

- •Null-значения

- •Потенциальные ключи

- •Целостность сущностей

- •Внешние ключи

- •Целостность внешних ключей

- •Замечания к правилам целостности сущностей и внешних ключей

- •Операции, которые могут нарушить ссылочную целостность

- •Для родительского отношения

- •Для дочернего отношения

- •20, Целостность реляционных данных: стратегии поддержания ссылочной целостности.

- •Стратегии поддержания ссылочной целостности

- •Операторы ddl (Data Definition Language) - операторы определения объектов базы данных

- •Create table – создать таблицу

- •Оператор check

- •Определение первичных и альтернативных ключей с помощью оператора alter

- •Операторы drop

- •Выборка данных

- •Сортировка результатов

- •Встроенные функции sql

- •Средства модификации данных языка sql

- •Вставка данных – insert

- •Изменение данных – update

- •Удаление данных – delete

- •Выборка данных

- •Представления

- •Применение представлений

- •Обновление представлений

- •Триггеры

- •Хранимые процедуры

- •Большая безопасность и меньший сетевой трафик.

- •Sql можно оптимизировать

- •Совместное использование кода:

- •Структура памяти эвм

- •Представление экземпляра логической записи

- •Организация обмена между оперативной и внешней памятью

- •Структуры хранения данных во внешней памяти эвм

- •Назначение и проверка полномочий, проверка подлинности

- •Средства защиты базы данных

- •Архитектура системы безопасности ms sql Server

- •34.Роли сервера

- •35, Права доступа

- •36, Необходимость в атомарных транзакциях

- •П , Параллельная обработка транзакций

- •Проблема потерянного обновления

- •Блокировка ресурсов

- •Блокировочная терминология

- •Сериализуемые транзакции

- •Взаимная блокировка

- •Оптимистическая и пессимистическая блокировки

- •Объявление характеристик блокировки

- •Свойства транзакций

- •Атомарность

- •Долговечность или устойчивость

- •Согласованность

- •Изолированность транзакции. Уровни изоляции

- •Типы курсоров

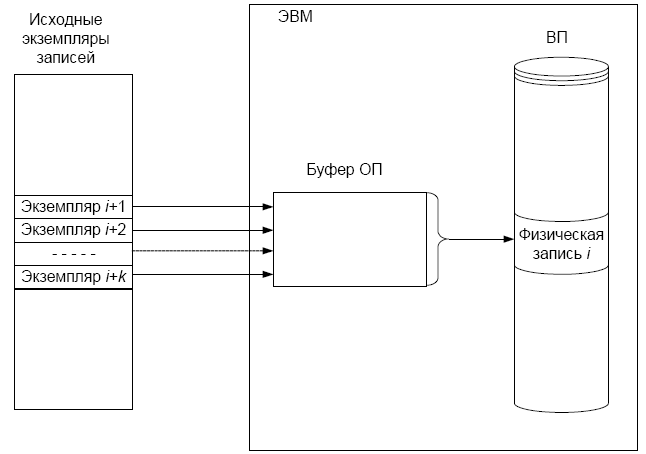

Организация обмена между оперативной и внешней памятью

Единицей обмена данными между оперативной и внешней памятью является физическая запись. Физическая запись читается (записывается) за одно обращение к внешней памяти. В частности, физическая запись может соответствовать одному экземпляру логической записи. Число обращений к внешней памяти при работе с базой данных определяет время отклика системы. В связи с этим для уменьшения числа обращений к БД при работе с ней увеличивают длину физической записи (объединяют в одну физическую запись несколько экземпляров логических записей). В этом случае физическую запись называют также блоком, а число экземпляров логических записей, составляющих физическую запись, – коэффициентом блокировки (k).

Ввод исходных данных в БД осуществляется след. образом:

в ОП последовательно вводятся k экземпляров логических записей (кортежей);

введенные k экземпляров объединяются в физическую запись (блок);

физическая запись заносится во внешнюю память.

Ввод k экземпляров записей исходной таблицы, составляющих i-ю физическую запись, изображен на рис. 4.

Рис. 4. Схема занесения записей во внешнюю память

Обработка данных, хранящихся во внешней памяти, осуществляется следующим образом:

физическая запись (блок) считывается в оперативную память;

обрабатываются экземпляры логических записей внутри блока (выбираются нужные поля, производится сравнение ключевого поля с заданным значением, осуществляется корректировка полей, выполняются операции удаления и т.п.).

В некоторых СУБД (например, MS SQL Server) единицей обмена между оперативной и внешней памятью является страница (вид физической записи, размер которой фиксирован и не зависит от длины логической записи). Организация обмена между оперативной и внешней памятью в этом случае аналогична описанной выше. Отличие здесь будет состоять в том, что экземпляры логических записей формируются в буфере, размером со страницу (если размер страницы не кратен длине логической записи, страница может быть заполнена не полностью, физическая запись на внешнем носителе, соответственно, будет заполнена не полностью).

Структуры хранения данных во внешней памяти эвм

В современных СУБД наибольшее распространение получили табличные модели данных. В связи с этим, а также для большей определенности в настоящем разделе мы будем говорить о структурах хранения для табличной модели. Однако отметим, что некоторые из рассматриваемых ниже структур хранения могут использоваться и для представления сетевых и иерархических моделей.

В качестве внешней памяти мы рассматриваем наиболее распространенную в современных ЭВМ память прямого доступа. Память прямого доступа дает возможность обращения к любой записи, если известен её адрес. Для упрощения изложения мы не будем конкретизировать ряд служебных полей, которые содержит физическая запись, и их рассмотрение опускаем.

Есть также внешняя память последовательного доступа. Примером является магнитная пленка.

ЗАЩИТА БД: ПРОВЕРКА ПОДЛИННОСТИ, ПРОВЕРКА ПОЛНОМОЧИЙ.

Для обеспечения безопасности баз данных необходимо поддерживать два фундаментальных принципа: проверку полномочий и проверку подлинности (аутентификацию).

Проверка полномочий основана на том, что каждому пользователю или процессу информационной системы соответствует набор действий, которые он может выполнять по отношению к определенным объектам.

Проверка подлинности означает достоверное подтверждение того, что пользователь или процесс, пытающийся выполнить санкционированное действие, действительно тот, за кого он себя выдает.