- •Введение

- •Основные понятия и определения предмета защиты информации

- •Правовое обеспечение информационной безопасности

- •Статья 272 ук рф

- •Статья 273 ук рф

- •Статья 274 ук рф

- •Статья 146 ук рф

- •Статья 147 ук рф

- •Организационно – распорядительная документация

- •Концепция защиты свт и ас от нсд к информации

- •1.3. Санкционированный и несанкционированный доступ

- •1.4. Угрозы безопасности и каналы реализации угроз

- •1.5. Основные принципы обеспечения информационной безопасности

- •1.6. Ценность информации

- •1.7. Меры обеспечения безопасности компьютерных систем

- •1.8. Характеристика способов защиты компьютерной информации

- •2. Разграничение доступа к ресурсам

- •Политики безопасности

- •Дискреционные политики безопасности

- •Мандатные политики безопасности

- •Контроль доступа, базирующийся на ролях

- •Политика безопасности сети

- •3. Идентификация и аутентификация субъектов

- •3.1. Классификация подсистем идентификации и аутентификации субъектов

- •3.2. Парольные системы идентификации и аутентификации пользователей

- •Методы и средства криптографической защиты

- •4.1. Принципы криптографической защиты информации

- •4.2. Традиционные симметричные криптосистемы

- •4.2.1. Шифрование методом замены

- •Шифрование методом Цезаря

- •Простая моноалфавитная замена

- •Шифр Гронсфельда

- •Шифрование методом Вернама

- •4.2.2. Шифрование методами перестановки

- •Метод простой перетановки

- •Алгорита Гамильтона

- •Шифрование методом гаммирования

- •4.3.Элементы криптоанализа

- •4.4. Современные симметричные системы шифрования

- •4.5. Асимметричные криптосистемы

- •4.5.1. Принципы асимметричного шифрования

- •4.5.2. Однонаправленные функции

- •Целочисленное умножение

- •Модульная экспонента

- •4.5.3. Алгоритм шифрования rsa

- •Алгоритм формирования ключевой пары пользователем а

- •Шифрование и дешифрование сообщений в криптосистеме rsa

- •Действия получателя а

- •Действия отправителя b

- •Действия пользователя a

- •4.6. Сравнение симметричных криптосистем с асимметричными

- •Контроль целостности информации. Электронно-цифровая подпись

- •5.1. Проблема обеспечения целостности информации

- •Алгоритм вычисления контрольной суммы

- •5.2. Функции хэширования и электронно-цифровая подпись

- •5.3. Инфраструктура открытых ключей pki

- •Структура, сервисы и архитектура pki

- •Политика и регламент pki

- •Программные средства поддержки pki

- •Хранение и распределение ключевой информации

- •Типовые схемы хранения ключевой информации

- •Алгоритм идентификации и аутентификации для схемы 1

- •Алгоритм идентификации и аутентификации для схемы 2

- •Защита баз данных аутентификации в ос Windows nt и unix

- •Алгоритм хэширования lanman

- •Алгоритм хэширования ntlm

- •Иерархия ключевой информации

- •Распределение ключей

- •Распределение ключевой информации с использованием центров распределения ключей

- •Прямой обмен сеансовыми ключами между пользователями

- •Протокол Диффи-Хеллмана

- •Протоколы безопасной удаленной аутентификации пользователей

- •Протокол chap (Challenge Handshaking Authentication Protocol)

- •Протокол одноразовых ключей s/key

- •Реализация метода «запрос-ответ» в oc Windows при сетевой аутентификации

- •Алгоритм формирования ответа

- •7. Защита от разрушающих программных воздействий

- •7.1. Понятие разрушающего программного воздействия

- •Модели взаимодействия прикладной программы и рпв

- •Компьютерные вирусы как класс рпв

- •Классификация файловых вирусов по способу заражения

- •Перезаписывающие вирусы

- •Вирусы-компаньоны

- •Защита от рпв. Изолированная программная среда

- •Эвристическая методика выявления рпв в bios

- •8. Защита информации в компьютерных сетях

- •8.1. Основные угрозы и причины уязвимости сети internet

- •Классификация типовых удаленных атак на интрасети.

- •Анализ сетевого трафика

- •Подмена доверенного субъекта

- •Введение ложного объекта компьютерной сети

- •Отказ в обслуживании (DoS)

- •Сканирование компьютерных сетей

- •Ограничение доступа в сеть. Межсетевые экраны

- •Фильтрующие маршрутизаторы (пакетные фильтры)

- •Шлюзы сетевого уровня

- •Шлюз прикладного уровня

- •Виртуальные частные сети (vpn)

- •Протокол skip

- •Доменная архитектура в Windows nt. Служба Active Directory

- •Централизованный контроль удаленного доступа. Серверы аутентификации

- •Прокси – сервер

- •9. Защита программного обеспечения

- •9.1. Проблема защиты программного обеспечения

- •Модульная архитектура технических средств защиты по

- •9.3.Функционирование подсистем и модулей системы защиты по

- •9.4.Электронные ключи hasp

- •9.4. Защита по от изучения

- •9.4.1. Базовые методы нейтрализации систем защиты

- •Понятие и средства обратного проектирования

- •Локализация кода модуля защиты

- •Базовые методы противодействия отладчикам

- •Защита от отладчиков реального режима

- •Защита от отладчиков защищенного режима

- •Базовые методы противодействия дизассемблированию по

- •Защита от отладки

- •Использование недокументированных инструкций

- •Шифрование кода программы

- •Лабораторный практикум

- •10.1. Помехоустойчивые коды

- •10.2. Алгоритм кодирования и декодирования Хаффмена

- •Порядок выполнения лабораторной работы

- •Контрольные вопросы

- •Дискреционная модель политики безопасности

- •Порядок выполнения лабораторной работы

- •Контрольные вопросы

- •Подсистемы парольной аутентификации пользователей

- •Порядок выполнения лабораторной работы

- •Контрольные вопросы

- •Методы криптографической защиты информации

- •Порядок выполнения лабораторной работы

- •Контрольные вопросы

- •Литература

Алгоритм вычисления контрольной суммы

Рассмотрим алгоритм вычисления контрольной суммы (КС).

КС — способ цифровой идентификации некоторой последовательности данных, который заключается в вычислении контрольного значения её кода.

С точки зрения математики КС является типом хэш-функции, используемой для вычисления контрольного кода , т.е. небольшого количества бит внутри большого блока данных, например, сетевого пакета или блока компьютерного файла, применяемого для обнаружения ошибок при передаче или хранении информации. Результат вычисления КС добавляется в конец блока данных непосредственно перед началом передачи или сохранения данных на каком-либо носителе информации. Впоследствии он проверяется для подтверждения её целостности. Популярность КС обусловлена тем, что подобная проверка просто реализуема в двоичном цифровом оборудовании, легко анализируется, и хорошо подходит для обнаружения общих ошибок, вызванных наличием шума в каналах передачи данных.

Принцип КС основан на использовании свойств двоичного многочлена, в виде которого представляется исходная битовая последовательность блока данных. При этом каждый бит такой последовательности соответствует одному из полиномиальных коэффициентов. Например, десятичное число 90 (1011010 в двоичной записи) соответствует многочлену следующего вида:

P(x) = 1 * x6 + 0 * x5 + 1 * x4 + 1 * x3 + 0 * x2 + 1 * x1 + 0 * x0

Подобным же образом в виде многочлена может быть представлен любой из блоков обрабатываемых данных.

При вычислении контрольного кода по методу КС используется свойство поведения многочленов, позволяющее выполнять с ними любые арифметические действия. Контрольный код рассчитывается, как остаток от деления по модулю 2 многочлена, полученного из исходной битовой последовательности на некоторый другой заранее определённый многочлен (такой многочлен называется порождающим или примитивным).

R(x) = P(x) * xr mod G(x)

где

R(x) — контрольный код многочлена P(x).

P(x) — исходный многочлен.

G(x) — порождающий многочлен.

r — степень порождающего многочлена.

Применим алгоритм к поиску КС.

Р(х) = 90, х=2.

Пусть G(x)= 1 * x3 + 0 * x2 + 1 * x1 + 0 * x0

r=3, G(x)= 8+0+2+0=10. Тогда, согласно формуле получим:

R(x) = 90 * 2r mod 10=90*8 mod 10 = 720 mod 10 = 0

Проверка КС используется в протоколах TCP\IP сетевого и канального уровня, а также там, где необходима проверка целостности полученных данных.

Для обеспечения целостности электронных документов и установления подлинности авторства необходимо использовать дополнительные методы с использованием электронно-цифровой подписи.

5.2. Функции хэширования и электронно-цифровая подпись

Электронно-цифровая подпись (ЭЦП) сообщения является уникальной последовательностью, связанной с сообщением, подлежащей проверке на принимающей стороне с целью обеспечения целостности передаваемого сообщения и подтверждения его авторства.

Электронно-цифровая подпись (ЭЦП) используется для аутентификации текстов, передаваемых по открытым каналам связи. Ее использование позволяет гарантировать выполнение следующих условий.

Лицо или процесс, идентифицируемый как отправитель электронного документа, действительно является инициатором отправления.

Целостность передаваемой информации не нарушена.

Не дает отказаться лицу, идентифицируемого как отправителя электронного документа, от обязательств, связанных с подписанным текстом.

ЭЦП представляет собой относительно небольшое количество цифровой информации, дополняющей электронный документ и передаваемой вместе с ним.

Использование ЭЦП предполагает введение асимметричной системы шифрования и, следовательно, ключевой пары (ОК, СК), а также двух процедур:

1. Процедуру установки ЭЦП (подписание документа).

2. Процедуру проверки ЭЦП (аутентификация документа).

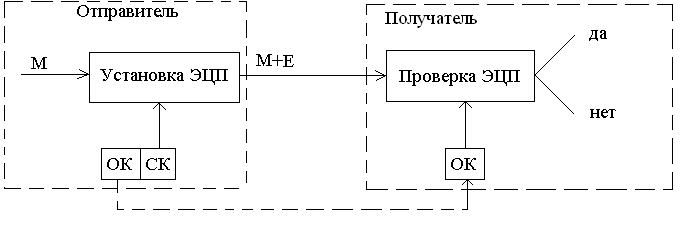

Процедура установки ЭЦП использует секретный ключ отправителя сообщения, а процедура проверки ЭЦП – открытый ключ отправителя сообщения (рис. 5.1). Здесь M – электронный документ, E – электронно-цифровая подпись.

Рис. 5.1. Схема использования ЭЦП

В технологии ЭЦП ведущее значение имеют однонаправленные функции хэширования. Использование функций хэширования позволяет формировать криптографически стойкие контрольные суммы передаваемых сообщений.

Функцией хэширования H называют функцию, сжимающую сообщение произвольной длины M, в значение фиксированной длины H(M) (несколько десятков или сотен бит), и обладающую свойствами необратимости, рассеивания и чувствительности к изменениям. Значение H(M) обычно называют дайджестом сообщения M.

Свойство необратимости подразумевает вычислительную трудоемкость воссоздания документа M по хэш-образу H(M), так как хэш-образ сложным образом зависит от документа M и не позволяет его восстановить.

Свойство рассеивания подразумевает то, что вероятность совпадения значений хешей двух различных документов M1 и M2 должна быть чрезмерно мала.

Свойство чувствительности к изменениям подразумевает то, что хэш-функция должна быть очень чувствительна к всевозможным изменениям в документе M, таким, как вставки, выбросы, перестановки и т.д.

Наиболее известными алгоритмами хэширования являются MD4, MD5, SHA.

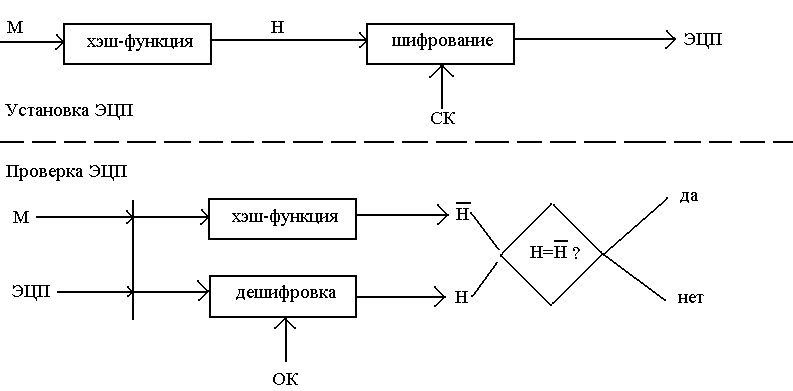

Электронно-цифровая подпись формируется как результат шифрования дайджеста сообщения с помощью секретного ключа, ставящего подпись. Схемы процедур установки и проверки ЭЦП представлены на рис. 5.2.

Рис. 5.2. Схема процедур установки и проверки ЭЦП

Таким образом, схемы установки и проверки ЭЦП выглядят следующим образом.

Схема установки ЭЦП

1. Для документа М формируется дайджест H с помощью заданного алгоритма хэширования.

2. Сформированный дайджест H шифруют на секретном ключе отправителя сообщения. Полученная в результате шифрования последовательность и есть ЭЦП.

3. Сообщение М и его ЭЦП передаются получателю сообщения.

Схема проверки ЭЦП

1. Получатель для проверки ЭЦП должен иметь доступ к самому сообщению М и его ЭЦП.

2. Зная алгоритм

хэширования, который был использован

при установке ЭЦП, получатель получает

хэш

присланного

сообщения М.

присланного

сообщения М.

3. Зная открытый ключ отправителя, получатель дешифрует ЭЦП, в результате чего получает хэш H, сформированный на этапе установки ЭЦП.

4. Критерием целостности присланного сообщения М и подтверждения его автора является совпадение хэшей H и . Если это равенство не выполнено, то принимается решение о некорректности ЭЦП со всеми вытекающими отсюда последствиями.

Целостность передаваемого сообщения гарантируется свойствами функции хэширования. Подлинность авторства сообщения гарантируется используемой технологией асимметричного шифрования. Злоумышленник не сможет подписаться другим пользователем, так как не имеет доступа к его секретному ключу.

Следует отметить, что использование секретного ключа на этапе установки ЭЦП защищает сообщение от активных изменений. Злоумышленник уже не способен скомпрометировать контрольную сумму, в качестве которой здесь выступает дайджест сообщения.

Наиболее известными алгоритмами ЭЦП являются RSA, Эль-Гамаля, DSA. Отечественным стандартом ЭЦП является ГОСТ 34.10-94 [15].