- •Введение

- •Основные понятия и определения предмета защиты информации

- •Правовое обеспечение информационной безопасности

- •Статья 272 ук рф

- •Статья 273 ук рф

- •Статья 274 ук рф

- •Статья 146 ук рф

- •Статья 147 ук рф

- •Организационно – распорядительная документация

- •Концепция защиты свт и ас от нсд к информации

- •1.3. Санкционированный и несанкционированный доступ

- •1.4. Угрозы безопасности и каналы реализации угроз

- •1.5. Основные принципы обеспечения информационной безопасности

- •1.6. Ценность информации

- •1.7. Меры обеспечения безопасности компьютерных систем

- •1.8. Характеристика способов защиты компьютерной информации

- •2. Разграничение доступа к ресурсам

- •Политики безопасности

- •Дискреционные политики безопасности

- •Мандатные политики безопасности

- •Контроль доступа, базирующийся на ролях

- •Политика безопасности сети

- •3. Идентификация и аутентификация субъектов

- •3.1. Классификация подсистем идентификации и аутентификации субъектов

- •3.2. Парольные системы идентификации и аутентификации пользователей

- •Методы и средства криптографической защиты

- •4.1. Принципы криптографической защиты информации

- •4.2. Традиционные симметричные криптосистемы

- •4.2.1. Шифрование методом замены

- •Шифрование методом Цезаря

- •Простая моноалфавитная замена

- •Шифр Гронсфельда

- •Шифрование методом Вернама

- •4.2.2. Шифрование методами перестановки

- •Метод простой перетановки

- •Алгорита Гамильтона

- •Шифрование методом гаммирования

- •4.3.Элементы криптоанализа

- •4.4. Современные симметричные системы шифрования

- •4.5. Асимметричные криптосистемы

- •4.5.1. Принципы асимметричного шифрования

- •4.5.2. Однонаправленные функции

- •Целочисленное умножение

- •Модульная экспонента

- •4.5.3. Алгоритм шифрования rsa

- •Алгоритм формирования ключевой пары пользователем а

- •Шифрование и дешифрование сообщений в криптосистеме rsa

- •Действия получателя а

- •Действия отправителя b

- •Действия пользователя a

- •4.6. Сравнение симметричных криптосистем с асимметричными

- •Контроль целостности информации. Электронно-цифровая подпись

- •5.1. Проблема обеспечения целостности информации

- •Алгоритм вычисления контрольной суммы

- •5.2. Функции хэширования и электронно-цифровая подпись

- •5.3. Инфраструктура открытых ключей pki

- •Структура, сервисы и архитектура pki

- •Политика и регламент pki

- •Программные средства поддержки pki

- •Хранение и распределение ключевой информации

- •Типовые схемы хранения ключевой информации

- •Алгоритм идентификации и аутентификации для схемы 1

- •Алгоритм идентификации и аутентификации для схемы 2

- •Защита баз данных аутентификации в ос Windows nt и unix

- •Алгоритм хэширования lanman

- •Алгоритм хэширования ntlm

- •Иерархия ключевой информации

- •Распределение ключей

- •Распределение ключевой информации с использованием центров распределения ключей

- •Прямой обмен сеансовыми ключами между пользователями

- •Протокол Диффи-Хеллмана

- •Протоколы безопасной удаленной аутентификации пользователей

- •Протокол chap (Challenge Handshaking Authentication Protocol)

- •Протокол одноразовых ключей s/key

- •Реализация метода «запрос-ответ» в oc Windows при сетевой аутентификации

- •Алгоритм формирования ответа

- •7. Защита от разрушающих программных воздействий

- •7.1. Понятие разрушающего программного воздействия

- •Модели взаимодействия прикладной программы и рпв

- •Компьютерные вирусы как класс рпв

- •Классификация файловых вирусов по способу заражения

- •Перезаписывающие вирусы

- •Вирусы-компаньоны

- •Защита от рпв. Изолированная программная среда

- •Эвристическая методика выявления рпв в bios

- •8. Защита информации в компьютерных сетях

- •8.1. Основные угрозы и причины уязвимости сети internet

- •Классификация типовых удаленных атак на интрасети.

- •Анализ сетевого трафика

- •Подмена доверенного субъекта

- •Введение ложного объекта компьютерной сети

- •Отказ в обслуживании (DoS)

- •Сканирование компьютерных сетей

- •Ограничение доступа в сеть. Межсетевые экраны

- •Фильтрующие маршрутизаторы (пакетные фильтры)

- •Шлюзы сетевого уровня

- •Шлюз прикладного уровня

- •Виртуальные частные сети (vpn)

- •Протокол skip

- •Доменная архитектура в Windows nt. Служба Active Directory

- •Централизованный контроль удаленного доступа. Серверы аутентификации

- •Прокси – сервер

- •9. Защита программного обеспечения

- •9.1. Проблема защиты программного обеспечения

- •Модульная архитектура технических средств защиты по

- •9.3.Функционирование подсистем и модулей системы защиты по

- •9.4.Электронные ключи hasp

- •9.4. Защита по от изучения

- •9.4.1. Базовые методы нейтрализации систем защиты

- •Понятие и средства обратного проектирования

- •Локализация кода модуля защиты

- •Базовые методы противодействия отладчикам

- •Защита от отладчиков реального режима

- •Защита от отладчиков защищенного режима

- •Базовые методы противодействия дизассемблированию по

- •Защита от отладки

- •Использование недокументированных инструкций

- •Шифрование кода программы

- •Лабораторный практикум

- •10.1. Помехоустойчивые коды

- •10.2. Алгоритм кодирования и декодирования Хаффмена

- •Порядок выполнения лабораторной работы

- •Контрольные вопросы

- •Дискреционная модель политики безопасности

- •Порядок выполнения лабораторной работы

- •Контрольные вопросы

- •Подсистемы парольной аутентификации пользователей

- •Порядок выполнения лабораторной работы

- •Контрольные вопросы

- •Методы криптографической защиты информации

- •Порядок выполнения лабораторной работы

- •Контрольные вопросы

- •Литература

Шифрование методом гаммирования

Под гаммированием понимают наложение на открытые данные по определенному закону гаммы шифра [2].

Гамма шифра – псевдослучайная последовательность, вырабатываемая по определенному алгоритму, используемая для шифровки открытых данных и дешифровки шифротекста.

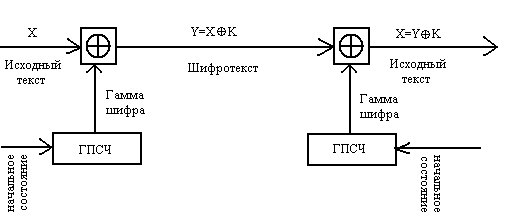

Общая схема шифрования методом гаммирования представлена на рис. 4.3.

Рис. 4.3. Схема шифрования методом гаммирования

Принцип шифрования заключается в формировании генератором псевдослучайных чисел (ГПСЧ) гаммы шифра и наложении этой гаммы на открытые данные обратимым образом, например, путем сложения по модулю два. Процесс дешифрования данных сводится к повторной генерации гаммы шифра и наложении гаммы на зашифрованные данные. Ключом шифрования в данном случае является начальное состояние генератора псевдослучайных чисел. При одном и том же начальном состоянии ГПСЧ будет формировать одни и те же псевдослучайные последовательности.

Перед шифрованием открытые данные обычно разбивают на блоки одинаковой длины, например по 64 бита. Гамма шифра также вырабатывается в виде последовательности блоков той же длины.

Стойкость шифрования методом гаммирования определяется главным образом свойствами гаммы – длиной периода и равномерностью статистических характеристик. Последнее свойство обеспечивает отсутствие закономерностей в появлении различных символов в пределах периода. Полученный зашифрованный текст является достаточно трудным для раскрытия. По сути дела гамма шифра должна изменяться случайным образом для каждого шифруемого блока.

Обычно разделяют две разновидности гаммирования – с конечной и бесконечной гаммами. При хороших статистических свойствах гаммы стойкость шифрования определяется только длиной периода гаммы. При этом, если длина периода гаммы превышает длину шифруемого текста, то такой шифр теоретически является абсолютно стойким, т.е. его нельзя вскрыть при помощи статистической обработки зашифрованного текста, а можно раскрыть только прямым перебором. Криптостойкость в этом случае определяется размером ключа.

4.3.Элементы криптоанализа

Любая попытка со стороны злоумышленника расшифровать шифротекст C и получить открытый текст М не имея подлинного ключа, называется криптоаналитической атакой.

Криптоанализ — наука о методах получения исходного значения зашифрованной информации, не имея доступа к секретной информации (ключу), необходимой для этого. В большинстве случаев под этим подразумевается нахождение ключа. Проще говоря, криптоанализ — это взламывание кода, хотя этот термин имеет и строго технические значение.

Под термином «криптоанализ» также понимается попытка найти уязвимость в криптографическом алгоритме или протоколе. Хотя основная цель осталась неизменной с течением времени, методы криптоанализа претерпели значительные изменения, эволюционировав от использовния лишь ручки и бумаги до широкого применения вычислительных мощностей компьютеров в наши дни. Если раньше криптоаналитиками были большей частью лингвисты, то в наше время это удел «чистых» математиков.

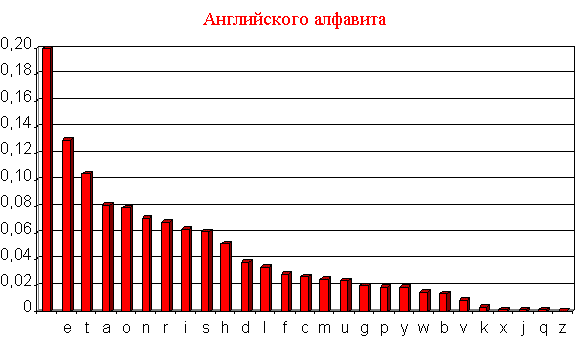

Один из широко используемых методов криптоанализа для недостаточно криптостойких алгоритмов заключается в анализе частотности символов, встречающихся в зашифрованном тексте.

Особенностью большинства искусственных языков (и всех естественных) является то, что они имеют характерное частотное распределение букв и других знаков.

При этом многие, недостаточно стойкие простейшие алгоритмы шифрования сохраняют частотность символов в тексте. В основном этот недостаток свойственен простейшим методам замены (например, шифру Цезаря и ему подобным). Это распределение частотности дает криптоаналитику путь к раскрытию шифра.

Частотное распределение букв русского и английского алфавита в художественных текстах представлено ниже

Исследовав шифротекст и обнаружив, что наиболее часто встречаемый в нем символ – это «Б», а второй по встречаемости - «К», криптоаналитик может сделать вывод, что символ «Б» это «Пробел», а «К» это буква «о».

Таким образом, путем анализа частотности символов шифротекста и сравнения их с частотностями букв русского (английского) текста можно составить таблицу замен и дешифровать шифротекст.

При вскрытии шифротекста необходимо иметь в виду, что отдельные буквы имеют примерно одинаковую частоту встречаемости в текстах. Например, буквы «а» и «е», «р» и «в», «л» и «с». Для таких букв сформированные замены могут оказаться неверными. В этом случае, необходим интеллектуальный эвристический анализ человеком полученного в результате дешифровки текста. Цель эвристического анализа – выявить те замены, которые оказались неверными (по смыслу текста), и сформировать верные замены.

Принимая во внимание выше приведенный факт, следует отметить, что дешифровка путем составления таблицы замен сразу всех символов закрытого текста может вызвать проблемы. Как правило, производят дешифровку первых 15-20 наиболее часто встречаемых в шифротексте символов, далее делают интеллектуальные подмены, далее остальные символы дешифруют по смыслу теста (принимая во внимание их частотности).