- •55. Аппаратно программные средства обеспечения информационной безопасности.

- •57. Закон о персональных данных.

- •59. Категории персональных данных.

- •60. Классификация испдн.

- •62. Симметричный и асимметричные криптосистемы.

- •63.Безключевые хэш-функции.

- •64. Ключевые хэш-функции

- •65. Цифровая подпись.

- •66. Аутентификация типа запрос-ответ.

- •67. Ключевое соглашение.

- •68.Сертификат открытого ключа.

- •69. Понятие удостоверяющего центра pki.

- •Гост 28147, гост 34.10, гост 34.11

- •71. Проблема дискретного логарифмирования

- •72.Проблема факторизации.

18. Охраняемая зона объекта - ограниченная территория, имеющая обозначенный

периметр, на которой принимаются меры по предотвращению проникновения на объект

нарушителей, способных причинить ущерб информационным ресурсам.

Целью защиты информации является сведение к минимуму потерь, вызванных

нарушением целостности данных, их конфиденциальности или недоступности

информации для потребителей.

Под безопасностью информации понимается такое ее состояние, при котором

исключается возможность ознакомления с этой информацией, ее изменения или

уничтожения лицами, не имеющими на это права, а также утечки за счет побочных

электромагнитных излучений и наводок, специальных устройств перехвата (уничтожения)

при передаче между объектами вычислительной техники.

Под защитой информации понимается совокупность мероприятий, направленных

на обеспечение конфиденциальности и целостности обрабатываемой информации, а

также доступности информации для пользователей.

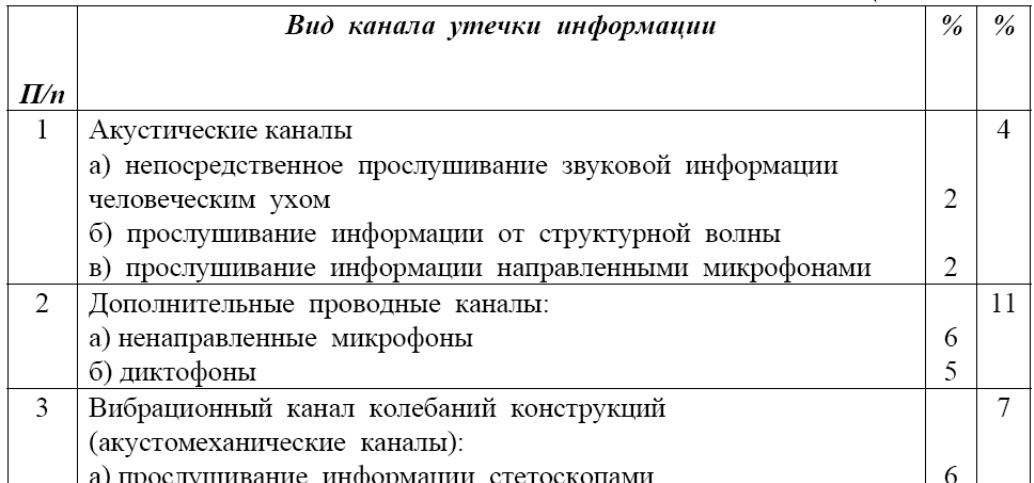

20. ТЕХНИЧЕСКИЕ КАКНАЛЫ УТЕЧКИ ИНФОРМАЦИИ

Любые технические средства по своей природе потенциально обладают

каналами утечки информации.

Под каналом утечки информации будем понимать физический путь от источника

конфиденциальной информации к злоумышленнику, по которому возможна утечка

охраняемых сведений. Для возникновения (образования, установления) канала утечки

информации необходимы определенные пространственные, энергетические и временные

условия, а также соответствующие средства восприятия и фиксации информации на

стороне злоумышленника.

Применительно к практике с учетом физической природы образования каналы утечки

информации можно квалифицировать на следующие группы:

- визуально-оптические;

- акустические (включая и акустико-преобразовательные);

- электромагнитные (включая магнитные и электрические);

- материально-вещественные (бумага, фото, магнитные носители, производственные отходы различного вида).

ОБЩИЕ ПОЛОЖЕНИЯ О ТЕХНИЧЕСКИХ КАНАЛАХ УТЕЧКИ ИНФОРМАЦИИ

Технический канал утечки информации это совокупность объекта информации,

технических средств съема информации и физического канала, по которому информация

передается агенту. Объектом информации чаще всего являются люди, ведущие

переговоры на объекте, и аппаратура, по которой передаётся (хранится) информация.

Информация с объекта может поступить агенту по следующим физическим каналам:

• акустическим каналам;

• дополнительным проводным каналам и с помощью диктофонов;

• вибрационному каналу колебаний конструкций здания;

• электромагнитным каналам;

• телефонным каналам;

• электросетевым каналам;

• визуальным

каналам.

22. ГОСУДАРСВЕННАЯ ТАЙНА, СТЕПЕНИ СЕКРЕТНОСТИ СВЕДЕНЕЙ

к государственной тайне - в соответствии с Законом Российской Федерации “О

государственной тайне”; принятым в июле 1993 года, которым установлено три

степени секретности сведений: “ОСОБОЙ ВАЖНОСТИ”, “СОВЕРШЕННО

СЕКРЕТНО” и “СЕКРЕТНО”.

39. ОРАНЖЕВАЯ кНИГГА!

Критерии определения безопасности компьютерных систем (англ. Trusted Computer System Evaluation Criteria) — стандарт Министерства обороны США, устанавливающий основные условия для оценки эффективности средств компьютерной безопасности, содержащихся в компьютерной системе.

"Оранжевой книге" надежная система определяется как "система, использующая достаточные аппаратные и программные средства, чтобы обеспечить одновременную обработку информации разной степени секретности группой пользователей без нарушения прав доступа".

40. ГОСТ ISO 27002 (17799)

ISO/IEC 27002 — стандарт информационной безопасности, опубликованный организациями ISO и IEC. Он озаглавлен Информационные технологии — Технологии безопасности — Практические правила менеджмента информационной безопасности. Стандарт предоставляет лучшие практические советы по менеджменту информационной безопасности для тех, кто отвечает за создание, реализацию или обслуживание систем менеджмента информационной безопасности. Информационная безопасность определяется стандартом как «сохранение конфиденциальности, целостности и доступности

41. ГОСТ ISO 15408

42. ГОСТ ISO 27001

Отдельно отметим

ГОСТ/ISO 27001 (Системы управления информационной безопасностью)

43. PKI

Технология PKI заключается в использовании двух математически-связанных цифровых ключей, имеющих следующие свойства:

один ключ может использоваться для шифрования сообщения, которое может быть расшифровано только с помощью второго ключа;

даже если известен один ключ, с помощью вычислений абсолютно невозможно определить второй. Один из ключей открыт для всех, второй же имеет частный характер и хранится в защищенном месте. Эти ключи могут использоваться для аутентификации, шифрования или цифровой подписи электронных данных.

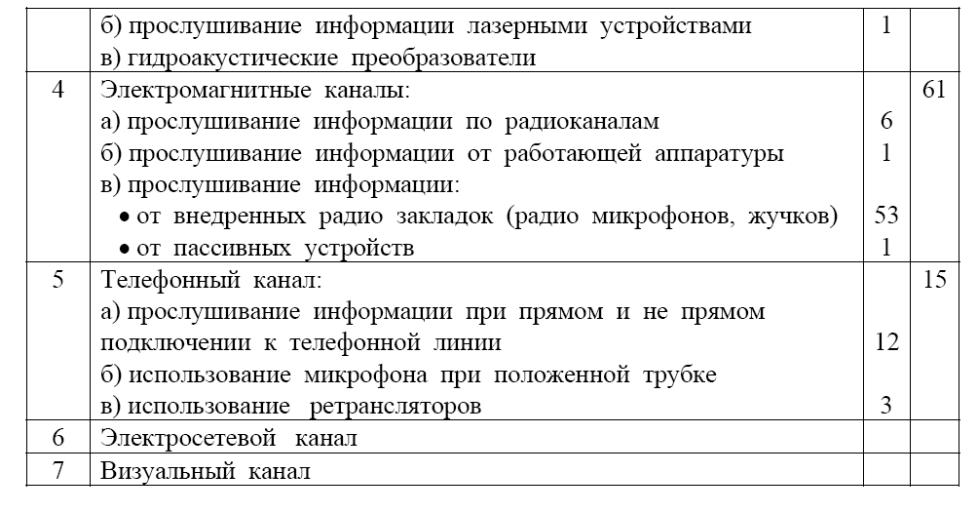

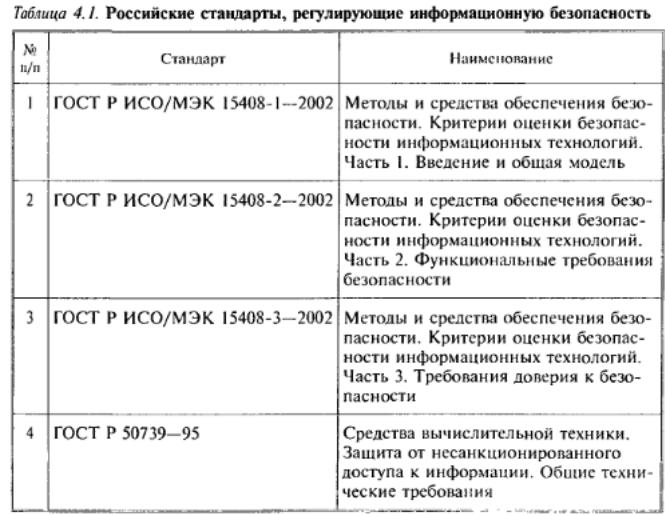

44. РОССИЙСКИЕ СТАНДАРТЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ.

45. МЕЖСЕТЕВОЙ ЭКРАН.

47. VPN.

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название

технологий, позволяющих обеспечить одно или несколько сетевых соединений

(логическую сеть) поверх другой сети (например, Интернет). Несмотря на то, что

коммуникации осуществляются по сетям с меньшим неизвестным уровнем доверия

(например, по публичным сетям), уровень доверия к построенной логической сети не

зависит от уровня доверия к базовым сетям благодаря использованию средств

криптографии.

48. ЗАЩИТА ИНФОРМАЦИИ ПРИ ПЕРЕДАЧЕ ПО ТУННЕЛЮ VPN.

49. ТУНЕЛИРОВАНИЕ И ИНКАПСУЛЯЦИЯ.

51. IDS.

IDS (Intrusion Detection System) Система обнаружения вторжений (СОВ),

программное или аппаратное средство, предназначенное для выявления фактов

неавторизованного доступа в компьютерную систему или сеть либо

несанкционированного управления ими в основном через Интернет.

Системы обнаружения вторжений используются для обнаружения некоторых типов

вредоносной активности, которая может нарушить безопасность компьютерной системы. К такой активности относятся сетевые атаки против уязвимых сервисов, атаки, направленные на повышение привилегий, неавторизованный доступ к важным файлам, а также действия вредоносного программного обеспечения

52 DLP.

(предотвращение утечек, англ. Data Leak Prevention, DLP) — технологии

предотвращения утечек конфиденциальной информации из информационной системы

вовне, а также технические устройства (программные или программно-аппаратные) для

такого предотвращения утечек.

DLP-системы строятся на анализе потоков данных, пересекающих периметр защищаемой

информационной системы. При детектировании в этом потоке конфиденциальной

информации срабатывает активная компонента системы, и передача сообщения (пакета,

потока, сессии) блокируется.. DLP.

53. DMZ.

DMZ (демилитаризованная зона,) — технология обеспечения защиты

информационного периметра, при которой серверы, отвечающие на запросы из внешней сети, находятся в особом сегменте сети (который и называется ДМЗ) и ограничены в доступе к основным сегментам сети с помощью межсетевого экрана (файрвола), с целью минимизировать ущерб, при взломе одного из общедоступных сервисов находящихся в ДМЗ.

54. Honeypot («Лову́шка») (англ. горшочек с мёдом) — ресурс, представляющий собой

приманку для злоумышленников.Задача Honeypot — подвергнуться атаке или

несанкционированному исследованию, что впоследствии позволит изучить стратегию

злоумышленника и определить перечень средств, с помощью которых могут быть

нанесены удары по реально существующим объектам безопасности. Honeypot

представляет собой ресурс, который без какого-либо воздействия на него ничего не

делает. Любое внешнее взаимодействие с этим ресурсом рассматривается как

недобросовестная активность. Honeypot собирает небольшое количество информации, после анализирования которой строится статистика методов, которыми пользуются взломщики, а также определяется наличие каких-либо новых решений, которые впоследствии будут применяться в борьбе с ними.

55. Аппаратно программные средства обеспечения информационной безопасности.

• Сетевые экраны и фильтрующие маршрутизаторы;

• Сервера аутентификации;

• Шифрование данных на сетевом и канальном уровнях;

• Антивирусные пакеты;

• Оборудование по контролю доступа;

• Криптографическое оборудование;

• Виртуальные частные сети (VPN);

• Системы обнаружения (предотвращения) вторжения (IDS, IPS);

• Демилитаризованная зона (DMZ)

• Дополнительные механизмы безопасности.

57. Закон о персональных данных.

152 ФЗ «О персональных данных»

Основные мероприятиями по организации и техническому обеспечению

безопасности персональных данных включают:

- вопросы организации обеспечения безопасности персональных данных, в том

числе классификацию информационной системы;

- мероприятия по техническому обеспечению безопасности персональных данных

при их обработке в информационной системе, включающие размещение, специальное

оборудование, охрану и организацию режима допуска в помещения, где ведется работа с

персональными данными;

- мероприятия по закрытию технических каналов утечки персональных данных при

их обработке в информационных системах;

- мероприятия по защите персональных данных от несанкционированного доступа

и определению порядка выбора средств защиты персональных данных при их обработке в информационных системах персональных данных.

59. Категории персональных данных.

Категории обрабатываемых в ИС персональных данных

Категория 1 – персональные данные, касающиеся расовой, национальной

принадлежности, политических взглядов, религиозных и философских убеждений,

состояния здоровья, интимной жизни

Категория 2 – персональные данные, позволяющие идентифицировать субъекта

персональных данных и получить о нем дополнительную информацию, за исключением

ПД, относящихся к категории 1

Категория 3 – персональные данные, позволяющие идентифицировать субъекта

персональных данных

Категория 4 – обезличенные и (или) общедоступные персональные данные

60. Классификация испдн.

Классы информационных систем

Класс 1 (К1) – ИС, для которых нарушение заданной характеристики безопасности ПД, обрабатываемых в них, может привести к значительным негативным последствиям для субъектов ПД

Класс 2 (К2) – ИС, для которых нарушение заданной характеристики безопасности ПД, обрабатываемых в них, может привести к негативным последствиям для

субъектов ПД

Класс 3 (К3) – ИС, для которых нарушение заданной характеристики безопасности ПД, обрабатываемых в них, может привести к незначительным негативным последствиям для субъектов ПД

Класс 4 (К4) – СИ, для которых нарушение заданной характеристики безопасности ПД, обрабатываемых в них, не приводит к негативным последствиям для субъектов ПД

61. ФУНКЦИИ ФСТЭК ПО ВОПРОСАМ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ.

Федеральная служба по техническому и экспортному контролю (ФСТЭК России) - это

федеральный орган исполнительной власти, обладающий следующими полномочиями:

обеспечение безопасности информации в ключевых системах информационной и

телекоммуникационной инфраструктуры;

противодействие иностранным техническим разведкам;

обеспечение технической защиты информации некриптографическими методами;

осуществление экспортного контроля.

ФСТЭК России организует деятельность государственной системы противодействия

техническим разведкам и технической защиты информации и руководит ею.