- •Содержание

- •Введение

- •1. Практическая часть

- •1.1. Формализация задачи

- •1.2. Исходные данные

- •1.3. Выбор топологии сети, типа кабеля и видов необходимого коммуникационного оборудования

- •1. Витая Пара (Twisted Pair Рисунок №5)

- •3. Коаксиальный Кабель (Coaxial Рисунок №6)

- •4. Оптоволоконный кабель (Optic Fiber Рисунок №7)

- •1.4. Выбор метода доступа к среде передачи данных

- •1.5. Выбор сетевой операционной системы

- •1.6. Создание подсетей и распределение ip-адресов

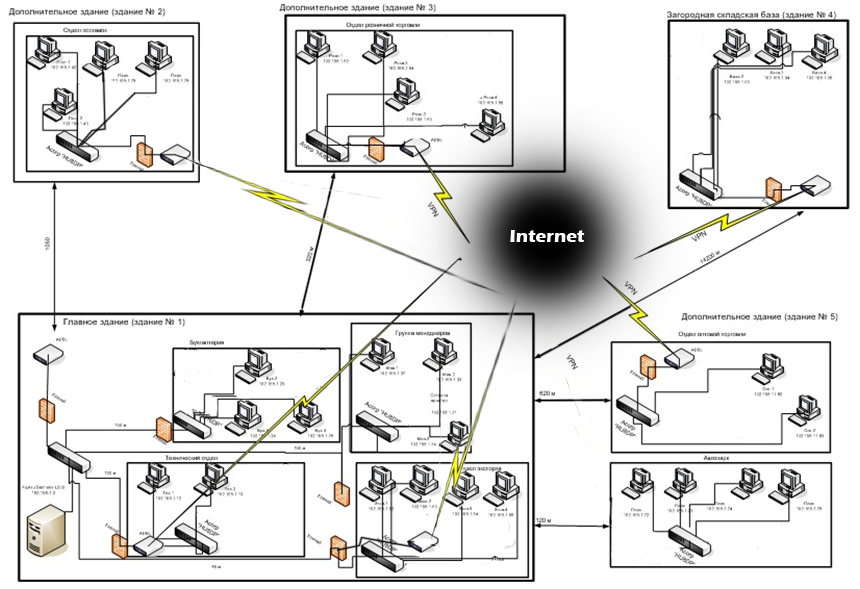

- •1.7. Структурная схема вычислительной сети и описание принципов работы

- •2. Предложения по защите информации

- •2.1.Физический уровень защиты

- •2.2.Программно-аппаратный уровень защиты

- •2.3.Парольный уровень защиты

- •2.4.Разграничение доступа

- •2.5.Уязвимость сети

- •2.6. Разработка модели угроз

- •3. Анализ полученных результатов и выводы

- •Заключение

- •Список использованной литературы

Заключение

В результате выполненной курсовой работы была спроектирована структурированная кабельная система предприятия.

В данном курсовом проекте были рассмотрены многие этапы проектирования структурированной кабельной системы предприятия: проектирование СКС, обоснование и выбор активного оборудования, сетевого ПО сети предприятия, оптимизация и поиск неисправностей, обеспечение безопасности работы, мониторинг и анализ сети предприятия.

В ходе выполнения проекта были получены полезные навыки во всех рассмотренных разделах области сетевых технологий.

Спроектированная сеть является простой в настройке и установке, также надежной в плане работоспособности.

Список использованной литературы

http://www.microsoft.ru;

http://www.habrahabr.ru;

http://www.cyberforum.ru;

http://www.3dnews.ru

http:// www.avangard-dsl.ru;

http://www. intexpro.ru;

http://www.intel.com/ru/update/contents/st08031.htm

http://www.ultra-net.ru/dostup.html

http://www.hub.ru/modules.php?name=Encyclopedia

http://www.fujitsu-siemens.ru/products/standard_servers/index.html

11. http://novell.eureca.ru/0a/2.html

12.http://search.3dnews.ru/cgi-bin/search.pl?search_query=%D1%E5%F0%E2%E5%F0%FB&back=Ok

13.http://www.viacomp.ru/server/server_select.htm

14.http://ru.wikipedia.org/wiki/%D0%A2%D0%BE%D1%87%D0%BA%D0%B0-%D1%82%D0%BE%D1%87%D0%BA%D0%B0

15.http://ruseti.ru/book4/

16.http://network.xsp.ru/5_6.php

17.http://www.hub.ru/modules.php?name=Pages&op=showpage&pid=134

18.http://www.hub.ru/modules.php?name=Pages

Типы угроз |

Нарушитель |

|||||||

Элен Адамс (Главный директор) |

Мичико Осадо (Бизнес аналитик) |

Джон У. Чен (Сетевой администратор) |

Сьюзан Барк (Вице президент научных исследователских отделов) |

Гард Форд (СЕО исследовательский отдел) |

Томас Хамборг (руководитель финансовой службы) |

Фрэнк Ли (ученый) |

Джош Барнхил (Вице президент по продажам) |

|

Воровство |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

Продажа данных |

- |

+ |

+ |

- |

+ |

+ |

+ |

+ |

Копирование и вынос за приделы |

- |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

Уничтожение файлов |

+ |

- |

+ |

+ |

+ |

+ |

+ |

+ |

Шпионаж |

+ |

+ |

+ |

|

|

+ |

+ |

+ |

Саботаж |

+ |

+ |

- |

+ |

+ |

+ |

+ |

+ |

Прослушка телефонных переговоров |

+ |

- |

- |

+ |

+ |

+ |

- |

+ |

Прослушка совещаний |

- |

+ |

- |

+ |

+ |

+ |

+ |

- |

Перехват по внутренней сети |

- |

+ |

+ |

- |

+ |

+ |

+ |

+ |

Хищение носителей информации |

+ |

+ |

+ |

+ |

- |

+ |

+ |

+ |

Вывод из строя программных средств |

- |

- |

+ |

- |

+ |

+ |

- |

- |

Вывод из строя аппаратных средств |

- |

- |

- |

- |

- |

- |

- |

- |

Подмена данных |

+ |

+ |

+ |

- |

+ |

- |

+ |

+ |

Вывод из строя физических средств защиты |

- |

- |

- |

+ |

- |

- |

- |

- |

Изменение данных |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

Наименование угрозы |

Вероятность реальзации (У1) |

Возможность реализации (У) |

Опасность угрозы |

Актуальность |

Меры противодействие |

|

Технические |

Организационные |

|||||

Перехват по каналам связи в пределах контролируемой зоны |

маловероятная |

низкая |

низкая |

неактуальная |

Межсетевой экран,Шифрование, физическая защита. |

Инструкция пользователя, инструкция администратора, акт установки, пропускной режим |

Перехват по каналам связи за пределами контролируемой зоны |

маловероятная |

высокая |

высокая |

актуальная |

Межсетевой экран,Шифрование, физическая защита. |

Инструкция пользователя, инструкция администратора, акт установки, пропускной режим |

Не санкционированное подключение к каналам сети |

маловероятная |

высокая |

высокая |

актуаьная |

Межсетевой экран |

Инструкция пользователя, инструкция администратора, акт установки |

Прослушка каналов связи |

маловероятная |

высокая |

высокая |

актуальная |

Межсетевой экран, генераторы пространственного зашумления |

Инструкция пользователя, инструкция ответственного лица, инструкция администратора безопасности, акт установки |

Вирусы |

низкая |

средняя |

средняя |

актуальная |

Межсетевой экран, Антивирус |

Инструкция пользователя, инструкция |

Группы пользователей |

Бух. БД |

ОБД |

1С торговля |

Файловое хранилище |

Архив БД |

Архив документов |

БД клиентов |

БД сотрудников |

INTERNET |

«Экспорт» |

- |

RWX |

RWXD |

RW |

- |

RX |

RW |

- |

+ |

«Технический» |

RWXD |

RWX |

RWXD |

RW |

RWXD |

RWXD |

RWXD |

RWXD |

+ |

«Бухгалтерия» |

RWX |

RWX |

RWXD |

RW |

R |

RX |

RW |

RWX |

+ |

«Автопарк» |

- |

RWX |

- |

RW |

- |

R |

- |

- |

|

«Розничная торг.» |

- |

RWX |

RWXD |

RW |

- |

RX |

- |

- |

+ |

«Поставщики» |

- |

RWX |

RWXD |

RW |

- |

RX |

- |

- |

+ |

«Оптовая торг.» |

- |

RWX |

RWXD |

RW |

- |

RX |

- |

- |

+ |

«База» |

- |

RWX |

RWXD |

RW |

RWXD |

RX |

- |

- |

+ |

R - |

Чтение |

W - |

Запись |

X - |

Выполнение |

D - |

Удаление |