- •Глава I. Обзор стандортов и подходов в области

- •Глава II. Анализ информационных

- •Глава III. Проект системы конденциальной информации…41

- •Введение.

- •Глава I. Обзор стандортов и подходов в области информационной безопастности.

- •1.1 Стандарт гост р исо/мэк 17799-2005.

- •1.2 Стандарт гост р исо/мэк 27001-2006.

- •1.3 Стандарт сто бр иббс-1.0-2008

- •1.4. Стандарт bs 7799-3:2006.

- •1.5. Обзор моделей построения информационных рисков.

- •Глава II. Анализ информационных рисков чп зао «лиса»

- •2.1 Информационная сеть и оборудование центрального офиса.

- •2.2 Информационная сеть и оборудование абк асу.

- •2.3 Информационная сеть и оборудование лаборатории физико – механических испытаний. Чп зао «Лиса».

- •2.4. Оценка рисков.

- •2.5 Анализ информационных рисков.

- •Глава III. Проект системы конденциальной информации.

- •3.1 Проект по изменению информационной сети Центрального офиса.

- •3.2 Проект по изменению информационной сети абк асу.

- •3.3 Проект по изменению информационной сети лаборатории физико - механических испытаний.

- •3.4 Система цифровых сертификатов.

- •3.5 Организационные меры по защите информации.

- •3.6. Внедрение системы защиты конфиденциальной информации в чп зао «Лиса»

- •3.7 Выводы.

- •Заключение.

- •Библиография

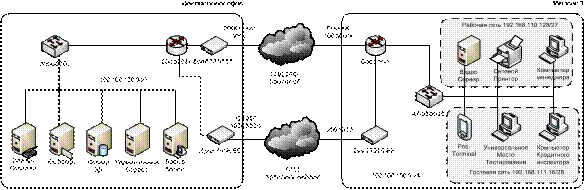

3.3 Проект по изменению информационной сети лаборатории физико - механических испытаний.

Цель проекта:

Данный проект предусматривает модернизацию существующей информационной сети, с одновременным решением вопроса безопасности подразделения (Рисунок 8). (Приложение 8).

В рамках проекта решаются следующие задачи:

- работа сотрудников-менеджеров в бизнес-приложении, осуществление ими рабочей деятельности;

- работа сторонних сотрудников (кредитные инспекторы), их оборудования (POS-терминалы, специализированное ПО);

- повышение безопасности сети путем выделения рабочей и гостевой зон локальной сети;

Наложенные ограничения и условия

- Необходимость подключения к сети оборудования сторонних сотрудников, универсального места тестирования и связанные с этим риски;

- Скорость основного канала связи до центрального офиса – 100Мбит/с, резервного – 256Кбит/с;

- Из гостевой сети доступны интернет-сервера активации продаваемого ПО, доступ в Интернет через прокси-сервер, доступ до серверов организаций сторонних сотрудников;

Общие принципы организации

Основная задача, которая решается проектом информационной системы — обеспечить с одной стороны изоляцию рабочей среды от деструктивной активности зараженных или неправильно настроенных рабочих мест, а с другой предоставить максимальный уровень сервиса всем подключенным клиентам системы.

Реализованный вариант информационной системы представляет собой логически (на уровне коммутатора) поделенную на две части сеть:

3. рабочая сеть;

4. гостевая сеть;

Рабочая сеть - обеспечивает основную бизнес-деятельность менеджеров. В рабочую сеть подключается только оборудование Компании.

Гостевая сеть - обеспечивает основную бизнес-деятельность сторонних сотрудников (кредитные инспектора), работу POS-терминалов, универсального места тестирования. Наложенные ограничения - доступ к Интернет через прокси-сервер, доступ к серверам активации продаваемого ПО;

Таблица 12. План разделения лаборатории физико - механических

испытаний на подсети.

Тип сети |

Адрес сети

|

Маршрутизатор

|

Рабочая сеть

|

192.168.110.128/255.255.255.224

|

192.168.110.129

|

Гостевая сеть

|

192.168.111.16/255.255.255.240

|

192.168.111.17

|

Оборудование локальной сети

Для подключения клиентов рабочей и гостевой сетей использован управляемый коммутатор AT-8326GB (24+2 порта), trunk-порт (26) подключен к маршрутизатору Cisco 1841. На кассовых рабочих местах и рабочих местах менеджеров устанавливаются тонкие клиенты Норма. На рабочее место администратора устанавливается рабочая станция. Работа фискальных регистраторов на кассовых рабочих местах производится через IP-Serial конвертеры, порты которых терминируются на терминальном сервере.

VLAN 1 – рабочая сеть, адресация: 192.168.110.128/27

VLAN 2 – гостевая сеть, адресация: 192.168.111.16/28

Основные настройки коммутатора AT-8326GB:

Имя sw-prmr-01;

IP-адрес 192.168.110.130;

Настройка топологии — VLAN, назначение портов в VLAN;

Настройка авторизации пользователей — регистрация на сервере RADIUS, определение портов для поддержки авторизации (за исключением устройств, не поддерживающих авторизацию по сертификату);

Настройка дополнительных параметров — SNMP-community (public), пароля администратора.

Основные настройки маршрутизатора Cisco 1841:

6. Настройка ACL для рабочей сети;

7. Применение ACL рабочей сети к sub-интерфейсу с направлением in.

8. Настройка ACL для гостевой сети;

9. Применение ACL гостевой сети к sub-интерфейсу с направлением in.

10. Настройка QoS с выделением классов бизнес-трафика.

Доступ в сеть Интернет

Доступ в сеть Интернет для сотрудников организован через прокси-сервер. Учет трафика ведется в головном офисе.

Расширенное описание используемых сервисов

Сервер DHCP: используется ISC dhcpd, установленный на видеосервер. Выдача IP-адресов выполняется в рабочей и гостевой подсетях. При выдаче IP-адресов для клиентов рабочей сети адрес DNS-сервера и DNS-префикс выдается 192.168.120.5 и partner. local соответственно. При выдаче IP-адресов для клиентов гостевой сети адрес DNS-сервера 192.168.120.5. В каждой подсети на уровне DHCP-сервера устанавливается резервирование и привязки IP-адресов согласно адресному плану.