- •Оглавление

- •Введение

- •История и ключевые факторы развития

- •Определение облачных вычислений

- •Модели облачных служб

- •Модели развёртывания

- •Основные свойства

- •Достоинства и недостатки облачных вычислений

- •Референтная архитектура

- •Соглашение об уровне сервиса

- •Методы и средства защиты в облачных вычислениях

- •Безопасность облачных моделей

- •Аудит безопасности

- •Расследование инцидентов и криминалистика в облачных вычислениях

- •Модель угроз

- •Юридическая база

- •Взаимоотношения между сторонами

- •1. Сохранность хранимых данных. Как сервис-провайдер обеспечивает сохранность хранимых данных?

- •2. Защита данных при передаче. Как провадйер обеспечивает сохранность данных при их передаче (внутри облака и на пути от/к облаку)?

- •3. Аутентификация. Как провайдер узнает подлинность клиента?

- •4. Изоляция пользователей. Каким образом данные и приложения одного клиента отделены от данных и приложений других клиентов?

- •5. Нормативно-правовые вопросы. Насколько провайдер следует законам и правилам, применимым к сфере облачных вычислений?

- •6. Реакция на происшествия. Как провайдер реагирует на происшествия, и насколько могут быть вовлечены его клиенты в инцидент?

- •Международные и отечественные стандарты

- •Территориальная принадлежность данных

- •Государственные стандарты

- •Средства обеспечения защиты в облачных технологиях.

- •Практическая часть

- •Литература

Средства обеспечения защиты в облачных технологиях.

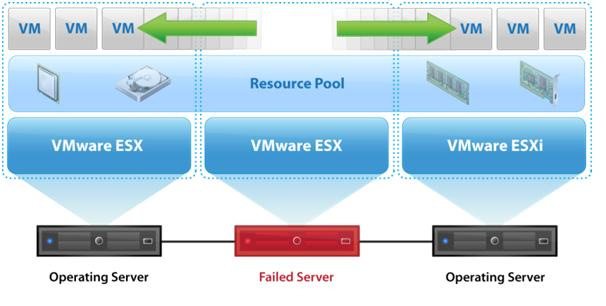

Система защиты облачного сервера в своей минимальной комплектации должна обеспечивать безопасность сетевого оборудования, хранилища данных, сервера и гипервизора. Дополнительно возможно размещение в выделенном ядре антивируса для предотвращения заражения гипервизора через виртуальную машину, систему шифрования данных для хранения пользовательской информации в зашифрованном виде и средства для реализации зашифрованного тунелирования между виртуальным сервером и клиентской машиной.

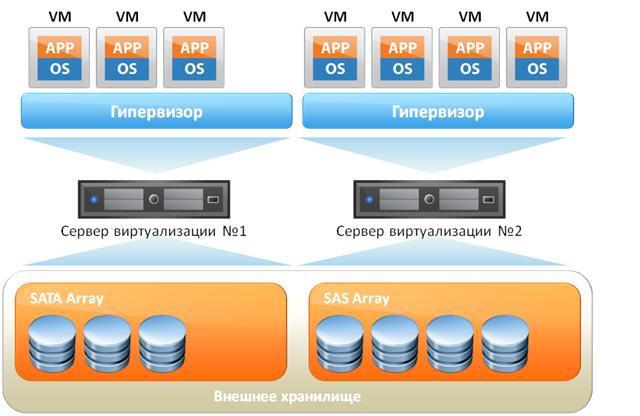

Для этого нам понадобится сервер, поддерживающий виртуализацию. Решения подобного рода предлагаются компаниями Cisco, Microsoft, VMWare, Xen, KVM. Так же допустимо использовать классический сервер, а виртуализацию на нем обеспечивать с помощью гипервизора. Для виртуализации операционных систем для платформ x86-64 подходят любые сервера с совместимыми процессорами. Подобное решение позволит упростить переход к виртуализации вычислений не внося дополнительных финансовых вложений в апгрейд оборудования.

Схема работы:

-

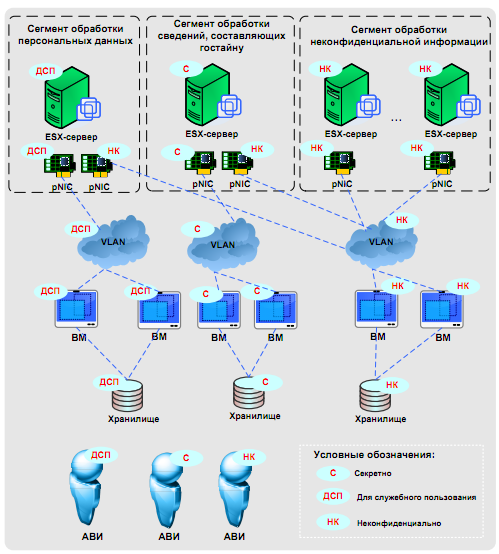

Рис. 11. Пример работы «облачного» сервера

Рис. 12. Реакция сервера на отказ блока оборудования

На данный момент рынок средств защиты облачных вычислений еще достаточно пуст. И это не удивительно. При отсутствии нормативной базы и неизвестности будущих стандартов компании-разработчики не знают, на чём акцентировать свои силы.

Однако, даже в таких условиях появляются специализированные программные и аппаратные комплексы, позволяющие обезопасить облачную структуру от основных видов угроз.

Как то:

Нарушение целостности

Взлом гипервизора

Инсайдеры

Идентефикация

Аутентефикация

Шифрование

Аккорд-В

Программно-аппаратный комплекс Аккорд-В. предназначен для защиты инфраструктуры виртуализации VMware vSphere 4.1, VMware vSphere 4.0 и VMware Infrastructure 3.5.

Аккорд-В. обеспечивает защиту всех компонентов среды виртуализации: ESX-серверов и самих виртуальных машин, серверов управления vCenter и дополнительных серверов со службами VMware (например, VMware Consolidated Backup).

В программно-аппаратном комплексе Аккорд-В реализованы следующие механизмы защиты:

Доверенная загрузка всех элементов инфраструктуры виртуализации;

Пошаговый контроль целостности гипервизора, виртуальных машин, файлов внутри виртуальных машин и серверов управления инфраструктурой;

Разграничение доступа администраторов виртуальной инфраструктуры и администраторов безопасности;

Разграничение доступа пользователей внутри виртуальных машин;

Аппаратная идентификация всех пользователей и администраторов инфраструктуры виртуализации.

СВЕДЕНИЯ О НАЛИЧИИ СЕРТИФИКАТОВ:

Сертификат соответствия ФСТЭК России №2598 от 20.03.2012 удостоверяет, что программно-аппаратный комплекс средств защиты информации от несанкционированного доступа «Аккорд-В.», является программно-техническим средством защиты информации, не содержащей сведения, составляющие государственную тайну, от несанкционированного доступа, соответствует требованиям руководящий документов «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищённости от несанкционированного доступа к информации» (Гостехкомиссия России, 1992) - по 5 классу защищенности, «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (Гостехкомиссия России, 1999) - по 4 уровню контроля и технических условий ТУ 4012-028-11443195-2010, а также может использоваться при создании автоматизированных систем до класса защищенности 1Г включительно и для защиты информации в информационных системах персональных данных до 1 класса включительно.

vGate R2

vGate R2 – сертифицированное средство защиты информации от несанкционированного доступа и контроля выполнения ИБ-политик для виртуальной инфраструктуры на базе систем VMware vSphere 4 и VMware vSphere 5.

vGate-S R2 – версия продукта, применимая для защиты информации в виртуальных инфраструктурах государственных компаний, к ИС которых предъявляются требования по использованию СЗИ с высоким уровнем сертификации.

Позволяет автоматизировать работу администраторов по конфигурированию и эксплуатации системы безопасности.

Способствует противодействию ошибкам и злоупотреблениям при управлении виртуальной инфраструктурой.

Позволяет привести виртуальную инфраструктуру в соответствие законодательству, отраслевым стандартам и лучшим мировым практикам

|

Компания «Код Безопасности» является технологическим партнером компании VMware, что гарантирует корректную совместную работу продуктов vGate R2 и vGate-S R2 с платформами компании VMware. |

|

Информационно-аналитический центр Anti-Malware провел независимую экспертизу продукта vGate R2, в результате которой он получил высокую оценку и вошел в список рекомендуемых продуктов. |

|

Продукт vGate R2 стал победителем Конкурса продуктов, организованного ассоциацией Virtualization Security Group Russia, в номинации «Контроль доступа». |

|

Продукт vGate R2 удостоен наивысшей награды в категории «Информационная безопасность» отраслевой премии ЗУБР-2011. |

Возможности vGate

Усиленная аутентификация администраторов виртуальной инфраструктуры и администраторов информационной безопасности.

Защита средств управления виртуальной инфраструктурой от НСД.

Защита ESX-серверов от НСД.

Мандатное управление доступом.

Контроль целостности конфигурации виртуальных машин и доверенная загрузка.

Контроль доступа администраторов ВИ к данным виртуальных машин.

Регистрация событий, связанных с информационной безопасностью.

Контроль целостности и защита от НСД компонентов СЗИ.

Централизованное управление и мониторинг.

Сертификаты vGate

Сертификат ФСТЭК России (СВТ 5, НДВ 4) позволяет применять продукт в автоматизированных системах уровня защищенности до класса 1Г включительно и в информационных системах персональных данных (ИСПДн) до класса К1 включительно.

Сертификат ФСТЭК России (ТУ, НДВ2) позволяет применять продукт в автоматизированных системах уровня защищенности до класса 1Б включительно и в информационных системах персональных данных (ИСПДн) до класса К1 включительно.

|

Рис. 13 Заявленные возможности vGate R2 |

Таким образом, подводя итог, приведем основные средства, которыми обладает vGate R2 для защиты датацентра сервис-провайдера от внутренних угроз, исходящих со стороны собственных администраторов:

Организационное и техническое разделение полномочий администраторов vSphere

Выделение отдельной роли администратора ИБ, который будет управлять безопасностью ресурсов датацентра на базе vSphere

Разделение облака на зоны безопасности, в рамках которых действуют администраторы с соответствующим уровнем полномочий

Контроль целостности виртуальных машин

Возможность в любой момент получить отчет о защищенности инфраструктуры vSphere, а также провести аудит событий ИБ

В принципе, это практически все что нужно, чтобы защитить инфраструктуру виртуального датацентра от внутренних угроз с точки зрения именно виртуальной инфраструктуры. Безусловно, вам также потребуется защита на уровне оборудования, приложений и гостевых ОС, но это уже другая проблема, которая также решаема средствами продуктов компании Код Безопасности.